Protection des ressources

Les ressources incluent des éléments physiques et virtuels tels que des ordinateurs portables, des bases de données, des fichiers et des comptes de stockage virtuel. La sécurisation des ressources vitales pour l’entreprise s’appuie souvent sur la sécurité des systèmes sous-jacents, tels que le stockage, les données, les appareils de point de terminaison et les composants d’application. Les ressources techniques les plus précieuses sont généralement des données et la disponibilité d’applications telles que des sites web d’entreprise, des lignes de production et des communications.

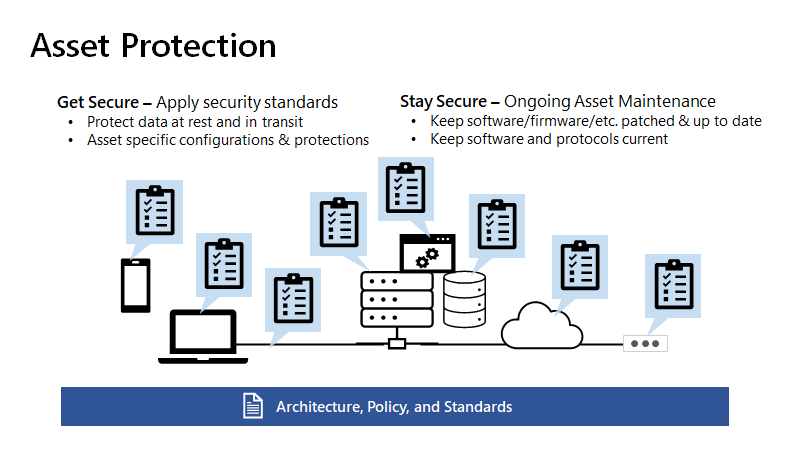

La protection des ressources implémente des contrôles pour prendre en charge l’architecture de sécurité, les normes et la stratégie. Chaque type de ressource et chaque exigence de sécurité est unique. Les normes de sécurité pour tout type de ressource doivent être appliquées de manière cohérente à toutes les instances.

La protection des ressources est axée sur une exécution cohérente de tous les types de contrôle. Les contrôles de prévention, de détection et autres s’alignent sur les stratégies, les normes et l’architecture.

La protection des ressources joue le rôle d’expert technique en matière de ressources. Elle fonctionne avec d’autres disciplines, telles que la gouvernance, l’architecture, les opérations de sécurité et les équipes de charge de travail. La protection des ressources garantit que la stratégie et les normes sont applicables, et permet l’implémentation de contrôles en soutien de la stratégie et des normes. La protection des ressources fournit une retour d’expérience pour une amélioration continue.

Remarque

La protection des ressources est généralement implémentée par des équipes en charge des opérations informatiques, qui maintiennent les ressources et qui s’appuient sur l’expertise de l’équipe de sécurité. Pour plus d’informations, consultez Concevoir des contrôles en tant qu’équipe.

Les acteurs des menaces sont persistants et recherchent des vulnérabilités résultant de lacunes dans l’application des normes et de la stratégie. Les attaquants peuvent cibler directement les données ou applications vitales pour l’entreprise. Ils peuvent également cibler l’infrastructure qui leur donne accès aux données et applications vitales pour l’entreprise. Le contrôle d’accès se concentre sur la gestion des accès autorisés aux ressources. La protection des ressources a trait à tous les autres moyens hors bande potentiels d’accéder aux ressources ou de les contrôler. Ces deux disciplines se complètent et doivent être conçues ensemble en fonction de votre architecture, de vos stratégies et de vos normes. Pour plus d’informations, consultez Contrôle d’accès.

Regardez la vidéo suivante pour en savoir plus sur l’historique de la protection des ressources et sur la façon de sécuriser les anciennes et nouvelles ressources.

Sécurisation

La sécurisation se concentre sur la mise en conformité des ressources avec les normes, la stratégie et l’architecture de sécurité actuelles de votre organisation. Il existe deux types d’activité :

- Brownfield : adapter les normes et les contrôles de sécurité actuels aux ressources existantes. Les organisations peuvent concevoir et exploiter des environnements informatiques en accordant une faible priorité à la sécurité. Cette approche a pour effet de créer une « dette technique » : configurations de sécurité faibles, logiciels non mis à niveau, communication ou stockage non chiffrés, logiciels et protocoles hérités, etc. Mettez vos contrôles de sécurité au niveau de l’approche actuelle. Cette amélioration est essentielle pour atténuer les risques, car les attaquants améliorent continuellement leur capacité à exploiter ces opportunités.

- Greenfield : assurez-vous que les nouvelles ressources et les nouveaux types de ressources sont configurés conformément aux normes. Ce processus est essentiel pour éviter de créer continuellement des systèmes hérités ou brownfield, ou des systèmes qui ne répondent pas aux normes actuelles. Cette dette technique devra être traitée ultérieurement à un coût plus élevé, ce qui entraîne une exposition accrue aux risques tant que le projet n’est pas achevé.

Sur le plan financier, la sécurisation correspond généralement à la dynamique des dépenses en capital (CAPEX) d’un investissement ponctuel. Le budget greenfield pour la sécurité doit correspondre autant que possible à la création de la ressource, avec un pourcentage réservé du budget de sécurité pour chaque nouveau projet logiciel, mise à niveau logicielle majeure ou initiative globale d’adoption du cloud. De nombreuses organisations réservent environ 10 % de budget pour la sécurité. Le budget brownfield est généralement un projet spécial financé pour mettre les contrôles de sécurité à la hauteur des normes et des exigences de conformité actuelles.

Maintien de la sécurité

Tout se dégrade au fil du temps. Les éléments physiques s’usent et l’environnement change autour des éléments virtuels tels que les logiciels, les contrôles de sécurité et la sécurité. Ils peuvent ne plus répondre à l’évolution des besoins. Ces glissements se produisent rapidement aujourd’hui en raison des changements rapides suivants :

- Exigences commerciales résultant de la transformation numérique.

- Exigences technologiques dictées par l’évolution rapide et les nouvelles fonctionnalités de la plateforme cloud.

- Exigences de sécurité déterminées par l’innovation des attaquants et l’évolution rapide des capacités de sécurité cloud natives.

Cette dynamique affecte tous les aspects de la sécurité, y compris les opérations de sécurité, le contrôle d’accès, et en particulier le DevSecOps dans la sécurité de l’innovation.

Rester en sécurité implique de nombreux aspects. Concentrez-vous sur ces deux domaines spécifiques de la protection des ressources :

- Amélioration continue du cloud : adoptez l’amélioration continue des capacités de sécurité qu’apporte le cloud. Par exemple, de nombreux services Azure, tels que Stockage Azure et Azure SQL Database, ont ajouté des fonctionnalités de sécurité pour se défendre contre les attaquants au fil du temps.

- Fin de vie des logiciels : tout logiciel, y compris les systèmes d’exploitation, arrive en fin de vie quand des mises à jour de sécurité ne sont plus fournies. Cette situation peut exposer des données et applications vitales pour l’entreprise à des attaques faciles et bon marché. Alors que les plateformes et l’infrastructure cloud et SaaS (software as a service) sont entretenues par le fournisseur de cloud, les entreprises disposent souvent d’une quantité importante de logiciels qu’elles installent, créent et doivent entretenir par elles-mêmes.

Planifiez la mise à niveau ou le retrait des logiciels en fin de vie. Investir dans votre situation de sécurité réduit le risque d’un incident de sécurité majeur. Le maintien de la sécurité fait partie la dynamique des dépenses de fonctionnement (OPEX) d’un investissement régulier soutenu.

Le dilemme du correctif

Il est essentiel que les chefs d’entreprise soutiennent leurs responsables et équipes en charge de l’informatique et de la sécurité. L’exécution de logiciels complexes dans un environnement hostile est intrinsèquement risquée. Les responsables de la sécurité et de l’informatique prennent constamment des décisions difficiles en lien avec les risques opérationnels et de sécurité.

- Risque opérationnel : toute modification du logiciel sur lequel le système s’exécute pourrait perturber des processus métier. Ces modifications affectent les hypothèses formulées lors de la personnalisation du système pour l’organisation. Il en résulte des pressions pour éviter tout changement de système.

- Risque de sécurité : une attaque entraîne un risque d’interruption de l’activité. Les attaquants analysent chaque mise à jour de sécurité majeure lors de sa mise en production. Ils peuvent développer un code malveillant fonctionnel exploitant une faille de sécurité en 24 à 48 heures pour attaquer les organisations qui n’ont pas appliqué la mise à jour de sécurité.

Votre organisation pourrait se trouver souvent confrontée à ce dilemme en raison des changements constants de technologie, et de l’évolution des techniques d’attaque. Les chefs d’entreprise doivent reconnaître le risque lié à la gestion d’une entreprise à l’aide de logiciels complexes. Soutenez la mise à jour de processus tels que les exemples suivants :

- Intégration de la maintenance des logiciels dans les hypothèses opérationnelles, la planification, les prévisions et d’autres processus métier.

- Investissement dans des architectures qui facilitent la maintenance et réduisent l’impact sur les opérations. Cette approche pourrait impliquer la mise à jour d’architectures existantes ou le passage à de nouvelles architectures en migrant vers des services cloud ou une architecture orientée service.

Sans le soutien de la direction de l’entreprise, les responsables de la sécurité et de l’informatique ne sont pas en mesure de poursuivre des objectifs importants. Ils doivent constamment gérer la politique d’une situation sans issue.

Isolement réseau

L’isolement réseau peut être une option valable pour protéger des ressources relativement anciennes qui ne peuvent plus être sécurisées, mais qui ne peuvent pas être désaffectées immédiatement. Ce scénario peut typiquement se produire pour des systèmes d’exploitation et des applications arrivant en fin de vie. Il est courant dans des environnements de technologie opérationnelle et des systèmes hérités.

L’isolement lui-même est considéré comme un contrôle d’accès, même si les ressources qui ne peuvent pas être sécurisées sont identifiées dans le cadre de la protection des ressources. Pour plus d’informations, consultez Éviter le pare-feu et oublier.

Certains systèmes en fin de vie sont difficiles à déconnecter et à isoler complètement. Nous vous déconseillons de laisser ces systèmes non sécurisés entièrement connectés à un réseau de production. Cette configuration permet aux attaquants de compromettre le système et d’accéder aux ressources de l’organisation.

Il n’est jamais économique ou facile de mettre à niveau ou de remplacer des technologies informatiques qui fonctionnent correctement depuis une ou plusieurs décennies. Il se peut que la documentation leurs fonctionnalités soit limitée. L’impact potentiel de la perte de contrôle de plusieurs ressources vitales pour l’entreprise dépasse souvent le coût de leur mise à niveau ou de leur remplacement. Pour ces ressources qui ne peuvent pas être isolées, les organisations trouvent souvent que la modernisation de la charge de travail avec la technologie et l’analytique cloud peut apporter une valeur ajoutée susceptible de contrebalancer ou de justifier le coût de la mise à niveau ou du remplacement.

Le maintien de la sécurité est difficile dans un monde en constante évolution. Il est essentiel de décider en permanence des ressources à moderniser et des éléments à sécuriser le mieux possible. Basez-vous sur une évaluation des risques et des priorités.

Prise en main

Pour commencer à utiliser la protection des ressources, nous recommandons aux organisations de procéder comme suit.

Concentrez-vous d’abord sur les ressources bien connues : songez aux machines virtuelles, aux réseaux et aux identités dans le cloud, que l’équipe connaît bien. Cette technique vous permet d’accomplir des progrès immédiats et est souvent plus facile à gérer et à sécuriser avec des outils cloud natifs tels que Microsoft Defender pour le cloud.

Commencez avec les lignes de base du fournisseur ou du secteur : commencez votre configuration de sécurité avec une solution connue et éprouvée, par exemple :

- Lignes de base de la sécurité dans le Benchmark de sécurité Azure. Microsoft prodigue des conseils de configuration de la sécurité adaptés aux différents services Azure. Ces lignes de base appliquent les benchmarks de sécurité Azure aux attributs uniques de chaque service. Cette approche permet aux équipes de sécurité de sécuriser chaque service et d’affiner les configurations en fonction des besoins. Pour plus d’informations, consultez les lignes de base de la sécurité pour Azure.

- Lignes de base de la sécurité Microsoft. Microsoft fournit des conseils de configuration de la sécurité pour des technologies couramment utilisées telles que Windows, Microsoft Office et Microsoft Edge. Pour plus d’informations, consultez les lignes de base de la sécurité Microsoft.

- Benchmarks du Centre pour la sécurité Internet. Le Centre pour la sécurité Internet fournit des conseils de configuration spécifiques pour de nombreux produits et fournisseurs. Pour plus d’informations, consultez les benchmarks du Centre pour la sécurité Internet.

Informations essentielles

Ces éléments clés guident votre processus de protection des ressources :

Équipes responsables

La responsabilité de la sécurité doit toujours incomber au propriétaire ultime des ressources dans l’entreprise qui détient tous les autres risques et avantages. Les équipes de sécurité et les experts en la matière ont la responsabilité collective de conseiller le propriétaire responsable sur les risques, les mesures d’atténuation et leur implémentation réelle.

Les responsabilités en matière de protection des ressources peuvent être assumées par des services informatiques qui gèrent les ressources à l’échelle de l’entreprise, des équipes de DevOps/DevSecOps responsables des ressources de leur charge de travail, ou des équipes de sécurité collaborant avec les équipes informatiques ou de DevOps/DevSecOps.

À mesure que les entreprises passent au cloud, bon nombre de ces responsabilités peuvent être transférées au fournisseur de cloud, par exemple, la mise à jour des micrologiciels et de la solution de virtualisation, ou être facilitées par lui, par exemple, l’analyse et la correction de la configuration de sécurité.

Pour plus d’informations sur le modèle de responsabilité partagée, consultez Responsabilité partagée dans le cloud.

Élasticité du cloud

Contrairement à des ressources locales, des ressources cloud peuvent n’exister que pendant une courte période. Si nécessaire, des charges de travail peuvent créer un plus grand nombre d’instances de serveurs, d’Azure Functions et d’autres ressources, pour accomplir une tâche. Azure supprime les ressources par la suite. Si ce scénario peut s’étendre sur quelques mois, parfois il ne dure que quelques minutes ou quelques heures. Prenez cette possibilité en compte pour vos processus et mesures de protection des ressources.

L’élasticité du cloud requiert l’ajustement de nombreux processus. Elle améliore votre visibilité, avec un inventaire à la demande plutôt que des rapports statiques. L’élasticité du cloud améliore également votre capacité à corriger des problèmes. Par exemple, la création d’une nouvelle machine virtuelle pour des raisons de sécurité peut se produire rapidement.

Gestion des exceptions

Quand vous identifiez une meilleure pratique pour une ressource, appliquez-la de manière cohérente à toutes les instances de la ressource. Si vous avez besoin de faire des exceptions temporaires, gérez-les avec des dates d’expiration spécifiques. Veillez à ce que des exceptions temporaires ne deviennent pas des risques permanents.

Difficultés de la mesure de la valeur

Il peut être difficile de mesurer la valeur de la protection des ressources. L’impact d’un problème n’est pas évident tant qu’il n’y a pas de défaillance réelle. Le risque lié à l’omission de mises à jour de sécurité pour certaines vulnérabilités est silencieux et invisible.

Préférer une stratégie automatisée

Pour la protection des ressources, privilégiez des mécanismes d’application et de correction automatisés comme Azure Policy. Cette approche permet d’éviter les coûts et les soucis liés à l’exécution répétée de tâches manuelles. Elle contribue également à réduire les risques liés aux erreurs humaines.

Azure Policy permet aux équipes centrales de spécifier des configurations à utiliser pour des ressources dans différents clouds.

Concevoir des contrôles en tant qu’équipe

Tous les contrôles doivent être conçus en partenariat avec les principales parties concernées :

- L’équipe de protection des ressources apporte une expertise concernant les ressources, les contrôles disponibles pour celles-ci et la faisabilité de l’implémentation des contrôles.

- L’équipe de gouvernance fournit le contexte concernant la manière dont les contrôles s’intègrent dans l’architecture de sécurité, les stratégies et les normes, et les exigences de conformité réglementaire.

- L’équipe des opérations de sécurité conseille sur les contrôles de détection. Elle intègre des alertes et des journaux dans les outils, les processus et la formation des opérations de sécurité.

- Les vendeurs et fournisseurs de cloud peuvent apporter à leurs clients une expertise approfondie des systèmes et des composants, qui leur permet d’éviter des problèmes connus.

Étapes suivantes

La discipline suivante à examiner est la gouvernance de la sécurité