Insights relatifs à la gestion des risques

L’exploitation d’une entreprise comporte des risques. Le rôle d’une équipe de sécurité est d’informer et de conseiller les décideurs sur la manière dont les risques de sécurité s’inscrivent dans leurs infrastructures. L’objectif de la sécurité est d’apprendre à connaître votre entreprise, puis d’utiliser son expertise en matière de sécurité pour identifier les risques pour les objectifs et les ressources de l’entreprise. La sécurité conseille ensuite vos décideurs sur chaque risque et recommande ceux qui sont acceptables. Ces informations sont fournies en sachant que la responsabilité de ces décisions incombe au propriétaire de la ressource ou du processus.

Remarque

La règle générale en matière de responsabilité du risque est la suivante :

La personne qui possède et accepte le risque est celle qui explique au monde entier ce qui a mal tourné (souvent devant des caméras de télévision).

Une fois mature, l’objectif de la sécurité est d’exposer et d’atténuer les risques, puis de permettre à l’entreprise de changer avec un risque minimal. Ce niveau de maturité requiert une connaissance des risques et une intégration approfondie de la sécurité. Quel que soit le niveau de maturité de votre organisation, les principaux risques de sécurité doivent figurer dans le registre des risques. Ces risques sont ensuite gérés jusqu’à un niveau acceptable.

Regardez la vidéo suivante pour découvrir l’alignement de la sécurité et comment gérer les risques au sein de votre organisation.

Qu’est-ce que le risque de cybersécurité ?

Le risque de cybersécurité est la détérioration ou la destruction potentielle des ressources, du chiffre d’affaires et de la réputation de l’entreprise. Ces dommages sont causés par des attaquants humains qui tentent de voler de l’argent, des informations ou des technologies.

Bien que ces attaques se produisent dans l’environnement technique, elles représentent souvent un risque pour l’ensemble de votre organisation. Le risque de cybersécurité doit être aligné sur votre infrastructure de mesure, de suivi et d’atténuation des risques. De nombreuses organisations considèrent encore le risque de cybersécurité comme un problème technique à résoudre. Cette perception amène à des conclusions erronées qui n’atténuent pas l’impact commercial stratégique du risque.

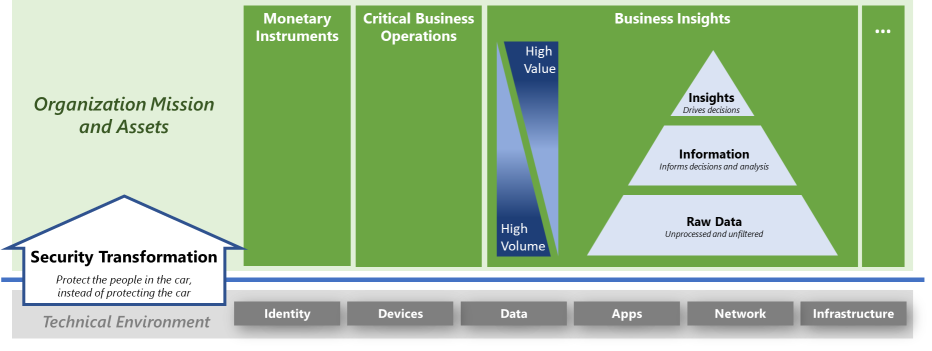

Le diagramme suivant illustre le passage d’un programme classique orienté sur la technique à une infrastructure commerciale.

Les responsables de la sécurité doivent prendre du recul par rapport au filtre technique et savoir quelles ressources et données sont importantes pour les dirigeants de l’entreprise. Ils doivent ensuite classer par ordre de priorité la façon dont les équipes consacrent leur temps, leur attention et leur budget en fonction de l’importance de l’activité. Le filtre technique est réappliqué à mesure que les équipes de sécurité et informatiques élaborent des solutions. Mais si l’on considère le risque de cybersécurité uniquement comme un problème technologique, on risque de résoudre les mauvais problèmes.

Aligner votre gestion des risques de sécurité

Travaillez en permanence à renforcer le lien entre la cybersécurité et la direction de votre organisation. Ce concept s’applique à la fois aux relations humaines et aux processus explicites. La nature du risque de sécurité et la dynamique divergente des occasions commerciales sont en constante évolution. Les sources de risque de sécurité nécessitent un investissement permanent dans la construction et l’amélioration de cette relation.

La clé de cette relation est de comprendre la manière dont la valeur commerciale est liée à des ressources techniques spécifiques. Sans cette orientation, les équipes de sécurité ne peuvent pas être sûres de ce qui est le plus important pour votre organisation. Elles parviennent à protéger les ressources les plus importantes uniquement grâce à des suppositions chanceuses.

Il est important de commencer ce processus immédiatement. Commencez par mieux comprendre les ressources sensibles et vitales de votre entreprise.

Le processus classique pour commencer cette transformation est le suivant :

- Alignez l’entreprise dans une relation bidirectionnelle :

- Communiquez dans leur langue pour expliquer les menaces pour la sécurité en utilisant une terminologie adaptée aux entreprises. Cette explication permet de quantifier les risques et l’impact sur la stratégie et la mission globales de l’entreprise.

- Écoutez et apprenez activement en parlant à des personnes de l’entreprise. Essayez de comprendre l’impact sur les informations et les services importants de l’entreprise s’ils étaient compromis ou violés. Cette compréhension donne une idée claire de l’importance d’investir dans des stratégies, des normes, des formations et des contrôles de sécurité.

- Traduire les apprentissages concernant les priorités et les risques professionnels en actions concrètes et durables, par exemple :

- Le court terme qui se concentre sur le traitement des priorités importantes.

- Protégez les ressources critiques et les informations de grande valeur par des contrôles de sécurité appropriés. Ces contrôles augmentent la sécurité tout en permettant la productivité de l’entreprise.

- Concentrez-vous sur les menaces immédiates et émergentes qui sont susceptibles d’avoir un impact sur l’activité.

- Surveillez les modifications apportées aux stratégies et initiatives commerciales pour rester aligné.

- Le long terme définit la direction et les priorités qui permettent une progression constante dans le temps, en améliorant la posture de sécurité globale.

- Utilisez l’approche Zero Trust pour créer une stratégie, un plan et une architecture visant à réduire les risques dans votre organisation. Alignez-les sur les principes Zero Trust, à savoir l’hypothèse d’une violation, le moindre privilège et la vérification explicite. L’adoption de ces principes permet de passer de contrôles statiques à des décisions plus dynamiques fondées sur l’analyse des risques. Ces décisions sont basées sur des détections en temps réel de comportements étranges, quel que soit le point de départ de la menace.

- Remboursez la dette technique dans le cadre d’une stratégie cohérente en appliquant les meilleures pratiques en matière de sécurité dans toute l’organisation. Par exemple, remplacez l’authentification par mot de passe par l’authentification multifacteur sans mot de passe, appliquez des correctifs de sécurité et mettez hors service ou isolez les systèmes hérités. Comme pour le remboursement d’un prêt hypothécaire, vous devez effectuer des paiements réguliers pour tirer pleinement parti de vos investissements.

- Appliquez des classifications de données, des étiquettes de confidentialité et un contrôle d’accès en fonction du rôle pour protéger les données contre la perte ou la compromission tout au long de leur cycle de vie. Ces efforts ne permettent pas de capturer complètement la nature dynamique et la richesse du contexte et des informations de l’entreprise. Toutefois, ces outils clés sont utilisés pour guider la protection et la gouvernance des informations, limitant ainsi l’impact potentiel d’une attaque.

- Le court terme qui se concentre sur le traitement des priorités importantes.

- Instaurer une culture de sécurité saine en pratiquant, en communiquant et en adoptant publiquement le bon comportement. Cette culture doit être axée sur une collaboration ouverte entre les collègues des services commerciaux, informatiques et de sécurité. Appliquez ensuite cet objectif à un « état d’esprit de croissance » axé sur l’apprentissage continu. Concentrez les changements de culture sur la suppression des cloisonnements entre la sécurité, l’informatique et l’organisation commerciale au sens large. Ces changements permettent d’améliorer le partage des connaissances et les niveaux de résilience.

Pour plus d’informations, consultez Définir une stratégie de sécurité.

Comprendre le risque cybersécurité

Le risque de cybersécurité est causé par des attaquants humains qui tentent de voler de l’argent, des informations ou des technologies. Il est important de comprendre les motivations et les modèles de comportement de ces attaquants.

Motivations

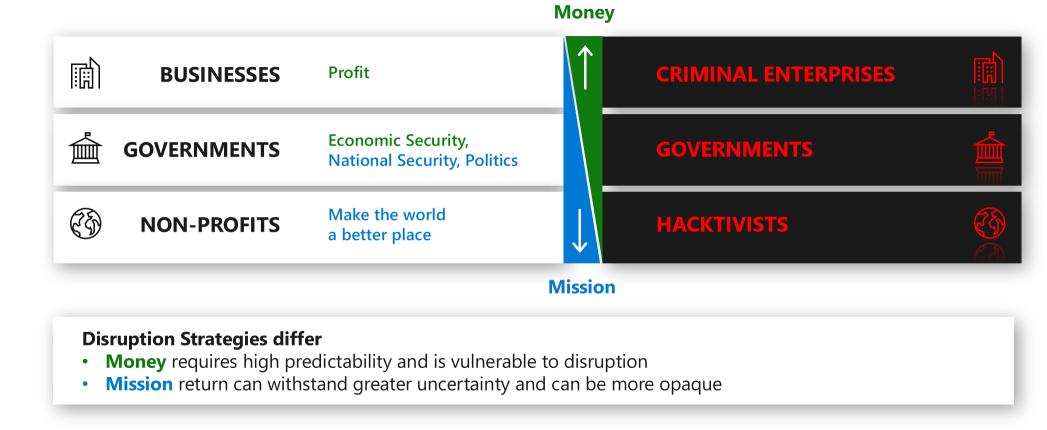

Les motivations et les incitations des différents types d’attaquants reflètent celles des organisations légitimes.

Comprendre les motivations des attaquants peut vous aider à comprendre la probabilité et l’impact potentiel des différents types d’attaques. Bien que les stratégies de sécurité et les contrôles techniques les plus importants soient similaires dans toutes les organisations, ce contexte peut vous aider à guider vos domaines d’investissement en matière de sécurité.

Pour plus d’informations, consultez Perturbation du retour sur investissement de l’attaquant.

Modèles comportementaux

Les organisations sont confrontées à un éventail de modèles d’attaquants humains qui façonnent leur comportement :

Commodité : la plupart des menaces auxquelles les organisations sont généralement confrontées sont le fait d’attaquants à but lucratif, motivés par un retour sur investissement (ROI) financier. Ces attaquants utilisent généralement les outils et les méthodes les moins chers et les plus efficaces. La sophistication de ces attaques (par exemple, discrétion et outils) augmente généralement à mesure que de nouvelles méthodes sont éprouvées par d’autres et mises à disposition pour une utilisation à grande échelle.

Avant-garde : Les groupes d’attaques sophistiqués sont motivés par des résultats de mission à long terme et disposent souvent de fonds. Ce financement est utilisé pour se concentrer sur l’innovation. Cette innovation peut inclure l’investissement dans les attaques par chaîne d’approvisionnement ou la modification des tactiques au sein d’une campagne d’attaque pour empêcher la détection et l’investigation.

En règle générale, les attaquants sont :

- Flexibles : ils utilisent plusieurs vecteurs d’attaque pour s’introduire dans le réseau.

- Motivés par un objectif : ils atteignent un objectif défini en accédant à votre environnement. Les objectifs peuvent être spécifiques à vos employés, vos données ou vos applications, mais vous pouvez également correspondre à une certaine catégorie de cibles. Par exemple, « une entreprise rentable qui est susceptible de payer pour restaurer l’accès à ses données et systèmes ».

- Discrets : ils prennent des précautions pour supprimer les preuves ou cacher leurs traces, généralement à différents niveaux d’investissement et de priorité.

- Patients : ils prennent le temps de faire de la reconnaissance pour comprendre votre infrastructure et votre environnement commercial.

- Bien armés et compétents : ils sont formés aux technologies qu’ils ciblent, bien que leur niveau de compétence puisse varier.

- Expérimentés : ils utilisent des techniques et des outils établis pour obtenir des privilèges élevés afin d’accéder ou de contrôler différents aspects du patrimoine.

Étapes suivantes

Pour que la gestion des risques soit efficace, elle doit être intégrée à tous les aspects de vos activités de gouvernance et de conformité. Pour que les risques soient correctement évalués, la sécurité doit toujours être considérée comme faisant partie d’une approche complète.

- L’intégration de la sécurité est le prochain domaine d’intérêt de la sécurité.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour