Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Le calcul confidentiel Azure prend en charge plusieurs modèles de déploiement. Ces modèles prennent en charge la plupart des exigences de sécurité des clients pour le cloud computing moderne.

Infrastructure as a Service

Sous le modèle de déploiement IaaS (Infrastructure as a Service) dans le cloud computing, vous pouvez utiliser :

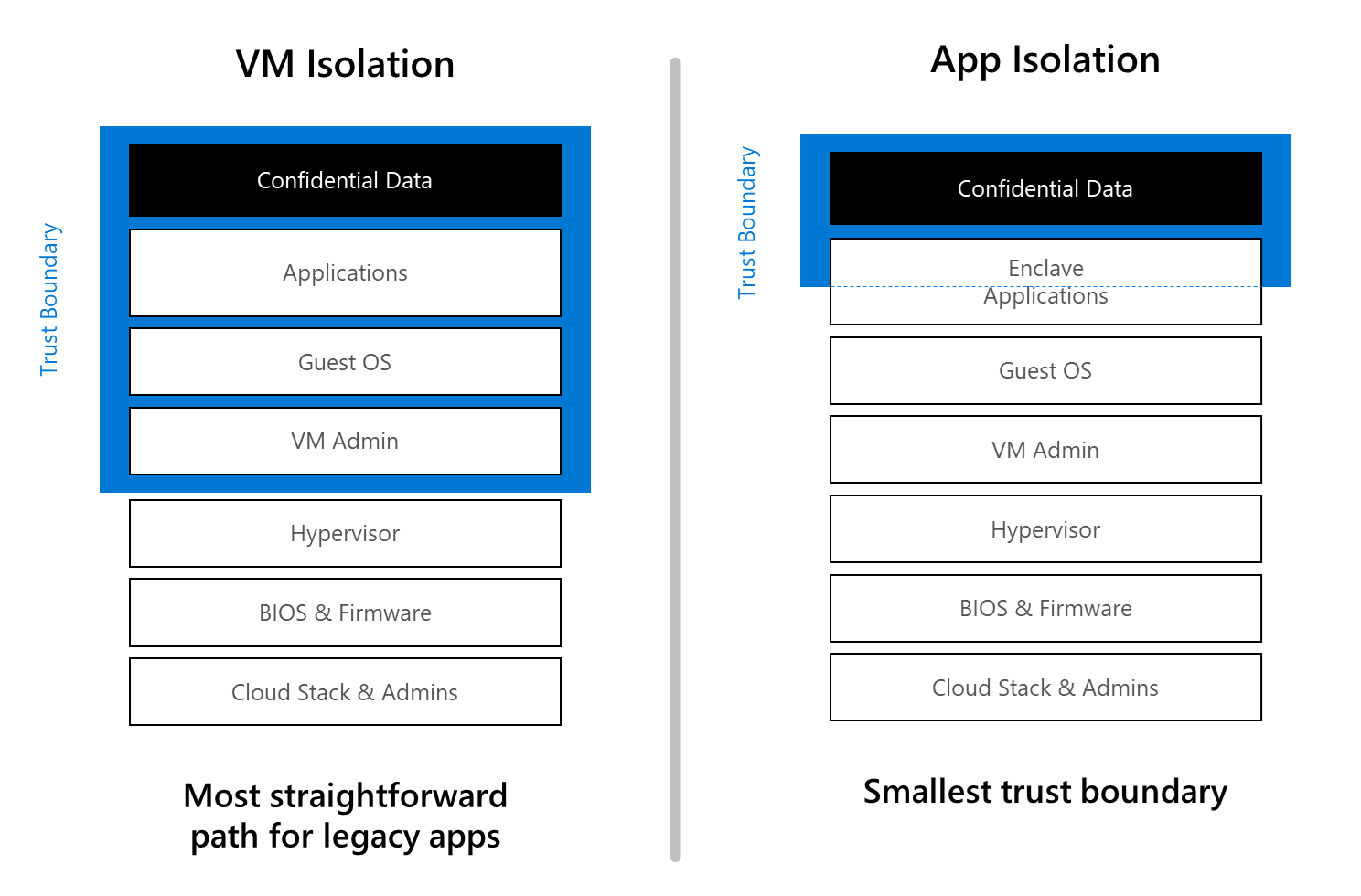

- Des machines virtuelles confidentielles basées sur AMD SEV-SNP ou Intel TDX pour l’isolation des machines virtuelles.

- Des enclaves d’application avec Intel SGX pour l’isolation des applications.

Ces options offrent différents modèles de déploiement aux organisations en fonction de la limite de leur approbation ou de la facilité souhaitée de leur déploiement.

Le modèle de déploiement IaaS accorde l’accès aux ressources informatiques évolutives (comme les serveurs, le stockage, la mise en réseau et la virtualisation) à la demande. En adoptant un modèle de déploiement IaaS, les organisations peuvent renoncer au processus d’acquisition, de configuration et de gestion de leur propre infrastructure. Au lieu de cela, elles paient uniquement les ressources qu’ils utilisent. Cette capacité fait d’IaaS une solution rentable.

Dans le domaine du cloud computing, le modèle de déploiement IaaS permet aux entreprises de louer des services individuels auprès de fournisseurs de service cloud (CSP) comme Azure. Azure prend en charge la gestion et le maintien de l’infrastructure, ce qui permet aux organisations de se concentrer sur l’installation, la configuration et la gestion de leur logiciel. Azure offre également des services additionnels complets tels que la gestion de la facturation, la journalisation, le monitoring, la résilience de stockage et la sécurité.

L’extensibilité est un autre avantage du modèle de déploiement IaaS dans le cloud computing. Les entreprises peuvent rapidement effectuer un scale-up et un scale-down de leurs ressources en fonction de leurs exigences. Cette flexibilité favorise les cycles de vie de développement plus rapides et accélère ainsi les temps de commercialisation de nouveaux produits et de nouvelles idées. Le modèle de déploiement IaaS garantit aussi la fiabilité en éliminant les points de défaillance uniques. Même si un composant matériel échoue, le service reste disponible.

En résumé, le modèle de déploiement IaaS combiné avec l’informatique confidentielle Azure offre des avantages tels que des économies sur les coûts, une efficacité accrue, des opportunités d’innovation, une fiabilité et une haute scalabilité. Il tire parti d’une solution de sécurité robuste et complète conçue pour protéger les données hautement sensibles.

Platform as a Service

Pour la plateforme en tant que service (PaaS), vous pouvez utiliser des conteneurs confidentiels dans l’informatique confidentielle. Cette offre comprend des conteneurs compatibles avec les enclaves dans Azure Kubernetes Service (AKS).

Le choix du modèle de déploiement adapté dépend de nombreux facteurs. Vous devrez peut-être tenir compte de l’existence d’applications héritées, des fonctionnalités de système d’exploitation et de la migration à partir de réseaux locaux.

Bien qu’il existe encore de nombreuses raisons d’utiliser des machines virtuelles, les conteneurs offrent une plus grande flexibilité pour les nombreux environnements logiciels de l’informatique moderne. Les conteneurs peuvent prendre en charge des applications qui :

- S’exécutent sur plusieurs Clouds.

- Se connectent aux microservices.

- Utilisent différents langages de programmation et infrastructures.

- Utilisent l’automatisation et Azure Pipelines, y compris l’intégration continue et l’implémentation de déploiement continu (CI/CD).

Les conteneurs augmentent également la portabilité des applications et améliorent l’utilisation des ressources en appliquant l’élasticité du cloud Azure.

Normalement, vous pouvez déployer votre solution sur des machines virtuelles confidentielles si :

- Vous disposez d’applications héritées qui ne peuvent pas être modifiées ou en conteneur. Toutefois, vous devez toujours introduire une protection des données en mémoire, lorsque les données sont en cours de traitement.

- Vous exécutez plusieurs applications qui nécessitent différents systèmes d’exploitation sur une seule et même infrastructure.

- Vous voulez émuler un environnement de calcul entier, y compris toutes les ressources de système d’exploitation.

- Vous migrez vos machines virtuelles existantes de l’environnement local vers Azure.

Vous pouvez opter pour une approche basé sur conteneur confidentiel lorsque :

- Vous vous intéressez à l’allocation des ressources et des coûts. Toutefois, vous avez besoin d’une plateforme plus agile pour le déploiement de vos applications et jeux de données propriétaires.

- Vous créez une solution cloud native moderne. Vous disposez également d’un contrôle total sur le code source et le processus de déploiement.

- Vous avez besoin d’une prise en charge de plusieurs clouds.

Les deux options offrent le niveau de sécurité le plus élevé pour les services Azure.

Comparaison des limites de sécurité

Il existe quelques différences dans les postures de sécurité des machines virtuelles confidentielles et des conteneurs confidentiels.

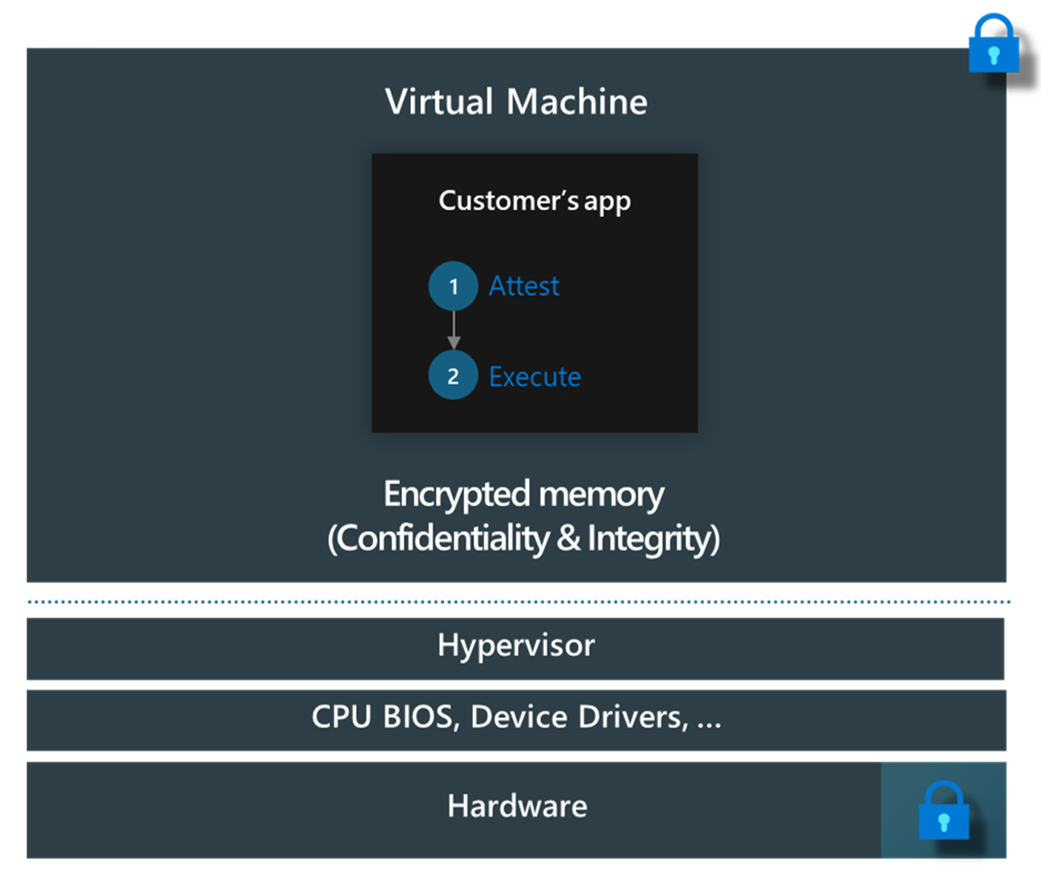

Machines virtuelles confidentielles

Les machines virtuelles confidentielles offrent une protection chiffrée par le matériel d’une machine virtuelle entière contre un accès non autorisé par l’administrateur hôte. Ce niveau comprend généralement l’hyperviseur géré par le CSP. Vous pouvez utiliser ce type de machine virtuelle confidentielle pour empêcher le CSP d’accéder aux données et au code exécuté au sein de la machine virtuelle.

Les administrateurs de machines virtuelles ou les autres applications ou services s’exécutant à l’intérieur de la machine virtuelle fonctionnent au-delà des limites protégées. Ces utilisateurs et services peuvent accéder aux données et au code au sein de la machine virtuelle.

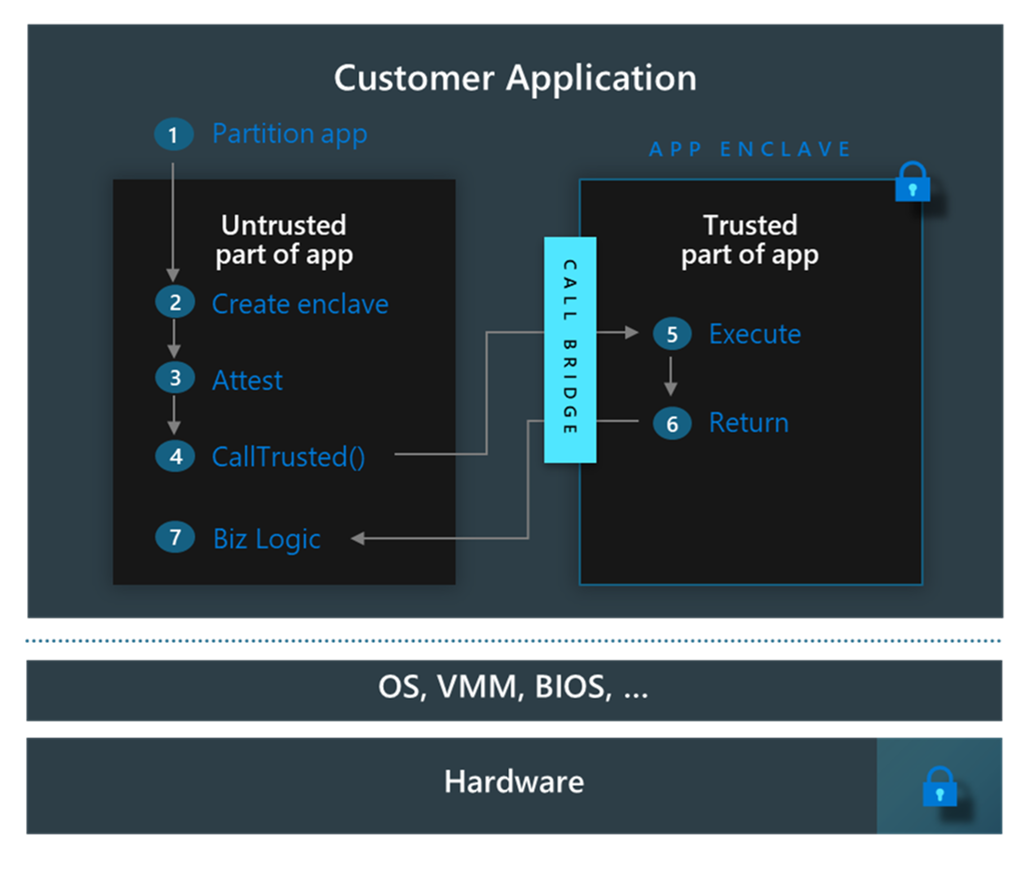

Enclaves d’application

Les enclaves d’application aident à protéger les espaces mémoire à l’intérieur d’une machine virtuelle avec un chiffrement basé sur le matériel. Les limites de sécurité des enclaves d’application sont plus limitées que les limites des machines virtuelles confidentielles. Pour Intel SGX, la limite de sécurité s’applique aux portions de mémoire d’une machine virtuelle. Les utilisateurs invités, les applications et les services qui s’exécutent au sein de la machine virtuelle ne peuvent pas accéder aux données et au code en cours d’exécution à l’intérieur de l’enclave.

Le système Intel SGX améliore la sécurité des applications en isolant les données utilisées. Elles créent des enclaves sécurisées qui empêchent les modifications de code et de données, pour que seul du code autorisé puisse y accéder. Même avec des autorisations de haut niveau, les entités en dehors de l’enclave (notamment le système d’exploitation et l’hyperviseur) ne peuvent pas accéder à une mémoire d’enclave via des appels standard. L’accès aux fonctions d’enclaves nécessite des instructions de processeur Intel SGX spécifiques qui incluent plusieurs vérifications de sécurité.