Cas d’utilisation

À l’aide de technologies d’informatique confidentielle, vous pouvez renforcer votre environnement virtualisé à partir de l’hôte, de l’hyperviseur, de l’administrateur de l’hôte et même de votre propre administrateur de machine virtuelle. Selon votre modèle de menace, nous proposons différentes technologies qui vous permettent de :

Empêcher les accès non autorisés : Traitez des données sensibles dans le cloud. N’ayez aucun doute sur le fait qu’Azure fournit la meilleure protection possible des données, avec peu ou pas de modifications par rapport à ce qui se fait aujourd’hui.

Respecter la conformité réglementaire : Migrez vers le cloud et gardez le contrôle total des données de façon à satisfaire aux réglementations légales relatives à la protection des informations personnelles et à la sécurité des adresses IP de l’organisation.

Garantir une collaboration sécurisée et fiable : Attaquez-vous aux problèmes des travaux à l’échelle du secteur en examinant les données entre différentes organisations, même concurrentes, pour permettre des analyses des données de grande envergure et obtenir des insights plus approfondis.

Isolez le traitement : Offrez une nouvelle vague de produits qui suppriment la responsabilité légale sur les données privées avec un traitement à l’aveugle. Les données utilisateur ne peuvent même pas être récupérées par le fournisseur de services.

Scénarios

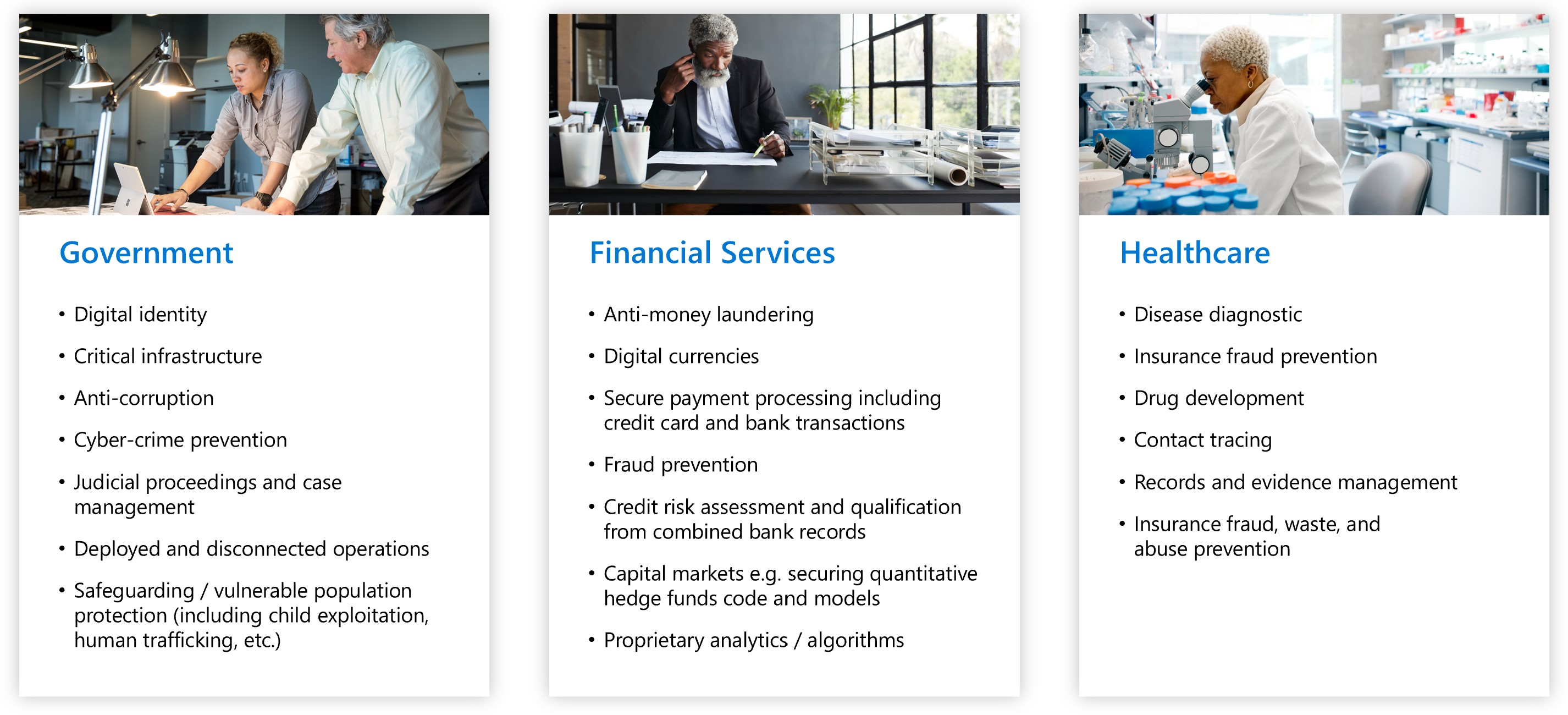

L’informatique confidentielle peut s’appliquer à divers scénarios de protection des données dans des secteurs réglementés tels que l’administration, les services financiers et les instituts de soins de santé. Par exemple, la prévention de l’accès aux données sensibles contribue à protéger l’identité numérique des citoyens de toutes les parties concernées, y compris le fournisseur de Cloud qui les stocke. Les mêmes données sensibles peuvent contenir des données biométriques utilisées pour rechercher et supprimer des images connues de l’exploitation enfant, pour empêcher le trafic humain et pour assister des investigations d’investigation numérique.

Cet article donne un aperçu de plusieurs scénarios courants. Les recommandations de cet article constituent le point de départ du développement de votre application à l’aide de services et de frameworks d’informatique confidentielle.

Après avoir lu cet article, vous serez en mesure de répondre aux questions suivantes :

- Quels sont les scénarios pour l’informatique confidentielle Azure ?

- Quels sont les avantages de l'utilisation de l'informatique confidentielle Azure pour les scénarios multipartites, la confidentialité accrue des données des clients et les réseaux blockchain ?

Sécuriser le traitement multipartite

Les transactions commerciales et la collaboration à des projets nécessitent le partage d'informations entre plusieurs parties. Souvent, les données partagées sont confidentielles. Les données peuvent être des informations personnelles, des dossiers financiers, des dossiers médicaux, des données de citoyen privé, etc. Les organisations publiques et privées requièrent que leurs données soient protégées contre tout accès non autorisé. Parfois, ces organisations veulent même protéger les données des opérateurs ou ingénieurs de l’infrastructure informatique, des architectes de sécurité, des conseillers commerciaux et des scientifiques des données.

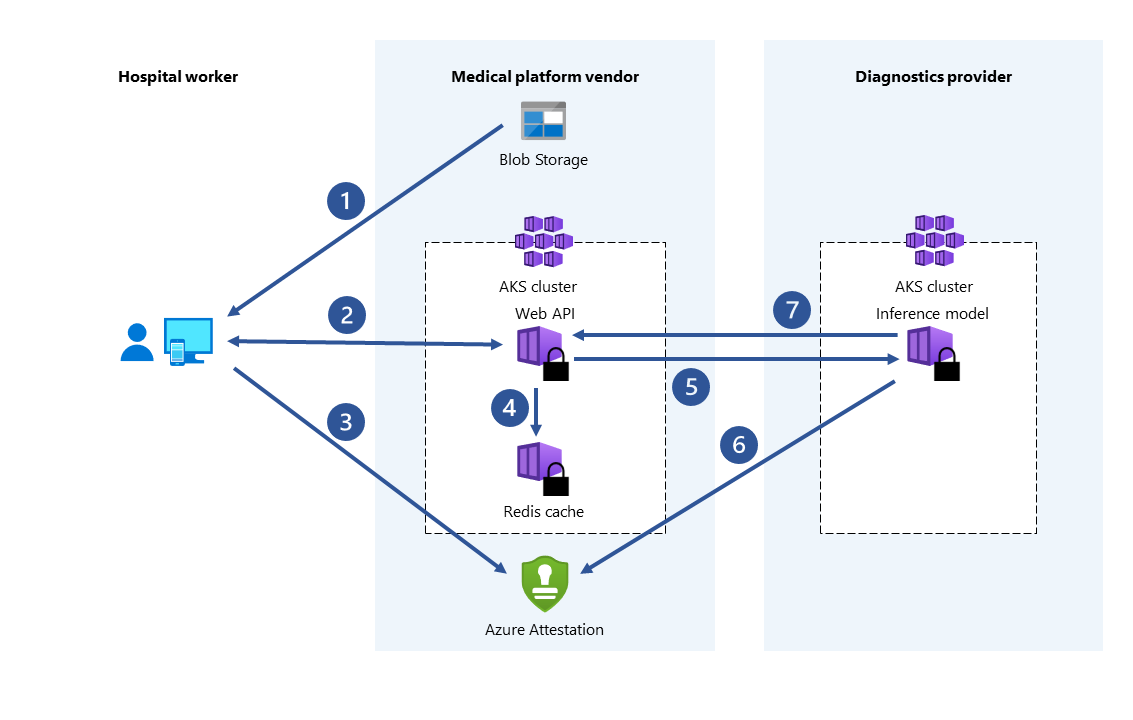

Par exemple, l’utilisation de Machine Learning pour les services de santé a augmenté massivement, à mesure que nous avons obtenu l’accès à des jeux de données plus importants et à l’imagerie des patients capturés par des appareils médicaux. Le diagnostic des maladies et le développement de la drogue bénéficient de plusieurs sources de données. Les hôpitaux et les instituts d’hygiène peuvent collaborer en partageant leurs dossiers médicaux de patients avec un environnement d’exécution sécurisé (TEE) centralisé. Les services Machine Learning s’exécutant dans l’agrégat TEE et analysent les données. Cette analyse de données agrégée peut fournir une plus grande précision de prédiction en raison des modèles d’apprentissage sur les jeux de données consolidés. Avec l’informatique confidentielle, les hôpitaux peuvent réduire les risques de compromission de la confidentialité de leurs patients.

L’informatique confidentielle Azure vous permet de traiter des données issues de plusieurs sources sans exposer les données d’entrée à d’autres parties. Ce type de calcul sécurisé permet des scénarios tels que la lutte contre le blanchiment d'argent, la détection de la fraude et l'analyse sécurisée des données relatives aux soins de santé.

Les différentes sources peuvent charger leurs données dans une seule et même enclave sur une machine virtuelle. Une partie demande à l’enclave d’effectuer des opérations de calcul ou de traitement sur les données. Aucune partie (pas même celle qui exécute l’analyse) ne peut voir les données d’une autre partie qui ont été chargées dans l’enclave.

Dans un environnement informatique sécurisé à plusieurs tiers, les données chiffrées sont placées dans l’enclave. L’enclave déchiffre les données à l’aide d’une clé, effectue une analyse, obtient un résultat, puis renvoie un résultat chiffré qu’un tiers peut déchiffrer avec la clé désignée.

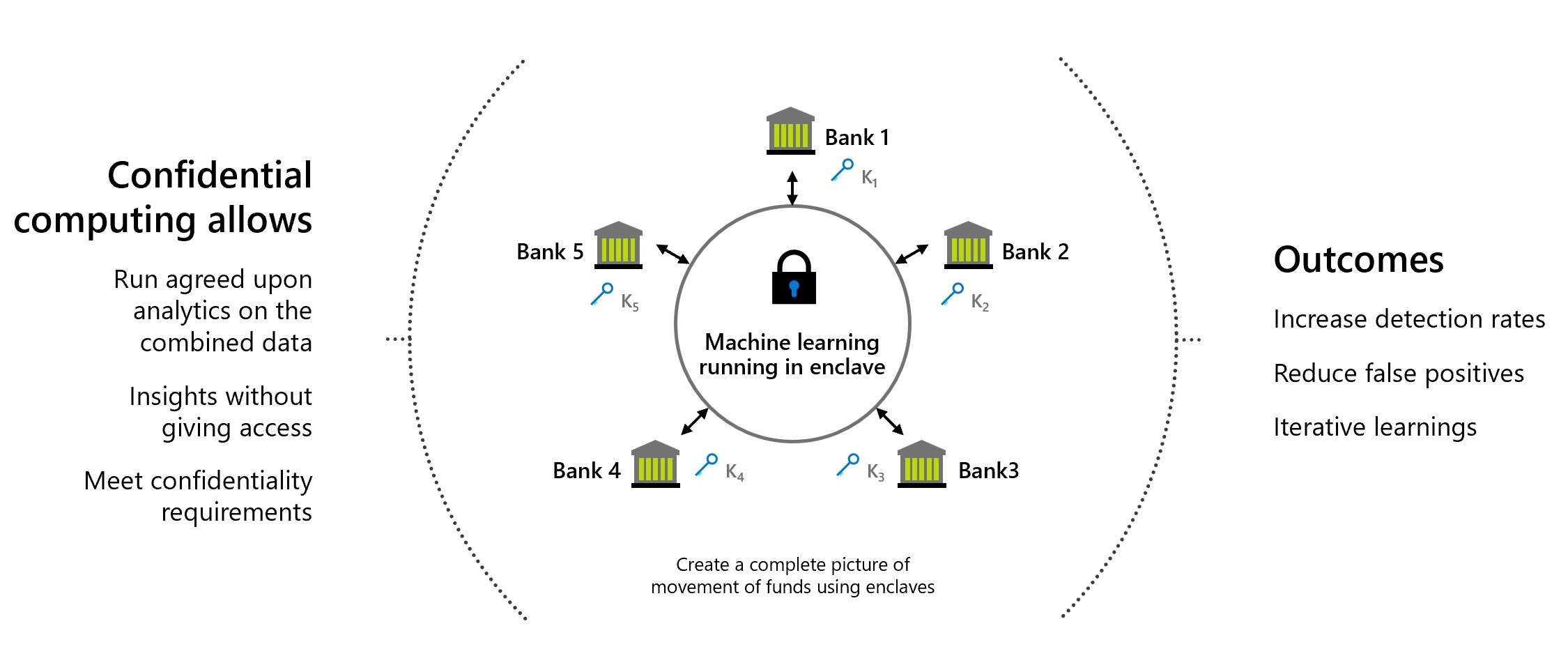

Lutte contre le blanchiment d’argent

Dans cet exemple de traitement multipartite, plusieurs banques partagent des données entre elles sans exposer les données personnelles de leurs clients. Les banques lancent les analyses convenues sur le jeu de données sensibles combinées. L’analytique sur le jeu de données agrégées peut détecter les mouvements d’argent d’un utilisateur entre plusieurs banques, sans que celles-ci aient accès aux données des unes et des autres.

Grâce à l’informatique confidentielle, ces établissements financiers peuvent augmenter les taux de détection des fraudes, lutter contre les problèmes de blanchiment d’argent, réduire les faux positifs et poursuivre l’apprentissage à partir de jeux de données plus volumineux.

Développement de médicaments dans le secteur de la santé

Les établissements de santé alimentent des jeux de données médicales privés pour participer en partenariat à l’entraînement d’un modèle Machine Learning. Chaque établissement a uniquement accès au jeu de données qui lui appartient. Aucun autre établissement ni même le fournisseur de cloud ne peut voir les données ou le modèle d’entraînement. Tous les établissements bénéficient du modèle entraîné. L’enrichissement du modèle avec plus de données a permis de rendre le modèle plus juste. Chaque établissement ayant contribué à l’entraînement du modèle peut utiliser le modèle et obtenir des résultats utiles.

Protection de la confidentialité avec des solutions IoT et de création intelligente

De nombreux pays ou de nombreuses régions ont des lois strictes en matière de protection des données personnelles concernant la collecte et l’utilisation de données sur la présence et les déplacements des personnes à l’intérieur des bâtiments. Cela peut inclure des données directement identifiables à partir de systèmes de télésurveillance ou de lecteurs de badge de sécurité. Ou, indirectement identifiable lorsque différents jeux de données de capteur peuvent être considérés comme personnellement identifiables lorsqu’ils sont regroupés.

La protection de la vie privée doit être mise en balance avec les besoins en matière de coûts et d’environnement, les organisations souhaitant comprendre l’occupation et les mouvements afin d’utiliser au mieux l’énergie nécessaire au chauffage et à l’éclairage d’un bâtiment.

Pour déterminer les domaines de l’immobilier d’entreprise qui sont sous-occupés ou sur-occupés par le personnel de chaque service, il est généralement nécessaire de traiter certaines données d’identification personnelle en même temps que des données moins individuelles telles que les capteurs de température et de lumière.

Dans ce cas d’usage, l’objectif principal est de permettre à l’analyse des données d’occupation et des capteurs de température d’être traitées avec les capteurs de suivi de mouvement CCTV et les données de balayage de badge pour comprendre l’utilisation sans exposer les données agrégées brutes à quiconque.

Le calcul confidentiel est utilisé ici en plaçant l’application d’analyse (dans cet exemple s’exécutant sur Confidentiel Container Instances) à l’intérieur d’un environnement d’exécution approuvé où les données en cours d’utilisation sont protégées par chiffrement.

Les jeux de données agrégés de nombreux types de capteurs et de flux de données sont gérés dans une Azure SQL Always Encrypted avec une base de données Enclaves, ce qui protège les requêtes en cours d’utilisation en les chiffrant en mémoire. Cela empêche un administrateur de serveur de pouvoir accéder au jeu de données d’agrégation pendant qu’il est interrogé et analysé.

Exigences légales ou juridictionnelles

Couramment applicables au secteur des services financiers (FSI) et aux soins de santé lorsqu’il existe des exigences légales ou réglementaires limitant l’endroit où certaines charges de travail peuvent être traitées et stockées au repos.

Dans ce cas d’utilisation, nous utilisons une combinaison de technologies Azure Confidential Compute avec Azure Policy, Network Security Groups (NSG) et Microsoft Entra Conditional Access pour s’assurer que les objectifs de protection suivants sont atteints pour le "lift & shift" d’une application existante :

- L’application est protégée contre l’opérateur cloud lorsqu’elle est utilisée en tirant parti du calcul confidentiel

- Les ressources de l’application peuvent uniquement être déployées dans la région Europe Ouest d’Azure

- Les consommateurs de l’application qui s’authentifient avec des protocoles d’authentification modernes peuvent être mappés vers la région souveraine à partir de laquelle ils se connectent et l’accès est refusé, sauf s’ils se situent dans une région autorisée.

- L’accès via l’utilisation de protocoles d’administration (RDP, SSH, etc.) est limité à l’accès à partir du service Azure Bastion intégré à Privileged Identity Management (PIM). La stratégie PIM nécessite une stratégie d’accès conditionnel qui valide la région souveraine à partir de laquelle l’administrateur a accès.

- Tous les services journalisent les actions dans Azure Monitor.

Fabrication – Protection IP

Les organisations de fabrication protègent le protocole IP de leurs processus et technologies de fabrication. La fabrication est souvent externalisée vers des tiers gérant les processus de production physiques qui peuvent être considérés comme des environnements « hostiles » où il existe des menaces actives de vol de cet IP.

Dans cet exemple, Tailspin Toys développe une nouvelle gamme de jouets. Les dimensions spécifiques et les conceptions innovantes de ses jouets sont sa propriété exclusive et elle veut les protéger, tout en étant flexible quant à l’entreprise qu’elle choisit pour produire physiquement ses prototypes.

Contoso, une société d’impression et de test 3D de haute qualité, fournit les systèmes imprimant physiquement des prototypes à grande échelle et les exécute via des tests de sécurité requis pour les homologations de sécurité.

Contoso déploie des applications et des données en conteneur gérées par le client au sein du tenant Contoso qui utilise ses machines d’impression 3D via une API de type IoT.

Contoso utilise les données de télémétrie des systèmes de fabrication physiques pour piloter ses systèmes de facturation, de planification et de commande de matériaux. De son côté, Tailspin Toys utilise la télémétrie de sa suite d’applications pour déterminer le degré de réussite possible de fabrication de leurs jouets, ainsi que les taux de défaut.

Les opérateurs Contoso peuvent charger la suite d’applications Tailspin Toys dans le tenant Contoso à l’aide des images conteneur fournies sur Internet.

La stratégie de configuration de Tailspin Toys impose un déploiement sur du matériel compatible avec le calcul confidentiel afin que tous les serveurs d’applications Tailspin et les bases de données soient protégés pendant leur utilisation par des administrateurs Contoso, même s’ils s’exécutent dans le tenant Contoso.

Si, par exemple, un administrateur non autorisé chez Contoso tente de déplacer les conteneurs fournis par Tailspin Toys vers du matériel de calcul x86 général qui n’est pas en mesure de fournir un environnement d’exécution approuvé, il peut y avoir une exposition éventuelle du protocole IP confidentiel.

Dans ce cas, le moteur de stratégie Azure Container Instance refusera de libérer les clés de déchiffrement ou de démarrer des conteneurs si l’appel d’attestation révèle que les exigences de stratégie ne peuvent pas être satisfaites. Il veille ainsi à ce que le protocole IP de Tailspin Toys soit protégé en cours d’utilisation et au repos.

L’application Tailspin Toys elle-même est codée pour passer régulièrement un appel au service d’attestation et signaler les résultats à Tailspin Toys via Internet pour vérifier qu’il existe une pulsation continue de l’état de la sécurité.

Le service d’attestation retourne des détails signés par chiffrement à partir du matériel prenant en charge le tenant Contoso pour confirmer que la charge de travail s’exécute comme prévu à l’intérieur d’une enclave confidentielle, que l’attestation est hors du contrôle des administrateurs de Contoso et qu’elle est basée sur la racine matérielle de confiance fournie par le calcul confidentiel.

Amélioration de la confidentialité des données des clients

Bien que le niveau de sécurité fourni par Microsoft Azure devienne rapidement l'un des principaux moteurs de l'adoption de l'informatique en nuage, les clients font confiance à leur fournisseur à des degrés divers. Le client demande :

- Un matériel, des logiciels et des TCBs opérationnels minimaux (bases informatiques de confiance) pour les charges de travail sensibles.

- La mise en œuvre technique, plutôt que des stratégies d’entreprise et des processus.

- Transparence sur les garanties, les risques résiduels et les atténuations qu’ils obtiennent.

L'informatique confidentielle va dans ce sens en permettant aux clients de contrôler progressivement la BCT utilisée pour exécuter leurs charges de travail en nuage. Azure Confidential Computing permet aux clients de définir précisément tout le matériel et les logiciels qui ont accès à leurs charges de travail (données et code), et il fournit les mécanismes techniques permettant d’appliquer cette garantie de manière vérifiable. En bref, les clients conservent un contrôle total sur leurs secrets.

Souveraineté des données

Dans les administrations et les administrations publiques, Azure Confidential Computing est une solution permettant d’élever le niveau de confiance à la capacité à protéger la souveraineté des données dans le cloud public. En outre, grâce à l’adoption croissante de fonctionnalités de calcul confidentiel dans des services PaaS d’Azure, un degré de confiance plus élevé peut être atteint avec un impact réduit sur la capacité d’innovation fournie par des services cloud publics. Cette combinaison de protection de la souveraineté des données avec un impact réduit sur la capacité d’innovation fait de le computing confidentiel Azure une réponse très efficace aux besoins de souveraineté et de transformation numérique des services gouvernementaux.

Chaîne d’approbation réduite

L’énorme investissement et l’innovation révolutionnaire de l’informatique confidentielle ont permis de supprimer le fournisseur de services Cloud de la chaîne d’approbation à un degré sans précédent. Le computing confidentiel Azure offre le plus haut niveau de souveraineté disponible actuellement sur le marché. Cela permet au client et aux gouvernements de répondre à leurs besoins actuels de souveraineté et de toujours tirer profit de l’innovation dans le futur.

L’informatique confidentielle peut augmenter le nombre de charges de travail éligibles pour le déploiement de cloud public. Cela peut entraîner une adoption rapide des services publics pour les migrations et les nouvelles charges de travail, l’amélioration rapide de la position de sécurité des clients et l’activation rapide de scénarios novateurs.

Scénarios BYOK (Bring Your Own Key)

L'adoption de modules matériels sécurisés (HSM) permet le transfert sécurisé de clés et de certificats vers un stockage en nuage protégé - Azure Key Vault Managed HSM - sans permettre au fournisseur de services en nuage d'accéder à ces informations sensibles. Les secrets en cours de transfert n’existent jamais en dehors d’un HSM sous forme de texte en clair, permettant des scénarios de souveraineté des clés et certificats qui sont générés et gérés par le client, tout en utilisant un stockage sécurisé basé sur le Cloud.

Blockchain sécurisée

Un réseau blockchain est un réseau de nœuds décentralisé. Les nœuds sont exécutés et gérés par des opérateurs ou des validateurs dans le but de garantir l’intégrité et d’atteindre un consensus sur l’état du réseau. Les nœuds eux-mêmes sont des réplicas de registres et sont utilisés pour le suivi des transactions blockchain. Chaque nœud dispose d’une copie complète de l’historique des transactions, ce qui garantit l’intégrité et la disponibilité dans un réseau distribué.

Les technologies blockchain sollicitant l’informatique confidentielle peuvent se servir de la protection basée sur le matériel pour assurer la confidentialité des données et la sécurisation des calculs. Dans certains cas, le registre est entièrement chiffré pour protéger l’accès aux données. Parfois, la transaction elle-même peut se produire dans un module de calcul à l’intérieur de l’enclave au sein du nœud.