Authentification des utilisateurs

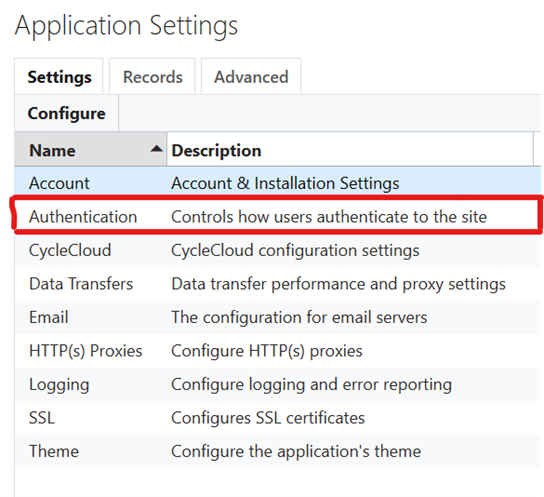

Azure CycleCloud propose quatre méthodes d’authentification : une base de données intégrée avec chiffrement, Active Directory, LDAP ou l’ID Entra. Pour sélectionner et configurer votre méthode d’authentification, ouvrez la page Paramètres dans le menu Administration (en haut à droite de votre écran) et double-cliquez sur Authentification. Choisissez votre méthode d’authentification préférée et suivez les instructions ci-dessous.

Built-In

Par défaut, CycleCloud utilise un schéma d’autorisation de base de données simple. Les mots de passe sont chiffrés et stockés dans la base de données, et les utilisateurs s’authentifient par rapport à leur nom d’utilisateur et mot de passe stockés. Pour sélectionner cette méthode, cliquez sur la zone de case activée pour Built-In dans la page Authentification.

Vous pouvez tester les informations d’identification d’un utilisateur en entrant le nom d’utilisateur et le mot de passe, puis en cliquant sur Tester pour vérifier les informations.

Active Directory

Attention

Il est possible de vous verrouiller hors de votre instance CycleCloud lorsque vous passez de l’authentification locale à l’authentification AD, LDAP ou Entra ID. L’accès sera accordé aux utilisateurs disposant à la fois d’un compte local et qui peuvent s’authentifier auprès du serveur configuré (les mots de passe locaux seront ignorés). Les instructions ci-dessous s’efforcent de vous protéger contre le verrouillage.

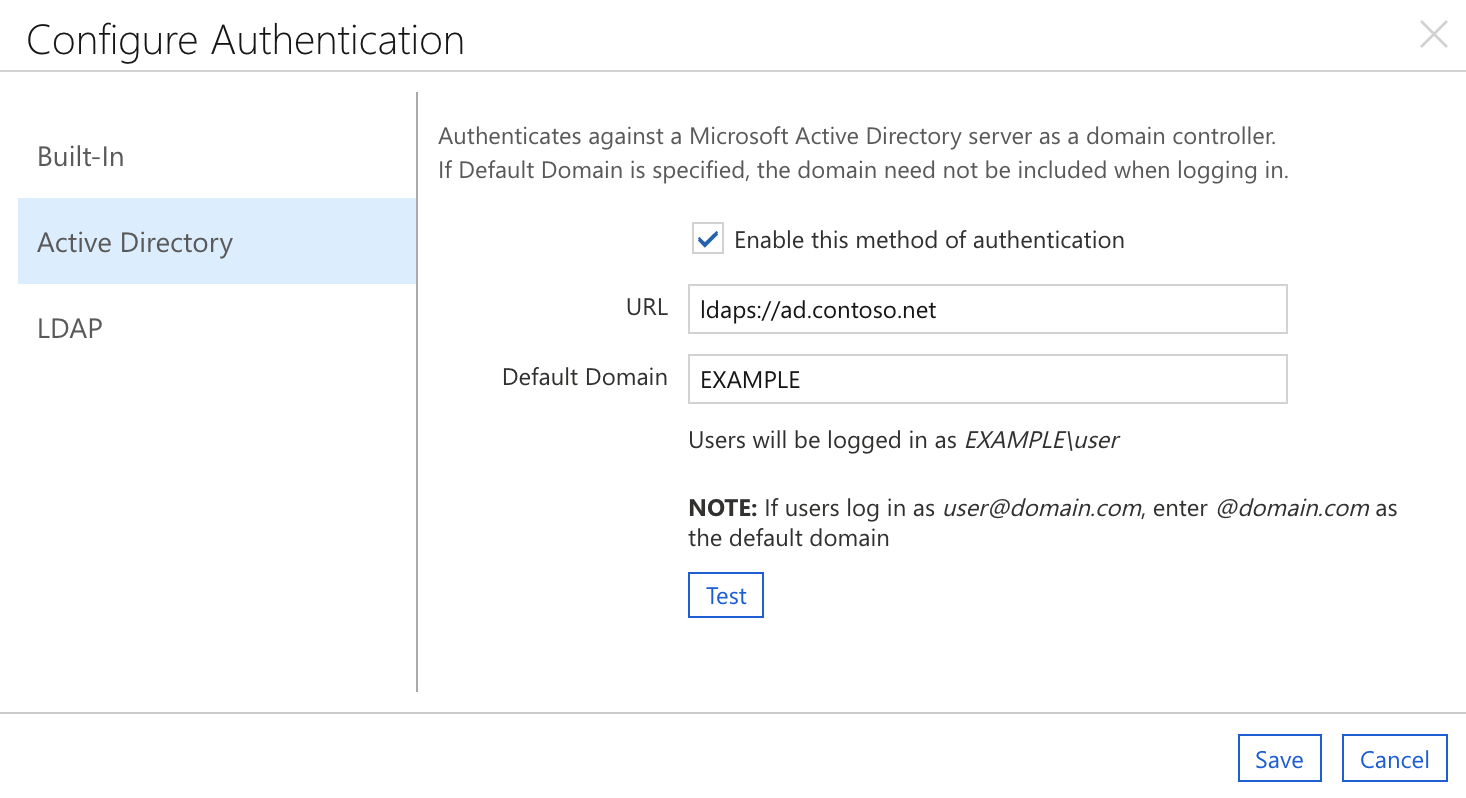

- Cliquez sur la zone case activée pour activer Active Directory.

- Entrez l’URL de votre serveur Active Directory (en commençant par ldap:// ou ldaps://)

- Entrez le domaine par défaut sous la forme « DOMAIN » ou « @domain.com » selon que vos utilisateurs s’authentifient avec des noms tels que « DOMAIN\user » ou «user@domain.com » (UPN). Si ce champ est laissé vide, les utilisateurs doivent entrer leur nom complet.

- Cliquez sur Tester pour vous assurer que CycleCloud peut utiliser les paramètres fournis. Utilisez un compte qui existe sur votre serveur d’authentification.

- Dans une fenêtre de navigateur ou de navigation privée distincte, connectez-vous en tant que compte de domaine que vous avez ajouté à l’étape 2.

- Si la connexion à l’étape 4 réussit, vous pouvez vous déconnecter de votre première session. L’authentification est correctement configurée.

L’exemple ci-dessus montre un exemple de configuration pour un environnement Active Directory. Les utilisateurs Windows se connectent en tant qu’EXEMPLE\nom d’utilisateur. Par conséquent, « EXAMPLE » est entré en tant que Domaine. L’authentification étant gérée par le serveur ad.example.com, ldaps://ad.example.com est entré comme URL.

Notes

Après une tentative d’authentification ayant échoué, le message « Échec de l’authentification » peut toujours s’afficher dans la fenêtre Paramètres d’authentification . En cliquant sur Annuler et en redémarrant, ce message est effacé. L’authentification réussie remplace le message « Échec de l’authentification » par « Authentification réussie ».

LDAP

- Cliquez sur la zone case activée pour activer l’authentification LDAP.

- Entrez les paramètres LDAP appropriés.

- Cliquez sur « Test » pour vous assurer que CycleCloud peut utiliser les paramètres fournis. Utilisez un compte qui existe sur votre serveur d’authentification.

- Dans une fenêtre de navigateur ou de navigation privée distincte, connectez-vous en tant que compte de domaine que vous avez ajouté à l’étape 2.

- Si la connexion à l’étape 4 réussit, vous pouvez vous déconnecter de votre première session. L’authentification est correctement configurée.

ID Entra (PRÉVERSION)

Configuration de CycleCloud pour l’authentification et l’autorisation Entra

Notes

Vous devez d’abord créer une application Microsoft Entra. Si vous n’en avez pas encore créé un, créez-en un maintenant

Configuration de l’interface utilisateur graphique

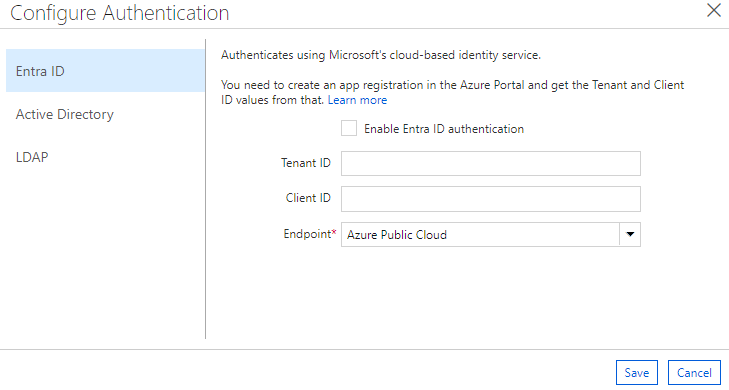

Pour activer l’authentification d’ID Entra :

- Lancez Cyclecloud, puis accédez à Paramètres dans le coin supérieur droit

- Sélectionnez la ligne de table nommée Authentification , puis cliquez sur Configurer ou double-cliquez sur la ligne. Dans la boîte de dialogue contextuelle, sélectionnez la section ID entra .

- Ensuite, vous verrez une fenêtre avec trois sections. Restez dans la section Id Entra .

- Cochez la case Activer l’authentification d’ID Entra .

- Recherchez la page Vue d’ensemble de votre application Microsoft Entra dans le portail Azure et renseignez l’ID de locataire et l’ID client en fonction de ces valeurs.

- Par défaut, le point de terminaison est défini sur https://login.microsoftonline.com (point de terminaison public). Toutefois, vous pouvez également définir un point de terminaison personnalisé, tel qu’un point de terminaison pour un environnement cloud gouvernemental.

- Appuyez sur Enregistrer pour enregistrer vos modifications.

Configuration de l’accès aux nœuds de cluster

La fonctionnalité De gestion des utilisateurs CycleCloud pour les clusters Linux nécessite une clé publique SSH pour les utilisateurs disposant d’un accès de connexion aux nœuds de cluster. Lorsque l’authentification et l’autorisation d’ID Entra sont activées, les utilisateurs doivent se connecter à CycleCloud au moins une fois pour initialiser leur enregistrement de compte d’utilisateur, puis modifier leur profil pour ajouter leur clé SSH publique.

CycleCloud génère automatiquement un UID et un GID pour les utilisateurs. Toutefois, si un cluster accède aux ressources de stockage persistantes, il peut être nécessaire pour un administrateur de définir explicitement l’UID/GID pour les utilisateurs afin qu’il corresponde aux utilisateurs existants sur le système de fichiers.

Ces mises à jour de profil utilisateur peuvent également être effectuées en précréant des enregistrements utilisateur comme alternative à l’opération d’interface utilisateur. Pour plus d’informations, consultez Gestion des utilisateurs.

Utilisation de l’authentification d’ID Entra avec CycleCloud

Une tentative d’authentification auprès de CycleCloud à l’aide de l’ID Entra est prise en charge dans les scénarios suivants :

- L’authentification réussie réinitialise toujours les rôles d’utilisateur pour qu’ils correspondent à ceux configurés dans l’ID Entra. Notez que, étant donné que la durée de vie par défaut d’un jeton d’accès est d’une heure, il peut être nécessaire de vous déconnecter et de vous reconnecter pour que les nouveaux rôles soient définis.

- Si l’utilisateur que vous authentifiez a été précréé, il est possible que l’ID de locataire et l’ID d’objet ne soient définis sur rien avant la première connexion. Cela entraîne la mise en place d’un message d’avertissement dans les journaux et la définition de ces valeurs pour correspondre à celles provenant du jeton d’ID Entra.

- Si, pour une raison quelconque, l’ID d’objet et/ou l’ID de locataire ne correspondent pas à ceux du jeton d’accès, il est traité comme une erreur d’authentification. L’ancien enregistrement utilisateur doit être supprimé manuellement pour que cet utilisateur puisse s’authentifier.

- Si vous vous verrouillez hors du compte Super Utilisateur en oubliant d’en créer un qui peut être authentifié à l’aide de votre ID Entra, vous pouvez désactiver l’authentification d’ID Entra via la console en exécutant

./cycle_server reset_access - Les utilisateurs créés via l’authentification d’ID Entra n’ont pas de clés ssh publiques configurées par défaut. Vous devrez donc les configurer manuellement pour utiliser la gestion des utilisateurs sur les nœuds.

Stratégie de mot de passe

Azure CycleCloud a une stratégie de mot de passe intégrée et des mesures de sécurité. Les comptes créés à l’aide de la méthode d’authentification intégrée doivent avoir des mots de passe compris entre 8 et 123 caractères et remplir au moins 3 des 4 conditions suivantes :

- Contenir au moins une lettre majuscule

- Contenir au moins une lettre minuscule

- Contenir au moins un nombre

- Contiennent au moins un caractère spécial : @ # $ % ^ & * - _ ! + = [ ] { } | \ : ’ , . ? ~ " ( ) ;

Les administrateurs peuvent demander aux utilisateurs de mettre à jour les mots de passe pour suivre la nouvelle stratégie en sélectionnant la zone « Forcer la modification du mot de passe lors de la prochaine connexion » dans l’écran Modifier le compte .

Verrouillage de sécurité

Tout compte qui détecte 5 échecs d’autorisation dans un délai de 60 secondes les uns des autres sera automatiquement verrouillé pendant 5 minutes. Les comptes peuvent être déverrouillés manuellement par un administrateur, ou simplement en attendant les cinq minutes.