Connexion à Azure Data Explorer avec ODBC

L’interface Open Database Connectivity (ODBC) est une interface de programmation d’applications (API) largement acceptée pour l’accès à des bases de données. Azure Data Explorer est compatible avec un sous-ensemble du protocole de communication SQL Server (MS-TDS). Cette compatibilité permet d’utiliser le pilote ODBC pour SQL Server avec Azure Data Explorer.

Par conséquent, vous pouvez établir une connexion à Azure Data Explorer à partir de n’importe quelle application dotée de la prise en charge du pilote ODBC pour SQL Server.

Regardez la vidéo suivante pour découvrir comment créer une connexion ODBC.

Vous pouvez également suivre les étapes de connexion à votre cluster avec ODBC.

Remarque

Nous vous recommandons d’utiliser des connecteurs dédiés dans la mesure du possible. Pour obtenir la liste des connecteurs disponibles, consultez la vue d’ensemble des Connecter ors.

Prérequis

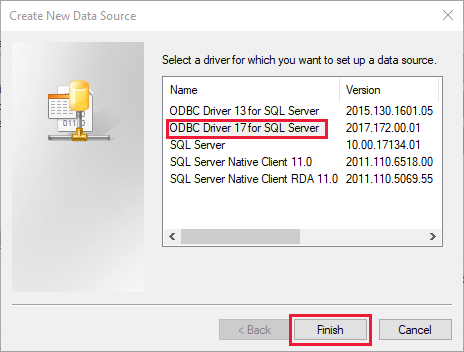

- Microsoft ODBC Driver for SQL Server version 17.2.0.1 ou ultérieure pour votre système d’exploitation.

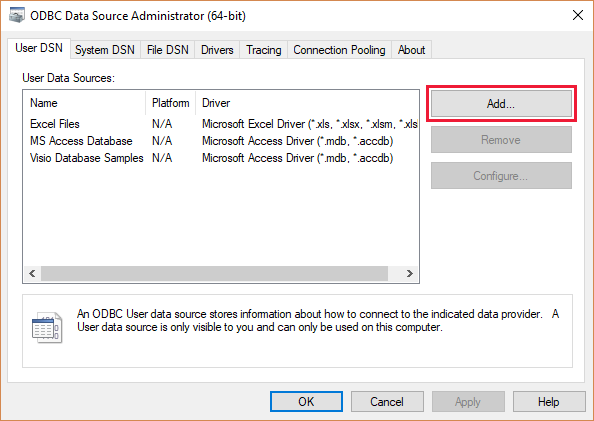

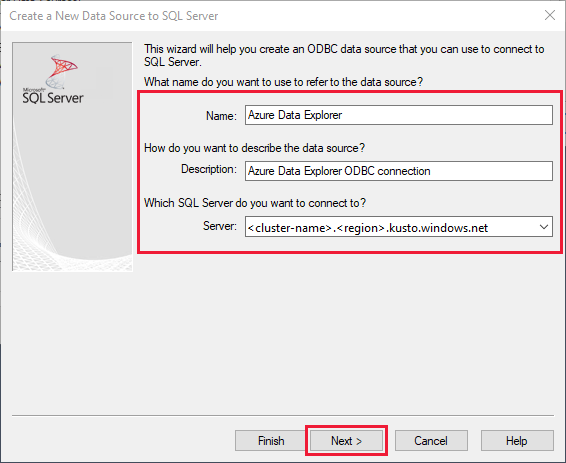

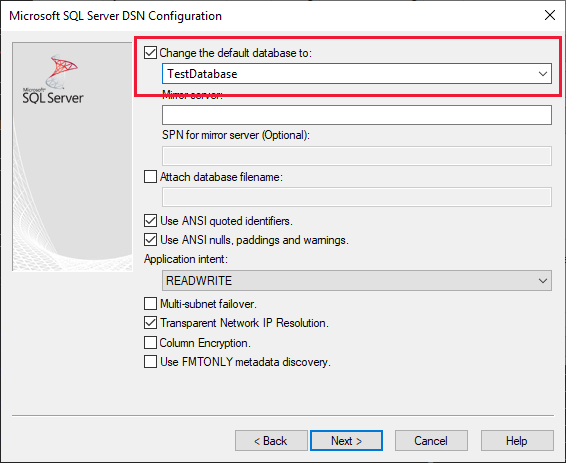

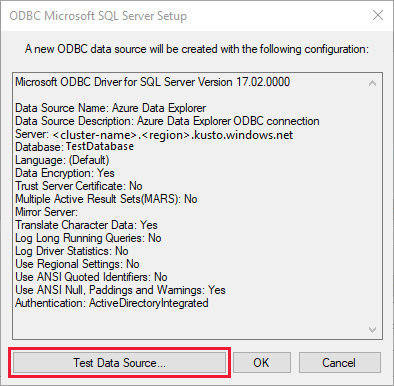

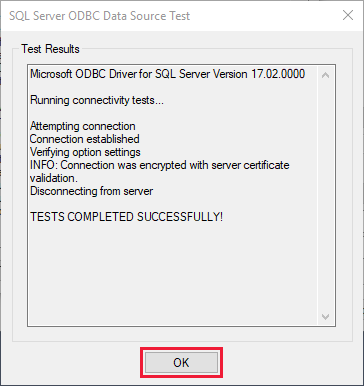

Connecter à votre cluster avec ODBC

Vous pouvez vous connecter à votre cluster de la manière suivante.

À partir d’une application prenant en charge la connexion ODBC, vous pouvez vous connecter à votre cluster avec une chaîne de connexion du format suivant :

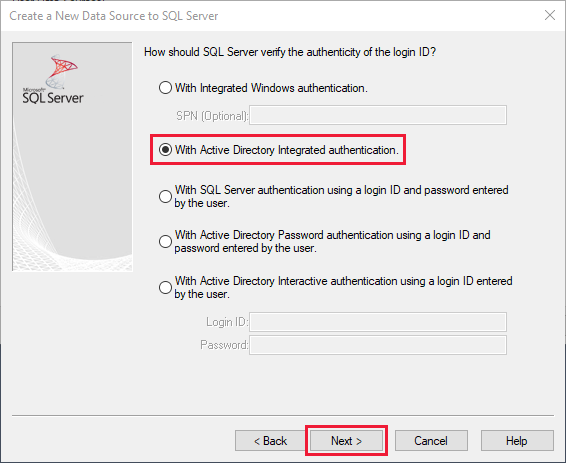

"Driver={ODBC Driver 17 for SQL Server};Server=mykustocluster.kusto.windows.net;Database=mykustodatabase;Authentication=ActiveDirectoryIntegrated"

Remarque

Azure Data Explorer considère les valeurs de chaîne comme NVARCHAR(MAX), ce qui peut ne pas fonctionner correctement avec certaines applications ODBC. Convertissez les données NVARCHAR(en n) à l’aide du Language paramètre dans la chaîne de connexion. Par exemple, Language=any@MaxStringSize:5000 encoder des chaînes en tant que NVARCHAR(5000). Pour plus d’informations, consultez les options de paramétrage.

Authentification de l’application

Pour utiliser l’authentification du principal d’application avec ODBC, vous devez fournir l’ID de locataire Microsoft Entra. Vous pouvez définir cette configuration dans le chaîne de connexion, le Registre Windows ou le fichier odbc.ini. Consultez des exemples dans les onglets suivants. Pour plus d’informations, consultez les options de paramétrage.

Définissez le principal de l’application avec Language=any@AadAuthority:<aad_tenant_id> dans le chaîne de connexion. Remplacez <aad_tenant_id>, <aad_application_id>et <aad_application_secret> par l’ID de locataire Microsoft Entra, l’ID d’application Microsoft Entra et le secret de l’application Microsoft Entra respectivement.

"Driver={ODBC Driver 17 for SQL Server};Server=<adx_cluster_name>.<region_name>.kusto.windows.net;Database=<adx_database_name>;Authentication=ActiveDirectoryServicePrincipal;Language=any@AadAuthority:<aad_tenant_id>;UID=<aad_application_id>;PWD=<aad_application_secret>"

Contenu connexe

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour