Accès conditionnel avec Azure Data Explorer

Qu’est-ce que l’accès conditionnel ?

Le périmètre de sécurité moderne s’étend au-delà du réseau d’une organisation pour inclure l’identité de l’utilisateur et de l’appareil. Les organisations peuvent utiliser des signaux d’identité dans le cadre de leurs décisions de contrôle d’accès. Vous pouvez utiliser l’Accès conditionnel Microsoft Entra pour regrouper des signaux, pour prendre des décisions et appliquer des stratégies organisationnelles.

Les stratégies d’accès conditionnel les plus simples sont similaires aux instructions if-then. Si (if) un utilisateur souhaite accéder à une ressource, alors (then) il doit effectuer une action. Par exemple, un ingénieur Données qui souhaite accéder à Azure Data Explorer doit le faire par le biais de l’authentification multifacteur (MFA).

Dans l’exemple suivant, vous allez voir comment configurer une stratégie d’accès conditionnel qui applique l’authentification multifacteur pour des utilisateurs sélectionnés en utilisant l’interface utilisateur web d’Azure Data Explorer. Vous pouvez utiliser les mêmes étapes pour créer d’autres stratégies répondant aux exigences de sécurité de votre organisation.

Prérequis

L’utilisation de cette fonctionnalité nécessite une licence Microsoft Entra ID P1 ou P2. Pour trouver la licence adaptée à vos besoins, consultez Comparer les fonctionnalités disponibles de Microsoft Entra ID.

Remarque

Les stratégies d’accès conditionnel sont appliquées uniquement aux opérations d’administration des données d’Azure Data Explorer et n’affectent aucune opération d’administration des ressources.

Conseil

Les stratégies d’accès conditionnel sont appliquées au niveau du locataire. Par conséquent, elles sont appliquées à tous les clusters du locataire.

Configurer un accès conditionnel

Connectez-vous au Portail Azure au moins en tant qu’administrateur de l’accès conditionnel.

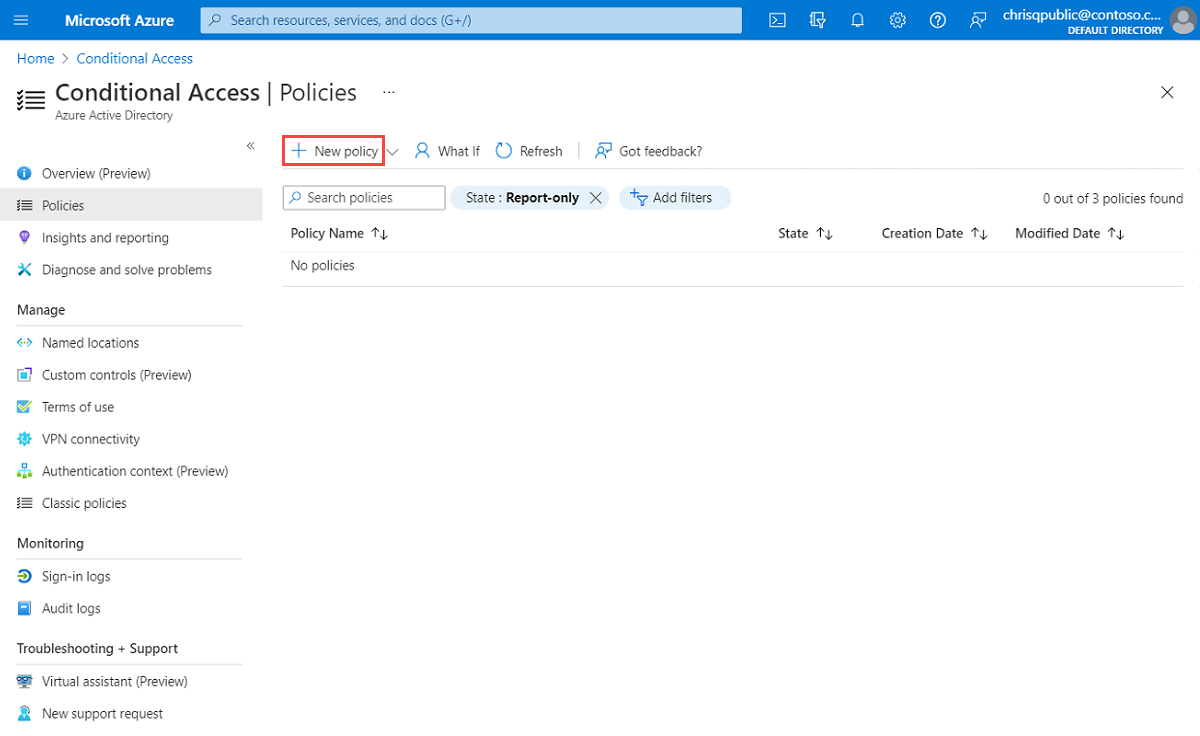

Accédez à Microsoft Entra ID>Sécurité>Accès conditionnel.

Sélectionnez Nouvelle stratégie.

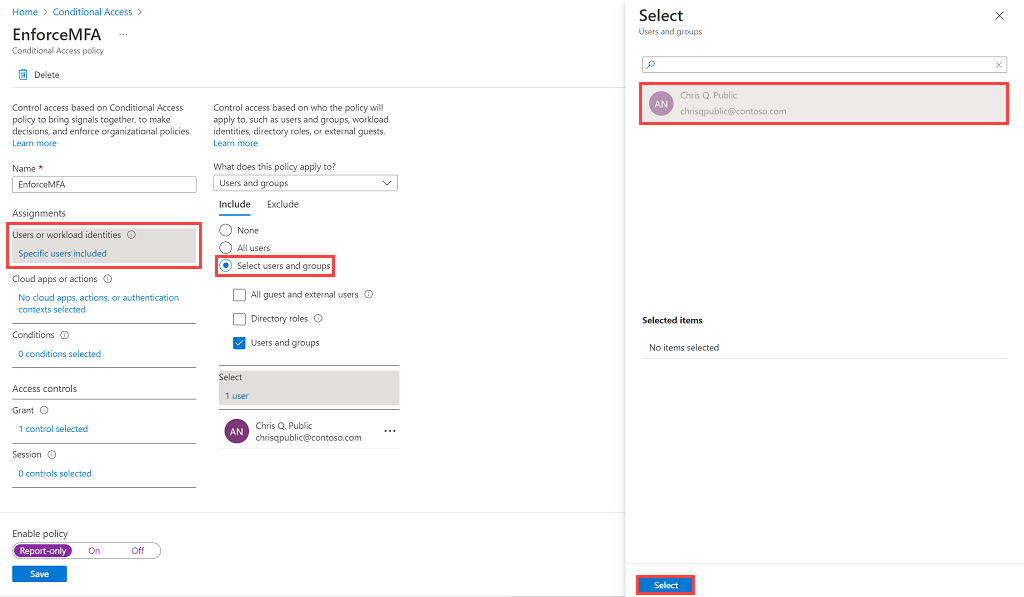

Donnez un nom à votre stratégie. Nous recommandons aux organisations de créer une norme explicite pour les noms de leurs stratégies.

Sous Affectations, sélectionnez Utilisateurs et groupes. Sous Inclure>Sélectionner des utilisateurs et des groupes, sélectionnez Utilisateurs et groupes, ajoutez l’utilisateur ou le groupe que vous souhaitez inclure pour l’accès conditionnel, puis sélectionnez Sélectionner.

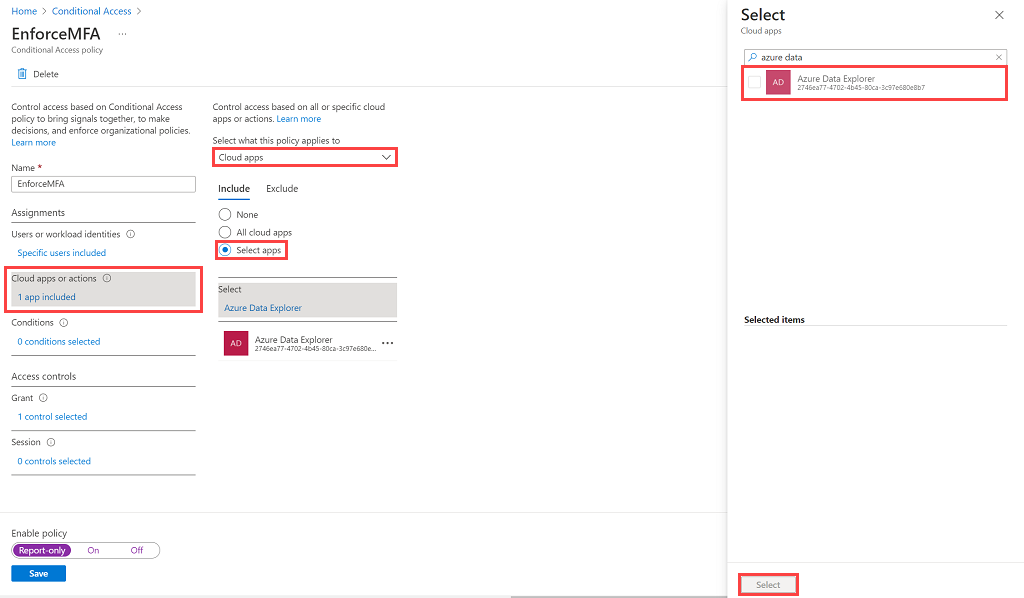

Sous Applications ou actions cloud, sélectionnez Applications cloud. Sous Inclure, sélectionnez Sélectionner des applications afin d’afficher la liste de toutes les applications disponibles pour l’accès conditionnel. Sélectionnez Azure Data Explorer>Sélectionner.

Conseil

Veillez à sélectionner l’application Azure Data Explorer avec le GUID suivant : 2746ea77-4702-4b45-80ca-3c97e680e8b7.

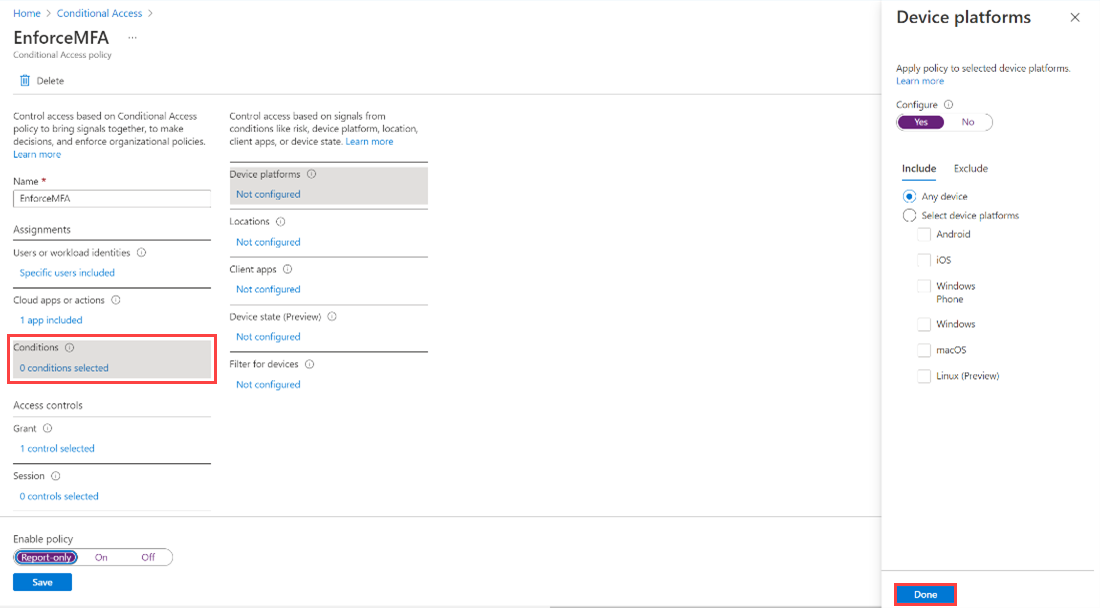

Sous Conditions, définissez les conditions que vous souhaitez appliquer à toutes les plateformes d’appareils, puis sélectionnez Terminé. Pour plus d’informations, consultez Accès conditionnel Microsoft Entra : conditions.

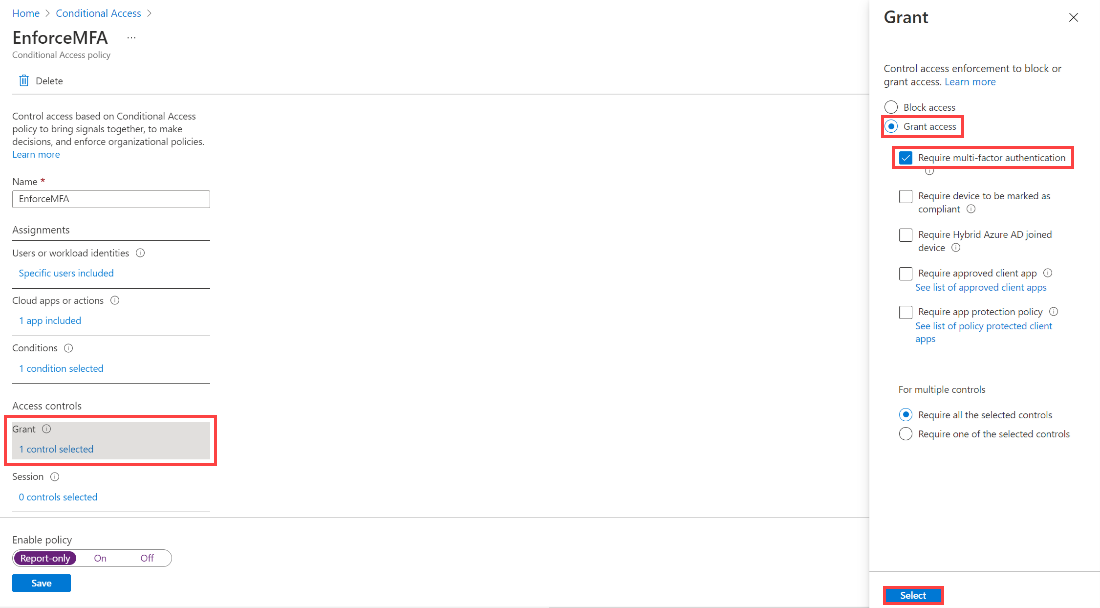

Sous Contrôles d’accès, sélectionnez Accorder, Exiger l’authentification multifacteur, puis Sélectionner.

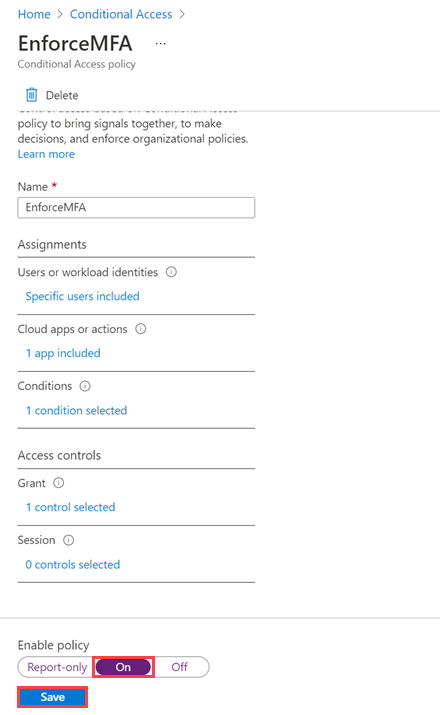

Définissez l’option Activer la stratégie sur Activée, puis sélectionnez Enregistrer.

Vérifiez la stratégie en demandant à un utilisateur affecté d’accéder à l’interface utilisateur web d’Azure Data Explorer. L’utilisateur doit être invité à s’authentifier à l’aide de l’authentification multifacteur.