Configurer des règles de pare-feu de nom de domaine

Si votre entreprise bloque par pare-feu le trafic basé sur les noms de domaine, vous devez autoriser le trafic HTTPS et WebSocket vers des noms de domaine Azure Databricks pour garantir l’accès aux ressources Azure Databricks. Vous pouvez choisir entre deux options, une plus permissive, mais plus facile à configurer, l’autre spécifique à vos domaines d’espace de travail.

Option 1 : Autoriser le trafic vers *.azuredatabricks.net

Mettez à jour vos règles de pare-feu pour autoriser le trafic HTTPS et WebSocket vers *.azuredatabricks.net (ou *.databricks.azure.us si votre espace de travail est une ressource Azure Government). Elle est plus permissive que l’option 2, mais elle vous évite de mettre à jour les règles de pare-feu pour chaque espace de travail Azure Databricks de votre compte.

Option 2 : Autoriser le trafic vers vos espaces de travail Azure Databricks uniquement

Si vous choisissez de configurer des règles de pare-feu pour chaque espace de travail de votre compte, vous devez :

Identifier les domaines de votre espace de travail.

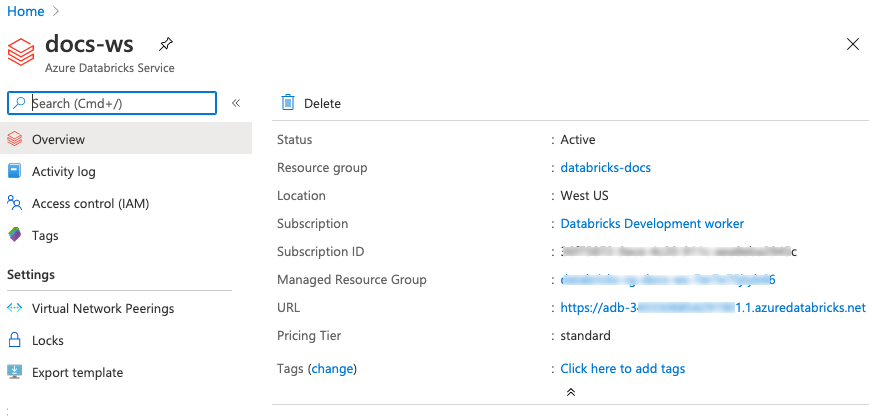

Chaque ressource Azure Databricks a deux noms de domaine uniques. Vous pouvez rechercher le premier en accédant à la ressource Azure Databricks sur le portail Azure.

Le champ URL affiche une URL au format

https://adb-<digits>.<digits>.azuredatabricks.net, par exemplehttps://adb-1666506161514800.0.azuredatabricks.net. Supprimerhttps://pour récupérer le premier nom de domaine.Le deuxième nom de domaine est exactement le même que le premier, sauf qu’il a un préfixe

adb-dp-au lieu deadb-. Par exemple, si votre premier nom de domaine estadb-1666506161514800.0.azuredatabricks.net, le deuxième nom de domaine estadb-dp-1666506161514800.0.azuredatabricks.net.Mettre à jour vos règles de pare-feu.

Mettez à jour vos règles de pare-feu pour autoriser le trafic HTTPS et WebSocket vers les deux domaines identifiés à l’étape 1.