Fonctionnalités d’Azure DDoS Protection

Les sections suivantes décrivent les principales fonctionnalités du service Azure DDoS Protection.

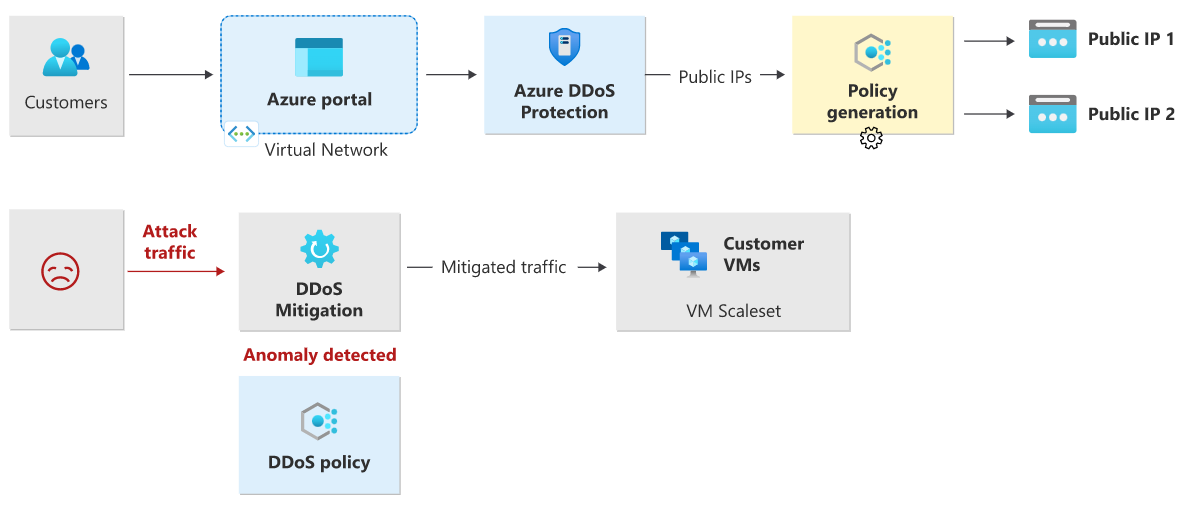

Analyse permanente du trafic

Azure DDoS Protection surveille l’utilisation du trafic réelle et la compare en permanence aux seuils définis dans la stratégie DDoS. Si le seuil de trafic est dépassé, l’atténuation DDoS est lancée automatiquement. Quand le trafic repasse sous le seuil, l’atténuation est arrêtée.

Pendant l’atténuation, le trafic envoyé vers la ressource protégée est redirigé par le service de protection DDos et plusieurs vérifications sont effectuées, par exemple :

- Vérifiez que les paquets sont conformes aux spécifications Internet et qu’ils ne sont pas mal formés.

- Interagir avec le client pour déterminer s’il s’agit éventuellement d’un paquet falsifié (par exemple : au moyen des techniques SYN Auth ou SYN Cookie ou en supprimant un paquet afin que la source le retransmette).

- Limiter le débit des paquets si aucune autre méthode de mise en œuvre ne peut être effectuée.

Azure DDoS Protection supprime le trafic d’attaque et transfère le trafic restant vers la destination prévue. Quelques minutes après la détection de l’attaque, vous êtes informé avec les métriques Azure Monitor. Vous pouvez configurer la journalisation de la télémétrie d’Azure DDoS Protection de manière à écrire les journaux d’activité des options disponibles en vue d’une analyse future. Les données des métriques dans Azure Monitor pour Azure DDoS Protection sont conservées pendant 30 jours.

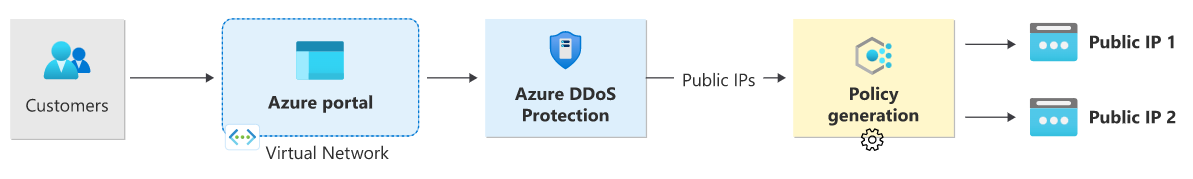

Réglage adaptatif en temps réel

La complexité des attaques (comme les attaques DDoS multivectorielles) et les comportements spécifiques aux applications des locataires demandent des stratégies de protection adaptées à chaque client. Le service effectue cette adaptation en s’appuyant sur deux insight :

L’apprentissage automatique des modèles de trafic par client (par adresse IP publique) pour les couches 3 et 4.

La réduction des faux positifs dans la mesure où l’échelle d’Azure permet d’absorber une quantité importante de trafic.

Protection DDoS : télémétrie, monitoring et génération d’alertes

Azure DDoS Protection expose des données de télémétrie riches par le biais d’Azure Monitor. Vous pouvez configurer des alertes pour une des mesures d’Azure Monitor utilisée par DDoS Protection. Vous pouvez intégrer la journalisation à Splunk (Azure Event Hubs), Journaux Azure Monitor et Stockage Azure pour l’analyse avancée via l’interface des diagnostics d’Azure Monitor.

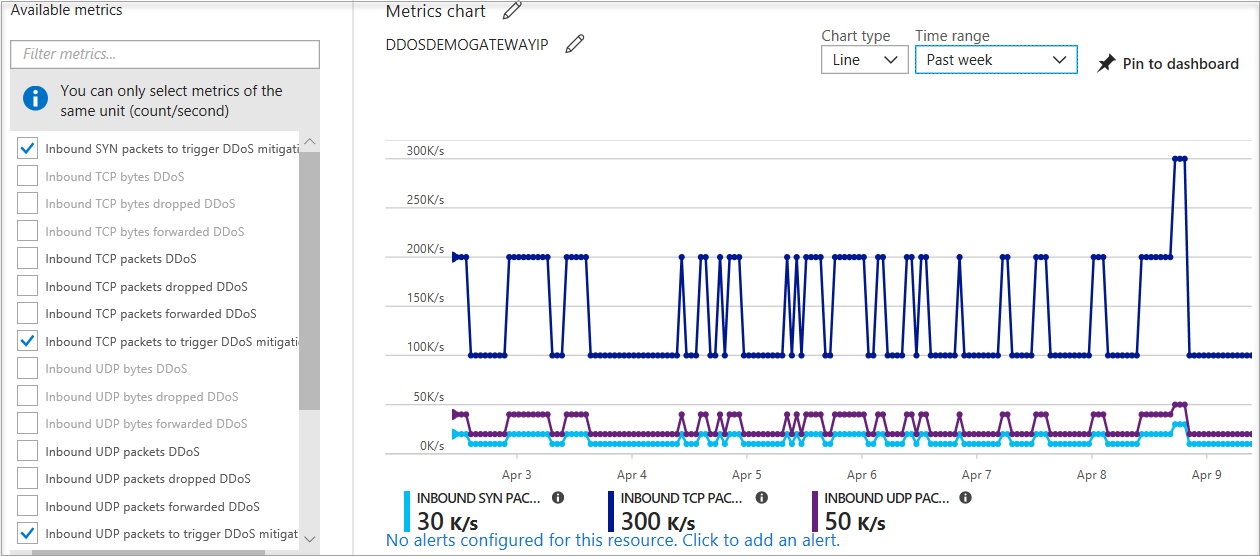

Stratégies d’atténuation d’Azure DDoS Protection

Dans le portail Azure, cliquez sur Surveiller>Métriques. Dans le volet Métriques, sélectionnez le groupe de ressources, le type de ressource Adresse IP publique et votre adresse IP publique Azure. Les métriques DDoS sont visibles dans le volet Métriques disponibles.

Azure DDoS Protection applique trois stratégies de prévention réglées automatiquement (TCP SYN, TCP et UDP) pour chaque adresse IP publique de la ressource protégée, dans le réseau virtuel sur lequel la protection DDoS est activée. Vous pouvez afficher les seuils de stratégie en sélectionnant la métrique Paquets entrants pour déclencher l’atténuation DDoS.

Les seuils de stratégie sont configurés automatiquement par le biais du système de profilage du trafic réseau basé sur l’apprentissage automatique. L’atténuation des risques liés à DDoS pour une adresse IP n’a lieu que si le seuil de stratégie est dépassé.

Pour plus d’informations, reportez-vous à Afficher et configurer la télémétrie d’Azure DDoS Protection.

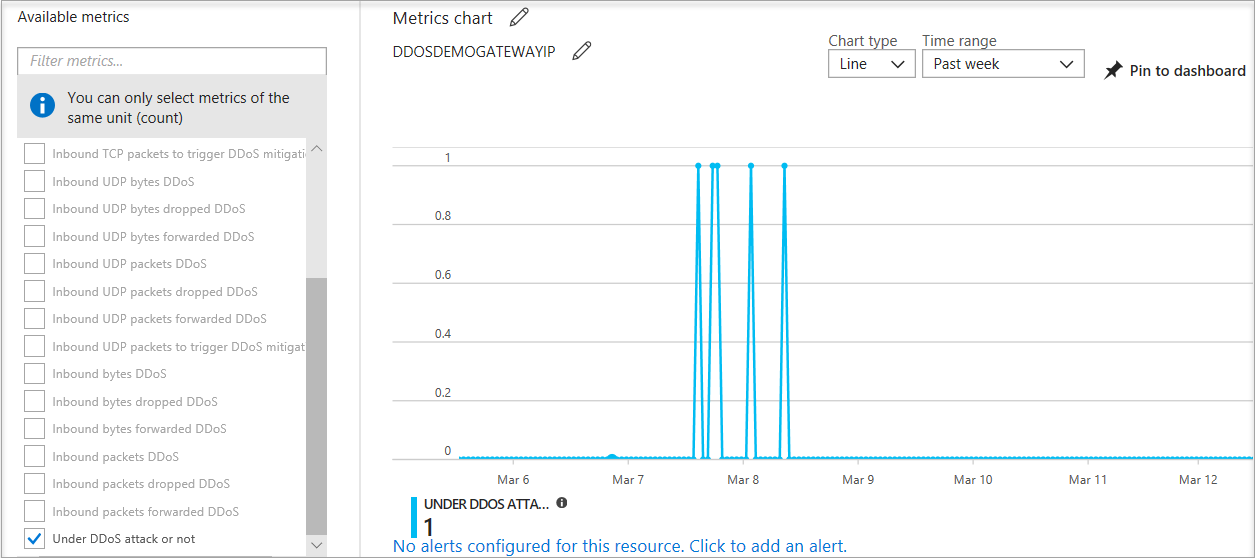

Métrique d’une adresse IP faisant l’objet d’une attaque DDoS

Si l’adresse IP publique est attaquée, la valeur de la métrique Sous attaque DDoS ou non passe à 1 à mesure que DDoS Protection effectue les opérations d’atténuation sur le trafic de l’attaque.

Nous vous recommandons de configurer une alerte sur cette métrique. Vous serez alors averti en cas d’atténuation DDoS active sur votre adresse IP publique.

Pour plus d’informations, consultez Gérer Azure DDoS Protection à l’aide du portail Azure.

Pare-feu d’applications web pour les attaques sur les ressources

Pour lutter spécifiquement contre les attaques sur les ressources au niveau de la couche application et renforcer la sécurité des applications web, vous devez configurer le pare-feu d’applications web (WAF). WAF inspecte le trafic web entrant pour bloquer les injections SQL, les scripts intersites, les attaques DDoS et autres attaques au niveau de la couche 7. WAF est une fonctionnalité d’Application Gateway fournie par Azure pour protéger de manière centralisée vos applications web contre les vulnérabilités et exploits courants. Les partenaires Azure proposent d’autres offres WAF. Pour trouver celle la mieux adaptée à vos besoins, visitez la Place de marché Azure.

Même les pare-feu d’application web sont vulnérables aux attaques volumétriques et d’épuisement d’état. Nous vous recommandons fortement d’activer Azure DDoS Protection sur le réseau virtuel WAF pour contribuer à vous protéger contre les attaques volumétriques et de protocole. Pour plus d’informations, consultez la section sur les architectures de référence Azure DDoS Protection.

Planification de la protection

La planification et la préparation sont des étapes cruciales pour comprendre comment un système se comporte en cas d’attaque DDoS. La conception d’un plan de réponse de gestion des incidents fait partie de cet effort.

Si vous disposez d’Azure DDoS Protection, assurez-vous qu’il est activé sur le réseau virtuel des points de terminaison accessibles sur Internet. La configuration d’alertes DDoS vous permet d’être en permanence attentif aux attaques potentielles sur votre infrastructure.

Surveillez vos applications de manière indépendante. Vous devez comprendre le comportement normal d’une application. Préparez-vous à intervenir si l’application ne se comporte pas comme prévu durant une attaque DDoS.

Découvrez comment vos services répondent à une attaque en effectuant des tests par le biais de simulations DDoS.

Étapes suivantes

- En savoir plus sur les architectures de référence.