Passer en revue les recommandations en matière de renforcement

Attention

Cet article fait référence à CentOS, une distribution Linux en fin de vie (EOL) dès le 30 juin 2024. Veuillez considérer votre utilisation et votre planification en conséquence. Pour plus d’informations, consultez les conseils d’aide relatifs à la fin de vie de CentOS.

Remarque

L’agent Log Analytics (également appelé MMA) étant prévu pour être mis hors service en août 2024, toutes les fonctionnalités de Defender pour serveurs qui en dépendent actuellement, y compris celles décrites dans cette page, seront disponibles via l’intégration Microsoft Defender pour point de terminaison ou l’analyse sans agent, avant la date de mise hors service. Pour plus d’informations sur la feuille de route de chacune des fonctionnalités qui s’appuient actuellement sur l’agent Log Analytics, consultez cette annonce.

Pour réduire la surface d’attaque d’un ordinateur et éviter les risques connus, il est important de configurer le système d’exploitation de manière aussi sécurisée que possible.

Le point de référence de sécurité Microsoft Cloud fournit une aide pour renforcer le système d’exploitation, ce qui a permis de générer des documents de base sur la sécurité pour Windows et Linux.

Les recommandations de sécurité décrites dans cet article permettent d’évaluer les ordinateurs de votre environnement et d’effectuer les opérations suivantes :

- Identifier les lacunes dans les configurations de sécurité

- Découvrir la procédure de correction de ces lacunes

Disponibilité

| Aspect | Détails |

|---|---|

| État de sortie : | Préversion. Les Conditions d’utilisation supplémentaires des préversions Microsoft Azure incluent des conditions légales supplémentaires qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou pas encore disponibles dans la version en disponibilité générale. |

| Prix : | Gratuit |

| Configuration requise : | Les ordinateurs doivent (1) être membres d’un groupe de travail, (2) avoir l’extension Configuration Invité, (3) avoir une identité managée affectée par le système et (4) exécuter un système d’exploitation pris en charge : • Windows Server 2012, 2012r2, 2016 ou 2019 • Ubuntu 14.04, 16.04, 17.04, 18.04 ou 20.04 • Debian 7, 8, 9 ou 10 • CentOS 7 ou 8 (CentOS est fin de vie (EOL) à compter du 30 juin 2024. Pour plus d’informations, consultez l’aide sur la fin de vie de CentOS.) • Red Hat Enterprise Linux (RHEL) 7 ou 8 • Oracle Linux 7 ou 8 • SUSE Linux Enterprise Server 12 |

| Rôles et autorisations obligatoires : | Pour installer l’extension Configuration Invité et sa configuration requise, l’autorisation d’accès en écriture est obligatoire sur les ordinateurs concernés. Pour afficher les recommandations et explorer les données de base du système d’exploitation, l’autorisation d’accès en lecture est obligatoire au niveau de l’abonnement. |

| Clouds : |

Quelles sont les recommandations relatives au renforcement de la sécurité ?

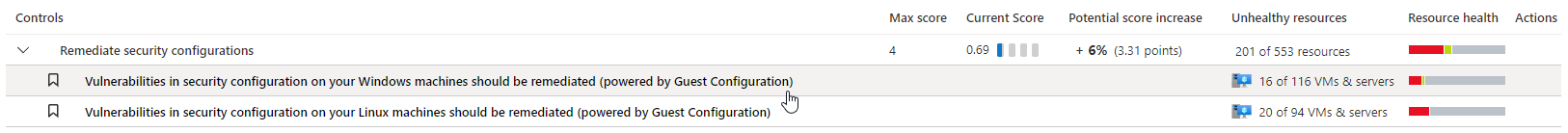

Microsoft Defender pour le cloud comprend deux recommandations qui vérifient si la configuration des ordinateurs Windows et Linux dans votre environnement est conforme aux configurations de la ligne de base de sécurité Azure :

- Pour les ordinateurs Windows, Vulnérabilités dans la configuration de la sécurité sur vos machines Windows doivent être corrigées (avec Configuration Invité) compare la configuration avec la ligne de base de la sécurité Windows.

- Pour les ordinateurs Linux, Les vulnérabilités dans la configuration de la sécurité sur vos machines Linux doivent être corrigées (avec Configuration Invité) compare la configuration avec la ligne de base de la sécurité Linux.

Ces recommandations utilisent la fonctionnalité de configuration d’invité d’Azure Policy pour comparer la configuration du système d’exploitation d’un ordinateur à la ligne de base définie dans le point de référence de sécurité Microsoft Cloud.

Comparer les ordinateurs de vos abonnements avec les lignes de base de la sécurité du système d’exploitation

Pour comparer des ordinateurs avec les lignes de base de la sécurité du système d’exploitation :

À partir des pages du portail de Defender pour le cloud, ouvrez la page Recommandations.

Sélectionnez la recommandation appropriée :

- Pour les ordinateurs Windows, Les vulnérabilités dans la configuration de la sécurité sur vos machines Windows doivent être corrigées (avec Configuration Invité)

- Pour les ordinateurs Linux, Les vulnérabilités dans la configuration de la sécurité sur vos ordinateurs Linux doivent être corrigées (avec Configuration Invité)

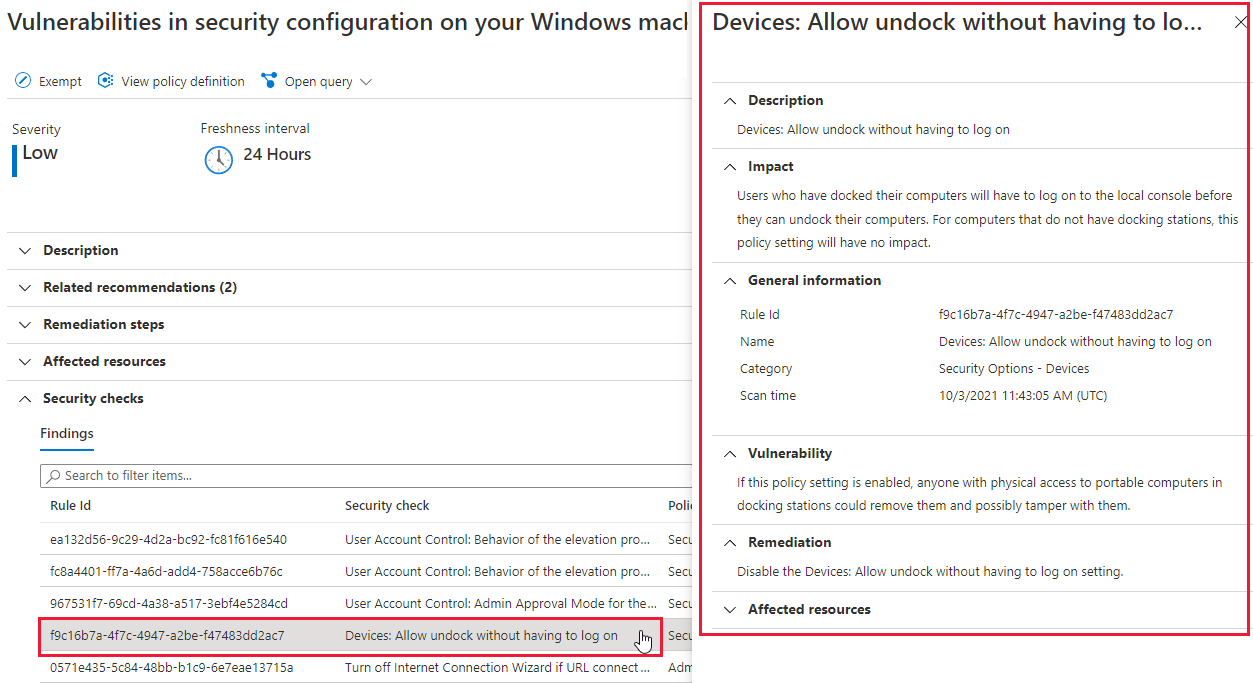

Sur la page des détails des recommandations, vous pouvez voir ce qui suit :

- Ressources concernées.

- Vérifications de sécurité spécifiques ayant échoué.

Pour en savoir plus sur un résultat, sélectionnez-le.

Autres possibilités d’investigation :

- Pour afficher la liste des ordinateurs qui ont été évalués, ouvrez Ressources affectées.

- Pour afficher la liste des résultats d’un ordinateur, sélectionnez un ordinateur sous l’onglet Ressources non saines. Une page s’ouvre et ne répertorie que les résultats de cette machine.

Étapes suivantes

Dans ce document, vous avez appris à utiliser les recommandations de configuration invité de Defender pour le cloud afin de comparer le renforcement de votre système d’exploitation avec la base de référence de sécurité Azure.

Pour en savoir plus sur ces paramètres de configuration, consultez :

- Base de référence de sécurité Windows

- Base de référence de sécurité Linux

- Point de référence de sécurité Microsoft Cloud

- Consultez les questions courantes sur Defender pour serveurs.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour