Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Microsoft Defender pour Cloud génère des alertes de sécurité et des recommandations détaillées. Pour analyser les informations contenues dans ces alertes et recommandations, vous pouvez les exporter vers Log Analytics dans Azure Monitor, vers Azure Event Hubs ou vers une autre solution SIEM (Security Information and Event Management), Security Orchestration Automated Response (SOAR) ou une solution de modèle de déploiement classique informatique. Vous pouvez diffuser en continu les alertes et recommandations à mesure qu’elles sont générées ou définir une planification pour envoyer des instantanés périodiques de toutes les nouvelles données.

Cet article explique comment configurer l’exportation continue vers un espace de travail Log Analytics ou vers un hub d’événements dans Azure.

Conseil / Astuce

Defender pour Cloud offre également la possibilité d’effectuer une exportation manuelle à un seul moment vers un fichier de valeurs séparées par des virgules (CSV). Découvrez comment télécharger un fichier CSV.

Prerequisites

Cette opération nécessite un abonnement Microsoft Azure . Si vous n’avez pas d’abonnement Azure, vous pouvez vous inscrire à un abonnement gratuit.

Vous devez activer Microsoft Defender pour le cloud sur votre abonnement Azure.

Rôles et autorisations obligatoires :

- Administrateur de sécurité ou Propriétaire du groupe de ressources

- Autorisations d’écriture pour la ressource cible.

- Si vous utilisez les stratégies Azure Policy DeployIfNotExist, vous devez disposer d’autorisations qui vous permettent d’attribuer des stratégies.

- Pour exporter des données vers Event Hubs, vous devez disposer d’autorisations d’écriture sur la stratégie Event Hubs.

- Pour exporter vers un espace de travail Log Analytics :

S’il dispose de la solution SecurityCenterFree, vous devez disposer d’un minimum d’autorisations de lecture pour la solution d’espace de travail :

Microsoft.OperationsManagement/solutions/read.S’il n’a pas la solution SecurityCenterFree, vous devez disposer d’autorisations d’écriture pour la solution d’espace de travail :

Microsoft.OperationsManagement/solutions/action.En savoir plus sur les solutions d’espace de travail Azure Monitor et Log Analytics.

Configurer l’exportation continue dans le portail Azure

Vous pouvez configurer l’exportation continue sur les pages Microsoft Defender pour Cloud dans le portail Azure, à l’aide de l’API REST ou à grande échelle à l’aide de modèles Azure Policy fournis.

Pour configurer une exportation continue vers Log Analytics ou Azure Event Hubs à l’aide du portail Azure :

Dans le menu des ressources Defender pour cloud, sélectionnez Paramètres d’environnement.

Sélectionnez l’abonnement pour lequel vous souhaitez configurer l’exportation de données.

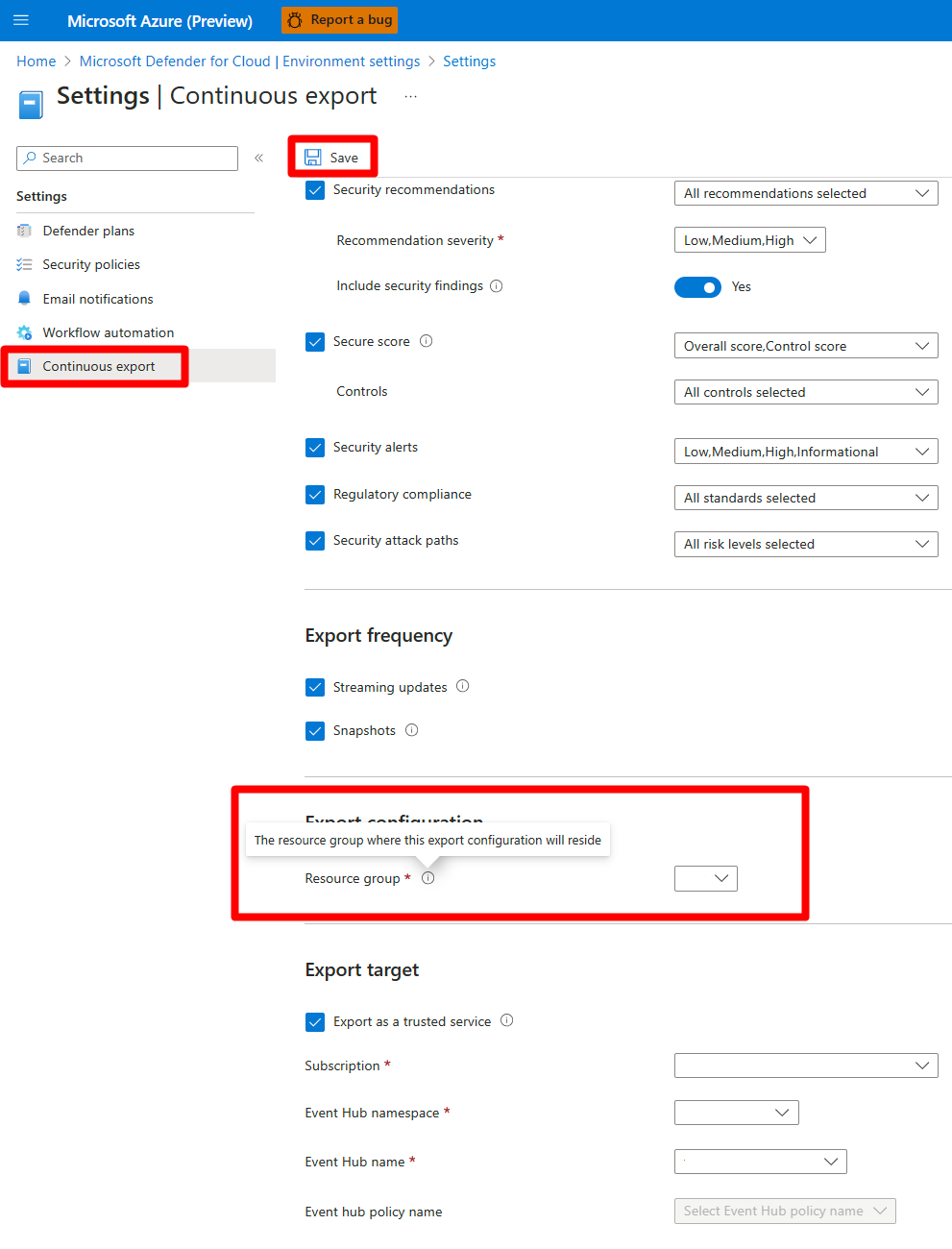

Dans le menu des ressources, sous Paramètres, sélectionnez Exportation continue.

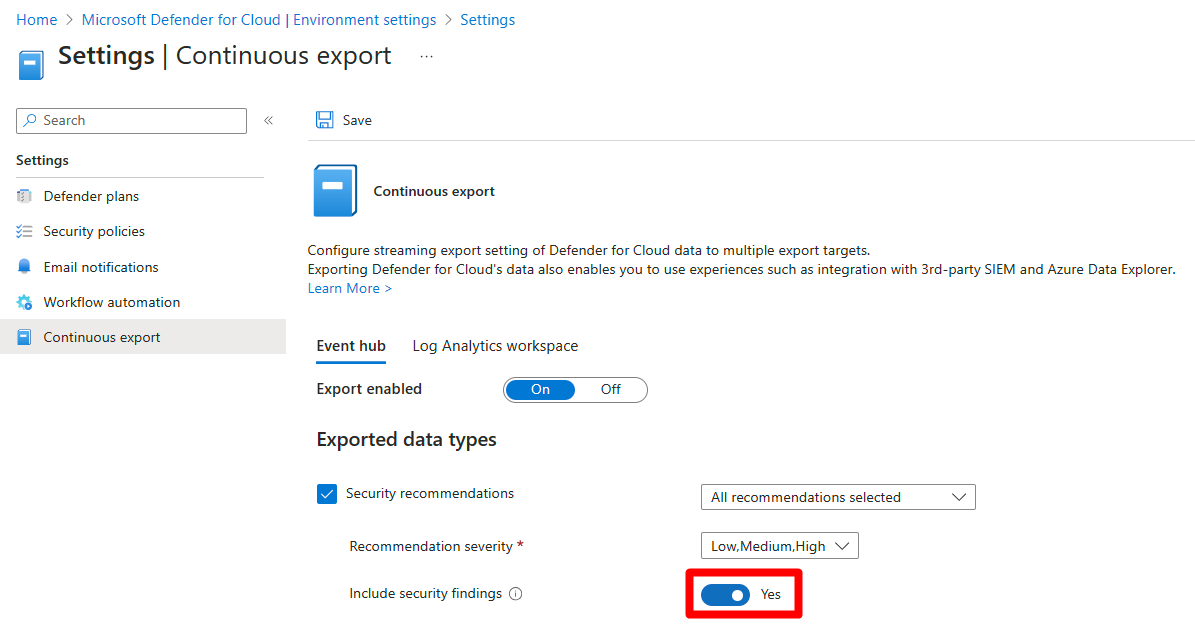

Les options d’exportation s’affichent. Il existe un onglet pour chaque cible d’exportation disponible, hub d’événements ou espace de travail Log Analytics.

Sélectionnez le type de données que vous souhaitez exporter, puis choisissez parmi les filtres de chaque type (par exemple, exporter uniquement les alertes de gravité élevée).

Sélectionnez la fréquence d’exportation :

- Diffusion en continu. Les évaluations sont envoyées lorsque l’état d’intégrité d’une ressource est mis à jour (si aucune mise à jour ne se produit, aucune donnée n’est envoyée).

- Captures instantanées. Capture instantanée de l’état actuel des types de données sélectionnés envoyés une fois par semaine par abonnement. Pour identifier les données d’instantané, recherchez le champ IsSnapshot.

Si votre sélection inclut l’une de ces recommandations, vous pouvez inclure les résultats de l’évaluation des vulnérabilités avec eux :

- Les bases de données SQL doivent avoir des résultats de vulnérabilité résolus

- Les résultats des vulnérabilités des serveurs SQL Server sur les machines doivent être résolus

- Les images du registre de conteneurs doivent avoir leurs problèmes de vulnérabilité résolus (propulsé par Qualys)

- Les machines doivent avoir des résultats de vulnérabilité résolus

- Les mises à jour système doivent être installées sur vos machines

Pour inclure les résultats avec ces recommandations, définissez Inclure les résultats de sécurité sur Oui.

Sous Cible d’exportation, choisissez l’emplacement où vous souhaitez enregistrer les données. Les données peuvent être enregistrées dans une cible d’un autre abonnement (par exemple, dans une instance Event Hubs centrale ou dans un espace de travail Log Analytics central).

Vous pouvez également envoyer les données à un hub d’événements ou à un espace de travail Log Analytics dans un autre locataire

Cliquez sur Enregistrer.

Note

Log Analytics prend uniquement en charge les enregistrements dont la taille est maximale de 32 Ko. Lorsque la limite de données est atteinte, une alerte affiche le message Limite de données dépassée.

Contenu connexe

Dans cet article, vous avez appris à configurer des exportations continues de vos recommandations et alertes. Vous avez également appris à télécharger vos données d’alertes en tant que fichier CSV.

Pour afficher le contenu associé :

- Découvrez comment afficher les données exportées dans Azure Monitor.

- En savoir plus sur les modèles d’automatisation de flux de travail.

- Consultez la documentation Azure Event Hubs.

- En savoir plus sur Microsoft Sentinel.

- Passez en revue la documentation Azure Monitor.

- Découvrez comment exporter des schémas de types de données.

- Consultez les questions courantes sur l’exportation continue.