Activation de l’analyse sans agent des machines virtuelles

L’analyse sans agent apporte une visibilité des logiciels installés et de leurs vulnérabilités sur vos charges de travail pour étendre la couverture de l’évaluation des vulnérabilités aux charges de travail de serveur sans agent d’évaluation des vulnérabilités installé.

L’évaluation des vulnérabilités sans agent utilise le moteur Gestion des vulnérabilités Microsoft Defender pour évaluer les vulnérabilités des logiciels installés sur vos machines virtuelles, sans exiger que Microsoft Defender for Endpoint soit installé. L’évaluation des vulnérabilités présente l’inventaire logiciel et les résultats de vulnérabilité au même format que les évaluations basées sur un agent.

Compatibilité avec les solutions d’évaluation des vulnérabilités basées sur un agent

Defender pour le cloud prend déjà en charge différentes analyses de vulnérabilités basées sur un agent, notamment Gestion des vulnérabilités Microsoft Defender (MDVM) et BYOL. L’analyse sans agent étend la visibilité de Defender pour le cloud afin d’atteindre davantage d’appareils.

Lorsque vous activez l’évaluation des vulnérabilités sans agent :

Si aucune solution d’évaluation des vulnérabilités intégrée existante n’est activée sur l’une de vos machines virtuelles de votre abonnement, Defender pour le cloud active automatiquement MDVM par défaut.

Si vous sélectionnez Gestion des vulnérabilités Microsoft Defender dans le cadre d’une intégration à Microsoft Defender for Endpoint, Defender pour le cloud affiche une vue unifiée et consolidée qui optimise la couverture et l’actualisation.

- Les machines couvertes par une seule source (Gestion des vulnérabilités Defender ou sans agent) affichent les résultats de celle-ci.

- Les machines couvertes par les deux sources affichent les résultats basés sur un agent uniquement pour une actualité accrue.

Si vous sélectionnez Évaluation des vulnérabilités avec des intégrations BYOL – Defender pour le cloud affiche par défaut les résultats basés sur un agent. Les résultats de l’analyse sans agent s’affichent pour des machines qui n’ont pas d’agent installé ou des machines qui ne rendent pas compte des résultats correctement.

Pour modifier le comportement par défaut pour toujours afficher les résultats de MDVM (qu’il s’agisse d’une solution d’agent tierce), sélectionnez le paramètre Gestion des vulnérabilités de Microsoft Defender dans la solution d’évaluation des vulnérabilités.

Activation de l’analyse sans agent des machines

Lorsque vous activez la Gestion de la posture de sécurité cloud (CSPM) Defender ou Defender pour serveurs P2, l’analyse sans agent est activée par défaut.

Si Defender pour serveurs P2 est déjà activé et que l’analyse sans agent est désactivée, vous devez activer manuellement l’analyse sans agent.

Vous pouvez activer l’analyse sans agent sur

Remarque

L’analyse des programmes malveillants sans agent n’est disponible que si vous avez activé Defender pour serveurs plan 2

Évaluation des vulnérabilités sans agent sur Azure

Pour activer l’évaluation des vulnérabilités sans agent sur Azure :

Dans le menu de Defender pour le cloud, ouvrez Paramètres de l’environnement.

Sélectionnez l’abonnement approprié.

Pour le plan Gestion de la posture de sécurité cloud (CSPM) Defender ou Defender pour serveurs P2, sélectionnez Paramètres.

Le paramètre d’analyse sans agent est partagé par Gestion de la posture de sécurité cloud (CSPM) Defender ou Defender pour serveurs P2. Lorsque vous activez l’analyse sans agent sur l’un ou l’autre plan, le paramètre est activé pour les deux plans.

Dans le volet paramètres, activez Analyse sans agent des machines.

Sélectionnez Enregistrer.

Pour activer l'analyse des disques chiffrés CMK dans Azure (préversion) :

Vous devez accorder à Defender pour le cloud des autorisations supplémentaires pour créer une copie sécurisée de ces disques afin que l'analyse sans agent couvre les machines virtuelles Azure dotées de disques chiffrés CMK. Ces autorisations supplémentaires sont nécessaires au niveau des coffres de clés utilisés pour le chiffrement CMK pour vos machines virtuelles.

Pour attribuer manuellement les autorisations, suivez les instructions ci-dessous en fonction de votre type de coffre de clés :

- Pour les coffres de clés utilisant des autorisations non RBAC, attribuez à « Microsoft Defender pour le cloud des serveurs cloud Scanner Resource Provider » (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) ces autorisations : Key Get, Key Wrap, Key Unwrap. - Pour les coffres de clés utilisant des autorisations RBAC, attribuez le rôle intégré « Microsoft Defender pour le cloud des serveurs cloud Scanner Resource Provider » (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) au rôle intégré Key Vault Crypto Service Encryption User.

Pour attribuer ces autorisations à grande échelle, vous pouvez également utiliser ce script.

Pour plus d'informations, consultez les autorisations d'analyse sans agent.

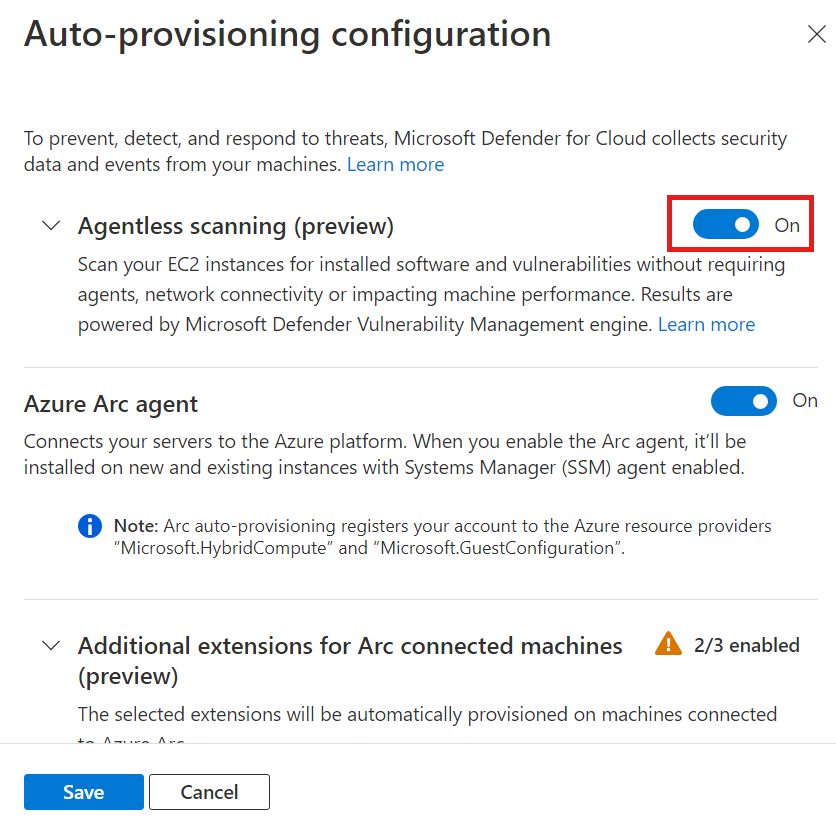

Évaluation des vulnérabilités sans agent sur AWS

Dans le menu de Defender pour le cloud, ouvrez Paramètres de l’environnement.

Sélectionnez le compte approprié.

Pour le plan Gestion de la posture de sécurité cloud (CSPM) Defender ou Defender pour serveurs P2, sélectionnez Paramètres.

Lorsque vous activez l’analyse sans agent sur l’un ou l’autre plan, le paramètre s’applique aux deux plans.

Dans le volet paramètres, activez Analyse sans agent des machines.

Sélectionnez Enregistrer et Suivant : Configurer l’accès.

Téléchargez le modèle CloudFormation.

Utilisez le modèle CloudFormation téléchargé pour créer la pile dans AWS, comme indiqué à l’écran. Si vous intégrez un compte de gestion, vous devez exécuter le modèle CloudFormation à la fois en tant que Stack et StackSet. Des connecteurs sont créés pour les comptes membres jusqu’à 24 heures après l’intégration.

Sélectionnez Suivant : Vérifier et générer.

Sélectionnez Update.

Une fois que vous avez activé l’analyse sans agent, les informations relatives à l’inventaire logiciel et aux vulnérabilités sont mises à jour automatiquement dans Defender pour le cloud.

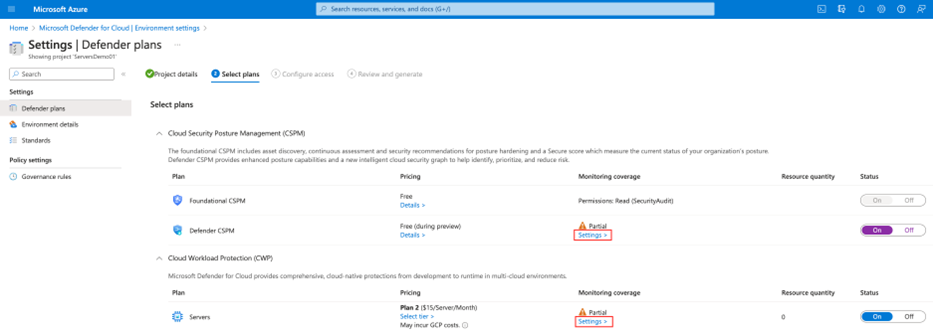

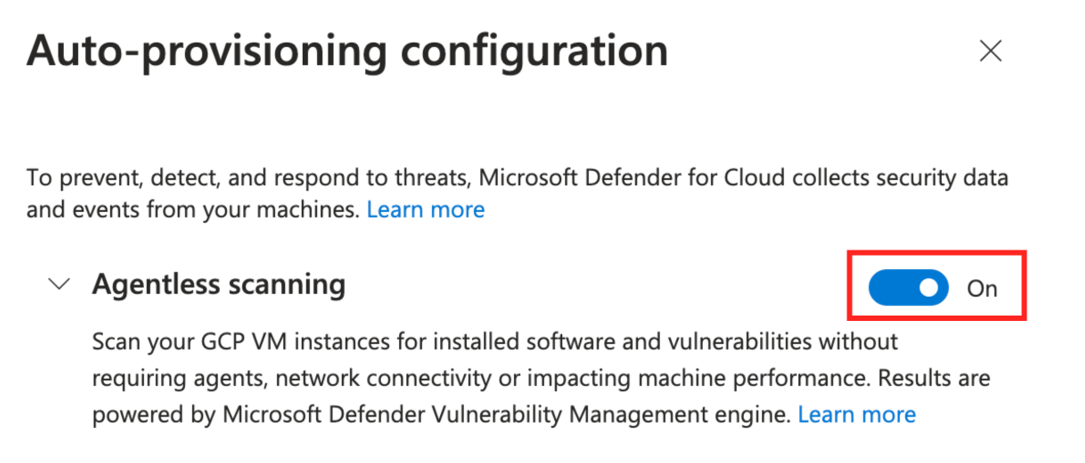

Activation de l’analyse sans agent des machines virtuelles dans GCP

Dans Microsoft Defender pour le cloud, sélectionnez paramètres d’environnement.

Sélectionnez le projet ou l’organisation approprié.

Pour le plan Gestion de la posture de sécurité cloud (CSPM) Defender ou Defender pour serveurs P2, sélectionnez Paramètres.

Basculez l’analyse sans agent sur Activé.

Sélectionnez Enregistrer et Suivant : Configurer l’accès.

Copiez le script d’intégration.

Exécutez le script d’intégration dans l’étendue de l’organisation/du projet GCP (portail GCP ou CLI gcloud).

Sélectionnez Suivant : Vérifier et générer.

Sélectionnez Update.

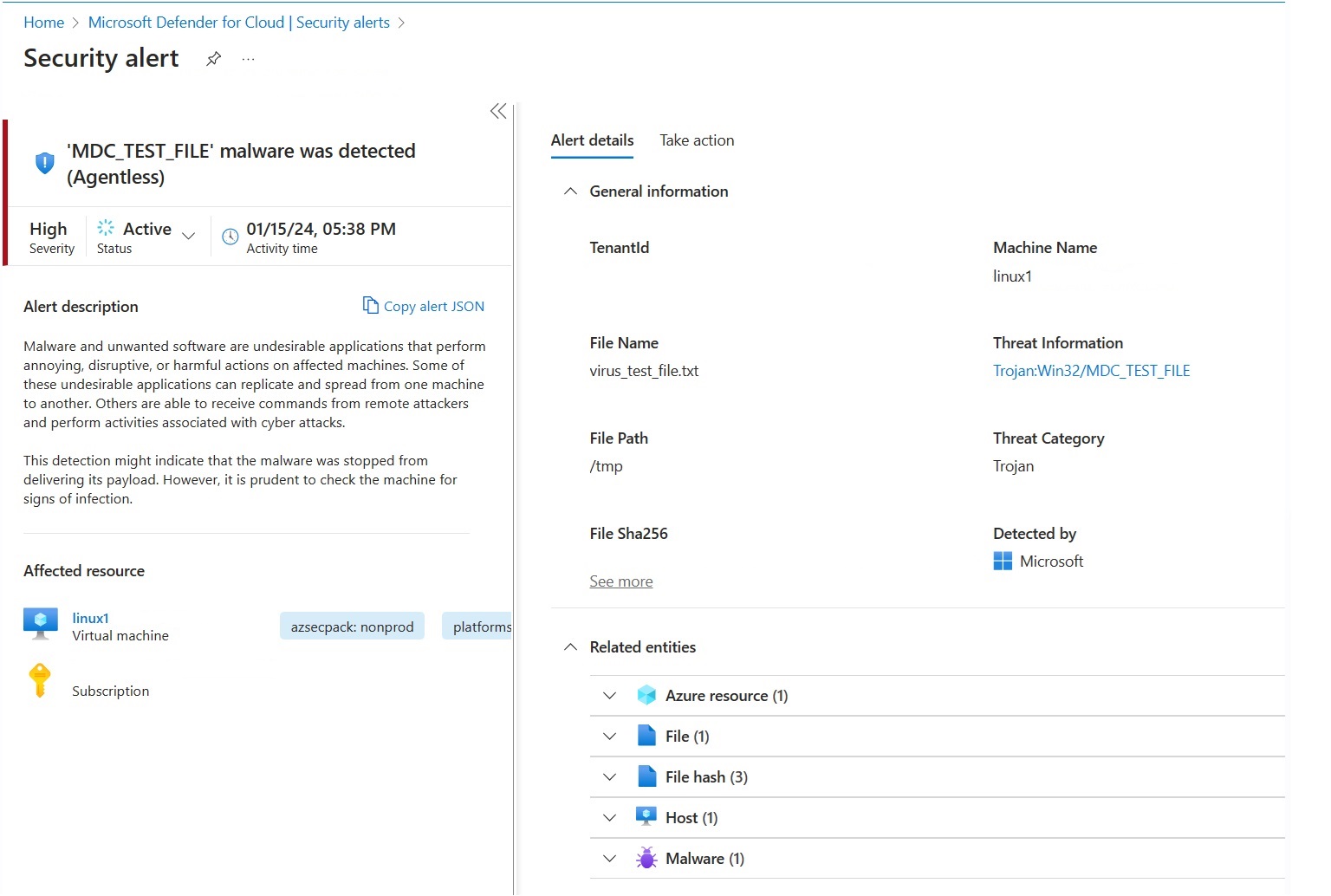

Tester le déploiement du scanner de programmes malveillants sans agent

Les alertes de sécurité apparaissent sur le portail uniquement lorsque des menaces sont détectées dans votre environnement. Si vous n’avez pas d’alertes, cela peut être dû à l’absence de menaces sur votre environnement. Vous pouvez tester pour voir que l’appareil est correctement intégré et signalé à Microsoft Defender pour le cloud en créant un fichier de test.

Créer un fichier de test pour Linux

Ouvrez une fenêtre de terminal sur la machine virtuelle.

Exécutez la commande suivante :

# test string TEST_STRING='$$89-barbados-dublin-damascus-notice-pulled-natural-31$$' # File to be created FILE_PATH="/tmp/virus_test_file.txt" # Write the test string to the file echo -n $TEST_STRING > $FILE_PATH # Check if the file was created and contains the correct string if [ -f "$FILE_PATH" ]; then if grep -Fq "$TEST_STRING" "$FILE_PATH"; then echo "Virus test file created and validated successfully." else echo "Virus test file does not contain the correct string." fi else echo "Failed to create virus test file." fi

L’alerte MDC_Test_File malware was detected (Agentless) s’affiche dans les 24 heures sur la page d’alerte Microsoft Defender pour le cloud et dans le portail Defender XDR.

Créer un fichier de test pour Windows

Créer un fichier de test avec un document texte

Créez un fichier texte sur votre machine virtuelle.

Collez le texte

$$89-barbados-dublin-damascus-notice-pulled-natural-31$$dans le fichier texte.Important

Vérifiez qu’il n’y a pas d’espaces ou de lignes supplémentaires dans le fichier texte.

Enregistrez le fichier.

Ouvrez le fichier pour vérifier qu’il contient le contenu de l’étape 2.

L’alerte MDC_Test_File malware was detected (Agentless) s’affiche dans les 24 heures sur la page d’alerte Microsoft Defender pour le cloud et dans le portail Defender XDR.

Créer un fichier de test avec PowerShell

Ouvrez PowerShell sur votre machine virtuelle.

Exécutez le script suivant.

# Virus test string

$TEST_STRING = '$$89-barbados-dublin-damascus-notice-pulled-natural-31$$'

# File to be created

$FILE_PATH = "C:\temp\virus_test_file.txt"

# Create "temp" directory if it does not exist

$DIR_PATH = "C:\temp"

if (!(Test-Path -Path $DIR_PATH)) {

New-Item -ItemType Directory -Path $DIR_PATH

}

# Write the test string to the file without a trailing newline

[IO.File]::WriteAllText($FILE_PATH, $TEST_STRING)

# Check if the file was created and contains the correct string

if (Test-Path -Path $FILE_PATH) {

$content = [IO.File]::ReadAllText($FILE_PATH)

if ($content -eq $TEST_STRING) {

Write-Host "Test file created and validated successfully."

} else {

Write-Host "Test file does not contain the correct string."

}

} else {

Write-Host "Failed to create test file."

}

L’alerte MDC_Test_File malware was detected (Agentless) s’affiche dans les 24 heures sur la page d’alerte Microsoft Defender pour le cloud et dans le portail Defender XDR.

Exclure des machines de l’analyse

L’analyse sans agent s’applique à toutes les machines éligibles incluses dans l’abonnement. Pour empêcher l’analyse de machines spécifiques, vous pouvez exclure des machines de l’analyse sans agent en fonction de vos étiquettes d’environnement préexistantes. Lorsque Defender pour le cloud effectue la découverte continue des machines, les machines exclues sont ignorées.

Pour configurer des machines pour l’exclusion :

Dans Microsoft Defender pour le cloud, sélectionnez paramètres d’environnement.

Sélectionnez l’abonnement ou le connecteur multicloud appropriés.

Pour le plan Gestion de la posture de sécurité cloud (CSPM) Defender ou Defender pour serveurs P2, sélectionnez Paramètres.

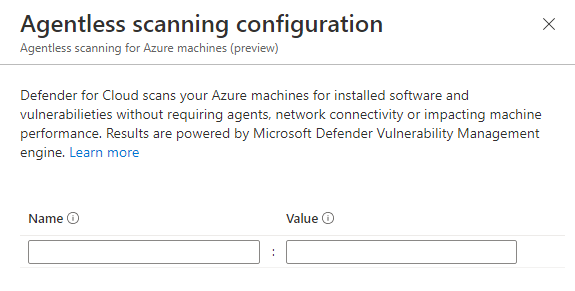

Pour l’analyse sans agent, sélectionnez Modifier la configuration.

Entrez le nom et la valeur d’étiquette qui s’appliquent aux machines que vous souhaitez exempter. Vous pouvez entrer

multiple tag:valuedes paires.

Sélectionnez Enregistrer.

Contenu connexe

Pour en savoir plus :

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour