Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

L’intégration de GitHub Advanced Security (GHAS) à Microsoft Defender pour Cloud connecte vos référentiels de code source aux charges de travail cloud, ce qui offre une visibilité de sécurité unifiée sur votre cycle de vie de développement. Cette intégration mappe automatiquement les modifications de code aux environnements de production, hiérarchise les alertes de sécurité en fonction du contexte réel du runtime et permet des workflows de correction coordonnés entre les équipes de développement et de sécurité.

Utilisez cette intégration pour :

- Suivre les vulnérabilités du code source vers les applications déployées

- Concentrez-vous sur les problèmes de sécurité qui affectent les charges de travail de production

- Coordonner les correctifs entre les référentiels GitHub et les environnements Azure

- Tirer parti des outils de correction optimisés pour l’IA pour une résolution plus rapide

Cette vue d’ensemble explique le fonctionnement de l’intégration et vous aide à comprendre ses fonctionnalités principales avant le déploiement.

Fonctionnalités principales

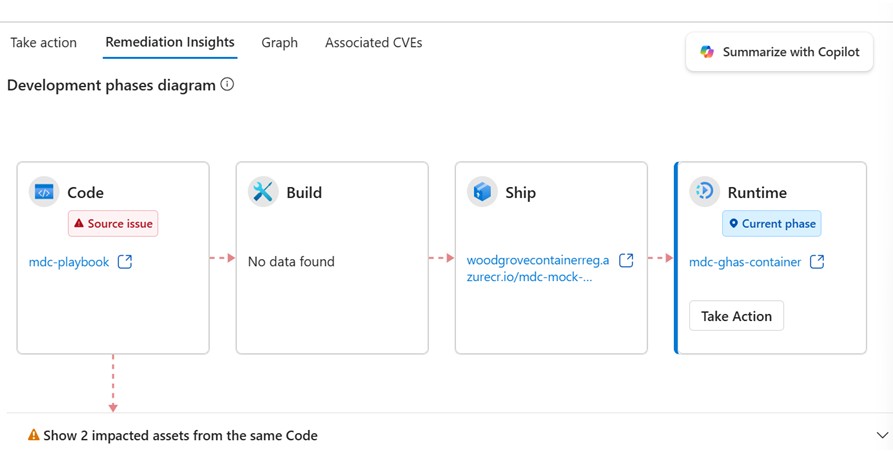

Mappage intelligent du code vers le cloud

Lorsque vous connectez votre organisation GitHub ou dépôt à Microsoft Defender for Cloud (MDC), comme expliqué ici, le système mappe automatiquement les référentiels sources aux charges de travail cloud en cours d’exécution. Il utilise des méthodes propriétaires MDC « Code 2 Cloud » qui garantissent que chaque charge de travail est suivie dans son dépôt d’origine et vice versa.

Cette fonctionnalité vous offre une visibilité instantanée de bout en bout. Vous savez donc quel code alimente chaque application déployée sans le mappage manuel fastidieux.

Priorisation des alertes sensibles à la production

Coupez les alertes de sécurité bruyantes et concentrez-vous sur les vulnérabilités qui comptent vraiment.

Les résultats de la sécurité GHAS dans GitHub sont hiérarchisés par un contexte d’exécution réel de MDC, mettant en évidence des facteurs de risque tels que l’exposition à Internet, le traitement des données sensibles , les ressources critiques et le mouvement latéral. Ces risques, identifiés dans les charges de travail d’exécution, sont liés dynamiquement aux référentiels de code de ces charges de travail d’origine et aux artefacts de build spécifiques dans GitHub. Vous pouvez filtrer, trier et agir uniquement sur les problèmes de sécurité ayant un impact réel sur la production, ce qui permet à votre équipe de rester efficace et de sécuriser vos applications les plus importantes.

Correction unifiée basée sur l’IA

Combler le fossé entre les équipes de sécurité et d’ingénierie avec des flux de travail intégrés et un contexte pertinent.

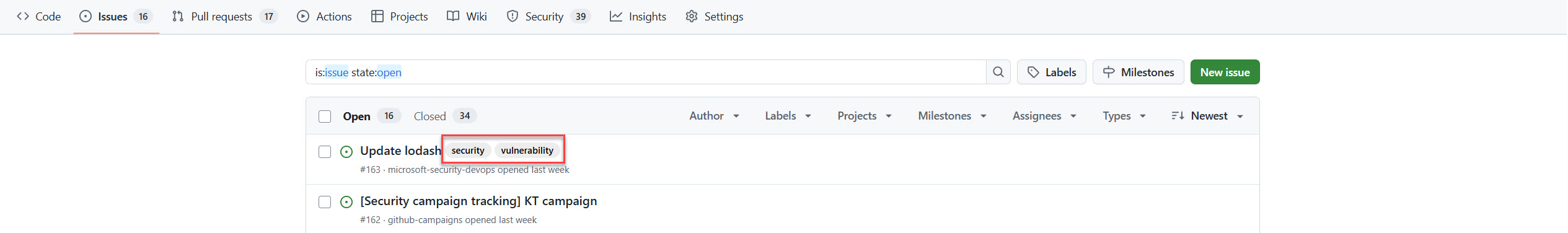

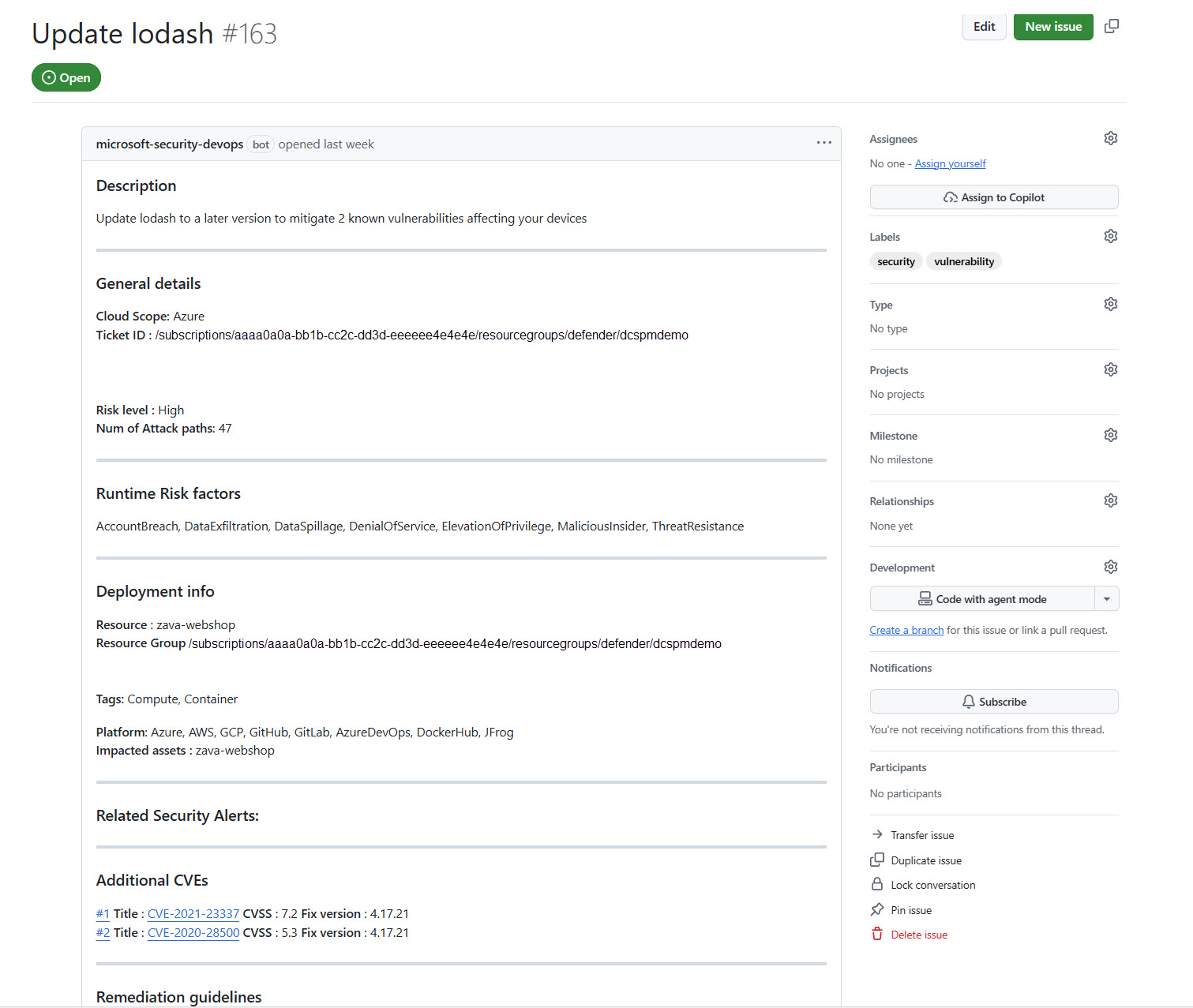

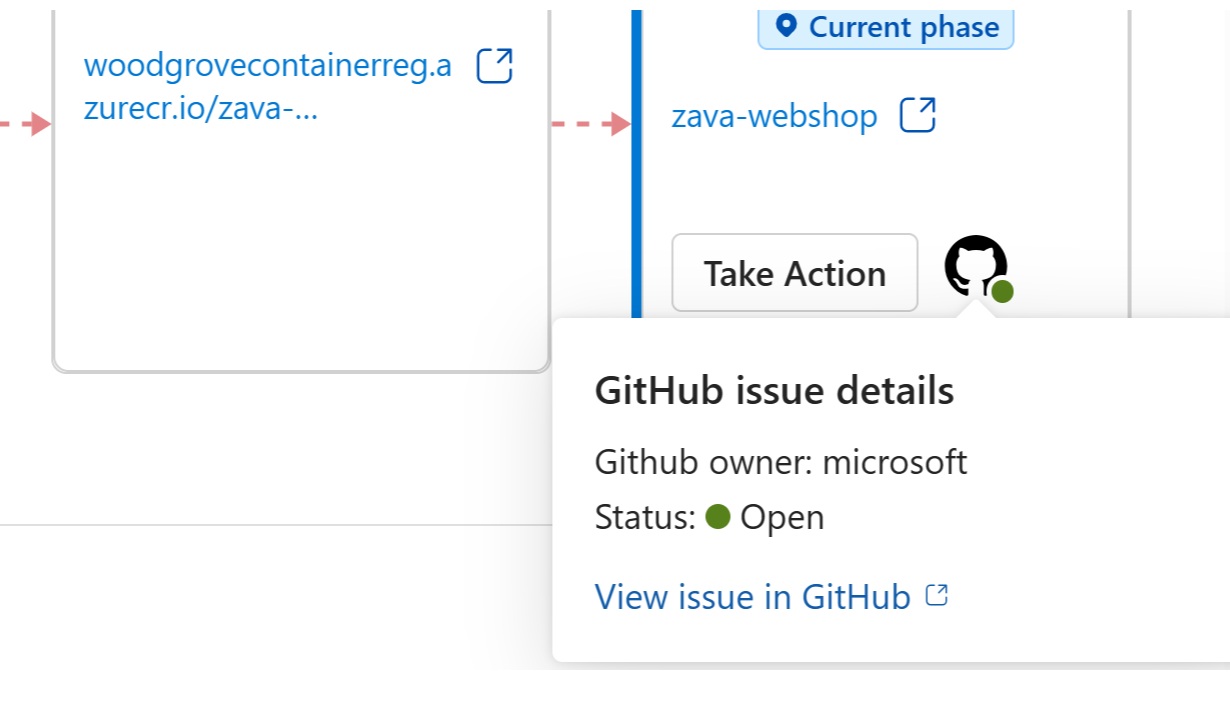

Dans MDC, les responsables de sécurité peuvent voir quels problèmes de sécurité l’équipe d’ingénierie connaît déjà et leur état en sélectionnant le lien Affichage sur GitHub .

Ils peuvent affecter des recommandations de sécurité pour la résolution aux équipes d’ingénierie pertinentes en générant une attribution de problème GitHub.

L’affectation est générée sur le référentiel d’origine, fournissant des informations et un contexte d’exécution pour faciliter le correctif d’ingénierie.

Les responsables d’ingénierie peuvent affecter le problème à un développeur pour une résolution plus poussée, et le bénéficiaire peut tirer parti de l’agent de codage Copilot pour les correctifs automatiques alimentés par l’IA.

Les correctifs de problèmes GitHub, la progression et les avancements de campagne sont suivis en temps réel, et les états sont reflétés à la fois dans GitHub et dans MDC.

Cette approche garantit que les correctifs sont fournis rapidement, crée une responsabilité claire et simplifie la collaboration, à l’intérieur des outils que vos équipes utilisent déjà.

Prerequisites

| Aspect | Détails |

|---|---|

| Exigences environnementales | - Compte GitHub avec un connecteur créé dans Microsoft Defender pour Cloud (MDC) - Licence GitHub Advanced Security (GHAS) - Defender CSPM activé sur l’abonnement - GitHub Security Copilot (facultatif pour la correction automatisée) |

| Rôles et autorisations | - Autorisations d’administrateur de sécurité - Lecteur de sécurité sur l’abonnement Azure (pour afficher les résultats dans MDC) - Propriétaire de l’organisation GitHub |

| Environnements Cloud | - Disponible uniquement dans les clouds commerciaux (pas dans us Gov, China Gov ou d’autres clouds souverains) |

Note

L'intégration native GHAS et MDC est prise en charge pour les charges de travail de conteneurs uniquement pour la préversion actuelle.

Étapes suivantes

- En savoir plus sur la sécurité DevOps dans Defender pour cloud : vue d’ensemble de la sécurité de Microsoft Defender pour Cloud DevOps

- Découvrez comment configurer l’intégration native GHAS et MDC : Déployer l’intégration de GitHub Advanced Security

- Connectez vos organisations GitHub