Gérer l’authentification multi-facteur (MFA) sur vos abonnements

Si vous utilisez des mots de passe uniquement pour authentifier vos utilisateurs, vous laissez un vecteur d’attaque ouvert. Les utilisateurs utilisent souvent des mots de passe faibles ou réutilisent les mêmes mots de passe pour plusieurs services. Lorsque MFA est activée, vos comptes sont plus sûrs et les utilisateurs peuvent toujours s’authentifier auprès de presque n’importe quelle application avec l’authentification unique (SSO).

Il existe plusieurs façons d’activer la MFA pour vos utilisateurs Microsoft Entra en fonction des licences que votre organisation possède. Cette page fournit les informations détaillées de chacune d’elles dans le contexte de Microsoft Defender pour le cloud.

MFA et Microsoft Defender pour le cloud

Defender pour le cloud donne une valeur élevée à MFA. Le contrôle de sécurité qui contribue le plus à votre niveau de sécurité est Activer MFA.

Les recommandations suivantes dans le contrôle Activer MFA s’assurent que vous respectez les pratiques recommandées pour les utilisateurs de vos abonnements :

- Les comptes disposant d’autorisations de propriétaire sur les ressources Azure doivent être compatibles avec l’authentification multifacteur

- Les comptes disposant d’autorisations en écriture sur les ressources Azure doivent être compatibles avec l’authentification multifacteur

- Les comptes disposant d’autorisations en lecture sur les ressources Azure doivent être compatibles avec l’authentification multifacteur

Il existe trois façons d’activer MFA et de respecter les deux recommandations de Defender pour le cloud : valeurs de sécurité par défaut, attribution par utilisateur et stratégie d’accès conditionnel (CA).

Option Gratuite - Valeurs de sécurité par défaut

Si vous utilisez l’édition gratuite de Microsoft Entra ID, vous devez utiliser les valeurs de sécurité par défaut pour activer l’authentification multi-facteur sur votre locataire.

MFA pour les clients Microsoft 365 Business, E3 ou E5

Les clients qui possèdent Microsoft 365 peuvent utiliser l’attribution par utilisateur. Dans ce scénario, l’authentification multi-facteur Microsoft Entra est activé ou désactivé pour tous les utilisateurs, pour tous les événements de connexion. Il n’est pas possible d’activer l’authentification multi-facteur pour un sous-ensemble d’utilisateurs ou dans certains scénarios, et la gestion s’effectue via le portail Office 365.

Authentification multi-facteur pour les clients P1 ou P2 de Microsoft Entra ID

Pour une meilleure expérience utilisateur, effectuez une mise à niveau vers Microsoft Entra ID P1 ou P2 pour bénéficier des options de la stratégie d’accès conditionnel (CA). Pour configurer une stratégie d’autorité de certification, vous avez besoin des autorisations de locataire Microsoft Entra.

Votre stratégie d’accès conditionnel :

doit mettre en œuvre l’authentification multifacteur

inclure les portails d’administration Microsoft

ne doit pas exclure l’ID de l’application Gestion Microsoft Azure

Les clients Microsoft Entra ID P1 peuvent utiliser l’accès conditionnel Microsoft Entra pour inviter des utilisateurs à opter pour une authentification multi-facteur dans le cadre de certains scénarios ou événements en fonction des besoins de votre entreprise. Autres licences offrant cette fonctionnalité : Enterprise Mobility + Security E3, Microsoft 365 F1 et Microsoft 365 E3.

Microsoft Entra ID P2 offre les fonctionnalités de sécurité les plus robustes et une expérience utilisateur améliorée. Cette licence ajoute un accès conditionnel basé sur les risques aux fonctionnalités de Microsoft Entra ID Premium P1. L’accès conditionnel basé sur les risques s’adapte aux modèles de vos utilisateurs et minimise les invites pour l’authentification multi-facteur. Autres licences qui incluent cette fonctionnalité : Enterprise Mobility + Security E5 ou Microsoft 365 E5.

En savoir plus dans la documentation sur l’accès conditionnel Azure.

Identifier les comptes sans authentification multi-facteur (MFA) activée

Vous pouvez afficher la liste des comptes d’utilisateur sans la MFA activée à partir de la page des détails des recommandations Defender pour le cloud ou à l’aide d’Azure Resource Graph.

Afficher les comptes sans la MFA activée dans le portail Azure

À partir de la page des détails des recommandations, sélectionnez un abonnement dans la liste Ressources non saines ou sélectionnez Agir pour afficher la liste.

Afficher les comptes sans la MFA activée à l’aide d’Azure Resource Graph

Pour connaître les comptes pour lesquels la MFA n’est pas activée, utilisez la requête Azure Resource Graph suivante. La requête retourne toutes les ressources défectueuses (comptes) de la recommandation « Les comptes disposant d’autorisations de propriétaire sur les ressources Azure doivent être activés pour l’authentification multifacteur ».

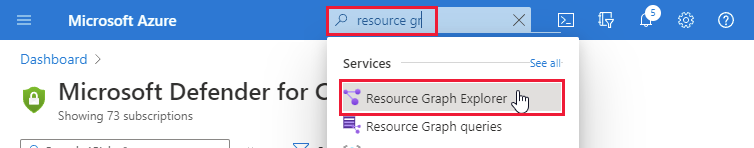

Ouvrez l’Explorateur Azure Resource Graph.

Entrez la requête suivante et sélectionnez Exécuter la requête.

securityresources | where type =~ "microsoft.security/assessments/subassessments" | where id has "assessments/dabc9bc4-b8a8-45bd-9a5a-43000df8aa1c" or id has "assessments/c0cb17b2-0607-48a7-b0e0-903ed22de39b" or id has "assessments/6240402e-f77c-46fa-9060-a7ce53997754" | parse id with start "/assessments/" assessmentId "/subassessments/" userObjectId | summarize make_list(userObjectId) by strcat(tostring(properties.displayName), " (", assessmentId, ")") | project ["Recommendation Name"] = Column1 , ["Account ObjectIDs"] = list_userObjectIdLa propriété

additionalDatarévèle la liste des ID d’objet de compte pour les comptes auxquels la MFA n’est pas appliquée.Remarque

La colonne « Account ObjectIDs » contient la liste des ID d’objet de compte pour les comptes pour lesquels l’authentification multifacteur n’est pas appliquée par recommandation.

Conseil

Vous pouvez également utiliser la méthode Assessments - Get de l’API REST Defender pour le cloud.

Limites

- La fonctionnalité d’accès conditionnel pour appliquer l’authentification multifacteur aux utilisateurs/locataires externes n’est pas encore prise en charge.

- La stratégie d’accès conditionnel appliquée aux rôles Microsoft Entra (tels que tous les administrateurs généraux, utilisateurs externes, domaine externe, etc.) n’est pas encore prise en charge.

- La force d’authentification de l’accès conditionnel n’est pas encore prise en charge.

- Les solutions MFA externes telles que Okta, Ping, Duo, etc. ne sont pas prises en charge dans les recommandations de L’authentification multi-facteur d’identité.

Étapes suivantes

Pour en savoir plus sur les recommandations qui s’appliquent à d’autres types de ressources Azure, consultez les articles suivants :

- Protection de votre réseau dans Microsoft Defender pour le cloud

- Consultez les questions courantes sur l’authentification multifacteur.