Commencez à planifier la protection multicloud

Cet article présente des conseils pour vous aider à concevoir une solution de sécurisation et de protection d’un environnement multicloud avec Microsoft Defender pour le cloud. Ces conseils sont destinés aux architectes de solution cloud et d’infrastructure, aux architectes de sécurité et analystes, ainsi qu’à toute personne impliquée dans la conception d’une solution de sécurité multicloud.

Lorsque vous capturez vos exigences fonctionnelles et techniques, les articles donnent une vue d’ensemble des fonctionnalités multicloud, des conseils de planification et des prérequis.

Suivez les guides dans l’ordre. Ils s’appuient les uns sur les autres pour vous aider à prendre vos décisions de conception. Nous vous recommandons de relire les articles selon les besoins, adin de comprendre et d’intégrer toutes les considérations.

Que puis-je attendre de ce guide ?

Utilisez ce guide comme aide pour concevoir des solutions de gestion de la posture de sécurité cloud (CSPM, Cloud Security Posture Management) et de plan de protection de la charge de travail cloud (CWPP, Cloud Workload Protection Plan) dans des environnements multicloud. Après avoir lu les articles, vous devriez avoir des réponses aux questions suivantes :

- Quelles questions dois-je poser et auxquelles dois-je répondre lors de la conception de ma solution multicloud ?

- Quelles étapes dois-je suivre pour concevoir une solution ?

- Quelles technologies et fonctionnalités sont disponibles pour moi ?

- Quels compromis dois-je envisager ?

Espace de problème

Les organisations ayant recours à plusieurs fournisseurs de cloud, il devient de plus en plus complexe de centraliser la sécurité et, pour les équipes de sécurité, de travailler dans plusieurs environnements et avec divers fournisseurs.

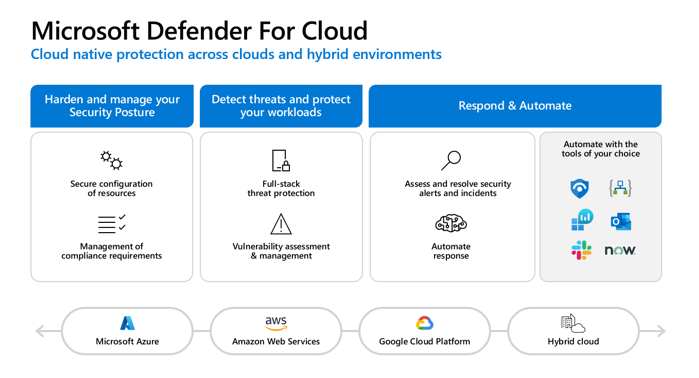

Defender pour le cloud vous aide à protéger votre environnement multicloud en renforçant votre posture de sécurité et en protégeant vos charges de travail. Defender pour le cloud fournit un tableau de bord unique pour gérer la protection dans tous les environnements.

Avant de commencer

Avant de parcourir ces articles, vous devriez avoir une compréhension de base d’Azure, de Defender pour le cloud, d’Azure Arc et de votre environnement AWS/GCP multicloud.

Étapes suivantes

Cet article vous a montré comment commencer votre parcours vers la conception d’une solution de sécurité multicloud. Passez à l’étape suivante pour déterminer les besoins métier.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour