Analyse du microprogramme pour les fabricants d’appareils

Tout comme les ordinateurs ont des systèmes d’exploitation, les appareils IoT ont un microprogramme, et c’est le microprogramme qui exécute et contrôle les appareils IoT. Pour les fabricants d’appareils IoT, la sécurité est une préoccupation quasi universelle, car les appareils IoT n’ont traditionnellement pas de mesures de sécurité de base.

Par exemple, les vecteurs d’attaque IoT utilisent généralement des faiblesses faciles à exploiter (mais faciles à corriger) telles que les comptes utilisateurs codés en dur, les packages open source obsolètes et vulnérables ou la clé de signature de chiffrement privée d’un fabricant.

Utilisez l’analyse du microprogramme de Microsoft Defender pour IoT afin d’identifier les menaces de sécurité incorporées, les vulnérabilités et les faiblesses courantes qui seraient autrement indétectables.

Remarque

La page Analyse de microprogramme de Defender pour IoT est disponible en PRÉVERSION. Les conditions supplémentaires pour les préversions Azure incluent d’autres conditions juridiques qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou qui ne sont pas encore en disponibilité générale.

Comment s’assurer que votre microprogramme est sécurisé

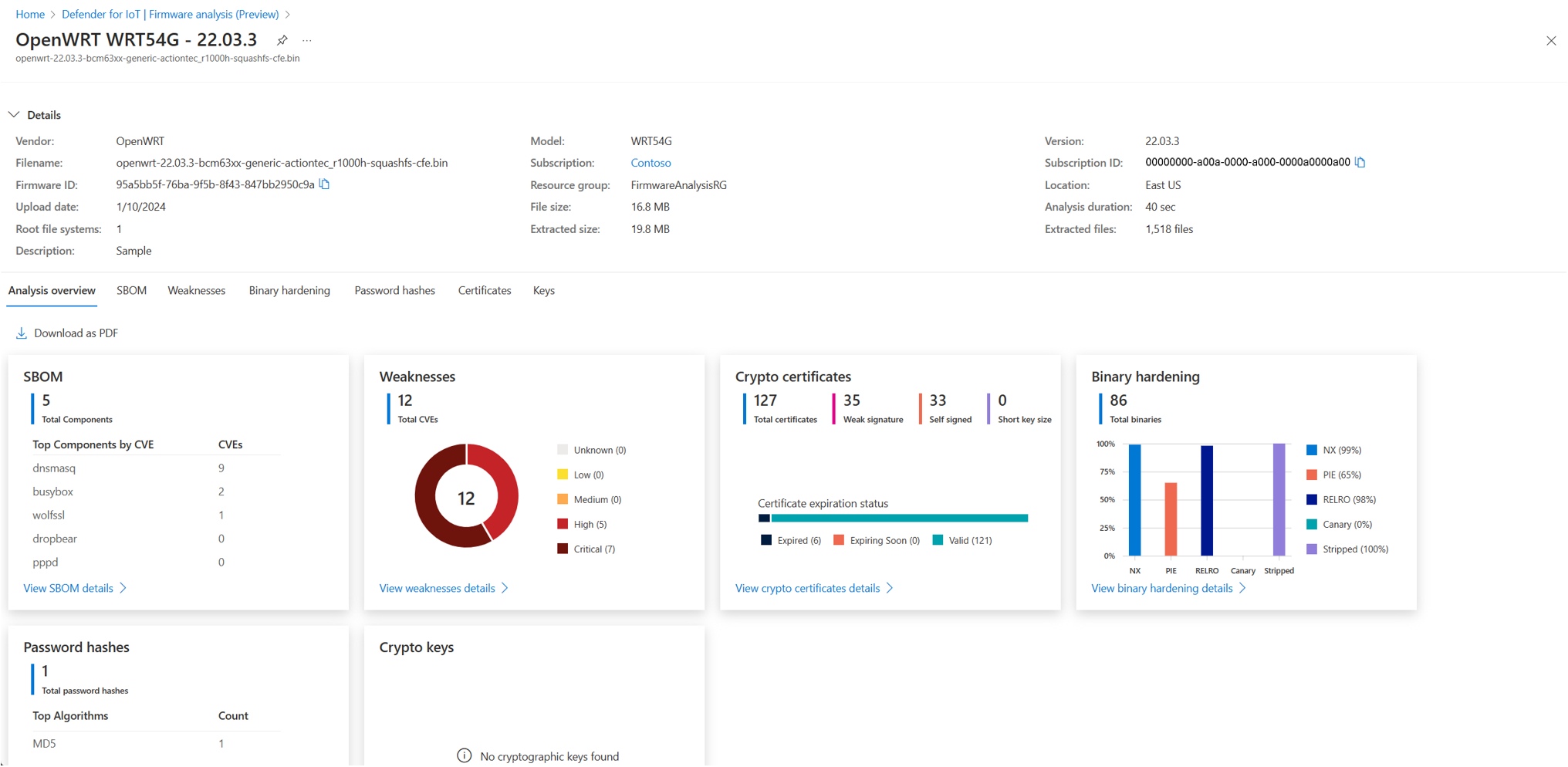

Defender pour IoT peut analyser votre microprogramme pour détecter les faiblesses et vulnérabilités courantes, et fournir des informations sur la sécurité de votre microprogramme. Cette analyse est utile si vous créez le microprogramme en interne ou recevez le microprogramme de votre chaîne d’approvisionnement.

Nomenclature logicielle (SBOM) : recevez une liste détaillée des packages open source utilisés pendant le processus de création du microprogramme. Consultez la version du package et la licence qui régit l’utilisation du package open source.

Analyse CVE : découvrez quels composants de microprogramme présentent des vulnérabilités et des expositions de sécurité connues publiquement.

Analyse du renforcement binaire : identifiez les fichiers binaires qui n’ont pas activé d’indicateurs de sécurité spécifiques pendant la compilation, comme la protection contre le dépassement de mémoire tampon, les fichiers exécutables indépendants de la position et les techniques de renforcement plus courantes.

Analyse des certificats SSL : affichez les certificats TLS/SSL ayant expiré et étant révoqués.

Analyse des clés publiques et privées : vérifiez que les clés de chiffrement publiques et privées découvertes dans le microprogramme sont nécessaires et non accidentelles.

Extraction de hachage de mot de passe : assurez-vous que les hachages de mot de passe de compte utilisateur utilisent des algorithmes de chiffrement sécurisés.