Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article explique comment les clients Microsoft Defender for Endpoint peuvent activer la sécurité IoT d’entreprise pour leurs appareils IoT, à l’aide d’une valeur de sécurité ajoutée dans Microsoft Defender pour IoT.

Même si l’inventaire des appareils IoT est déjà disponible pour les clients Defender for Endpoint P2, l’activation de la sécurité IoT d’entreprise ajoute des alertes, des recommandations et des données de vulnérabilité, spécialement conçues pour les appareils IoT de votre réseau d’entreprise.

Les appareils IoT incluent les imprimantes, les appareils photo, les téléphones VoIP, les téléviseurs intelligents et bien plus encore. L’activation de la sécurité IoT d’entreprise signifie, par exemple, que vous pouvez utiliser une recommandation dans Microsoft Defender XDR pour ouvrir un ticket informatique unique et appliquer ainsi une mise à jour corrective aux applications vulnérables sur les serveurs et les imprimantes.

Prérequis

Avant de commencer les procédures décrites dans cet article, consultez Sécuriser les appareils IoT dans l’entreprise pour en savoir plus sur l’intégration entre Defender for Endpoint et Defender pour IoT.

Vérifiez que vous avez effectué ces actions :

Appareils IoT sur votre réseau, visibles dans l’Inventaire des appareils Microsoft Defender XDR

Accès au portail Microsoft Defender en tant qu’Administrateur de la sécurité

Agents Microsoft Defender for Endpoint déployés dans votre environnement. Pour plus d’informations, consultez Intégrer Microsoft Defender for Endpoint.

L’une des licences suivantes :

Licence Microsoft 365 E5 (ME5) ou Sécurité E5

Microsoft Defender for Endpoint P2, avec une licence Microsoft Defender pour IoT - Licence d’appareil EIoT - module complémentaire autonome supplémentaire, disponible pour l’achat ou l’essai auprès du Centre d’administration Microsoft 365.

Conseil

Si vous disposez d’une licence autonome, vous n’avez pas besoin d’activer la fonction Sécurité IoT Entreprise et pouvez passer directement à Afficher la valeur de sécurité ajoutée dans Microsoft Defender XDR.

Si vous souhaitez en savoir plus, veuillez consulter la rubrique Sécurité IoT Entreprise dans Microsoft Defender XDR.

Activer la supervision de la sécurité IoT d’entreprise

Cette procédure explique comment activer la surveillance d’IoT d’entreprise dans Microsoft Defender XDR et s’applique uniquement aux clients de Sécurité ME5/E5.

Ignorez cette procédure si vous avez l’un des types de plans de licence suivants :

- Clients disposant d’un plan tarifaire IoT Entreprise hérité et d’une licence Sécurité ME5/E5.

- Clients disposant de licences autonomes par appareil ajoutées à Microsoft Defender for Endpoint P2. Dans ces cas, le paramètre de sécurité IoT Entreprise est activé en lecture seule.

Pour activer la surveillance d’IoT d’entreprise :

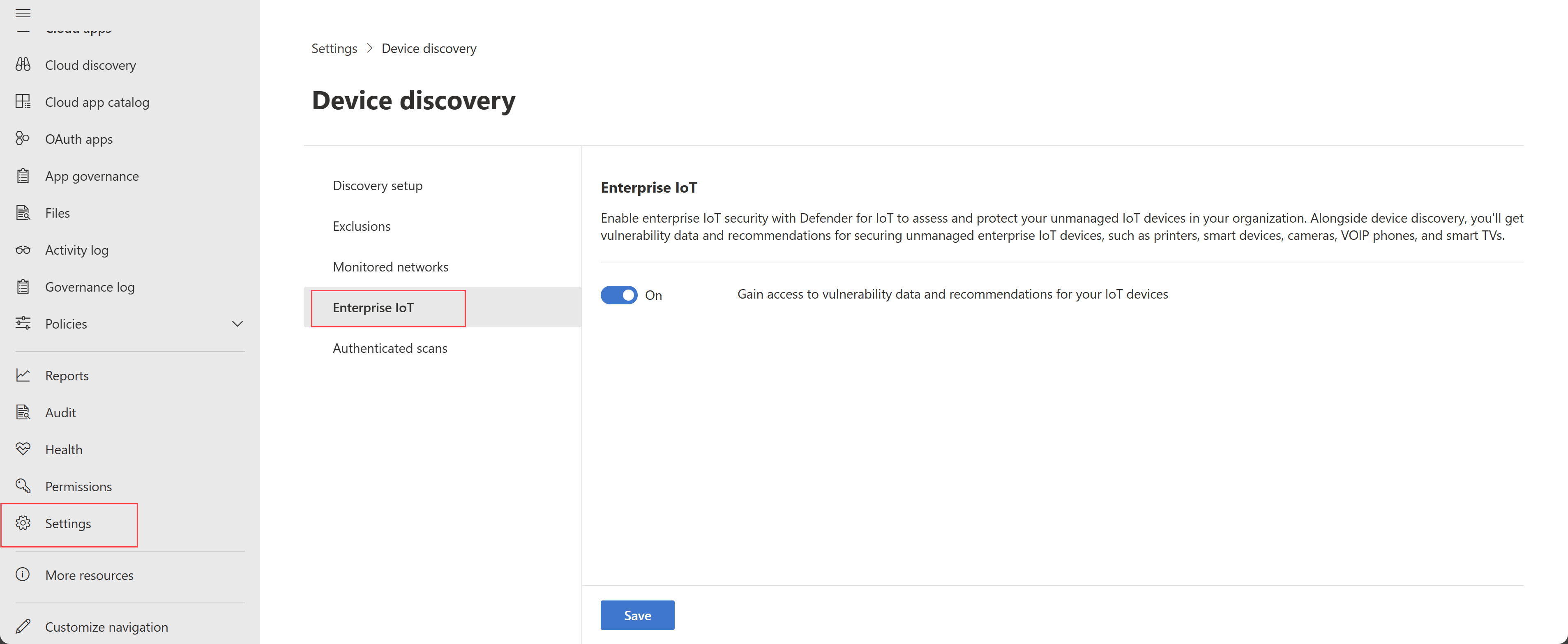

- Dans Microsoft Defender XDR, sélectionnez Paramètres>Découverte d’appareil>IoT Entreprise.

Remarque

Vérifiez que vous avez activé la détection du périphérique dans Paramètres>Points de terminaison>Fonctionnalités avancées.

Positionnez l’option de sécurité IoT Entreprise sur On (activé). Par exemple :

Afficher la valeur de sécurité ajoutée dans Microsoft Defender XDR

Cette procédure explique comment afficher les alertes, les recommandations et les vulnérabilités associées à un appareil dans Microsoft Defender XDR quand l’option Sécurité IoT Enterprise est activée.

Pour afficher la valeur de sécurité ajoutée :

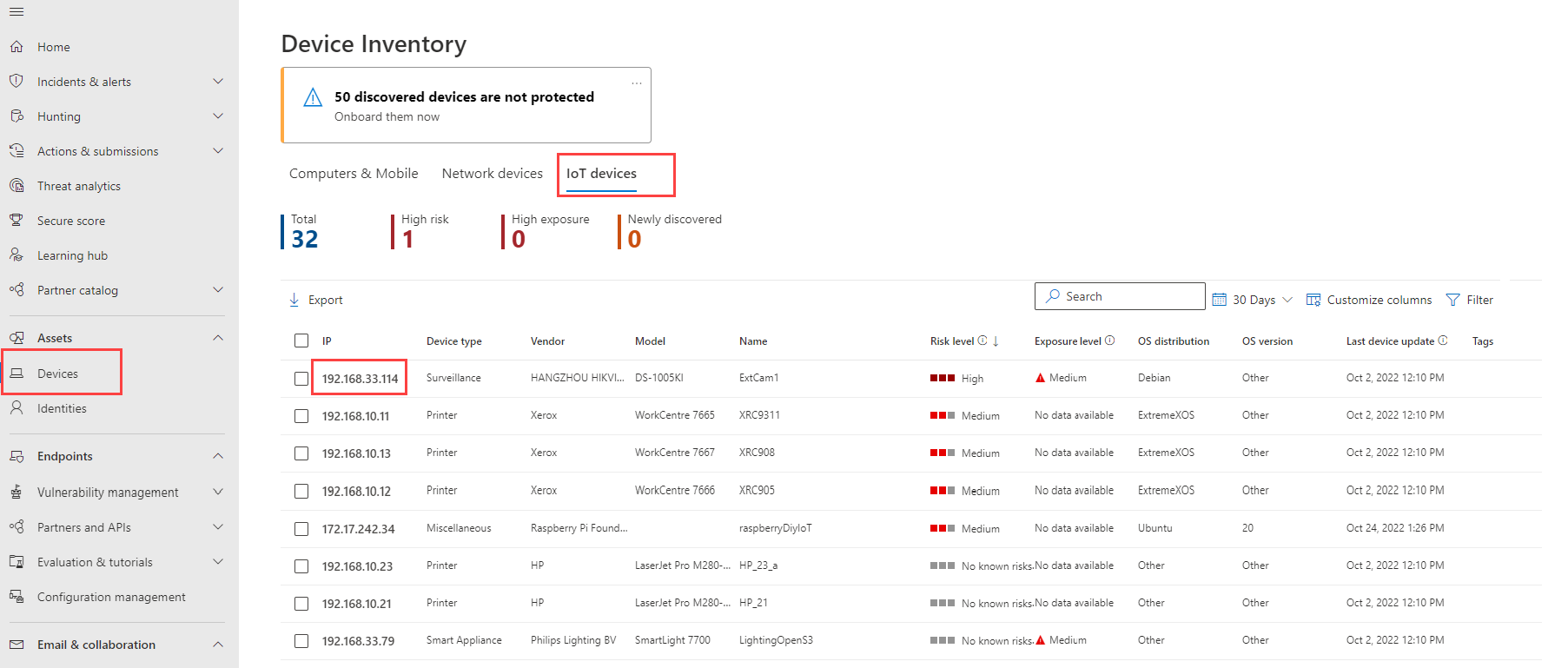

Dans Microsoft Defender XDR, sélectionnez Ressources>Appareils pour ouvrir la page Inventaire des appareils.

Sélectionnez l’onglet Appareils IoT et sélectionnez une adresse IP d’appareil spécifique pour obtenir plus de détails. Par exemple :

Dans la page des détails de l’appareil, explorez les onglets suivants pour afficher les données ajoutées par la sécurité IoT d’entreprise pour votre appareil :

Sous l’onglet Alertes, recherchez les alertes déclenchées par l’appareil. Simulez des alertes dans Microsoft 365 Defender pour IoT Entreprise à l’aide du scénario Raspberry Pi disponible dans la page Évaluation et didacticiels de Microsoft 365 Defender.

Vous pouvez également configurer des requêtes de chasse avancées pour créer des règles d’alerte personnalisées. Pour plus d’informations, consultez les exemples de requêtes de chasse avancées pour la surveillance d’IoT Entreprise.

Sous l’onglet Recommandations de sécurité, recherchez les recommandations disponibles pour l’appareil afin de réduire les risques et de conserver une surface d’attaque plus réduite.

Sous l’onglet Vulnérabilités découvertes, recherchez les CVE connues associées à l’appareil. Les CVE connues peuvent vous aider à décider s’il faut corriger, supprimer ou confiner l’appareil et atténuer les risques pour votre réseau. Vous pouvez également utiliser des requêtes de chasse avancées pour collecter des vulnérabilités sur tous vos appareils.

Rechercher les menaces :

Sur la page Inventaire des appareils, sélectionnez Rechercher pour interroger les appareils à l’aide de tables telles que la table DeviceInfo. Sur la page Recherche avancée , interrogez les données à l’aide d’autres schémas.

Exemples de requêtes de repérage avancées pour IoT Enterprise

Cette section répertorie les exemples de requêtes de chasse avancées que vous pouvez utiliser dans Microsoft 365 Defender pour vous aider à surveiller et sécuriser vos appareils IoT avec la sécurité Enterprise pour IoT.

Rechercher des appareils par type ou sous-type spécifique

Utilisez la requête suivante pour identifier les appareils qui existent dans votre réseau d’entreprise par type d’appareil, tels que les routeurs :

DeviceInfo

| summarize arg_max(Timestamp, *) by DeviceId

| where DeviceType == "NetworkDevice" and DeviceSubtype == "Router"

Rechercher et exporter des vulnérabilités pour vos appareils IoT

Utilisez la requête suivante pour répertorier toutes les vulnérabilités sur vos appareils IoT :

DeviceInfo

| where DeviceCategory =~ "iot"

| join kind=inner DeviceTvmSoftwareVulnerabilities on DeviceId

Pour plus d’informations, consultez Recherche avancée et Comprendre le schéma de recherche avancé.