Archive des nouveautés de Microsoft Defender pour IoT pour les organisations

Notes

Azure Defender pour IoT devient Microsoft Defender pour IoT.

Cet article sert d’archive pour les fonctionnalités et les améliorations apportées à Microsoft Defender pour IoT pour les organisations il y a plus de neuf mois.

Pour connaître les mises à jour plus récentes, consultez Nouveautés de Microsoft Defender pour IoT.

Les fonctionnalités notées qui sont répertoriées ci-dessous sont disponibles en PRÉVERSION. Les conditions supplémentaires pour les préversions Azure incluent d’autres conditions juridiques qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou qui ne sont pas encore en disponibilité générale.

Décembre 2021

Version du logiciel du capteur : 10.5.4

Intégration améliorée avec Microsoft Sentinel (préversion)

La nouvelle solution IoT pour la surveillance des menaces avec Defender pour IoT est disponible et offre des fonctionnalités améliorées pour l’intégration de Microsoft Defender pour IoT avec Microsoft Sentinel. La solution IoT pour la surveillance des menaces avec Defender pour IoT est un ensemble de contenu groupé, comprenant des règles d’analyse, des classeurs et des règles, configurés spécifiquement pour les données Defender pour IoT. Cette solution prend actuellement en charge uniquement les réseaux opérationnels (OT/ICS).

Pour plus d’informations sur l’intégration à Microsoft Sentinel, consultez Tutoriel : intégrer Defender pour IoT et Sentinel

Vulnérabilité Apache Log4j

La version 10.5.4 de Microsoft Defender pour IoT atténue la vulnérabilité d’Apache Log4j. Pour plus d’informations, consultez la mise à jour de l’avis de sécurité.

Génération d’alertes

La version 10.5.4 de Microsoft Defender pour IoT offre des améliorations importantes en matière d’alertes :

- Les alertes pour certains événements mineurs ou les cas ambigus sont désormais désactivées.

- Dans certains scénarios, les alertes similaires sont réduites dans un message d’alerte unique.

Ces modifications réduisent le volume d’alertes et permettent un ciblage et une analyse plus efficaces des événements de sécurité et opérationnels.

Pour plus d’informations, consultez Types et descriptions d’alertes de surveillance OT.

Alertes désactivées définitivement

Les alertes répertoriées ci-dessous sont désactivées définitivement avec la version 10.5.4. La détection et la surveillance sont toujours prises en charge pour le trafic associé aux alertes.

Alertes du moteur de stratégie

- Appels de procédure RPC

- Serveur HTTP non autorisé

- Utilisation anormale d’adresses MAC

Alertes désactivées par défaut

Les alertes répertoriées ci-dessous sont désactivées par défaut avec la version 10.5.4. Si nécessaire, vous pouvez réactiver les alertes à partir de la page de support de la console du capteur.

Alerte du moteur d’anomalies

- Nombre anormal de paramètres dans l’en-tête HTTP

- Longueur anormale d’en-tête HTTP

- Contenu d’en-tête HTTP interdit

Alertes du moteur opérationnel

- Erreur de client HTTP

- Échec d’opération RPC

Alertes du moteur de stratégie

La désactivation de ces alertes désactive également la surveillance du trafic associé. Plus précisément, ce trafic n’est pas signalé dans les rapports d’exploration de données.

- Alerte de communication HTTP illégale et trafic d’exploration de données des connexions HTTP

- Alerte d’agent utilisateur HTTP non autorisé et trafic d’exploration de données des agents d’utilisateur HTTP

- Action HTTP SOAP non autorisée et trafic d’exploration de données des actions HTTP SOAP

Fonctionnalité d’alerte mise à jour

Alerte d’opération de base de données non autorisée Auparavant, cette alerte couvrait les alertes DDL et DML et la création de rapports d’exploration de données. Maintenant :

- Trafic DDL : les alertes et la surveillance sont prises en charge.

- Trafic DML : la surveillance est prise en charge. Les alertes ne sont pas prises en charge.

Alerte de nouvelle ressource détectée Cette alerte est désactivée pour les nouveaux périphériques détectés dans les sous-réseaux informatiques. L’alerte de nouvelle ressource détectée est toujours déclenchée pour les nouveaux périphériques découverts dans les sous-réseaux OT. Les sous-réseaux OT sont détectés automatiquement et peuvent être mis à jour par les utilisateurs si nécessaire.

Alertes réduites

Le déclenchement d’alertes pour des scénarios spécifiques a été réduit pour diminuer le volume d’alertes et simplifier l’investigation des alertes. Dans ces scénarios, si un appareil effectue une activité répétée sur des cibles, une alerte est déclenchée une seule fois. Auparavant, une nouvelle alerte était déclenchée chaque fois que la même activité était exécutée.

Cette nouvelle fonctionnalité est disponible sur les alertes suivantes :

- L’analyse des ports a détecté des alertes sur la base de l’activité de l’appareil source (générées par le moteur d’anomalies)

- Alertes de programmes malveillants, sur la base de l’activité de l’appareil source. (générés par le moteur de programme malveillant).

- Alertes de suspicion d’attaque par déni de service, sur la base de l’activité de l’appareil de destination (générées par le moteur de programme malveillant)

Novembre 2021

Version du logiciel du capteur : 10.5.3

Les améliorations de fonctionnalités suivantes sont disponibles avec la version 10.5.3 de Microsoft Defender pour IoT.

La console de gestion locale dispose d’une nouvelle API pour prendre en charge notre intégration ServiceNow. Pour plus d’informations, consultez les Informations de référence sur l’API d’intégration pour les consoles de gestion locales (préversion publique).

Des améliorations ont été apportées à l’analyse du trafic réseau de plusieurs dissecteurs de protocole OT et ICS.

Dans le cadre de notre maintenance automatisée, les alertes archivées datant de plus de 90 jours sont automatiquement supprimées.

De nombreuses améliorations ont été apportées à l’exportation des métadonnées d’alerte sur la base des commentaires des clients.

Octobre 2021

Version du logiciel du capteur : 10.5.2

Les améliorations de fonctionnalités suivantes sont disponibles avec la version 10.5.2 de Microsoft Defender pour IoT.

Détections du mode d’opération PLC (préversion publique)

Les utilisateurs peuvent désormais afficher les états, les changements et les risques du mode d’opération PLC. Le mode d’opération PLC est composé de l’état d’exécution logique PLC et de l’état de la clé physique, si un commutateur de clé physique existe sur le PLC.

Cette nouvelle fonctionnalité permet d’améliorer la sécurité en détectant les PLC non sécurisés, et donc de prévenir les attaques malveillantes telles que les téléchargements de programme PLC. L’attaque Triton contre une usine pétrochimique en 2017 illustre l’impact de ces risques. Ces informations fournissent également aux ingénieurs opérationnels une visibilité critique sur le mode d’opération des PLC d’entreprise.

Qu’est-ce qu’un mode non sécurisé ?

Si l’état de la clé est détecté comme Programme ou que l’état d’exécution est détecté comme À distance ou Programme, le PLC est défini par Defender pour IoT comme non sécurisé.

Visibilité et évaluation des risques

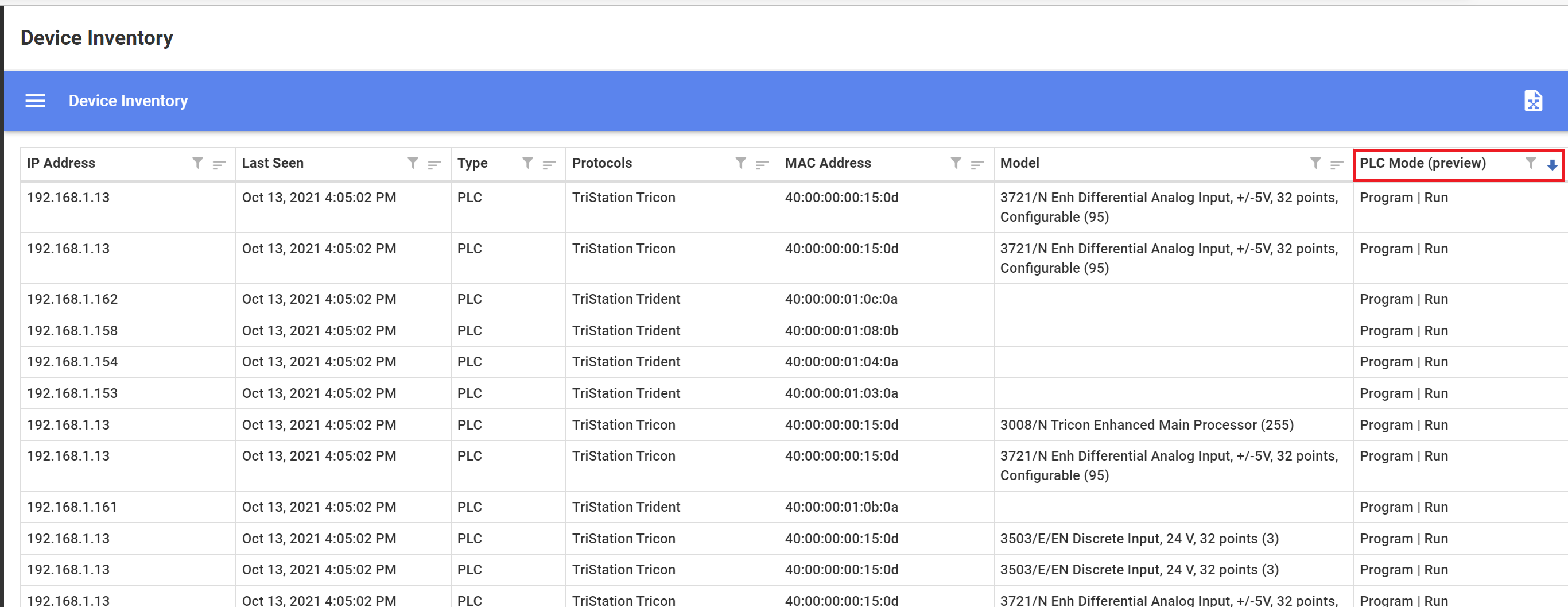

Utilisez l’inventaire des appareils pour afficher l’état PLC des PLC d’organisation et des informations contextuelles sur les appareils. Utilisez la boîte de dialogue Paramètres d’inventaire des appareils pour ajouter cette colonne à l’inventaire.

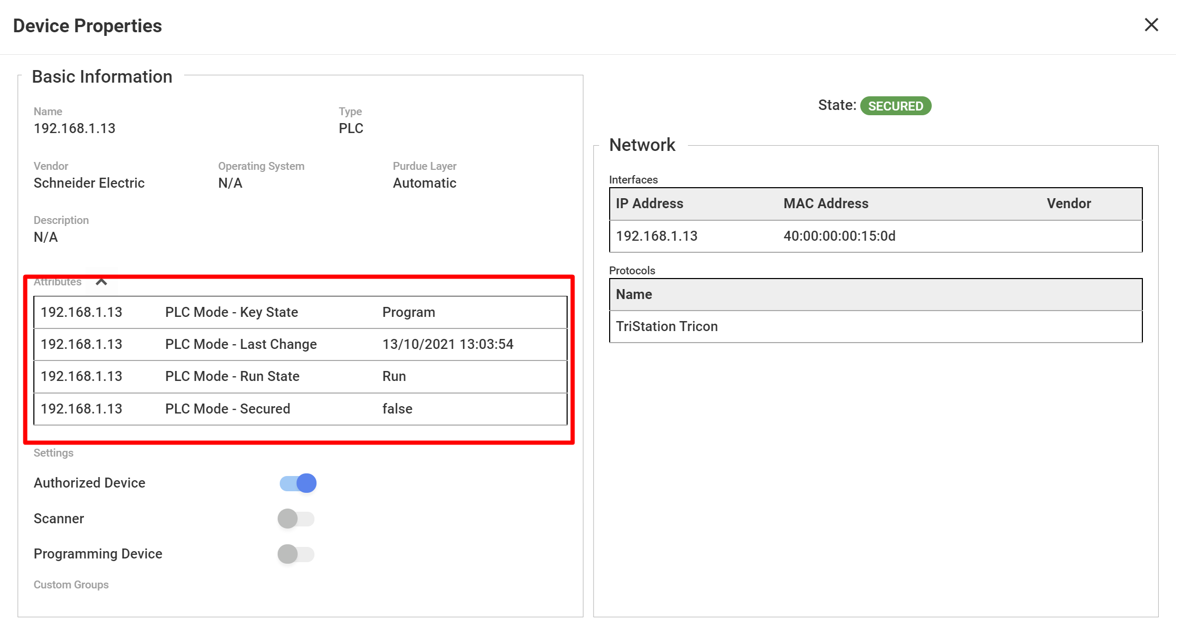

Affichez l’état sécurisé PLC et les informations sur la dernière modification par PLC dans la section Attributs de l’écran Propriétés de l’appareil. Si l’état de la clé est détecté comme Programme ou que l’état d’exécution est détecté comme À distance ou Programme, le PLC est défini par Defender pour IoT comme non sécurisé. L’option PLC sécurisé des propriétés de l’appareil indiquera « false ».

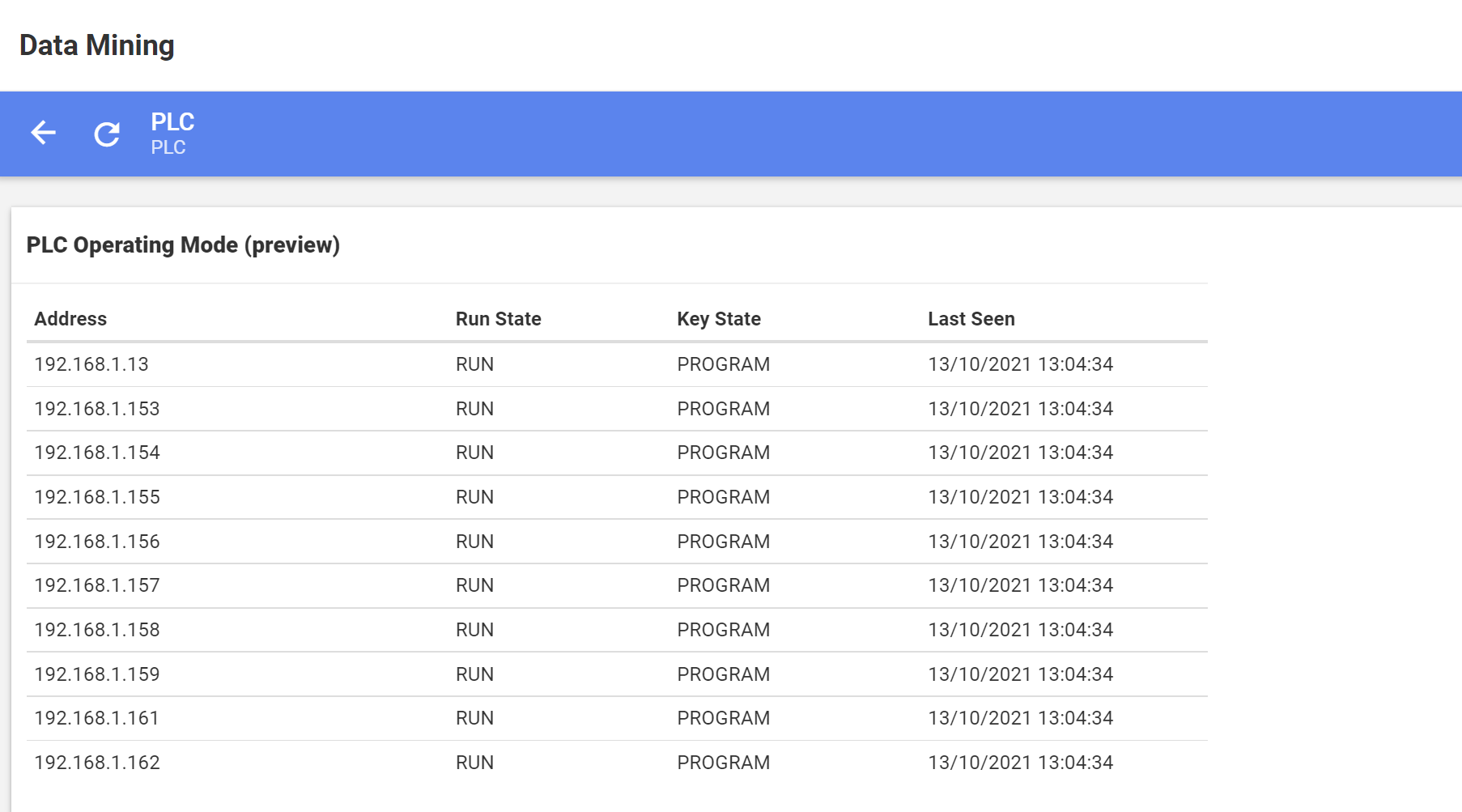

Affichez tous les statuts d’état de clé et d’exécution PLC réseau en créant une exploration de données avec les informations du mode d’opération PLC.

Utilisez le rapport d’évaluation des risques pour vérifier le nombre de PLC réseau en mode non sécurisé, et des informations supplémentaires que vous pouvez utiliser pour atténuer les risques liés aux PLC non sécurisés.

API PCAP

La nouvelle API PCAP permet à l’utilisateur de récupérer des fichiers PCAP à partir du capteur via la console de gestion locale, avec ou sans accès direct au capteur lui-même.

Audit de la console de gestion locale

Vous pouvez désormais exporter les journaux d’audit pour la console de gestion locale afin de faciliter les investigations sur les modifications qui ont été apportées et par qui.

Webhook étendu

Un webhook étendu peut être utilisé pour envoyer des données supplémentaires au point de terminaison. La fonctionnalité étendue inclut toutes les informations de l’alerte de webhook et ajoute les informations suivantes au rapport :

- sensorID

- sensorName

- zoneID

- zoneName

- siteID

- siteName

- sourceDeviceAddress

- destinationDeviceAddress

- remediationSteps

- handled

- additionalInformation

Prise en charge Unicode pour les phrases secrètes de certificat

Les caractères Unicode sont désormais pris en charge lors de l’utilisation de phrases secrètes de certificat de capteur. Pour plus d’informations, consultez Préparer des certificats signés par l’autorité de certification.

Avril 2021

Utiliser les mises à jour automatiques de Threat Intelligence (préversion publique)

De nouveaux packages Threat Intelligence peuvent désormais être automatiquement envoyés aux capteurs connectés au cloud, car ils sont publiés par Microsoft Defender pour IoT. Ceci s’ajoute au téléchargement des packages Threat Intelligence, puis à leur chargement sur les capteurs.

L’utilisation des mises à jour automatiques permet de réduire les travaux opérationnels et de garantir une plus grande sécurité. Activez la mise à jour automatique en intégrant votre capteur connecté au cloud sur le portail Defender pour IoT avec Mises à jour automatiques de Threat Intelligence activé.

Si vous souhaitez adopter une approche plus conservatrice pour mettre à jour vos données Threat Intelligence, vous pouvez envoyer manuellement les packages à partir du portail Microsoft Defender pour IoT vers des capteurs connectés au cloud seulement quand pensez que c’est nécessaire. Ceci vous donne la possibilité de contrôler le moment où un package est installé, sans devoir le télécharger, puis le charger sur vos capteurs. Envoyez manuellement les mises à jour aux capteurs à partir de la page Sites et capteurs de Defender pour IoT.

Vous pouvez également consulter les informations suivantes sur les packages Threat Intelligence :

- Version de package installée

- Mode de mise à jour de Threat Intelligence

- État de la mise à jour de Threat Intelligence

Visualiser des informations sur les capteurs connectés au cloud (préversion publique)

Visualisez les informations opérationnelles importantes sur les capteurs connectés au cloud sur la page Sites et capteurs.

- La version installée du capteur.

- L’état de connexion du capteur au cloud.

- La dernière fois que le capteur a été détecté comme connecté au cloud.

Améliorations de l’API d’alerte

De nouveaux champs sont disponibles pour les utilisateurs qui travaillent avec les API d’alerte.

Console de gestion locale

- Adresses source et de destination

- Étapes de correction

- Le nom du capteur défini par l’utilisateur

- Le nom de la zone associée au capteur

- Le nom du site associé au capteur

Capteur

- Adresses source et de destination

- Étapes de correction

L’API version 2 est nécessaire quand vous utilisez les nouveaux champs.

Fonctionnalités fournies en disponibilité générale

Avant, les fonctionnalités suivantes étaient disponibles pour la préversion publique et sont maintenant en disponibilité générale (GA) :

- Capteur - Règles d’alerte personnalisées améliorées

- Console de gestion locale - Exporter les alertes

- Ajouter une deuxième interface réseau à la console de gestion locale

- Générateur d’appareils - Nouveau micro-agent

Mars 2021

Capteur - Règles d’alerte personnalisée améliorées (préversion publique)

Vous pouvez maintenant créer des règles d’alerte personnalisées en fonction du jour, du groupe de jours et de l’heure à laquelle l’activité réseau a été détectée. L’utilisation de conditions de règle de jour et d’heure est utile, par exemple dans les cas où la gravité de l’alerte est dérivée du moment où l’événement d’alerte a lieu. Créez par exemple une règle personnalisée qui déclenche une alerte de gravité élevée lorsque l’activité réseau est détectée le week-end ou le soir.

Cette fonctionnalité est disponible sur le capteur avec la version 10.2.

Console de gestion locale - Exporter les alertes (préversion publique)

Les informations d’alerte peuvent maintenant être exportées vers un fichier. csv à partir de la console de gestion locale. Vous pouvez exporter les informations de toutes les alertes détectées ou exporter des informations en fonction de la vue filtrée.

Cette fonctionnalité est disponible sur la console de gestion locale avec la version 10.2.

Ajouter une deuxième interface réseau à la console de gestion locale (préversion publique)

Vous pouvez maintenant améliorer la sécurité de votre déploiement en ajoutant une deuxième interface réseau à votre console de gestion locale. Cette fonctionnalité permet à votre gestion locale d’avoir ses capteurs connectés sur un seul réseau sécurisé, tout en permettant à vos utilisateurs d’accéder à la console de gestion locale par le biais d’une deuxième interface réseau distincte.

Cette fonctionnalité est disponible sur la console de gestion locale avec la version 10.2.

Janvier 2021

Sécurité

Des améliorations ont été apportées à la récupération des certificats et des mots de passe pour cette version.

Certificats

Cette version vous permet de :

- Charger les certificats TLS/SSL directement dans les capteurs et les consoles de gestion locales.

- Effectuer la validation entre la console de gestion locale et les capteurs connectés, et entre une console de gestion et une console de gestion haute disponibilité. La validation repose sur les dates d’expiration, l’authenticité de l’autorité de certification racine et les listes de révocation de certificats. Si la validation échoue, la session est interrompue.

Pour les mises à niveau :

- Aucune modification n’est apportée au certificat TLS/SSL ni à la fonctionnalité de validation lors de la mise à niveau.

- Après avoir mis à jour vos capteurs et consoles de gestion locales, les utilisateurs administratifs peuvent remplacer les certificats TLS/SSL ou activer la validation de certificat TLS/SSL à partir de la fenêtre Paramètres système, Certificat TLS/SSL.

Pour les nouvelles installations :

- À la première connexion, les utilisateurs doivent utiliser un certificat TLS/SSL (recommandé) ou un certificat auto-signé généré localement (non recommandé)

- La validation des certificats est activée par défaut pour les nouvelles installations.

Récupération de mot de passe

Les utilisateurs administratifs de la console de gestion locale et du capteur peuvent désormais récupérer les mots de passe à partir du portail Microsoft Defender pour IoT. La récupération du mot de passe nécessitait auparavant l’intervention de l’équipe du support technique.

Mise en route

Console de gestion locale - appareils validés

Après la connexion initiale à la console de gestion locale, les utilisateurs doivent désormais charger un fichier d’activation. Le fichier contient le nombre agrégé d’appareils à surveiller sur le réseau de l’organisation. Ce nombre est désigné sous le terme de nombre d’appareils validés. Les appareils validés sont définis au cours du processus d’intégration sur le portail Microsoft Defender pour IoT, où le fichier d’activation est généré. Les nouveaux utilisateurs et ceux qui effectuent une mise à niveau doivent charger le fichier d’activation. Après l’activation initiale, le nombre d’appareils détectés sur le réseau peut dépasser le nombre d’appareils validés. Cet événement peut se produire, par exemple, si vous connectez d’autres capteurs à la console de gestion. En cas de divergence entre le nombre d’appareils détectés et le nombre d’appareils validés, un avertissement s’affiche dans la console de gestion. Si cet événement se produit, vous devez charger un nouveau fichier d’activation.

Options de la page de tarification

La page de tarification vous permet d’intégrer de nouveaux abonnements à Microsoft Defender pour IoT et de définir les appareils validés dans votre réseau.

En outre, elle vous permet désormais de gérer les abonnements existants associés à un capteur et de mettre à jour la validation de l’appareil.

Afficher et gérer les capteurs intégrés

Une nouvelle page du portail dédiée au site et aux capteurs vous permet de :

- Ajouter des informations détaillées relatives au capteur. Par exemple, une zone associée au capteur ou des étiquettes de texte libre.

- Afficher et filtrer les informations sur le capteur. Par exemple, affichez des détails sur les capteurs connectés au cloud ou gérés localement, ou des informations sur les capteurs dans une zone spécifique.

Facilité d'utilisation

Page du nouveau connecteur Azure Sentinel

La page du connecteur de données Microsoft Defender pour IoT dans Azure Sentinel a été repensée. Le connecteur de données est désormais basé sur des abonnements plutôt que sur IoT Hubs, ce qui permet aux clients de mieux gérer leur connexion de configuration à Azure Sentinel.

Mises à jour des autorisations du portail Azure

La prise en charge du Lecteur de sécurité et de l’Administrateur de la sécurité a été ajoutée.

Autres mises à jour

Groupe d’accès - autorisations de zone

Les règles de groupe d’accès à la console de gestion locale n’incluent pas l’option permettant d’accorder l’accès à une zone spécifique. La définition des règles qui utilisent des sites, des régions et des unités commerciales reste inchangée. Après la mise à niveau, les groupes d’accès qui contenaient des règles autorisant l’accès à des zones spécifiques seront modifiés pour autoriser l’accès au site parent, y compris toutes ses zones.

Changements terminologiques

Le terme « ressource » a été renommé en « appareil » dans le capteur et la console de gestion locale, les rapports et d’autres interfaces de la solution. Dans les alertes de la console de gestion locale et du capteur, le terme Gérer cet événement a été nommé Étapes de correction.