Configurez l’authentification unique pour la console de capteur

Dans cet article, vous allez apprendre à configurer l’authentification unique (SSO) pour la console de capteur Defender pour IoT à l’aide de Microsoft Entra ID. Avec l’authentification unique, les utilisateurs de votre organisation peuvent simplement se connecter à la console de capteur et n’ont pas besoin de plusieurs informations d’identification de connexion sur différents capteurs et sites.

L’utilisation de Microsoft Entra ID simplifie les processus d’intégration et de désintégration, réduit la surcharge administrative et garantit des contrôles d’accès cohérents au sein de l’organisation.

Remarque

La connexion via SSO est actuellement en PREVIEW. Les conditions supplémentaires pour les préversions Azure incluent d’autres conditions juridiques qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou qui ne sont pas encore en disponibilité générale.

Prérequis

Avant de commencer :

- Synchroniser le répertoire actif local avec Microsoft Entra ID.

- Ajouter des règles d’autorisation sortantes à votre pare-feu, à votre serveur proxy, et ainsi de suite. Vous pouvez accéder à la liste des points de terminaison requis dans la page Sites et capteurs.

- Si vous n’avez pas de groupes d’utilisateurs Microsoft Entra ID existants à utiliser pour l’autorisation d’authentification unique, collaborez avec le ou la gestionnaire d’identité de votre organisation pour créer des groupes d’utilisateurs pertinents.

- Assurez-vous que les autorisations suivantes sont respectées :

- Un(e) utilisateur(-trice) membre sur Microsoft Entra ID.

- Droits d’administrateur(-trice), de contributeur(-trice) ou d’administrateur(-trice) de sécurité sur l’abonnement Defender pour IoT.

- Vérifiez que chaque utilisateur(-trice) a un prénom, nomet nom d’utilisateur principal.

- Si nécessaire, configurez l’authentification multifacteur (MFA).

Créer un ID d’application dans Microsoft Entra ID

Dans le portail Azure, ouvrez Microsoft Entra ID.

Sélectionnez Ajouter > Enregistrement d'application.

Dans la page Inscrire une application :

- Sous Nom, tapez un nom pour votre application.

- Sous Types de compte pris en charge, sélectionnez Comptes dans ce répertoire d’organisation uniquement (Microsoft uniquement – Locataire unique).

- Sous URI de redirection, ajoutez une adresse IP ou un nom d’hôte pour le premier capteur sur lequel vous souhaitez activer l’authentification unique. Vous continuez à ajouter des URI pour les autres capteurs à l’étape suivante, Ajouter vos URI de capteur.

Remarque

L’ajout de l’URI à ce stade est nécessaire pour que l’authentification unique fonctionne.

Sélectionnez Inscrire. Microsoft Entra ID affiche votre application nouvellement inscrite.

Ajouter vos URIs de capteur

Dans votre nouvelle application, sélectionnez Authentification.

Sous URI de redirection, l’URI du premier capteur, ajouté à l’ étape précédente, s’affiche sous URI de redirection. Pour ajouter le reste des URIs :

Sélectionnez Ajouter un URI pour ajouter une autre ligne, puis tapez une adresse IP ou un nom d’hôte.

Répétez cette étape pour le reste des capteurs connectés.

Lorsque Microsoft Entra ID ajoute les URI avec succès, un message « Votre URI de redirection est admissible pour le flux de code d’autorisation avec PKCE » s’affiche.

Sélectionnez Enregistrer.

Autoriser l’accès à l’application

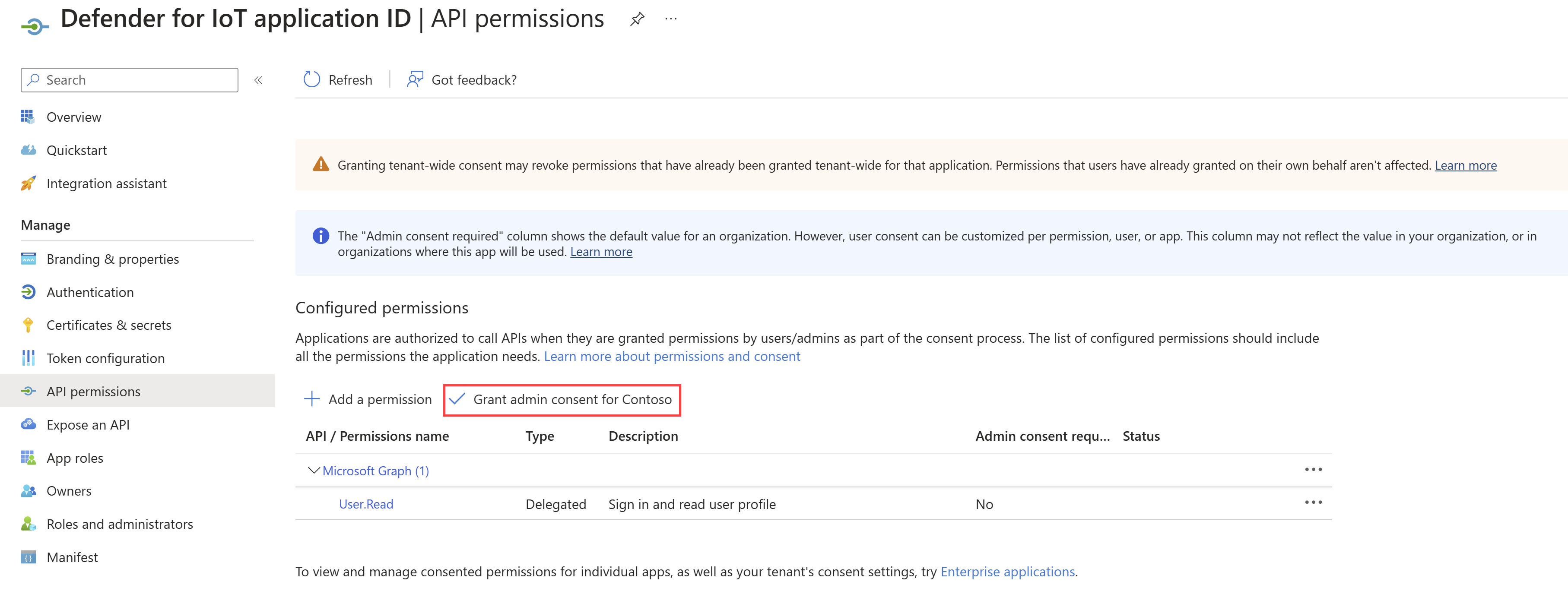

Dans votre nouvelle application, sélectionnez Autorisations API.

À côté de Ajouter une autorisation, sélectionnez Accorder le consentement administrateur pour <Nom du répertoire>.

Créer une configuration SSO

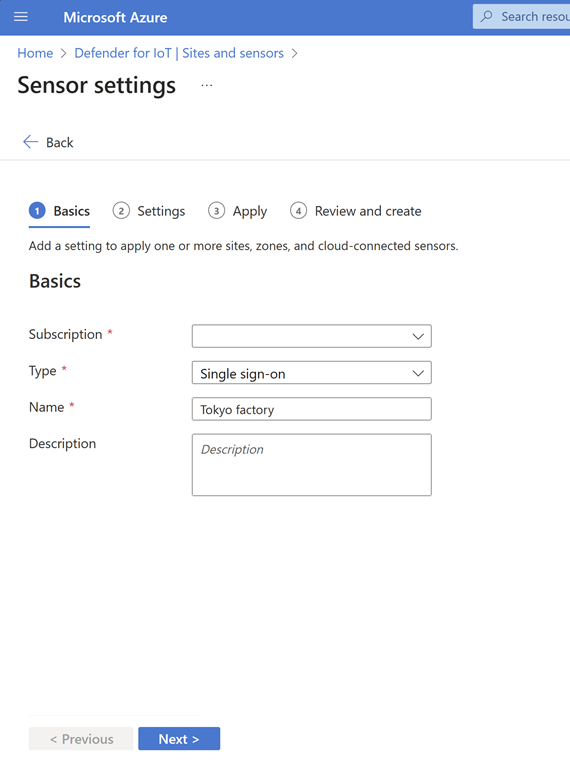

Dans Defender pour IoT sur le portail Azure, sélectionnez Sites et capteurs>Paramètres du capteur.

Dans la page Paramètres du capteur, sélectionnez + Ajouter. Sous l’onglet Informations de base :

Sélectionnez votre abonnement.

À côté de Type, sélectionnez Authentification unique.

À côté de Nom, tapez un nom pour le site approprié, puis sélectionnez Suivant.

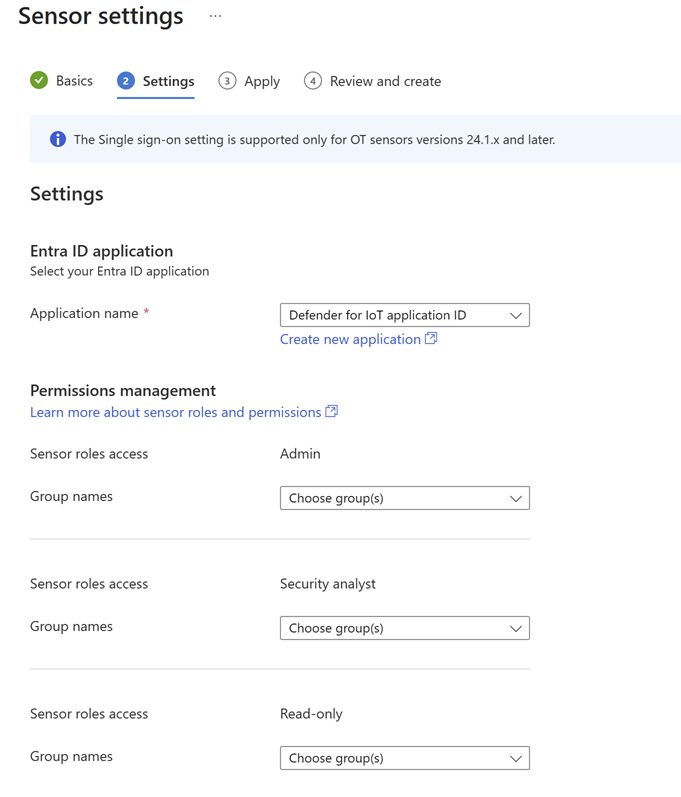

Sous l’onglet Paramètres :

À côté de Nom d’application, sélectionnez l’ID de l’application que vous avez créée dans Microsoft Entra ID.

Sous Gestion des autorisations, attribuez l’administrateur(-trice), l’analyste sécuritéet la lecture seule autorisations pour les groupes d’utilisateurs pertinents. Vous pouvez sélectionner plusieurs groupes d’utilisateur.

Cliquez sur Suivant.

Remarque

Vérifiez que vous avez ajouté des règles d’autorisation sur votre pare-feu/proxy pour les points de terminaison spécifiés. Vous pouvez accéder à la liste des points de terminaison requis dans la page Sites et capteurs.

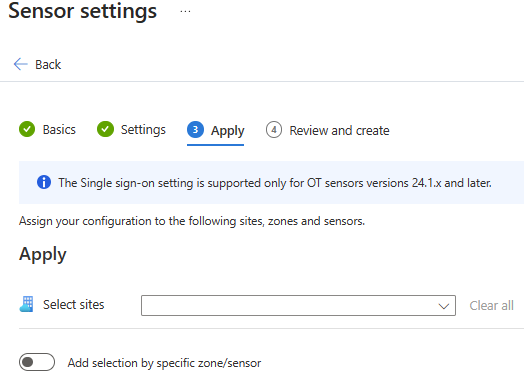

Dans l’onglet Appliquer, sélectionnez les sites appropriés.

Vous pouvez éventuellement activer Ajouter une sélection par zone/capteur spécifique pour appliquer votre paramètre à des zones et capteurs spécifiques.

Sélectionnez Suivant, évaluez votre configuration, puis sélectionnez Créer.

Connectez-vous en utilisant l’authentification unique

Pour tester la connexion avec l’authentification unique :

Ouvrez Defender pour IoT sur le portail Azure et sélectionnez Connexion SSO.

Pour la première connexion, dans la page Se connecter, tapez vos informations d’identification personnelles (votre adresse e-mail professionnelle et votre mot de passe).

La page de présentation de Defender pour IoT est affichée.

Étapes suivantes

Pour plus d'informations, consultez les pages suivantes :