Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Ce tutoriel vous guide tout au long du processus de déploiement de WebLogic Server (WLS) avec Azure Application Gateway.

L’équilibrage de charge est un élément essentiel de la migration de votre cluster Oracle WebLogic Server vers Azure. La solution la plus simple consiste à utiliser la prise en charge intégrée pour Azure Application Gateway. App Gateway est inclus dans le cadre de la prise en charge du cluster WebLogic sur Azure. Pour obtenir une vue d’ensemble de la prise en charge du cluster WebLogic sur Azure, consultez Qu’est-ce qu’Oracle WebLogic Server sur Azure ?.

Dans ce tutoriel, vous allez apprendre à :

- Choisir comment fournir le certificat TLS/SSL à App Gateway

- Déployer WebLogic Server avec Azure Application Gateway sur Azure

- Valider le déploiement réussi de WLS et App Gateway

Conditions préalables

OpenSSL sur un ordinateur exécutant un environnement de ligne de commande de type UNIX.

Même s’il peut y avoir d’autres outils disponibles pour la gestion des certificats, ce didacticiel utilise OpenSSL. Vous pouvez trouver OpenSSL groupé avec de nombreuses distributions GNU/Linux, telles que Ubuntu.

Un abonnement Azure actif.

- Si vous n’avez pas d’abonnement Azure, créer un compte gratuit.

La possibilité de déployer le cluster configuré par WebLogic Server sur des machines virtuelles Azure décrites dans Quelles solutions sont-elles utilisées pour exécuter Oracle WebLogic Server sur des machines virtuelles Azure ? Les autres offres de machine virtuelle ne prennent pas en charge l’intégration automatique d’Azure Application Gateway. Les étapes décrites dans cet article s’appliquent uniquement aux offres qui prennent en charge l’intégration automatique d’Azure Application Gateway.

Remarque

L’offre WLS sur Azure Kubernetes Service (AKS) offre une prise en charge complète d’Azure Application Gateway. Pour plus d’informations, consultez Déployer une application Java avec WebLogic Server sur un cluster Azure Kubernetes Service (AKS).

Contexte de migration

Voici quelques éléments à prendre en compte pour migrer des installations WLS locales et Azure Application Gateway. Même si les étapes de ce didacticiel sont le moyen le plus simple de tenir un équilibreur de charge devant votre cluster WLS sur Azure, il existe de nombreuses autres façons de le faire. Cette liste présente d’autres éléments à prendre en compte.

- Si vous disposez d’une solution d’équilibrage de charge existante, assurez-vous qu’Azure Application Gateway répond ou dépasse ses fonctionnalités. Pour obtenir un résumé des fonctionnalités d’Azure Application Gateway par rapport à d’autres solutions d’équilibrage de charge Azure, consultez Vue d’ensemble des options d’équilibrage de charge dans Azure.

- Si votre solution d’équilibrage de charge existante offre une protection de sécurité contre les attaques et vulnérabilités courantes, Application Gateway répond à vos besoins. Le pare-feu d’applications web (WAF) intégré d’Application Gateway implémente les ensembles de règles de base OWASP (Open Web Application Security Project). Pour plus d’informations sur la prise en charge de WAF dans Application Gateway, consultez la section Pare-feu d’applications web dans Fonctionnalités d’Azure Application Gateway.

- Si votre solution d’équilibrage de charge existante nécessite un chiffrement TLS/SSL de bout en bout, vous devez effectuer davantage de configuration après avoir suivi les étapes décrites dans ce guide. Consultez la section Chiffrement TLS de bout en bout de Présentation de la terminaison TLS et du chiffrement TLS de bout en bout avec Application Gateway et la documentation Oracle relative à la configuration de SSL dans Oracle Fusion Middleware.

- Si vous optimisez le cloud, ce guide vous montre comment commencer à partir de zéro avec Azure App Gateway et WLS.

- Pour obtenir une enquête complète sur la migration de WebLogic Server vers des machines virtuelles Azure, consultez Migrer des applications WebLogic Server vers des machines virtuelles Azure.

Déployer WebLogic Server avec Application Gateway sur Azure

Cette section vous montre comment provisionner un cluster WLS avec Azure Application Gateway automatiquement créé en tant qu’équilibreur de charge pour les nœuds de cluster. Application Gateway utilise le certificat TLS/SSL fourni pour l’arrêt TLS/SSL. Pour plus d’informations sur l’arrêt TLS/SSL avec Application Gateway, consultez Vue d’ensemble de l’arrêt TLS et du protocole TLS de bout en bout avec Application Gateway.

Pour créer le cluster WLS et Application Gateway, procédez comme suit.

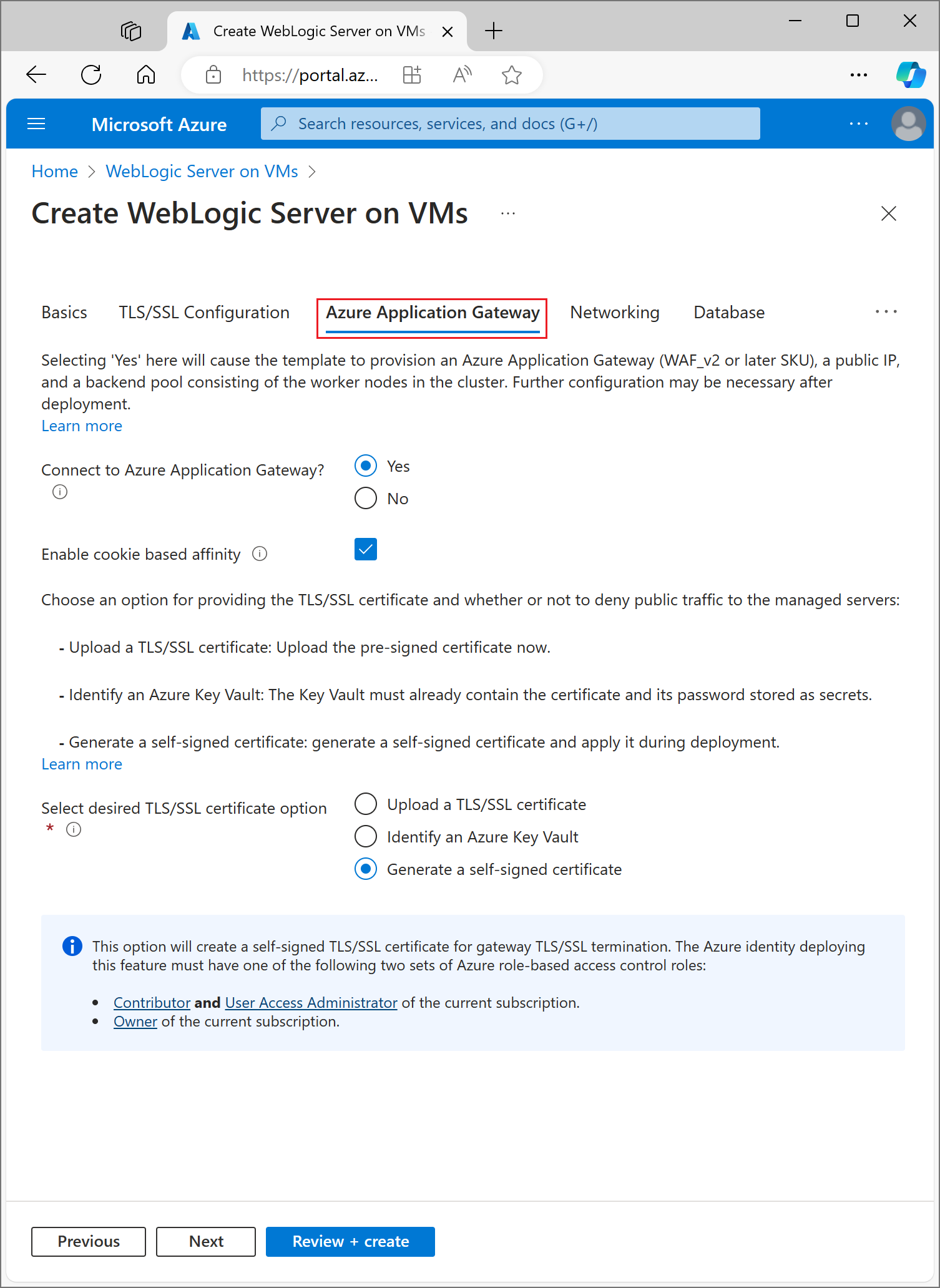

Commencez le processus de déploiement d’un cluster configuré WLS comme décrit dans la documentation Oracle, mais revenez à cette page lorsque vous atteignez Azure Application Gateway, comme illustré ici.

Choisir comment fournir le certificat TLS/SSL à App Gateway

Vous avez plusieurs options pour fournir le certificat TLS/SSL à la passerelle d’application, mais vous ne pouvez en choisir qu’une. Cette section explique chaque option pour vous permettre de choisir la meilleure option pour votre déploiement.

Option 1 : Charger un certificat TLS/SSL

Cette option convient aux charges de travail de production où App Gateway fait face à l’Internet public ou aux charges de travail intranet qui nécessitent TLS/SSL. Lorsque vous choisissez cette option, azure Key Vault est automatiquement approvisionné pour contenir le certificat TLS/SSL utilisé par la passerelle App Gateway.

Pour charger un certificat TLS/SSL existant, signé, procédez comme suit :

- Suivez les étapes de votre émetteur de certificat pour créer un certificat TLS/SSL protégé par mot de passe et spécifier le nom DNS du certificat. Comment choisir entre un certificat wildcard et un certificat à nom unique est hors du champ de ce document. L’un ou l’autre fonctionne ici.

- Exportez le certificat à partir de votre émetteur à l’aide du format de fichier PFX et téléchargez-le sur votre ordinateur local. Si votre émetteur ne prend pas en charge l’exportation en tant que PFX, les outils existent pour convertir de nombreux formats de certificat au format PFX.

- Remplissez complètement le volet Informations de base .

- Sélectionnez la section Azure Application Gateway .

- En regard de Se connecter à Azure Application Gateway, sélectionnez Oui.

- Sélectionnez Charger un certificat TLS/SSL.

- Sélectionnez l’icône de l'explorateur de fichiers pour le champ certificat SSL. Accédez au certificat de format PFX téléchargé et sélectionnez Ouvrir.

- Entrez le mot de passe du certificat dans les zones Mot de passe et Confirmer le mot de passe.

- Cliquez sur Suivant.

- Indiquez si le trafic public doit être refusé directement aux nœuds des serveurs managés. Si vous sélectionnez Oui, les serveurs gérés sont accessibles uniquement via App Gateway.

Sélectionner la configuration DNS

Les certificats TLS/SSL sont associés à un nom de domaine DNS au moment où l’émetteur du certificat les émet. Suivez les étapes décrites dans cette section pour configurer le déploiement avec le nom DNS du certificat. Vous devez avoir suffisamment progressé dans l’interface utilisateur de déploiement pour avoir déjà sélectionné un groupe de ressources et un réseau virtuel pour le déploiement.

Vous pouvez utiliser une zone DNS que vous avez déjà créée ou activer le déploiement pour en créer une pour vous. Pour savoir comment créer une zone DNS, consultez Démarrage rapide : Créer une zone et un enregistrement Azure DNS à l’aide du portail Azure.

Utiliser une zone Azure DNS existante

Pour utiliser une zone Azure DNS existante avec App Gateway, procédez comme suit :

- À côté de Configurer un alias DNS personnalisé, sélectionnez Oui.

- En regard de Utiliser une zone Azure DNS existante sélectionnez Oui.

- Entrez le nom de la zone Azure DNS à côté de nom de zone DNS.

- Entrez le groupe de ressources qui contient la zone Azure DNS de l’étape précédente.

Remarque

Les noms d’hôte que vous définissez dans la zone DNS doivent être résolus publiquement avant de déployer l’offre.

Activer le déploiement pour créer une zone Azure DNS

Pour créer une zone Azure DNS à utiliser avec App Gateway, procédez comme suit :

- À côté de Configurer un alias DNS personnalisé, sélectionnez Oui.

- En regard de Utiliser une zone Azure DNS existante, sélectionnez Non.

- Entrez le nom de la zone Azure DNS à côté de nom de zone DNS. Une nouvelle zone DNS est créée dans le même groupe de ressources que WLS.

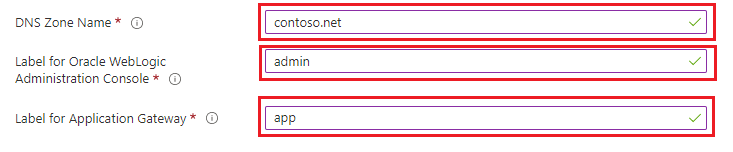

Enfin, spécifiez les noms des zones DNS enfants. Le déploiement crée deux zones DNS enfants à utiliser avec WLS : une pour la console d’administration et une pour app Gateway. Par exemple, si la valeur nom de zone DNS est contoso.net, vous pouvez entrer l’administrateur et l’application comme noms. La console d’administration serait disponible à admin.contoso.net et la passerelle d’application serait disponible à app.contoso.net. N’oubliez pas de configurer la délégation DNS comme décrit dans délégation de zones DNS avec azure DNS.

Une capture d’écran

Les autres options permettant de fournir un certificat TLS/SSL à App Gateway sont détaillées dans les sections suivantes. Si vous êtes satisfait de votre option choisie, vous pouvez passer à la section Continuer avec le déploiement.

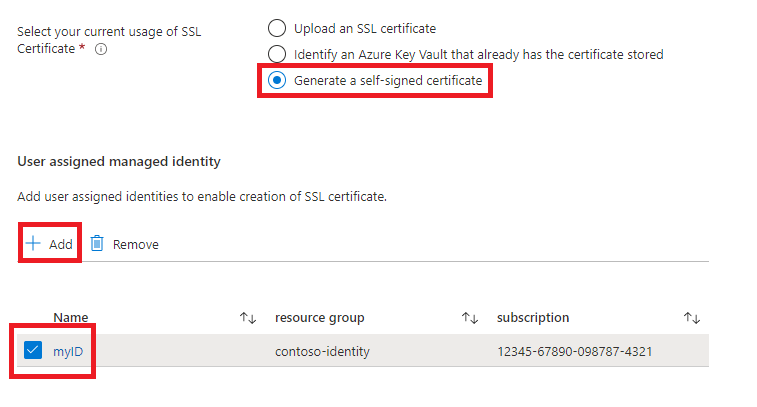

Option 2 : Générer un certificat auto-signé

Cette option convient uniquement aux déploiements de test et de développement. Avec cette option, azure Key Vault et un certificat auto-signé sont créés automatiquement et le certificat est fourni à App Gateway.

Pour demander au déploiement d’effectuer ces actions, procédez comme suit :

- Dans la section Azure Application Gateway, sélectionnez Générer un certificat auto-signé.

- Sélectionnez une identité gérée assignée par l’utilisateur. Cette sélection est nécessaire pour permettre au déploiement de créer azure Key Vault et le certificat.

- Si vous n’avez pas encore d’identité managée affectée par l’utilisateur, sélectionnez Ajouter pour commencer le processus de création d’une identité managée.

- Pour créer une identité managée affectée par l’utilisateur, suivez les étapes décrites dans la Créer une identité managée affectée par l’utilisateur section de Créer, lister, supprimer ou attribuer un rôle à une identité managée affectée par l’utilisateur à l’aide du portail Azure. Après avoir sélectionné l’identité managée affectée par l’utilisateur, vérifiez que la case à cocher en regard de l’identité managée affectée par l’utilisateur est cochée.

Continuer avec le déploiement

Vous pouvez maintenant continuer avec les autres aspects du déploiement WLS, comme décrit dans la documentation Oracle. Si vous êtes satisfait de votre configuration, sélectionnez Vérifier + créer, puis Créer.

Le déploiement peut prendre jusqu’à 15 minutes, en fonction des conditions réseau et d’autres facteurs.

Valider le déploiement réussi de WLS et App Gateway

Cette section présente une technique permettant de valider rapidement le déploiement réussi du cluster WLS et d’Application Gateway.

Si vous avez sélectionné Accéder au groupe de ressources , puis myAppGateway à la fin de la section précédente, vous examinez maintenant la page de vue d’ensemble pour Application Gateway. Si ce n’est pas le cas, vous pouvez trouver cette page en tapant myAppGateway dans la zone de texte en haut du portail Azure, puis en sélectionnant celle qui s’affiche. Veillez à sélectionner celui du groupe de ressources que vous avez créé pour le cluster WLS. Effectuez ensuite les tâches suivantes :

- Dans le volet gauche de la page de vue d’ensemble de myAppGateway, faites défiler jusqu’à la section Surveillance, puis sélectionnez État de santédu serveur principal.

- Lorsque le message de chargement disparaît, vous devez voir un tableau au milieu de l’écran affichant les nœuds de votre cluster configurés en tant que nœuds dans le pool principal.

- Vérifiez que l’état de chaque nœud indique Sain.

Nettoyer les ressources

Si vous ne souhaitez pas continuer à utiliser le cluster WLS, supprimez le coffre de clés et le cluster WLS en procédant comme suit :

- Visitez la page vue d’ensemble de myAppGateway comme indiqué dans la section précédente.

- En haut de la page, sous le texte groupe de ressources, sélectionnez le groupe de ressources.

- Sélectionnez Supprimer le groupe de ressources.

- L’entrée est axée sur le champ intitulé TYPE THE RESOURCE GROUP NAME. Tapez le nom du groupe de ressources comme demandé.

- Sélectionnez Supprimer.

Étapes suivantes

Continuez à explorer les options permettant d’exécuter WLS sur Azure.