Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Ce tutoriel vous montre comment installer IBM WebSphere Application Server (WAS) Network Deployment (ND) traditionnel et configurer un cluster WAS sur des machines virtuelles (VM) Azure sous GNU/Linux.

Dans ce tutoriel, vous allez apprendre à :

- Créez un réseau virtuel personnalisé et créez les machines virtuelles au sein du réseau.

- Installez manuellement WebSphere Application Server Network Deployment traditional (V9 ou V8.5) sur les machines virtuelles à l'aide de l'interface graphique.

- Configurez un cluster WAS à l'aide de l'outil de gestion des profils.

- Déployez et exécutez une application Java Platform Enterprise Edition (Java EE) dans le cluster.

- Exposez l'application à l'internet public via Azure Application Gateway.

- Validez la réussite de la configuration.

Si vous préférez une solution entièrement automatisée qui effectue toutes ces étapes en votre nom sur des machines virtuelles GNU/Linux, directement depuis le portail Azure, consultez Quickstart : Déployer un cluster de déploiement réseau de WebSphere Application Server sur des machines virtuelles Azure. Une option moins automatisée, mais tout de même accélérée, consiste à sauter les étapes d'installation du kit de développement Java (JDK) et de WebSphere sur le système d'exploitation en utilisant une image de base Red Hat Linux préconfigurée. Vous pouvez trouver ces offres sur Azure Marketplace en utilisant une requête pour WebSphere Application Server image 9.0.5.x.

Si vous souhaitez travailler en étroite collaboration sur votre scénario de migration avec l'équipe d'ingénieurs qui développe les solutions WebSphere on Azure, répondez à cette courte enquête sur la migration WebSphere et indiquez vos coordonnées. L’équipe de gestionnaires de programmes, d’architectes et d’ingénieurs vous contactera rapidement pour établir une collaboration.

Prérequis

- Un abonnement Azure. Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

- Installez la version 2.46.0 ou ultérieure d'Azure CLI pour exécuter les commandes Azure CLI.

- Cet article fournit des instructions pour invoquer les commandes Azure CLI sur Windows PowerShell ou UNIX Bash. Dans un cas comme dans l'autre, vous devez installer l'Azure CLI.

- Lorsque vous y êtes invité, installez les extensions Azure CLI lors de la première utilisation. Pour plus d’informations sur les extensions, consultez Utiliser et gérer des extensions avec Azure CLI.

- Exécutez az version pour rechercher la version et les bibliothèques dépendantes installées. Pour effectuer une mise à niveau vers la dernière version, exécutez az upgrade.

- Vous devez avoir un IBMid. Si vous n'en avez pas, créez un compte IBM à l'adresse Connectez-vous à IBM et sélectionnez Créer un identifiant IBM. Notez votre mot de passe IBMid et votre e-mail.

- Si vous prévoyez d'utiliser la version 8.5.5 d'IBM WebSphere Application Server Network Deployment, cet IBMid doit être autorisé à utiliser cette version du logiciel. Pour en savoir plus sur les droits, demandez aux contacts principal ou secondaire de votre site IBM Passport Advantage de vous accorder l'accès, ou suivez les étapes du site IBM eCustomer Care.

Préparer l’environnement

Dans cette section, vous configurez l'infrastructure dans laquelle vous installez IBM Installation Manager et WebSphere Application Server Network Deployment traditionnel.

Hypothèses

Ce didacticiel configure un cluster WAS avec un gestionnaire de déploiement et deux serveurs gérés sur un total de trois machines virtuelles. Pour configurer le cluster, vous devez créer les trois machines virtuelles Azure suivantes au sein du même ensemble de disponibilité :

- Le gestionnaire de déploiement est exécuté sur la machine virtuelle d'administration (nom de la machine virtuelle

adminVM). - Les machines virtuelles gérées (noms de machines virtuelles

mspVM1etmspVM2) ont deux serveurs gérés en cours d'exécution.

Connexion à Azure

Si vous ne l'avez pas encore fait, connectez-vous à votre abonnement Azure en utilisant la commande az login et suivez les instructions à l'écran.

az login

Remarque

Si plusieurs locataires Azure sont associés à vos informations d’identification Azure, vous devez spécifier le locataire auquel vous souhaitez vous connecter. Vous pouvez le faire à l’aide de l’option --tenant. Par exemple : az login --tenant contoso.onmicrosoft.com.

Créer un groupe de ressources

Créez un groupe de ressources à l’aide de la commande az group create. Les noms de groupes de ressources doivent être globalement uniques au sein d’un abonnement. Pour cette raison, pensez à ajouter un identifiant unique à tous les noms que vous créez et qui doivent être uniques. Une technique utile consiste à utiliser vos initiales suivies de la date du jour au formatmmdd. Cet exemple crée un groupe de ressources nommé abc1110rg à l’emplacementeastus :

export RESOURCE_GROUP_NAME=abc1110rg

az group create --name $RESOURCE_GROUP_NAME --location eastus

Créez un réseau virtuel

Remarque

Par défaut, les commandes Azure CLI de cette section suivent le style Bash, sauf indication contraire.

Si vous exécutez ces commandes dans PowerShell, veillez à déclarer les paramètres d'environnement comme indiqué dans les commandes précédentes.

Pour diviser une ligne de commande en plusieurs lignes dans PowerShell, vous pouvez utiliser le caractère backtick (`) à la fin de chaque ligne.

Les ressources qui composent votre cluster WebSphere Application Server doivent communiquer entre elles et avec l'internet public en utilisant un réseau virtuel. Pour obtenir un guide complet sur la planification de votre réseau virtuel, consultez le guide du cadre d'adoption du cloud pour Azure Planifier des réseaux virtuels. Pour plus d'informations, consultez les questions fréquemment posées sur les réseaux virtuels Azure.

Suivez les étapes suivantes pour créer le réseau virtuel. L'exemple de cette section crée un réseau virtuel avec l'espace d'adressage 192.168.0.0/16 et crée un sous-réseau pour les machines virtuelles.

Créez un réseau virtuel à l’aide de la commande az network vnet create. L'exemple suivant crée un réseau nommé

myVNet:az network vnet create \ --resource-group $RESOURCE_GROUP_NAME \ --name myVNet \ --address-prefixes 192.168.0.0/24Créez un sous-réseau pour le cluster WAS à l'aide de az network vnet subnet create. L’exemple suivant permet de créer un sous-réseau nommé

mySubnet:az network vnet subnet create \ --resource-group $RESOURCE_GROUP_NAME \ --name mySubnet \ --vnet-name myVNet \ --address-prefixes 192.168.0.0/25Créez un sous-réseau pour Application Gateway en utilisant az network vnet subnet create. L’exemple suivant permet de créer un sous-réseau nommé

wasGateway:az network vnet subnet create \ --resource-group $RESOURCE_GROUP_NAME \ --name wasGateway \ --vnet-name myVNet \ --address-prefixes 192.168.0.128/25

Créer un groupe à haute disponibilité

Créez un sous-réseau pour le cluster WAS à l'aide de az network vnet subnet create. La création d’un groupe à haute disponibilité est facultative, mais recommandée. Pour plus d'informations, consultez la procédure-à-pas-pas de l'infrastructure Azure pour les machines virtuelles Windows.

az vm availability-set create \

--resource-group $RESOURCE_GROUP_NAME \

--name myAvailabilitySet \

--platform-fault-domain-count 2 \

--platform-update-domain-count 2

Obtenir ou installer WAS sur GNU/Linux

Les sections suivantes décrivent les étapes pour obtenir ou installer WAS sur GNU/Linux. Vous pouvez choisir le système d'exploitation et la version WAS en fonction de vos besoins, mais vous devez vérifier qu'ils sont disponibles dans la documentation IBM WebSphere Application Server Network Deployment.

Si vous souhaitez utiliser WAS V9, les instructions utilisent une image Azure VM qui contient la dernière version prise en charge du logiciel. IBM et Microsoft assurent la maintenance de cette image. Pour obtenir la liste complète des images de base WAS gérées par IBM et Microsoft, consultez Azure Marketplace.

IBM et Microsoft assurent la maintenance d'une image de base de machine virtuelle sur laquelle WAS V9 est préinstallé sur la version recommandée de Red Hat Enterprise Linux. Pour plus d'informations sur cette image, consultez le portail Azure. Si vous adoptez cette approche, l'image Azure Marketplace que vous utilisez pour créer les machines virtuelles est ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops:2021-04-27-twas-cluster-base-image:2021-04-27-twas-cluster-base-image:latest. Utilisez la commande suivante pour enregistrer le nom de l'image dans une variable d'environnement :

export VM_URN="ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops:2023-03-27-twas-cluster-base-image:2023-03-27-twas-cluster-base-image:latest"

$Env:VM_URN="ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops:2023-03-27-twas-cluster-base-image:2023-03-27-twas-cluster-base-image:latest"

Créer une machine Red Hat Enterprise Linux

Suivez les étapes suivantes pour créer une machine virtuelle de base, assurer l'installation des outils requis, prendre un instantané de son disque et créer des répliques basées sur cet instantané :

Exécutez la commande az vm create pour créer une machine virtuelle. Vous exécutez le gestionnaire de déploiement sur cette VM.

L'exemple suivant crée une machine Red Hat Enterprise Linux en utilisant un couple nom d'utilisateur/mot de passe pour l'authentification. Vous pouvez choisir d’utiliser l’authentification TLS/SSL à la place, ce qui est plus sécurisé.

az vm create \ --resource-group $RESOURCE_GROUP_NAME \ --name adminVM \ --availability-set myAvailabilitySet \ --image $VM_URN \ --size Standard_DS1_v2 \ --admin-username azureuser \ --admin-password Secret123456 \ --public-ip-address "" \ --nsg ""Créez et attachez un nouveau disque pour les fichiers WAS à l'aide de la commande suivante :

Cette étape est déjà effectuée pour vous lorsque vous utilisez l'image de base de la machine virtuelle.

Créer une machine virtuelle Windows et configurer un serveur X

Ce tutoriel utilise l'interface graphique de WAS pour réaliser l'installation et la configuration. Vous utilisez une VM Windows comme boîte de saut et exécutez un serveur X Window System pour afficher les installateurs graphiques sur les trois machines virtuelles du cluster WAS.

Suivez les étapes suivantes pour approvisionner une machine Windows 10 et installer un serveur X. Si vous avez déjà une machine Windows dans le même réseau que la machine Red Hat Enterprise Linux, vous n'avez pas besoin d'en provisionner une nouvelle à partir d'Azure. Vous pouvez passer directement à la section qui installe le serveur X.

Suivez les étapes suivantes pour créer une machine virtuelle Windows 10 à partir du portail Azure :

- Ouvrez le groupe de ressources que vous avez créé précédemment dans le portail Azure.

- Sélectionnez Créer pour créer la ressource.

- Sélectionnez Compute, recherchez windows 10, puis sélectionnez Microsoft Windows 10.

- Sélectionnez le plan que vous souhaitez, puis sélectionnez Créer.

- Utilisez les valeurs suivantes pour configurer la machine virtuelle :

- Nom de la machine virtuelle : myWindowsVM

- Image : Windows 10 Pro

- Nom d’utilisateur : azureuser

- Mot de passe : Secret123456

- Cochez la case sous Licences.

- Sélectionnez Examiner + créer, puis sélectionnez Créer.

La création de la machine virtuelle et des ressources de support ne nécessite que quelques minutes.

Une fois le déploiement terminé, installez le serveur X et utilisez-le pour configurer le serveur d'application sur les machines Linux à l'aide d'une interface graphique.

Suivez les étapes ci-dessous pour installer et lancer le serveur X :

- Utilisez le bureau à distance pour vous connecter à

myWindowsVM. Pour obtenir un guide détaillé, consultez Comment se connecter à l'aide de Remote Desktop et ouvrir une session sur une machine virtuelle Azure exécutant Windows. Vous devez exécuter les étapes restantes de cette section surmyWindowsVM. - Téléchargez et installez VcXsrv Windows X Server.

- Désactivez le pare-feu. Pour autoriser la communication à partir des machines virtuelles Linux, procédez comme suit pour désactiver le pare-feu Windows Defender :

- Recherchez et ouvrez Windows Defender Firewall.

- Recherchez Activer ou désactiver Windows Defender Firewall, puis sélectionnez Désactiver dans les paramètres du réseau privé. Vous pouvez laisser les paramètres du réseau public tels quels.

- Cliquez sur OK.

- Fermez le panneau de configuration de Windows Defender Firewall.

- Sélectionnez X-launch sur le bureau.

- Pour les paramètres d'affichage, définissez le numéro d'affichage sur -1 pour utiliser plusieurs fenêtres, puis sélectionnez Suivant.

- Pour Sélectionner comment démarrer les clients, sélectionnez Ne démarrer aucun client, puis sélectionnez Suivant.

- Pour les paramètres supplémentaires, sélectionnez Presse-papiers et sélection primaire, opengl natif et Désactiver le contrôle d'accès.

- Sélectionnez Suivant pour terminer.

Une boîte de dialogue d'alerte de sécurité Windows peut s'afficher avec le message suivant : « Autorisez VcXsrv windows X-server à communiquer sur ces réseaux ». Sélectionnez Autoriser l'accès.

- Utilisez le bureau à distance pour vous connecter à

Vous êtes maintenant prêt à vous connecter à la machine Red Hat Enterprise Linux et à installer les outils requis à l'aide de l'interface graphique. Les sections suivantes vous guident dans l'installation d'IBM Installation Manager et de WebSphere Application Server Network Deployment traditional. Vous utilisez myWindowsVM pour l'installation et la configuration.

Installez des dépendances

Suivez les étapes suivantes pour installer les dépendances requises afin d'autoriser la connexion à partir du serveur X et d'activer l'installation graphique :

Procédez comme suit pour obtenir l'adresse IP privée de

adminVM:- Dans le portail Azure, sélectionnez le groupe de ressources que vous avez créé précédemment.

- Dans la liste des ressources, sélectionnez

adminVM - Dans le volet de présentation, sélectionnez Propriétés.

- Dans la section Mise en réseau, copiez la valeur de adresse IP privée. Dans cet exemple, la valeur est

192.168.0.4.

Ouvrez une requête de commande à partir de

myWindowsVM, puis connectez-vous àadminVMen utilisantssh, comme le montre l'exemple suivant :set ADMINVM_IP="192.168.0.4" ssh azureuser@%ADMINVM_IP%Saisissez le mot de passe Secret123456.

Utilisez la commande suivante pour passer à l'utilisateur

root. Ce tutoriel installe tous les outils avec l'utilisateurroot.sudo su -Utilisez les commandes suivantes pour installer les dépendances :

# dependencies for X server access yum install -y libXtst libSM libXrender # dependencies for GUI installation yum install -y gtk2 libXtst xorg-x11-fonts-Type1 mesa-libGL

Plus tard, vous continuerez à monter le disque de données sur adminVM, gardez donc ce terminal ouvert.

Monter le disque de données

Cette étape est déjà effectuée pour vous lorsque vous utilisez l'image de base de la machine virtuelle.

Installation de WebSphere Application Server Network Deployment traditional

Lorsque vous utilisez l'image de base, WebSphere Application Server Network Deployment est déjà installé dans le répertoire /datadrive/IBM/WebSphere/ND/V9.

Créer des machines pour les serveurs gérés

Vous avez installé WebSphere Application Server Network Deployment sur adminVM, qui exécute le gestionnaire de déploiement. Vous devez encore préparer les machines pour exécuter les deux serveurs gérés. Ensuite, vous créez un instantané à partir des disques de adminVM et préparez les machines pour les séparations gérées mspVM1 et mspVM2.

Cette section présente une approche pour préparer les machines avec l'instantané de adminVM. Retournez à votre terminal où vous êtes connecté à l'Azure CLI, puis suivez les étapes suivantes. Ce terminal n'est pas la boîte de saut de Windows.

Utilisez la commande suivante pour arrêter

adminVM:# export RESOURCE_GROUP_NAME=abc1110rg az vm stop --resource-group $RESOURCE_GROUP_NAME --name adminVMUtilisez az snapshot create pour prendre un instantané du disque

adminVMdu système d'exploitation :export ADMIN_OS_DISK_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name adminVM \ --query storageProfile.osDisk.managedDisk.id \ --output tsv) az snapshot create \ --resource-group $RESOURCE_GROUP_NAME \ --name myAdminOSDiskSnapshot \ --source $ADMIN_OS_DISK_IDUtilisez az snapshot create pour prendre un instantané du disque de données

adminVM:export ADMIN_DATA_DISK_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name adminVM \ --query 'storageProfile.dataDisks[0].managedDisk.id' \ --output tsv) az snapshot create \ --resource-group $RESOURCE_GROUP_NAME \ --name myAdminDataDiskSnapshot \ --source $ADMIN_DATA_DISK_IDUtilisez les commandes suivantes pour interroger les ID d'instantanés que vous utiliserez par la suite :

# Get the snapshot ID. export OS_SNAPSHOT_ID=$(az snapshot show \ --resource-group $RESOURCE_GROUP_NAME \ --name myAdminOSDiskSnapshot \ --query '[id]' \ --output tsv) export DATA_SNAPSHOT_ID=$(az snapshot show \ --resource-group $RESOURCE_GROUP_NAME \ --name myAdminDataDiskSnapshot \ --query '[id]' \ --output tsv)

Créez ensuite mspVM1 et mspVM2.

Créer mspVM1

Pour créer mspVM1, procédez comme suit :

Créez un disque de système d'exploitation pour

mspVM1en utilisant az disk create :# Create a new managed disk by using the OS snapshot ID. # Note that the managed disk is created in the same location as the snapshot. az disk create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1_OsDisk_1 \ --source $OS_SNAPSHOT_IDUtilisez les commandes suivantes pour créer la machine virtuelle

mspVM1en y attachant le disque d'exploitationmspVM1_OsDisk_1:# Get the resource ID of the managed disk. export MSPVM1_OS_DISK_ID=$(az disk show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1_OsDisk_1 \ --query '[id]' \ --output tsv)# Create the VM by attaching the existing managed disk as an OS. az vm create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1 \ --attach-os-disk $MSPVM1_OS_DISK_ID \ --plan-publisher ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops \ --plan-product 2023-03-27-twas-cluster-base-image \ --plan-name 2023-03-27-twas-cluster-base-image \ --os-type linux \ --availability-set myAvailabilitySet \ --public-ip-address "" \ --nsg ""# Create the VM by attaching the existing managed disk as an OS. # For `public-ip-address` and `nsg`, be sure to wrap the value "" in '' in PowerShell. az vm create ` --resource-group $Env:RESOURCE_GROUP_NAME ` --name mspVM1 ` --attach-os-disk $Env:MSPVM1_OS_DISK_ID ` --plan-publisher ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops ` --plan-product 2023-03-27-twas-cluster-base-image ` --plan-name 2023-03-27-twas-cluster-base-image ` --os-type linux ` --availability-set myAvailabilitySet ` --public-ip-address '""' ` --nsg '""'Créez un disque géré à partir de l'instantané du disque de données et attachez-le à

mspVM1:az disk create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1_Data_Disk_1 \ --source $DATA_SNAPSHOT_ID export MSPVM1_DATA_DISK_ID=$(az disk show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1_Data_Disk_1 \ --query '[id]' \ --output tsv) az vm disk attach \ --resource-group $RESOURCE_GROUP_NAME \ --vm-name mspVM1 \ --name $MSPVM1_DATA_DISK_IDVous avez créé

mspVM1avec WAS installé. Comme vous avez créé la machine virtuelle à partir d'un instantané des disquesadminVM, les deux machines virtuelles ont le même nom d'hôte. Utilisez az vm run-command invoke pour changer le nom d'hôte à la valeurmspVM1:az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1 \ --command-id RunShellScript \ --scripts "sudo hostnamectl set-hostname mspVM1"Lorsque la commande se termine avec succès, vous obtenez une sortie similaire à l'exemple suivant :

{ "value": [ { "code": "ProvisioningState/succeeded", "displayStatus": "Provisioning succeeded", "level": "Info", "message": "Enable succeeded: \n[stdout]\n\n[stderr]\n", "time": null } ] }

Create mspVM2

Pour créer mspVM2, procédez comme suit :

Créez un disque de système d'exploitation pour

mspVM2en utilisant az disk create :# Create a new managed disk by using the OS snapshot ID. # Note that the managed disk is created in the same location as the snapshot. az disk create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2_OsDisk_1 \ --source $OS_SNAPSHOT_IDUtilisez les commandes suivantes pour créer la machine virtuelle

mspVM2en y attachant le disque d'exploitationmspVM2_OsDisk_1:# Get the resource ID of the managed disk. export MSPVM2_OS_DISK_ID=$(az disk show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2_OsDisk_1 \ --query '[id]' \ --output tsv)# Create the VM by attaching the existing managed disk as an OS. az vm create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2 \ --attach-os-disk $MSPVM2_OS_DISK_ID \ --plan-publisher ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops \ --plan-product 2023-03-27-twas-cluster-base-image \ --plan-name 2023-03-27-twas-cluster-base-image \ --os-type linux \ --availability-set myAvailabilitySet \ --public-ip-address "" \ --nsg ""# Create the VM by attaching the existing managed disk as an OS. # For `public-ip-address` and `nsg`, be sure to wrap the value "" in '' in PowerShell. az vm create ` --resource-group $Env:RESOURCE_GROUP_NAME ` --name mspVM2 ` --attach-os-disk $Env:MSPVM2_OS_DISK_ID ` --plan-publisher ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops ` --plan-product 2023-03-27-twas-cluster-base-image ` --plan-name 2023-03-27-twas-cluster-base-image ` --os-type linux ` --availability-set myAvailabilitySet ` --public-ip-address '""' ` --nsg '""'Créez un disque géré à partir de l'instantané de données et attachez-le à

mspVM2:az disk create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2_Data_Disk_1 \ --source $DATA_SNAPSHOT_ID export MSPVM2_DATA_DISK_ID=$(az disk show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2_Data_Disk_1 \ --query '[id]' \ --output tsv) az vm disk attach \ --resource-group $RESOURCE_GROUP_NAME \ --vm-name mspVM2 \ --name $MSPVM2_DATA_DISK_IDVous avez créé

mspVM2avec WAS installé. Comme vous avez créé la machine virtuelle à partir d'un instantané des disquesadminVM, les deux machines virtuelles ont le même nom d'hôte. Utilisez az vm run-command invoke pour changer le nom d'hôte à la valeurmspVM2:az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2 \ --command-id RunShellScript \ --scripts "sudo hostnamectl set-hostname mspVM2"Lorsque la commande se termine avec succès, vous obtenez une sortie similaire à l'exemple suivant :

{ "value": [ { "code": "ProvisioningState/succeeded", "displayStatus": "Provisioning succeeded", "level": "Info", "message": "Enable succeeded: \n[stdout]\n\n[stderr]\n", "time": null } ] }

Assurez-vous d'avoir effectué les étapes précédentes pour mspVM1 et mspVM2. Ensuite, suivez les étapes suivantes pour terminer la préparation des machines :

Utilisez la commande az vm start pour démarrer

adminVM, comme le montre l'exemple suivant :az vm start --resource-group $RESOURCE_GROUP_NAME --name adminVMUtilisez les commandes suivantes pour obtenir et afficher les adresses IP privées, que vous utiliserez dans les sections suivantes :

export ADMINVM_NIC_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name adminVM \ --query networkProfile.networkInterfaces'[0]'.id \ --output tsv) export ADMINVM_IP=$(az network nic show \ --ids $ADMINVM_NIC_ID \ --query ipConfigurations'[0]'.privateIPAddress \ --output tsv) export MSPVM1_NIC_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1 \ --query networkProfile.networkInterfaces'[0]'.id \ --output tsv) export MSPVM1_IP=$(az network nic show \ --ids $MSPVM1_NIC_ID \ --query ipConfigurations'[0]'.privateIPAddress \ --output tsv) export MSPVM2_NIC_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2 \ --query networkProfile.networkInterfaces'[0]'.id \ --output tsv) export MSPVM2_IP=$(az network nic show \ --ids $MSPVM2_NIC_ID \ --query ipConfigurations'[0]'.privateIPAddress \ --output tsv) echo "Private IP of adminVM: $ADMINVM_IP" echo "Private IP of mspVM1: $MSPVM1_IP" echo "Private IP of mspVM2: $MSPVM2_IP"

Les trois machines sont maintenant prêtes. Ensuite, vous configurez un cluster WAS.

Création de profils WAS et d'un cluster

Cette section vous montre comment créer et configurer un cluster WAS. En ce qui concerne la création de profils WAS et d'un cluster, il n'y a pas de différence significative entre la série 9.x et la série 8.5.x. Toutes les captures d'écran de cette section sont basées sur la V9.

Configurez un profil de gestionnaire de déploiement

Dans cette section, vous utilisez le serveur X sur myWindowsVM pour créer un profil de gestion pour le gestionnaire de déploiement afin d'administrer les serveurs au sein de la cellule du gestionnaire de déploiement à l'aide de l'outil de gestion des profils. Pour plus d'informations sur les profils, voir Concepts de profil. Pour plus d'informations sur la création du profil de gestionnaire de déploiement, voir Création de profils de gestion avec les gestionnaires de déploiement.

Suivez les étapes suivantes pour créer et configurer le profil de gestion :

Assurez-vous que vous êtes toujours sur votre machine Windows. Si ce n'est pas le cas, utilisez les commandes suivantes pour vous connecter à distance à

myWindowsVM, puis àadminVMà partir d'une requête de commande :set ADMINVM_IP="192.168.0.4" ssh azureuser@%ADMINVM_IP%Utilisez les commandes suivantes pour devenir l'utilisateur

rootet définir la variableDISPLAY:sudo su - export DISPLAY=<my-windows-vm-private-ip>:0.0 # export DISPLAY=192.168.0.5:0.0Utilisez les commandes suivantes pour démarrer l'outil de gestion des profils :

cd /datadrive/IBM/WebSphere/ND/V9/bin/ProfileManagement ./pmt.shAu bout d'un moment, l'outil de gestion des profils apparaît. Si vous ne voyez pas l'interface utilisateur, vérifiez derrière l'invite de commande. Sélectionnez Créer.

Dans le volet de sélection de l'environnement, sélectionnez Gestion, puis cliquez sur Suivant.

Dans le volet Sélection du type de serveur, sélectionnez Gestionnaire de déploiement, puis Suivant.

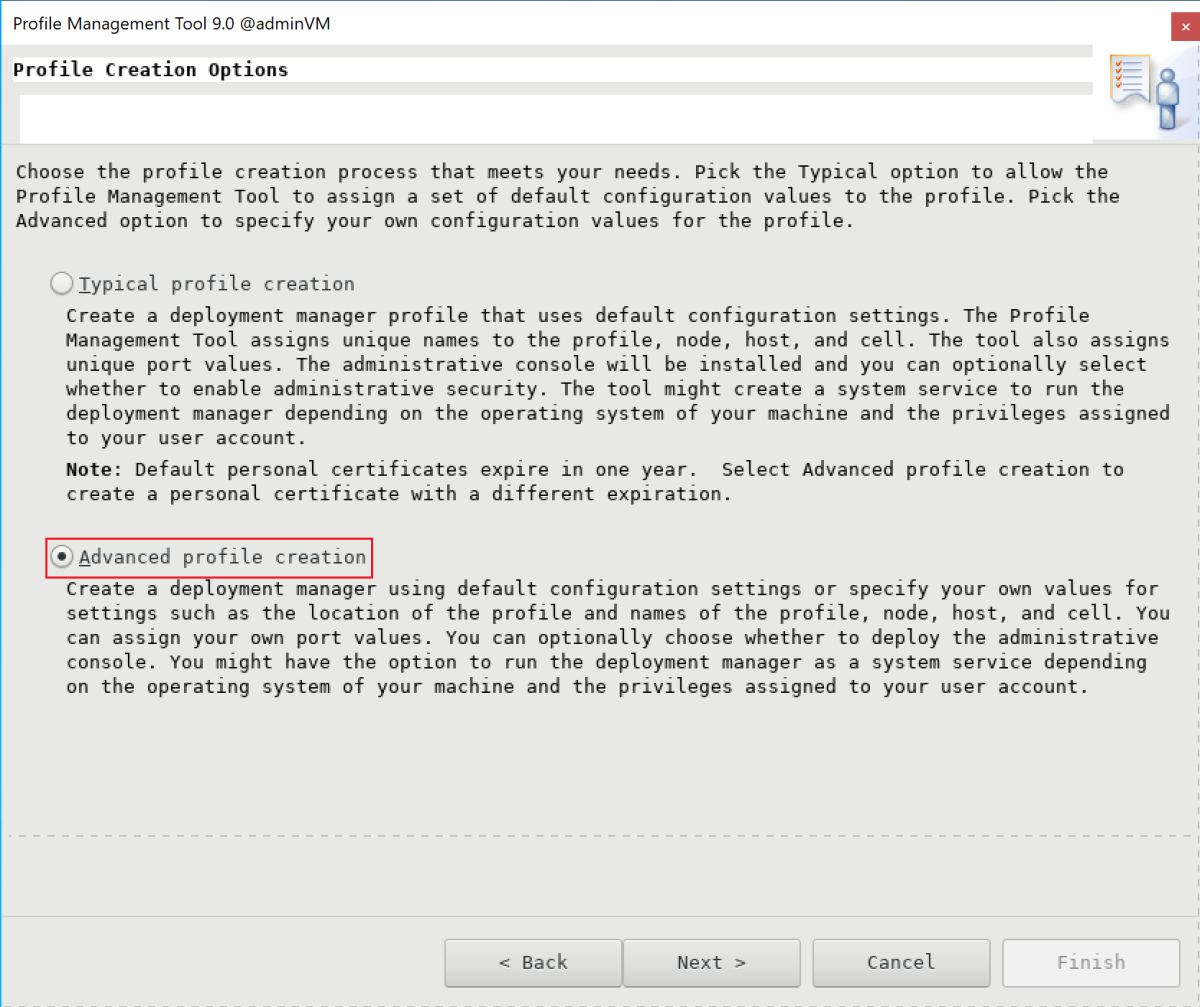

Dans le volet Options de création de profil, sélectionnez Création de profil avancée, puis cliquez sur Suivant.

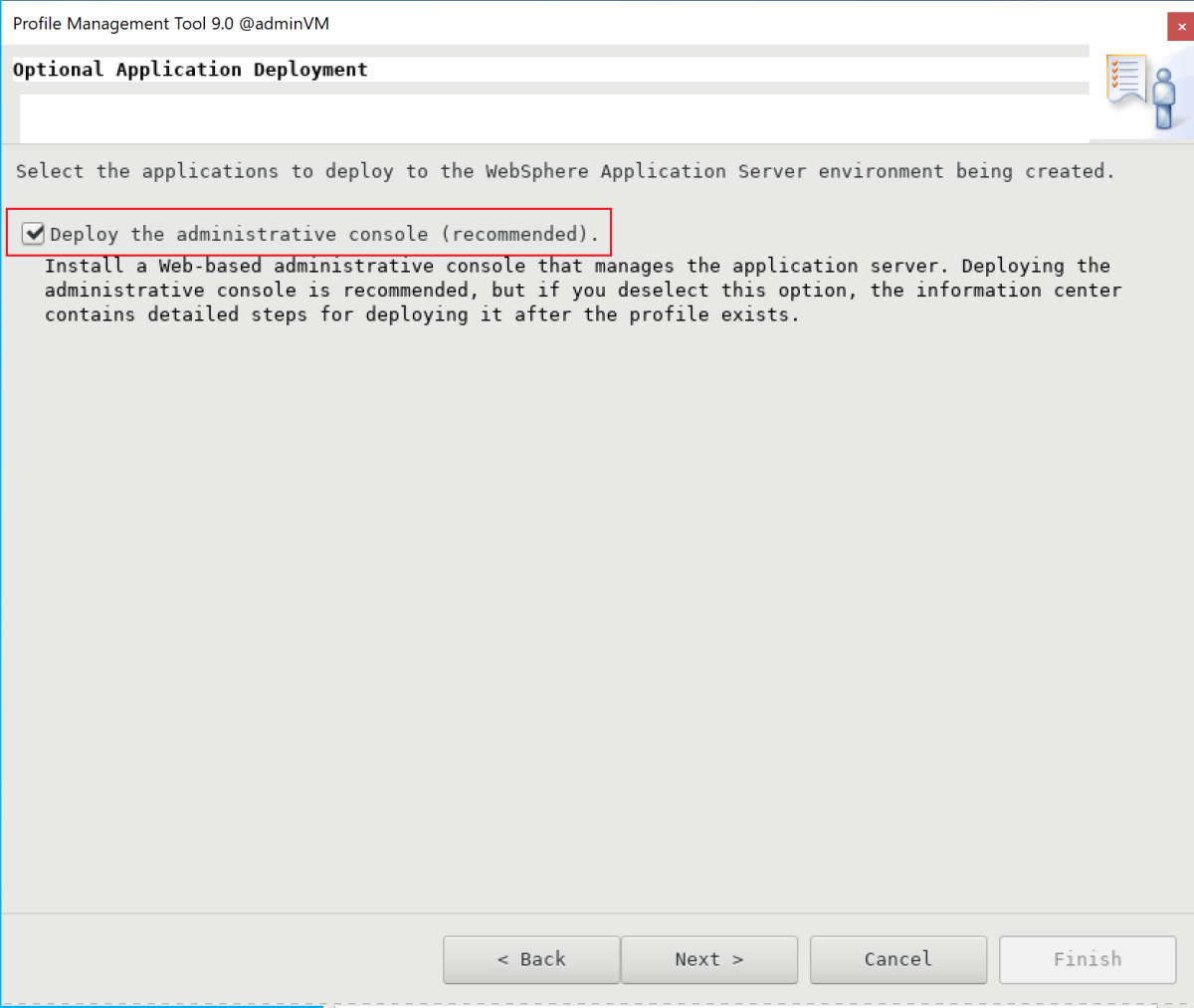

Dans le volet Déploiement d'applications en option, assurez-vous que l'option Déployer la console d'administration (recommandé) est sélectionnée, puis cliquez sur Suivant.

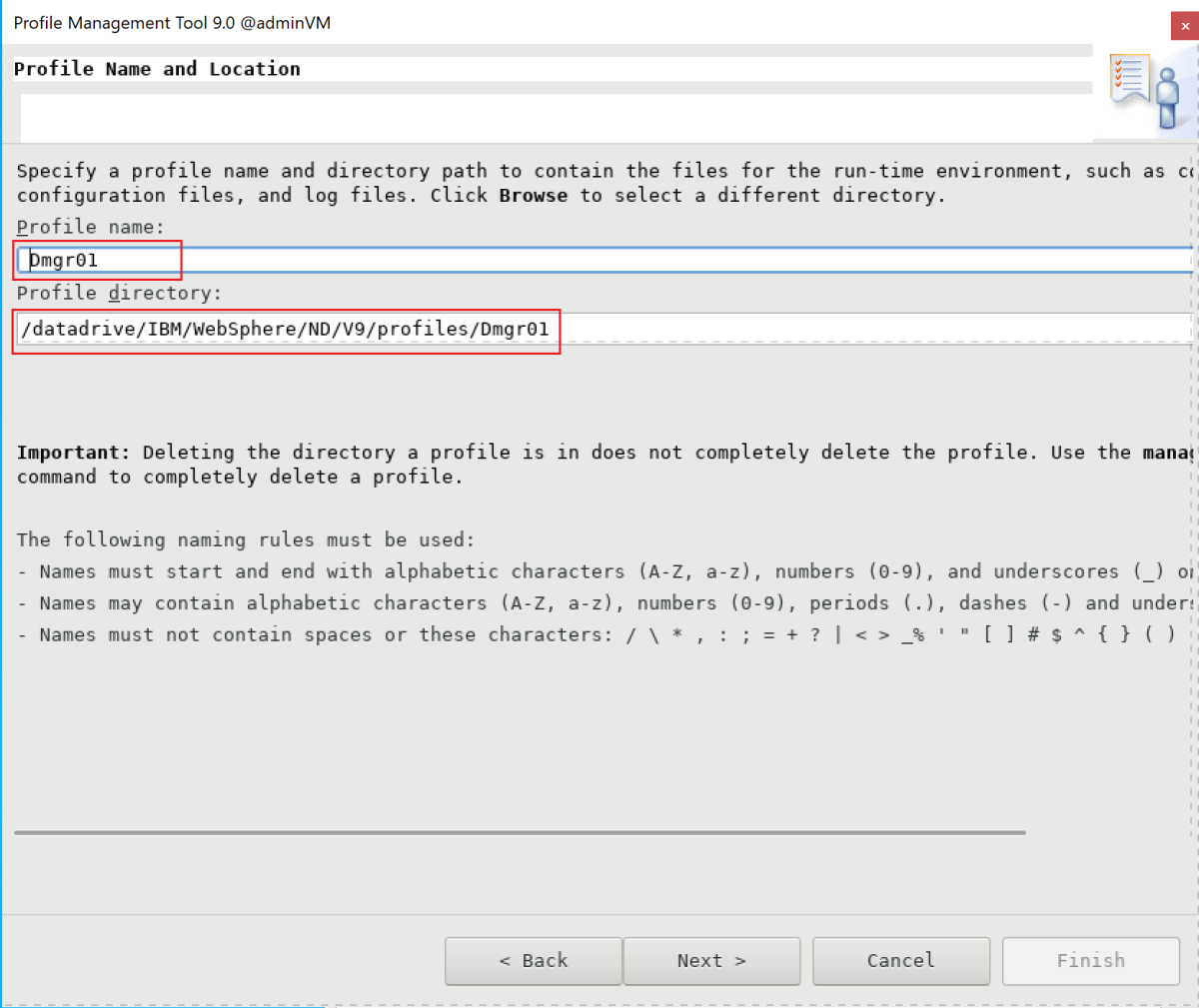

Dans le volet Nom du profil et emplacement, entrez le nom et l'emplacement de votre profil. Dans cet exemple, le nom du profil est

Dmgr01. L'emplacement dépend de votre version de WAS :- Dans WAS V9, l'emplacement est /datadrive/IBM/WebSphere/ND/V9/profiles/Dmgr01.

- Dans WAS V8.5, l'emplacement est /datadrive/IBM/WebSphere/ND/V85/profiles/Dmgr01.

Lorsque vous avez terminé, cliquez sur Suivant.

Dans le volet Node, Host, and Cell Names, entrez votre nom de nœud, votre nom d'hôte et votre nom de cellule. L'hôte est l'adresse IP privée de

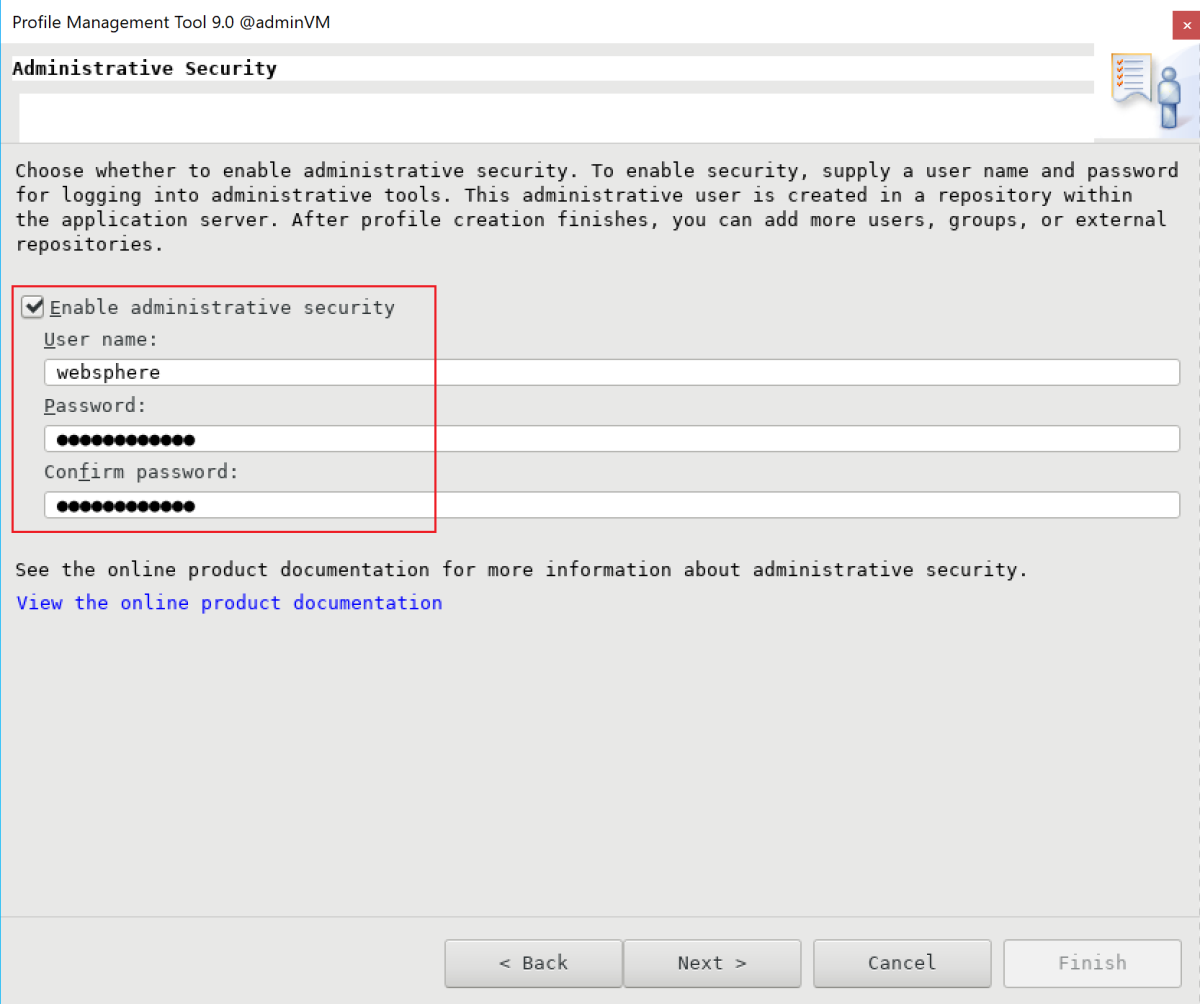

adminVM. Dans cet exemple, le nom du nœud estadminvmCellManager01, la valeur de l'hôte est192.168.0.4et le nom de la cellule estadminvmCell01. Lorsque vous avez terminé, cliquez sur Suivant.Dans le volet Sécurité administrative, entrez votre nom d'utilisateur et votre mot de passe admin. Dans cet exemple, le nom d'utilisateur est

websphereet le mot de passe estSecret123456. Notez le nom d'utilisateur et le mot de passe afin de pouvoir les utiliser pour vous connecter à la console IBM. Lorsque vous avez terminé, cliquez sur Suivant.Pour le certificat de sécurité (partie 1), entrez votre certificat si vous en avez un. Cet exemple utilise le certificat auto-signé par défaut. Sélectionnez ensuite Suivant.

Pour le certificat de sécurité (partie 2), entrez votre certificat si vous en avez un. Cet exemple utilise le certificat auto-signé par défaut. Sélectionnez ensuite Suivant.

Dans le volet Attribution des valeurs de port, conservez les ports par défaut et sélectionnez Suivant.

Dans le volet Définition du service Linux, ne sélectionnez pas Exécuter le processus de gestion des déploiements en tant que service Linux. Vous créerez le service Linux ultérieurement. Cliquez sur Suivant.

Dans le volet Résumé de la création du profil, assurez-vous que les informations sont correctes, puis sélectionnez Créer.

La création du profil prend un certain temps. Lorsque le volet Création de profil terminée s'affiche, sélectionnez Lancer la console Premières étapes. Sélectionnez Terminer.

La console Premières étapes s'affiche. Sélectionnez Vérification de l'installation.

Le processus de vérification démarre et des résultats similaires à ceux de l'exemple suivant s'affichent. S'il y a des erreurs, vous devez les résoudre avant de continuer.

Le processus de gestion du déploiement démarre. Vous pouvez fermer la console Premières étapes en fermant le volet de sortie et en sélectionnant Quitter dans la console.

Vous avez terminé la création du profil. Vous pouvez fermer la boîte à outils de personnalisation WebSphere.

Pour accéder à la console IBM, ouvrez les ports du pare-feu à l'aide des commandes suivantes :

firewall-cmd --zone=public --add-port=9060/tcp --permanent firewall-cmd --zone=public --add-port=9043/tcp --permanent firewall-cmd --zone=public --add-port=9809/tcp --permanent firewall-cmd --zone=public --add-port=7277/tcp --permanent firewall-cmd --zone=public --add-port=9402/tcp --permanent firewall-cmd --zone=public --add-port=9403/tcp --permanent firewall-cmd --zone=public --add-port=9352/tcp --permanent firewall-cmd --zone=public --add-port=9632/tcp --permanent firewall-cmd --zone=public --add-port=9100/tcp --permanent firewall-cmd --zone=public --add-port=9401/tcp --permanent firewall-cmd --zone=public --add-port=8879/tcp --permanent firewall-cmd --zone=public --add-port=5555/tcp --permanent firewall-cmd --zone=public --add-port=7060/tcp --permanent firewall-cmd --zone=public --add-port=11005/udp --permanent firewall-cmd --zone=public --add-port=11006/tcp --permanent firewall-cmd --zone=public --add-port=9420/tcp --permanent firewall-cmd --reloadPour lancer le gestionnaire de déploiement automatiquement au démarrage, créez un service Linux pour le processus. Exécutez les commandes suivantes pour créer un service Linux :

export PROFILE_PATH=/datadrive/IBM/WebSphere/ND/V9/profiles/Dmgr01 # Configure SELinux so systemctl has access on server start/stop script files. semanage fcontext -a -t bin_t "${PROFILE_PATH}/bin(/.*)?" restorecon -r -v ${PROFILE_PATH}/bin # Add service. ${PROFILE_PATH}/bin/wasservice.sh -add adminvmCellManager01 -servername dmgr -profilePath ${PROFILE_PATH}Confirmez que la sortie suivante apparaît :

CWSFU0013I: Service [adminvmCellManager01] added successfully.Si la sortie ne s'affiche pas, recherchez et résolvez le problème avant de continuer.

Le gestionnaire de déploiement fonctionne sur adminVM. À partir de la machine virtuelle Windows jump box, vous pouvez accéder à la console IBM à l'URL http://<admin-vm-private-ip>:9060/ibm/console/.

Configurer des profils personnalisés

Dans cette section, vous utilisez le serveur X sur myWindowsVM pour créer des profils personnalisés pour les serveurs gérés mspVM1 et mspVM2.

Assurez-vous que vous êtes toujours sur votre machine Windows. Si ce n'est pas le cas, connectez-vous à distance à myWindowsVM.

Configurez le profil personnalisé pour mspVM1

Procédez comme suit pour configurer un profil personnalisé pour mspVM1 :

Utilisez les commandes suivantes pour vous connecter à

mspVM1à partir d'une requête :set MSPVM1VM_IP="192.168.0.6" ssh azureuser@%MSPVM1VM_IP%Utilisez les commandes suivantes pour devenir l'utilisateur

rootet définir la variableDISPLAY:sudo su - export DISPLAY=<my-windows-vm-private-ip>:0.0 # export DISPLAY=192.168.0.5:0.0Pour accéder au gestionnaire de déploiement sur

adminVM, ouvrez les ports du pare-feu à l'aide des commandes suivantes :firewall-cmd --zone=public --add-port=9080/tcp --permanent firewall-cmd --zone=public --add-port=9443/tcp --permanent firewall-cmd --zone=public --add-port=2809/tcp --permanent firewall-cmd --zone=public --add-port=9405/tcp --permanent firewall-cmd --zone=public --add-port=9406/tcp --permanent firewall-cmd --zone=public --add-port=9353/tcp --permanent firewall-cmd --zone=public --add-port=9633/tcp --permanent firewall-cmd --zone=public --add-port=5558/tcp --permanent firewall-cmd --zone=public --add-port=5578/tcp --permanent firewall-cmd --zone=public --add-port=9100/tcp --permanent firewall-cmd --zone=public --add-port=9404/tcp --permanent firewall-cmd --zone=public --add-port=7276/tcp --permanent firewall-cmd --zone=public --add-port=7286/tcp --permanent firewall-cmd --zone=public --add-port=5060/tcp --permanent firewall-cmd --zone=public --add-port=5061/tcp --permanent firewall-cmd --zone=public --add-port=8880/tcp --permanent firewall-cmd --zone=public --add-port=11003/udp --permanent firewall-cmd --zone=public --add-port=11004/tcp --permanent firewall-cmd --zone=public --add-port=2810/tcp --permanent firewall-cmd --zone=public --add-port=9201/tcp --permanent firewall-cmd --zone=public --add-port=9202/tcp --permanent firewall-cmd --zone=public --add-port=9354/tcp --permanent firewall-cmd --zone=public --add-port=9626/tcp --permanent firewall-cmd --zone=public --add-port=9629/tcp --permanent firewall-cmd --zone=public --add-port=7272/tcp --permanent firewall-cmd --zone=public --add-port=5001/tcp --permanent firewall-cmd --zone=public --add-port=5000/tcp --permanent firewall-cmd --zone=public --add-port=9900/tcp --permanent firewall-cmd --zone=public --add-port=9901/tcp --permanent firewall-cmd --zone=public --add-port=8878/tcp --permanent firewall-cmd --zone=public --add-port=7061/tcp --permanent firewall-cmd --zone=public --add-port=7062/tcp --permanent firewall-cmd --zone=public --add-port=11001/udp --permanent firewall-cmd --zone=public --add-port=11002/tcp --permanent firewall-cmd --zone=public --add-port=9809/tcp --permanent firewall-cmd --zone=public --add-port=9402/tcp --permanent firewall-cmd --zone=public --add-port=9403/tcp --permanent firewall-cmd --zone=public --add-port=9352/tcp --permanent firewall-cmd --zone=public --add-port=9632/tcp --permanent firewall-cmd --zone=public --add-port=9401/tcp --permanent firewall-cmd --zone=public --add-port=11005/udp --permanent firewall-cmd --zone=public --add-port=11006/tcp --permanent firewall-cmd --zone=public --add-port=8879/tcp --permanent firewall-cmd --zone=public --add-port=9060/tcp --permanent firewall-cmd --zone=public --add-port=9043/tcp --permanent firewall-cmd --reloadUtilisez les commandes suivantes pour démarrer l'outil de gestion des profils :

cd /datadrive/IBM/WebSphere/ND/V9/bin/ProfileManagement ./pmt.shAu bout d'un moment, l'outil de gestion des profils apparaît. Si l'interface utilisateur ne s'affiche pas, dépannez et résolvez le problème avant de continuer. Sélectionnez Créer.

Dans le volet Sélection de l'environnement, sélectionnez Profil personnalisé, puis Suivant.

Dans le volet Options de création de profil, sélectionnez Création de profil avancée, puis cliquez sur Suivant.

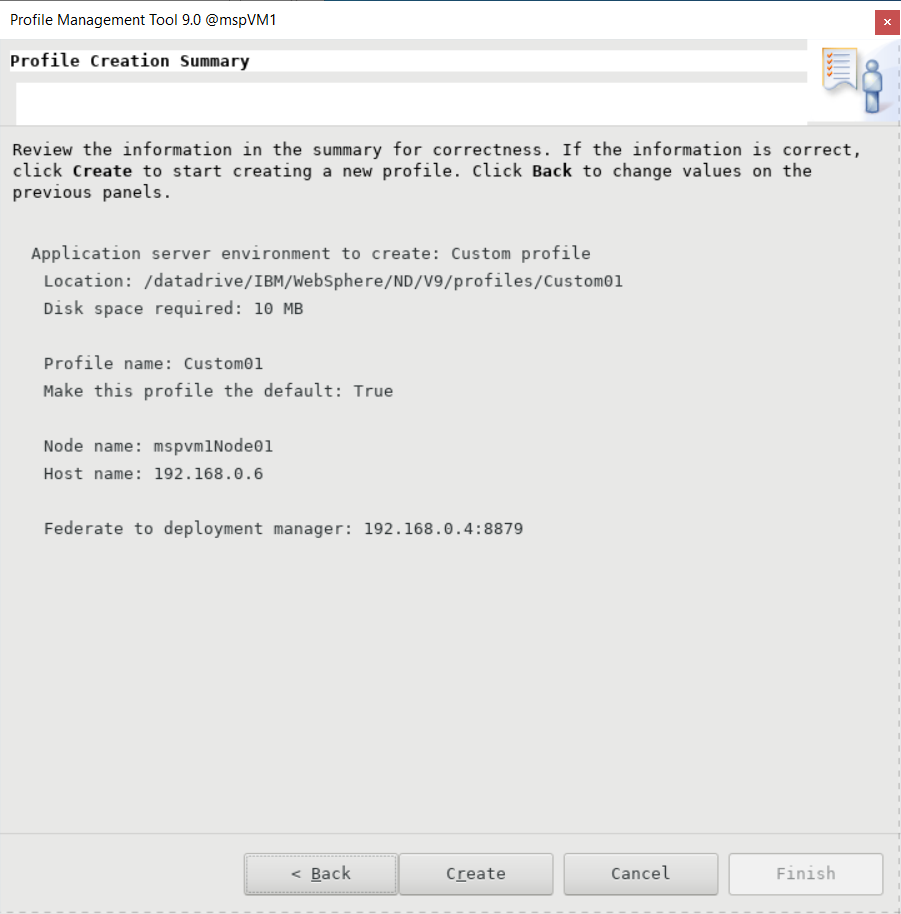

Dans le volet Nom du profil et emplacement, entrez le nom et l'emplacement de votre profil. Dans cet exemple, le nom du profil est

Custom01. L'emplacement dépend de votre version de WAS :- Dans WAS V9, l'emplacement est /datadrive/IBM/WebSphere/ND/V9/profiles/Custom01.

- Dans WAS V8.5, l'emplacement est /datadrive/IBM/WebSphere/ND/V85/profiles/Custom01.

Lorsque vous avez terminé, cliquez sur Suivant.

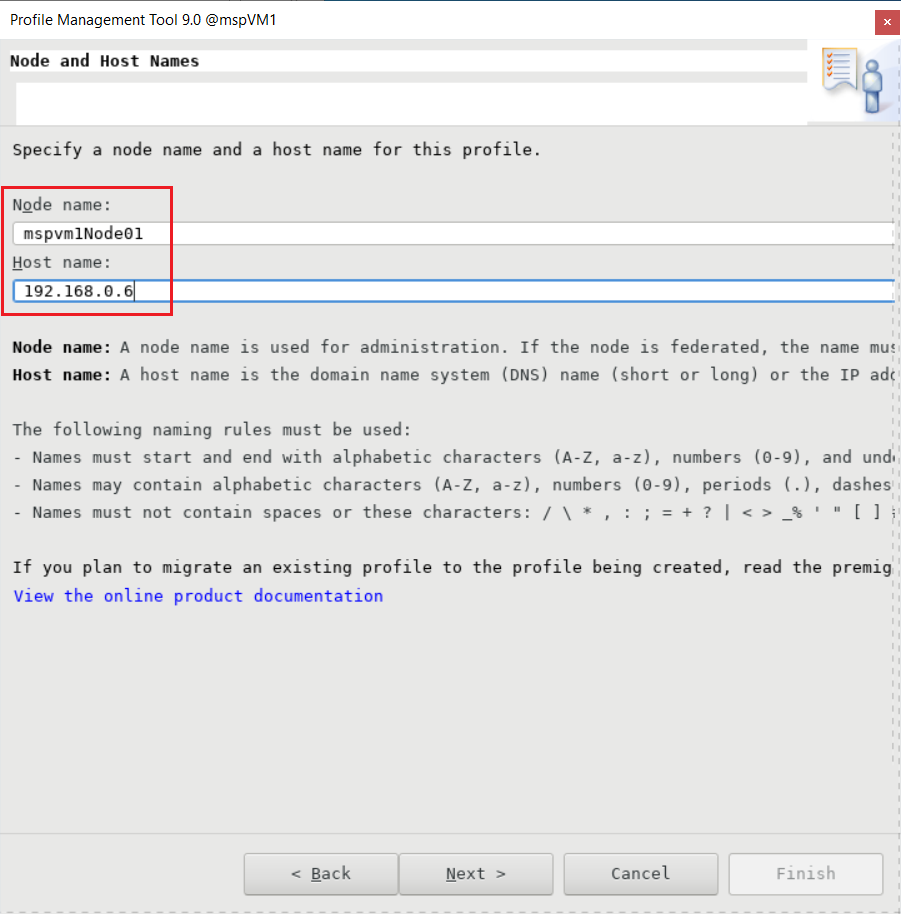

Dans le volet Noms du nœud et de l'hôte, entrez le nom de votre nœud et de votre hôte. La valeur de l’hôte est l’adresse IP privée de

mspVM1. Dans cet exemple, l'hôte est192.168.0.6et le nom du nœud estmspvm1Node01. Lorsque vous avez terminé, cliquez sur Suivant.Dans le volet Fédération, entrez le nom d'hôte et l'authentification du gestionnaire de déploiement. Pour le nom d'hôte ou l'adresse IP du gestionnaire de déploiement, la valeur est l'adresse IP privée de

adminVM, qui est ici192.168.0.4. Pour l'authentification du gestionnaire de déploiement, dans cet exemple, le nom d'utilisateur estwebsphereet le mot de passe estSecret123456. Lorsque vous avez terminé, cliquez sur Suivant.Pour le certificat de sécurité (partie 1), entrez votre certificat si vous en avez un. Cet exemple utilise le certificat auto-signé par défaut. Sélectionnez ensuite Suivant.

Pour le certificat de sécurité (partie 2), entrez votre certificat si vous en avez un. Cet exemple utilise le certificat auto-signé par défaut. Sélectionnez ensuite Suivant.

Dans le volet Attribution des valeurs de port, conservez les ports par défaut et sélectionnez Suivant.

Dans le volet Résumé de la création du profil, assurez-vous que les informations sont correctes, puis sélectionnez Créer.

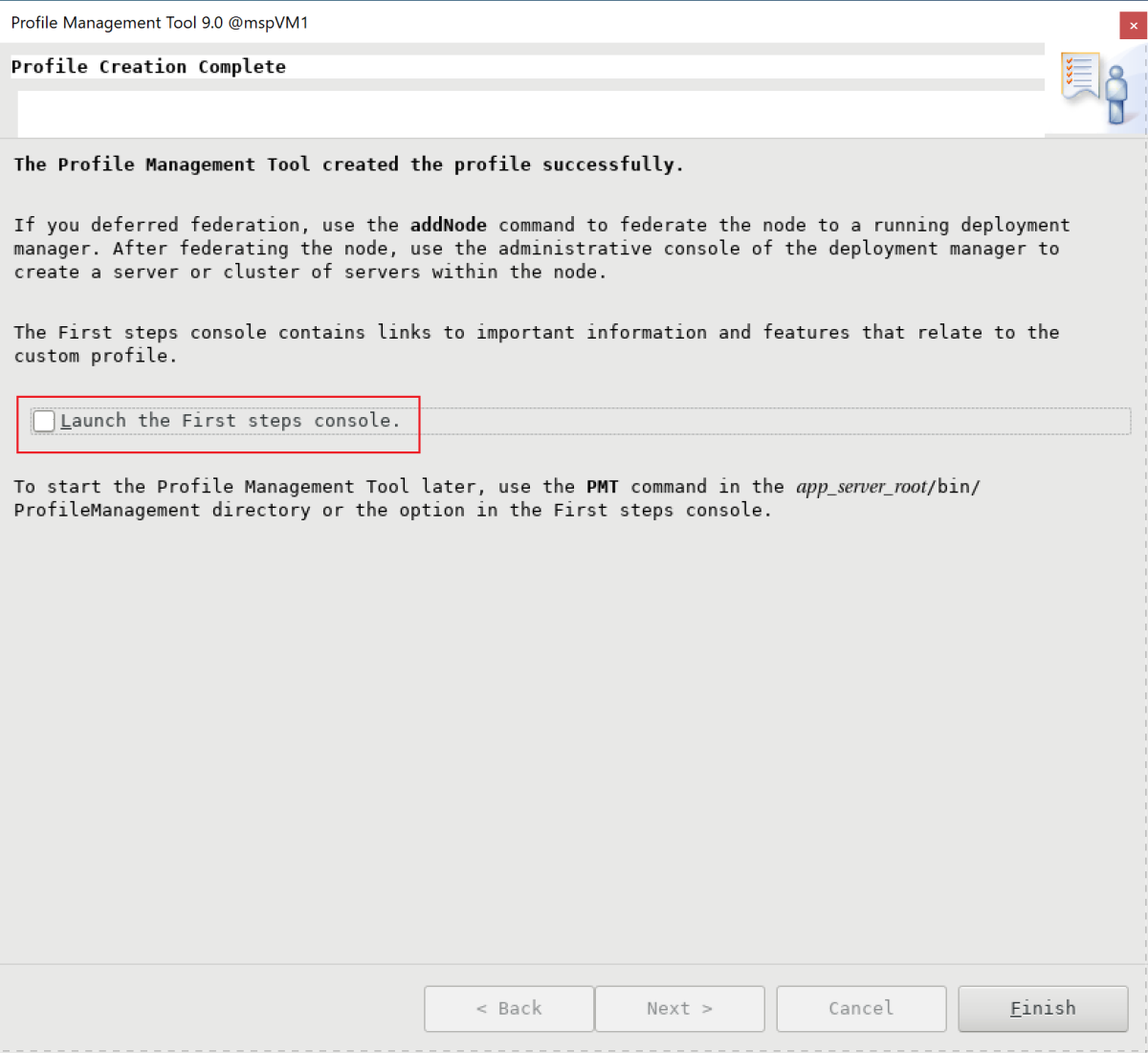

La création du profil personnalisé prend un certain temps. Dans le volet Création de profil terminée, décochez la case Lancer la console des premières étapes. Sélectionnez ensuite Terminer pour achever la création du profil et fermer l'outil de gestion des profils.

Pour lancer le serveur automatiquement au démarrage, créez un service Linux pour le processus. Les commandes suivantes créent un service Linux pour démarrer

nodeagent:export PROFILE_PATH=/datadrive/IBM/WebSphere/ND/V9/profiles/Custom01 # Configure SELinux so systemctl has access on server start/stop script files. semanage fcontext -a -t bin_t "${PROFILE_PATH}/bin(/.*)?" restorecon -r -v ${PROFILE_PATH}/bin # Add service to start nodeagent. ${PROFILE_PATH}/bin/wasservice.sh -add mspvm1Node01 -servername nodeagent -profilePath ${PROFILE_PATH}Confirmez que la sortie suivante apparaît :

CWSFU0013I: Service [mspvm1Node01] added successfully.Si la sortie ne s'affiche pas, recherchez et résolvez le problème avant de continuer.

Vous avez créé un profil personnalisé et nodeagent fonctionnant sur mspVM1. Arrêtez d'être l'utilisateur root et fermez la connexion SSH à mspVM1.

Configurez le profil personnalisé pour mspVM2

Revenez au début de la section Configurer le profil personnalisé pour mspVM1 et faites les mêmes étapes pour mspVM2. En d'autres termes, chaque fois que vous avez utilisé mspVM1 ou un élément similaire, faites de même pour mspVM2.

Dans le volet Node and Host Names, entrez mspvm2Node01 pour le nom du nœud et 192.168.0.7 pour le nom de l'hôte.

Vous avez préparé le profil personnalisé pour deux serveurs gérés : mspVM1 et mspVM2. Continuez pour créer un cluster WAS.

Créer un cluster et démarrer les serveurs

Dans cette section, vous utilisez la console IBM pour créer un cluster WAS et démarrer les serveurs gérés en utilisant le navigateur sur myWindowsVM. Assurez-vous que vous êtes toujours sur votre machine Windows. Si ce n'est pas le cas, connectez-vous à distance à myWindowsVM. Puis, procédez comme suit :

Ouvrez le navigateur Microsoft Edge et rendez-vous sur

http://<adminvm-private-ip>:9060/ibm/console/. Dans cet exemple, l'URL de la console IBM esthttp://192.168.0.4:9060/ibm/console/. Trouvez le volet de connexion. Connectez-vous à la console IBM en utilisant votre nom d'utilisateur et votre mot de passe (websphere/Secret123456). Vous pouvez maintenant administrer les clusters et les serveurs.Dans le volet de navigation, sélectionnez Serveurs>Clusters>Clusters de serveurs d'application WebSphere. Sélectionnez ensuite Nouveau pour créer un nouveau cluster.

Dans la boîte de dialogue Créer un nouveau cluster, à l'étape 1 : Entrer les informations de base du cluster, entrez le nom de votre cluster. Dans cet exemple, le nom du cluster est

cluster1. Lorsque vous avez terminé, cliquez sur Suivant.Pour l'étape 2 : Créer le premier membre du cluster, entrez votre nom de membre et sélectionnez le nœud

mspvm1Node01. Dans cet exemple, le nom du membre estmsp1. Le nœud dépend de la version de votre WAS :- Dans WAS V9, le nœud est

mspvm1Node01 (ND 9.0.5.12). - Dans WAS V8.5, le nœud est

mspvm1Node01 (ND 8.5.5.24).

Lorsque vous avez terminé, cliquez sur Suivant.

- Dans WAS V9, le nœud est

Pour Étape 3 : créer des membres de cluster supplémentaires, saisissez le nom de votre deuxième membre et sélectionnez le nœud

mspvm2Node01. Dans cet exemple, le nom du membre estmsp2. Le nœud dépend de la version de votre WAS :- Dans WAS V9, le nœud est

mspvm2Node01 (ND 9.0.5.12). - Dans WAS V8.5, le nœud est

mspvm2Node01 (ND 8.5.5.24).

- Dans WAS V9, le nœud est

Sélectionnez Ajouter un membre pour ajouter le deuxième nœud. Le tableau répertorie deux membres. Lorsque vous avez terminé, cliquez sur Suivant.

Pour l'étape 4 : Résumé, sélectionnez Terminer.

La création du cluster prend un certain temps. Une fois le cluster créé,

cluster1apparaît dans le tableau.Sélectionnez cluster1, puis cliquez sur Révision pour revoir les informations.

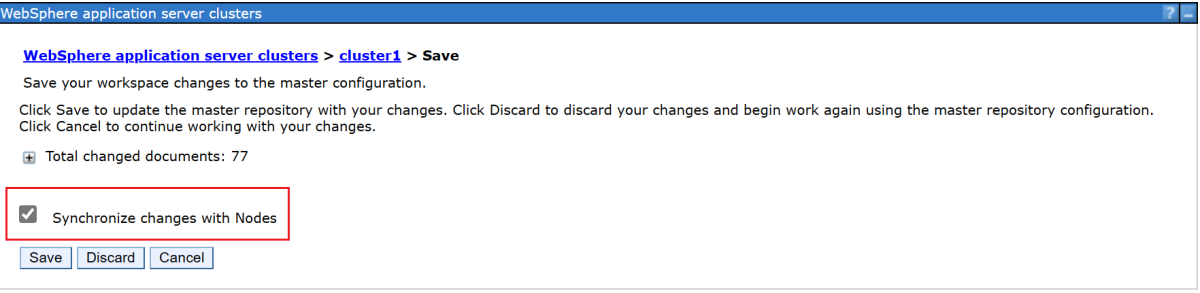

Sélectionnez Synchroniser les modifications avec les nœuds, puis Enregistrer.

La création devrait se terminer sans erreur. Sélectionnez OK pour continuer.

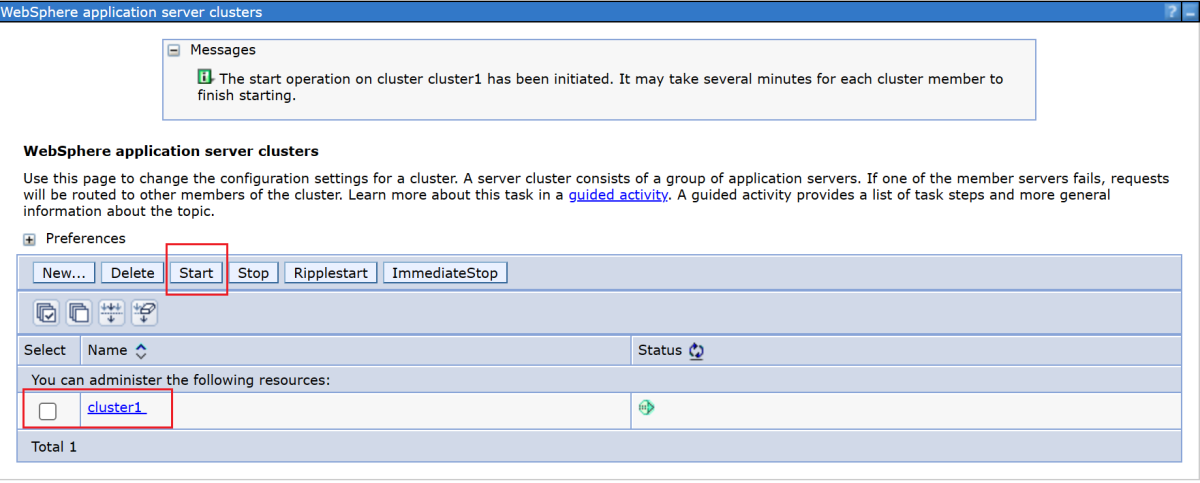

Sélectionnez cluster1 dans le tableau, puis cliquez sur le bouton Démarrer pour lancer le cluster.

Le démarrage des deux serveurs gérés prend un certain temps. Dans la colonne État, sélectionnez l'icône d'actualisation (deux flèches pointant l'une vers l'autre) pour actualiser l'état.

Survolez l'icône d'actualisation. Lorsque l'info-bulle indique Démarré, vous pouvez être sûr que le cluster est formé. Continuez à actualiser et à vérifier périodiquement l'état jusqu'à ce que l'info-bulle indique Démarré.

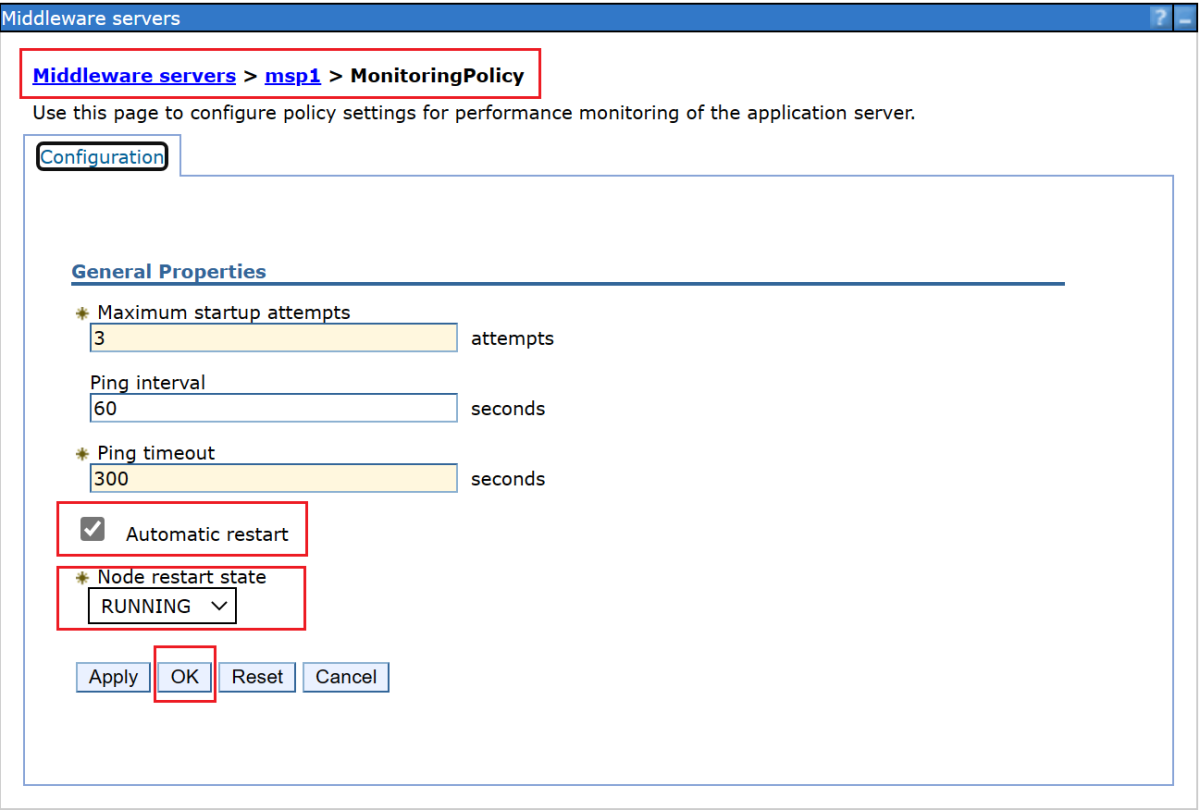

Suivez les étapes ci-dessous pour configurer les paramètres de la stratégie de surveillance du serveur d'application afin de démarrer automatiquement le serveur géré après le démarrage de l'agent de nœud.

Procédez comme suit pour configurer

msp1:Dans le volet de navigation, sélectionnez Serveurs, Types de serveurs, puis Serveurs d'application WebSphere.

Sélectionnez le lien hypertexte pour le serveur d’applications

msp1.Dans la section Infrastructure du serveur, sélectionnez Gestion de Java et des processus.

Sélectionnez Stratégie de surveillance.

Assurez-vous que l'option Redémarrage automatique est sélectionnée, puis sélectionnez RUNNING comme état de redémarrage du nœud. Cliquez sur OK.

Revenez au volet des services Middleware. Dans le panneau Messages, sélectionnez le lien Revoir, puis Synchroniser les modifications avec les nœuds. Sélectionnez Enregistrer pour enregistrer et synchroniser les modifications.

Le message suivant apparaît :

The configuration synchronization complete for cell.Sélectionnez OK pour quitter la configuration.

Procédez comme suit pour configurer

msp2:- Dans le volet de navigation, sélectionnez Serveurs, Types de serveurs, puis Serveurs d'application WebSphere.

- Sélectionnez le lien hypertexte pour le serveur d’applications

msp2. - Dans la section Infrastructure du serveur, sélectionnez Gestion de Java et des processus.

- Sélectionnez Stratégie de surveillance.

- Assurez-vous que l'option Redémarrage automatique est sélectionnée, puis sélectionnez RUNNING comme état de redémarrage du nœud. Cliquez sur OK.

- Revenez au volet des services Middleware. Dans le panneau Messages, sélectionnez le lien Revoir, puis Synchroniser les modifications avec les nœuds. Sélectionnez Enregistrer pour enregistrer et synchroniser les modifications.

- Le message suivant apparaît :

The configuration synchronization complete for cell.Sélectionnez OK pour quitter la configuration.

Vous avez configuré cluster1 avec deux serveurs gérés, msp1 et msp2. Le cluster est opérationnel.

Déployer une application

Suivez les étapes suivantes pour déployer l'application :

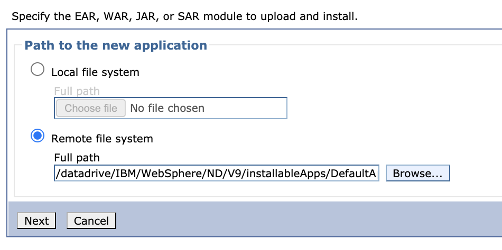

Dans la console d'administration où vous vous êtes connecté précédemment, sélectionnez Applications>Nouvelle application, puis Nouvelle application d'entreprise.

Dans le panneau suivant, sélectionnez Système de fichiers distant, puis Parcourir pour parcourir les systèmes de fichiers de vos serveurs installés.

Sélectionnez le système commençant par adminvm. Le système de fichiers de la machine virtuelle apparaît. À partir de là, sélectionnez V9 (ou V85), puis sélectionnez installableApps.

Dans la liste des applications disponibles pour l'installation, sélectionnez DefaultApplication.ear. Sélectionnez ensuite OK.

Vous êtes de retour sur le panneau de sélection de l'application. Cliquez sur Suivant.

Sélectionnez Suivant pour toutes les étapes restantes du workflow Installer une nouvelle application. Sélectionnez Terminer.

Le message suivant devrait apparaître :

Application DefaultApplication.ear installed successfully.Si ce message n'apparaît pas, recherchez et résolvez le problème avant de continuer.Sélectionnez le lien Enregistrer directement dans la configuration du maître.

Vous devez démarrer l'application. Allez dans Applications>Toutes les applications. Cochez la case DefaultApplication.ear, assurez-vous que l'action est définie sur Démarrer, puis sélectionnez Soumettre l'action.

Dans le tableau Toutes les applications, dans la colonne Statut, sélectionnez l'icône d'actualisation. Après avoir actualisé le tableau plusieurs fois de cette manière, une flèche verte doit apparaître dans la colonne État pour DefaultApplication.ear.

L'application est maintenant installée dans votre cluster WAS.

Exposer WAS en utilisant Azure Application Gateway

Maintenant que vous avez terminé la création du cluster WAS sur les machines virtuelles GNU/Linux, cette section vous guide dans le processus d'exposition de WAS à Internet en utilisant Azure Application Gateway.

Créer la passerelle Application Gateway

Suivez les étapes suivantes pour créer la passerelle d'applications :

Pour exposer WAS à l'internet, vous avez besoin d'une adresse IP publique. Dans l'interpréteur de commande avec l'Azure CLI installé, créez l'adresse IP en utilisant az network public-ip create, comme indiqué dans l'exemple suivant :

az network public-ip create \ --resource-group $RESOURCE_GROUP_NAME \ --name myAGPublicIPAddress \ --allocation-method Static \ --sku Standard export APPGATEWAY_IP=$(az network public-ip show \ --resource-group $RESOURCE_GROUP_NAME \ --name myAGPublicIPAddress \ --query '[ipAddress]' \ --output tsv)Créez la passerelle d'application à associer à l'adresse IP. L'exemple suivant crée une passerelle d'application avec les serveurs gérés WebSphere dans le pool de back-end par défaut :

az network application-gateway create \ --resource-group $RESOURCE_GROUP_NAME \ --name myAppGateway \ --public-ip-address myAGPublicIPAddress \ --location eastus \ --capacity 2 \ --http-settings-port 80 \ --http-settings-protocol Http \ --frontend-port 80 \ --sku Standard_V2 \ --subnet wasGateway \ --vnet-name myVNet \ --priority 1001 \ --servers ${MSPVM1_IP} ${MSPVM2_IP}Les serveurs gérés exposent leurs charges de travail avec le port

9080. Utilisez les commandes suivantes pour mettre à jourappGatewayBackendHttpSettingsen spécifiant le port back-end9080et en créant une sonde pour celui-ci :az network application-gateway probe create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --name clusterProbe \ --protocol http \ --host-name-from-http-settings true \ --match-status-codes 404 \ --path "/" az network application-gateway http-settings update \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --name appGatewayBackendHttpSettings \ --host-name-from-backend-pool true \ --port 9080 \ --probe clusterProbeUtilisez les commandes suivantes pour définir une règle de réécriture pour les redirections :

# Create a rewrite rule set. az network application-gateway rewrite-rule set create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --name myRewriteRuleSet # Associated routing rules. az network application-gateway rule update \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --name rule1 \ --rewrite-rule-set myRewriteRuleSet # Create a rewrite rule 1. az network application-gateway rewrite-rule create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --rule-set-name myRewriteRuleSet \ --name myRewriteRule01 \ --sequence 100 \ --response-headers Location=http://${APPGATEWAY_IP}{http_resp_Location_2} # Create a rewrite rule condition. az network application-gateway rewrite-rule condition create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --rule-name myRewriteRule01 \ --rule-set-name myRewriteRuleSet \ --variable "http_resp_Location" \ --ignore-case true \ --negate false \ --pattern "(https?):\/\/192.168.0.6:9080(.*)$" # Create a rewrite rule 2. az network application-gateway rewrite-rule create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --rule-set-name myRewriteRuleSet \ --name myRewriteRule02 \ --sequence 100 \ --response-headers Location=http://${APPGATEWAY_IP}{http_resp_Location_2} # Create a rewrite rule condition. az network application-gateway rewrite-rule condition create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --rule-name myRewriteRule02 \ --rule-set-name myRewriteRuleSet \ --variable "http_resp_Location" \ --ignore-case true \ --negate false \ --pattern "(https?):\/\/192.168.0.7:9080(.*)$"

Vous pouvez maintenant accéder à l'application en utilisant l'URL produite par la commande suivante :

echo "http://${APPGATEWAY_IP}/snoop/"

Remarque

Cet exemple met en place un accès simple aux serveurs WAS avec HTTP. Si vous souhaitez un accès sécurisé, configurez la terminaison TLS/SSL en suivant les instructions de la section TLS de bout en bout avec Application Gateway.

Cet exemple n'expose pas la console IBM via Application Gateway. Pour accéder à la console IBM, vous pouvez utiliser la machine Windows myWindowsVM ou attribuer une adresse IP publique à adminVM.

Si vous ne souhaitez pas utiliser le boîtier de saut myWindowsVM pour accéder à la console IBM, mais que vous voulez l'exposer à un réseau public, utilisez les commandes suivantes pour attribuer une adresse IP publique à adminVM :

# Create a public IP address.

az network public-ip create \

--resource-group $RESOURCE_GROUP_NAME \

--name myAdminVMPublicIPAddress \

--allocation-method Static \

--sku Standard

# Create a network security group.

az network nsg create \

--resource-group $RESOURCE_GROUP_NAME \

--name adminnsg

# Create an inbound rule for the network security group.

az network nsg rule create \

--resource-group $RESOURCE_GROUP_NAME \

--nsg-name adminnsg \

--name ALLOW_IBM_CONSOLE \

--access Allow \

--direction Inbound \

--source-address-prefixes '["*"]' \

--destination-port-ranges 9043 \

--protocol Tcp \

--priority 500

# Update the network adapter with the network security group.

az network nic update \

--resource-group $RESOURCE_GROUP_NAME \

--name adminVMVMNic \

--network-security-group adminnsg

# Update the network adapter with the public IP address.

az network nic ip-config update \

--resource-group $RESOURCE_GROUP_NAME \

--name ipconfigadminVM \

--nic-name adminVMVMNic \

--public-ip-address myAdminVMPublicIPAddress

export ADMIN_PUBLIC_IP=$(az network public-ip show \

--resource-group $RESOURCE_GROUP_NAME \

--name myAdminVMPublicIPAddress \

--query '[ipAddress]' \

--output tsv)

echo "IBM Console public URL: https://${ADMIN_PUBLIC_IP}:9043/ibm/console/"

Testez la configuration du cluster WAS

Vous avez fini de configurer le cluster WAS et d'y déployer l'application Java EE. Suivez les étapes suivantes pour accéder à l'application et valider tous les paramètres :

- Ouvrez un navigateur web.

- Accédez à l'application en utilisant l'URL

http://<gateway-public-ip-address>/snoop/. - Lorsque vous actualisez continuellement le navigateur, l'application passe d'une instance de serveur à l'autre. Examinez la valeur de l'en-tête de requête Host et notez qu'elle change après plusieurs rechargements.

Nettoyer les ressources

Vous avez terminé la configuration du cluster WAS. Les sections suivantes décrivent comment supprimer les ressources que vous avez créées.

Nettoyer la machine Windows

Vous pouvez supprimer la machine Windows myWindowsVM à l'aide des commandes suivantes. Vous pouvez également arrêter la machine Windows et continuer à l'utiliser comme boîte de saut pour les tâches courantes de maintenance du cluster.

export WINDOWSVM_NIC_ID=$(az vm show \

--resource-group ${RESOURCE_GROUP_NAME} \

--name myWindowsVM \

--query networkProfile.networkInterfaces[0].id \

--output tsv)

export WINDOWSVM_NSG_ID=$(az network nic show \

--ids ${WINDOWSVM_NIC_ID} \

--query networkSecurityGroup.id \

--output tsv)

export WINDOWSVM_DISK_ID=$(az vm show \

--resource-group ${RESOURCE_GROUP_NAME} \

--name myWindowsVM \

--query storageProfile.osDisk.managedDisk.id \

--output tsv)

export WINDOWSVM_PUBLIC_IP=$(az network public-ip list \

-g ${RESOURCE_GROUP_NAME} --query [0].id \

--output tsv)

echo "deleting myWindowsVM"

az vm delete --resource-group ${RESOURCE_GROUP_NAME} --name myWindowsVM --yes

echo "deleting nic ${WINDOWSVM_NIC_ID}"

az network nic delete --ids ${WINDOWSVM_NIC_ID}

echo "deleting public-ip ${WINDOWSVM_PUBLIC_IP}"

az network public-ip delete --ids ${WINDOWSVM_PUBLIC_IP}

echo "deleting disk ${WINDOWSVM_DISK_ID}"

az disk delete --yes --ids ${WINDOWSVM_DISK_ID}

echo "deleting nsg ${WINDOWSVM_NSG_ID}"

az network nsg delete --ids ${WINDOWSVM_NSG_ID}

Nettoyer toutes les ressources

Supprimez abc1110rg en utilisant la commande suivante :

az group delete --name $RESOURCE_GROUP_NAME --yes --no-wait

Étapes suivantes

Pour explorer les options d’exécution des produits WebSphere sur Azure, veuillez consulter la section Quelles sont les solutions pour exécuter la famille de produits WebSphere sur Azure ?