Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Pendant le développement local, les applications doivent s’authentifier auprès d’Azure pour accéder à différents services Azure. Deux approches courantes pour l’authentification locale sont d’utiliser un principal de service ou d’utiliser un compte de développeur. Cet article explique comment utiliser un compte de développeur. Dans les sections à venir, vous allez apprendre :

- Comment utiliser des groupes Microsoft Entra pour gérer efficacement les autorisations pour plusieurs comptes de développeur

- Comment attribuer des rôles aux comptes de développeur pour définir les autorisations

- Comment se connecter aux outils de développement locaux pris en charge

- Comment s’authentifier à l’aide d’un compte de développeur à partir de votre code d’application

Pour qu’une application s’authentifie auprès d’Azure pendant le développement local à l’aide des informations d’identification Azure du développeur, le développeur doit être connecté à Azure à partir de l’un des outils de développement suivants :

- Azure CLI

- Interface en ligne de commande Azure pour les développeurs

- Azure PowerShell

- Visual Studio Code

La bibliothèque d’identités Azure peut détecter que le développeur est connecté à partir de l’un de ces outils. La bibliothèque peut ensuite obtenir le jeton d’accès Microsoft Entra via l’outil pour authentifier l’application auprès d’Azure en tant qu’utilisateur connecté.

Cette approche tire parti des comptes Azure existants du développeur pour simplifier le processus d’authentification. Toutefois, le compte d’un développeur a probablement plus d’autorisations que nécessaire par l’application, ce qui dépasse les autorisations avec laquelle l’application s’exécute en production. En guise d’alternative, vous pouvez créer des principaux de service d’application à utiliser pendant le développement local, qui peuvent être limités pour avoir uniquement l’accès nécessaire par l’application.

Créer un groupe Microsoft Entra pour le développement local

Créez un groupe Microsoft Entra pour encapsuler les rôles (autorisations) dont l’application a besoin dans le développement local plutôt que d’affecter les rôles à des objets de principal de service individuels. Cette approche offre les avantages suivants :

- Chaque développeur a les mêmes rôles attribués au niveau du groupe.

- Si un nouveau rôle est nécessaire pour l’application, il doit uniquement être ajouté au groupe de l’application.

- Si un nouveau développeur rejoint l’équipe, un nouveau principal du service d’application est créé pour le développeur et ajouté au groupe, ce qui garantit que le développeur dispose des autorisations appropriées pour travailler sur l’application.

Accédez à la page vue d’ensemble de l’ID Microsoft Entra dans le portail Azure.

Sélectionnez Tous les groupes dans le menu de gauche.

Dans la page Groupes , sélectionnez Nouveau groupe.

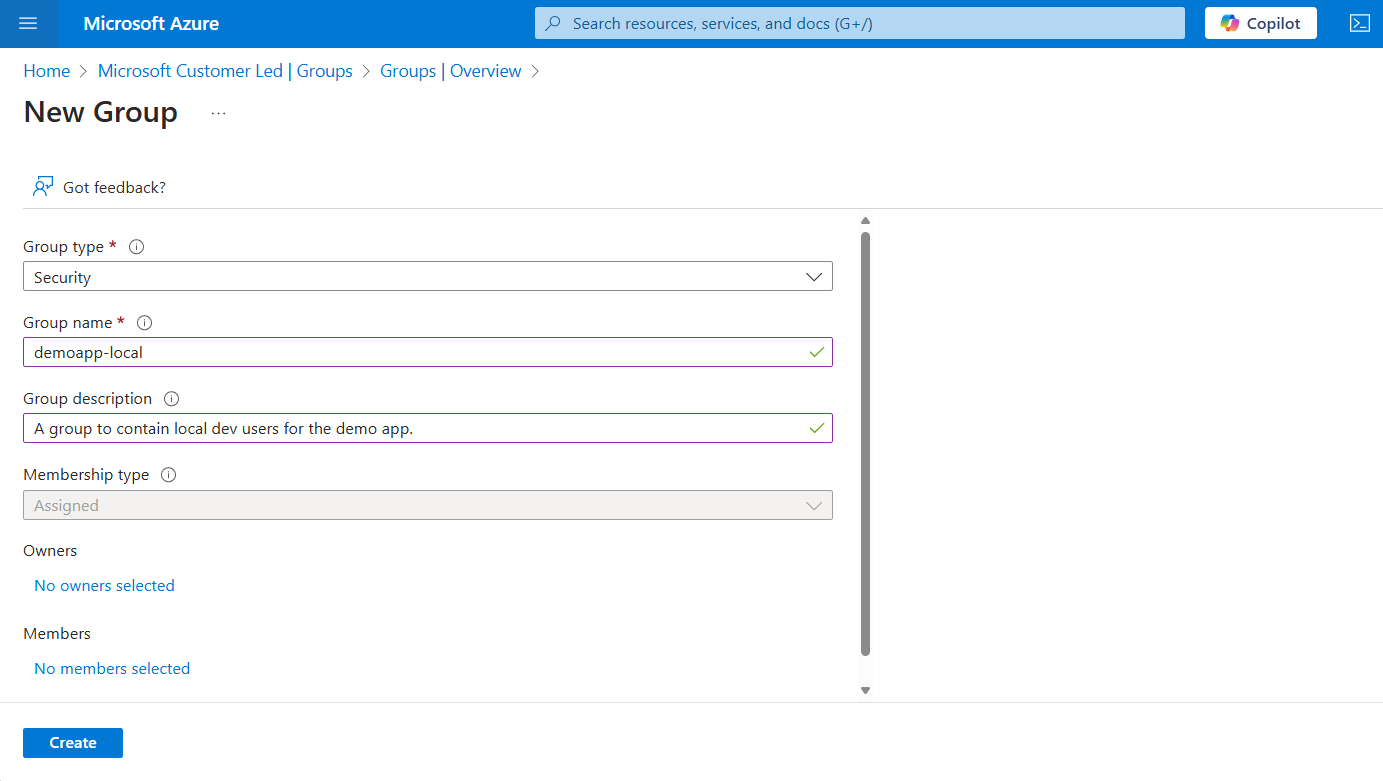

Dans la page Nouveau groupe , renseignez les champs de formulaire suivants :

- Type de groupe : Sélectionnez Sécurité.

- Nom du groupe : entrez un nom pour le groupe qui inclut une référence à l’application ou au nom de l’environnement.

- Description du groupe : entrez une description qui explique l’objectif du groupe.

Sélectionnez le lien Aucun membre sélectionné sous Membres pour ajouter des membres au groupe.

Dans le volet volant qui s’ouvre, recherchez le principal de service que vous avez créé précédemment et sélectionnez-le dans les résultats filtrés. Choisissez le bouton Sélectionner en bas du panneau pour confirmer votre sélection.

Sélectionnez Créer en bas de la page Nouveau groupe pour créer le groupe et revenir à la page Tous les groupes . Si vous ne voyez pas le nouveau groupe répertorié, attendez un instant et actualisez la page.

Attribuer des rôles au groupe

Ensuite, déterminez les rôles (autorisations) dont votre application a besoin sur les ressources et attribuez ces rôles au groupe Microsoft Entra que vous avez créé. Les groupes peuvent être affectés à un rôle au niveau de la ressource, du groupe de ressources ou de l’étendue de l’abonnement. Cet exemple montre comment attribuer des rôles à l’étendue du groupe de ressources, car la plupart des applications regroupent toutes leurs ressources Azure dans un seul groupe de ressources.

Dans le portail Azure, accédez à la page Vue d’ensemble du groupe de ressources qui contient votre application.

Dans le menu de navigation de gauche, sélectionnez Contrôle d’accès (IAM) .

Dans la page Contrôle d’accès (IAM), sélectionnez + Ajouter , puis choisissez Ajouter une attribution de rôle dans le menu déroulant. La page Ajouter une attribution de rôle fournit plusieurs onglets pour configurer et attribuer des rôles.

Sous l’onglet Rôle , utilisez la zone de recherche pour localiser le rôle que vous souhaitez attribuer. Sélectionnez le rôle, puis choisissez Suivant.

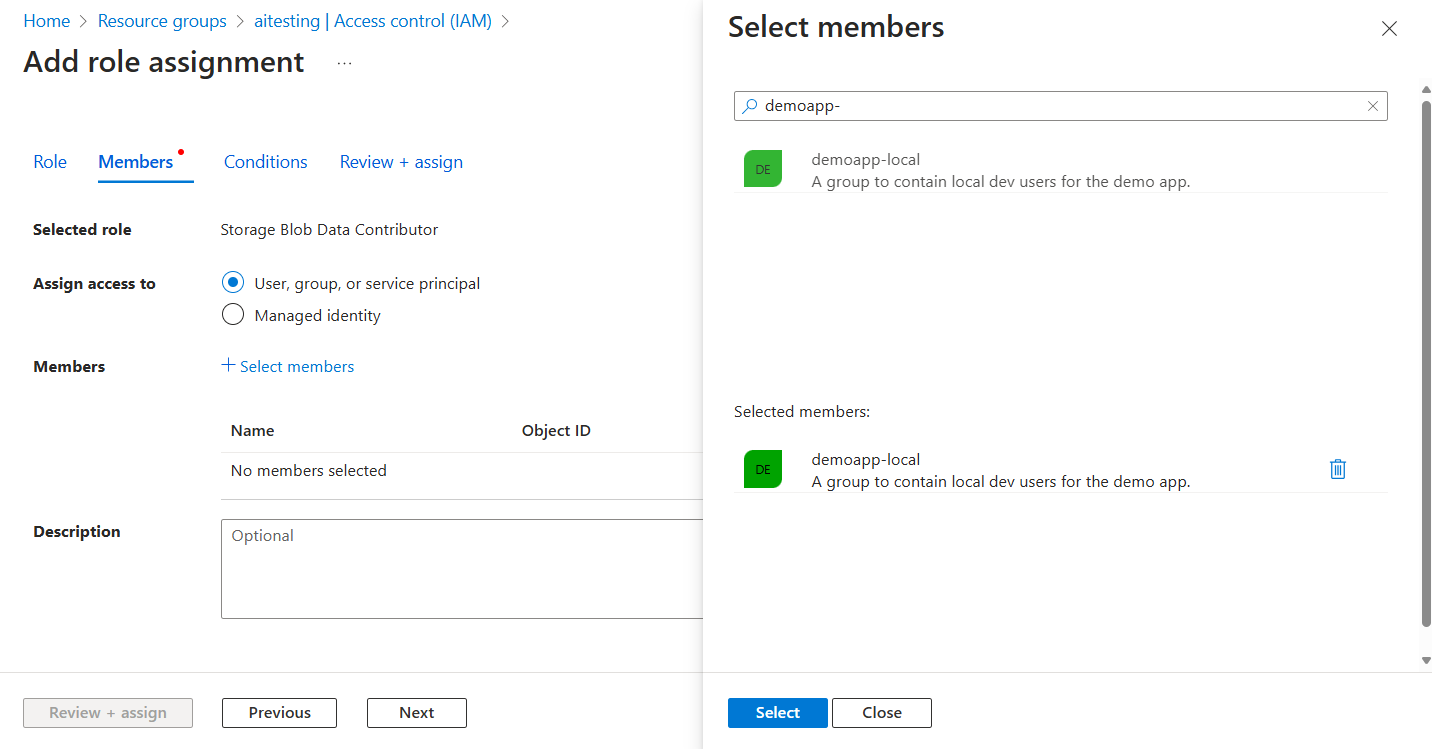

Sous l’onglet Membres :

- Pour la valeur Attribuer l’accès à, sélectionnez Utilisateur, groupe ou principal de service.

- Pour la valeur Membres , choisissez + Sélectionner des membres pour ouvrir le volet volant Sélectionner des membres .

- Recherchez le groupe Microsoft Entra que vous avez créé précédemment et sélectionnez-le dans les résultats filtrés. Choisissez Sélectionner pour choisir le groupe et fermer le volet déroulant.

- Sélectionnez Vérifier + affecter en bas de l’onglet Membres .

Sous l’onglet Révision + affectation , sélectionnez Vérifier + affecter en bas de la page.

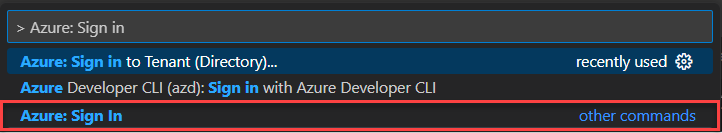

Se connecter à Azure à l’aide des outils de développement

Ensuite, connectez-vous à Azure à l’aide de l’un des outils de développement qui peuvent être utilisés pour effectuer l’authentification dans votre environnement de développement. Le compte que vous authentifiez doit également exister dans le groupe Microsoft Entra que vous avez créé et configuré précédemment.

Les développeurs peuvent utiliser Azure CLI pour s’authentifier. Applications qui utilisent DefaultAzureCredential ou AzureCLICredential peuvent ensuite utiliser ce compte pour authentifier les demandes d’application.

Pour vous authentifier auprès d’Azure CLI, exécutez la az login commande. Sur un système avec un navigateur web par défaut, Azure CLI lance le navigateur pour authentifier l’utilisateur.

az login

Pour les systèmes sans navigateur web par défaut, la commande az login utilise le flux d’authentification du code d’appareil. Vous pouvez également spécifier l’argument --use-device-code pour forcer Azure CLI à utiliser le flux de code d’appareil au lieu de lancer un navigateur.

az login --use-device-code

S’authentifier auprès des services Azure à partir de votre application

La bibliothèque d’identités Azure fournit des implémentations de TokenCredential qui prennent en charge différents scénarios et flux d’authentification Microsoft Entra. Les étapes suivantes montrent comment utiliser DefaultAzureCredential ou des informations d’identification d’outil de développement spécifiques lors de l’utilisation de comptes d’utilisateur localement.

Conseil / Astuce

Lorsque votre équipe utilise plusieurs outils de développement pour s’authentifier auprès d’Azure, préférez une instance locale optimisée pour le développement à des informations d’identification spécifiques à l’outil.

Implémenter le code

Ajoutez le package @azure/identity à votre application.

npm install @azure/identityNote

Si vous souhaitez utiliser

VisualStudioCodeCredential, vous devez également installer le package de plug-in @azure/identity-vscode . Chargez ensuite explicitement les informations d’identification. Pour obtenir un exemple, consultez le fichier README @azure/identity-vscode.Choisissez l’une des implémentations d’informations d’identification en fonction de votre scénario.

- Utilisez des informations d’identification spécifiques à votre outil de développement : cette option est la meilleure pour les scénarios de personne unique ou d’outil unique.

- Utilisez des informations d’identification disponibles pour une utilisation dans n’importe quel outil de développement : cette option est idéale pour les projets open source et diverses équipes d’outils.

Utiliser des informations d’identification spécifiques à votre outil de développement

Transmettez une TokenCredential instance correspondant à un outil de développement spécifique au constructeur client du service Azure, tel que AzureCliCredential.

import { AzureCliCredential } from "@azure/identity";

import { BlobServiceClient } from "@azure/storage-blob";

const credential = new AzureCliCredential();

const client = new BlobServiceClient(

"https://<storage-account-name>.blob.core.windows.net",

credential

);

Utilisez des informations d’identification disponibles dans n’importe quel outil de développement.

Utilisez une DefaultAzureCredential instance optimisée pour tous les outils de développement locaux. Cet exemple nécessite que la variable AZURE_TOKEN_CREDENTIALS d’environnement soit définie sur dev. Pour plus d’informations, consultez Exclure une catégorie de type d’informations d’identification.

import { DefaultAzureCredential } from "@azure/identity";

import { BlobServiceClient } from "@azure/storage-blob";

// Set environment variable AZURE_TOKEN_CREDENTIALS to "dev"

const credential = new DefaultAzureCredential({

requiredEnvVars: ["AZURE_TOKEN_CREDENTIALS"]

});

const client = new BlobServiceClient(

"https://<storage-account-name>.blob.core.windows.net",

credential

);