Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Terraform active la définition, la préversion et le déploiement de l’infrastructure cloud. À l’aide de Terraform, vous créez des fichiers de configuration à l’aide de la syntaxe HCL. La syntaxe HCL vous permet de spécifier le fournisseur de cloud , tel qu’Azure, et les éléments qui composent votre infrastructure cloud. Après avoir créé vos fichiers de configuration, vous créez un plan d’exécution qui vous permet d’afficher un aperçu des modifications de votre infrastructure avant leur déploiement. Une fois que vous avez vérifié les modifications, vous appliquez le plan d’exécution pour déployer l’infrastructure.

Cet article explique comment bien démarrer avec Terraform sur Azure à l’aide de Cloud Shell et de PowerShell.

Dans cet article, vous allez apprendre à :

- Configurer Cloud Shell

- Comprendre les scénarios d’authentification Terraform et Azure courants

- S’authentifier via un compte Microsoft à partir de Cloud Shell (à l’aide de Bash ou de PowerShell)

- S’authentifier via un compte Microsoft à partir de Windows (à l’aide de Bash ou de PowerShell)

- Créer un principal de service à l’aide d’Azure CLI

- Créer un principal de service avec Azure PowerShell

- Spécifier les informations d’identification du principal de service dans les variables d’environnement

- Spécifier les informations d’identification du principal de service dans un bloc provider Terraform

1. Configurer votre environnement

- Abonnement Azure : si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

2. Ouvrir Cloud Shell

Si vous disposez déjà d’une session Cloud Shell ouverte, vous pouvez passer à la section suivante.

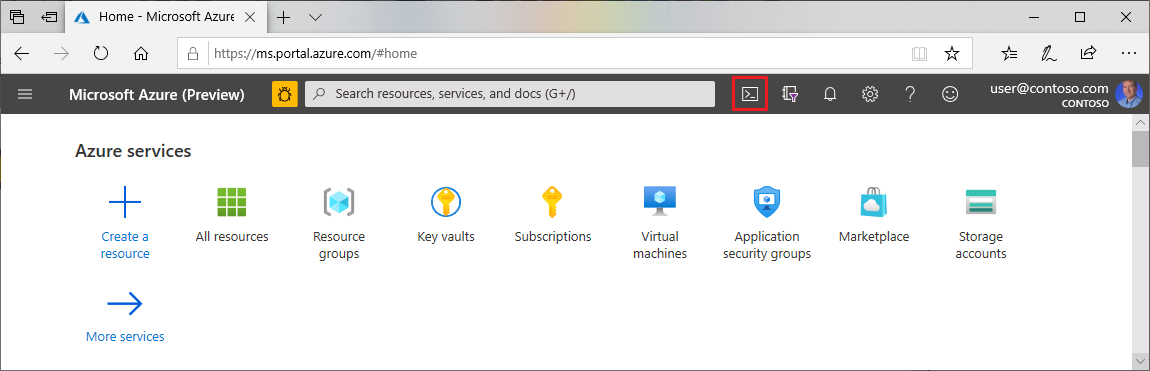

Naviguez vers le portail Azure

Si nécessaire, connectez-vous à votre abonnement Azure et modifiez l’annuaire Azure.

Ouvrez Cloud Shell.

Si vous n’avez pas déjà utilisé Cloud Shell, configurez les paramètres d’environnement et de stockage.

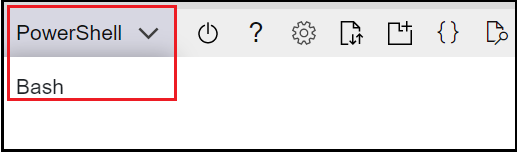

Sélectionnez l’environnement de ligne de commande.

3. Installer la dernière version de Terraform dans Azure Cloud Shell

Cloud Shell est automatiquement mis à jour vers la dernière version de Terraform. Toutefois, les mises à jour arrivent quelques semaines après la sortie. Cet article vous montre comment télécharger et installer la version actuelle de Terraform.

Déterminez la version de Terraform utilisée dans Cloud Shell.

terraform versionSi la version Terraform installée dans Cloud Shell n’est pas la dernière version, vous voyez un message indiquant que la version de Terraform est obsolète.

Si vous utilisez correctement la version indiquée, passez à la section suivante. Sinon, continuez en procédant comme suit :

Accédez à la page téléchargements Terraform.

Faites défiler jusqu’aux liens de téléchargement Linux .

Déplacez votre souris sur le lien 64 bits . Ce lien concerne la dernière version AMD Linux 64 bits, qui est appropriée pour Cloud Shell.

Copiez l’URL.

Exécutez

curl, en remplaçant l’espace réservé par l’URL de l’étape précédente.curl -O <terraform_download_url>Décompressez le fichier .

unzip <zip_file_downloaded_in_previous_step>Si le répertoire n’existe pas, créez un répertoire nommé

bin.mkdir binDéplacez le

terraformfichier dans lebinrépertoire.mv terraform bin/Fermez et redémarrez Cloud Shell.

Vérifiez que la version téléchargée de Terraform soit en premier dans le chemin d'accès.

terraform version

4. Vérifier l’abonnement Azure par défaut

Lorsque vous vous connectez au portail Azure avec un compte Microsoft, l’abonnement Azure par défaut pour ce compte est utilisé.

Terraform s’authentifie automatiquement à l’aide d’informations de l’abonnement Azure par défaut.

Exécutez az account show pour vérifier le compte Microsoft actuel et l’abonnement Azure.

az account show

Toutes les modifications que vous apportez via Terraform se trouvent sur l’abonnement Azure affiché. Si c’est ce que vous voulez, ignorez le reste de cet article.

Résoudre les problèmes de Terraform sur Azure

Résoudre les problèmes courants lors de l’utilisation de Terraform sur Azure