Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Azure DevOps Services

Azure DevOps fournit des niveaux d’accès basés sur des groupes Microsoft Entra et des groupes Azure DevOps, ce qui vous permet de gérer efficacement les autorisations en attribuant des niveaux d’accès à des groupes entiers d’utilisateurs. Cet article explique comment ajouter une règle de groupe pour affecter un niveau d’accès à un groupe d’utilisateurs. Les ressources Azure DevOps sont affectées à tous les membres d’un groupe.

Affectez une règle de groupe pour gérer les niveaux d’accès et les appartenances au projet. Lorsqu’un utilisateur est affecté à plusieurs règles ou groupes Microsoft Entra avec différents niveaux d’accès, il reçoit le niveau d’accès le plus élevé parmi eux. Par exemple, si John est affecté à deux groupes Microsoft Entra avec des règles de groupe différentes ( l’un spécifiant l’accès des parties prenantes et l’autre accès de base), John reçoit l’accès de base.

Lorsqu’un utilisateur quitte un groupe Microsoft Entra, Azure DevOps ajuste son niveau d’accès en fonction des règles définies par le groupe. Si le groupe était la seule source d’accès de l’utilisateur, Azure DevOps les supprime automatiquement de l’organisation. Si l’utilisateur appartient à d’autres groupes, son niveau d’accès et ses autorisations sont réévalués.

Remarque

- Les modifications apportées aux lecteurs de projet par le biais de règles de groupe ne sont pas conservées. Pour ajuster les lecteurs de projet, envisagez d’autres méthodes telles que l’affectation directe ou les groupes de sécurité personnalisés.

- Passez régulièrement en revue les règles répertoriées sous l’onglet « Règles de groupe » de la page « Utilisateurs ». Les modifications apportées à l’appartenance au groupe Microsoft Entra ID apparaissent dans la prochaine nouvelle évaluation des règles de groupe, qui peuvent être effectuées à la demande, lorsqu’une règle de groupe est modifiée ou automatiquement toutes les 24 heures. Azure DevOps met à jour l’appartenance au groupe Microsoft Entra toutes les heures, mais cela peut prendre jusqu’à 24 heures pour que l’ID Microsoft Entra met à jour l’appartenance à un groupe dynamique.

Prérequis

| Category | Spécifications |

|---|---|

| Permissions | Membre du groupe Administrateurs de collection de projets. Les propriétaires d’organisation sont automatiquement membres de ce groupe. |

| Microsoft Entra | Membre de l'ID Microsoft Entra qui soutient votre organisation. Pour plus d’informations, consultez Access via microsoft Entra FAQ. Les invités Microsoft Entra ne peuvent pas rechercher l’ID Microsoft Entra de la manière requise par Azure DevOps |

Ajouter une règle de groupe

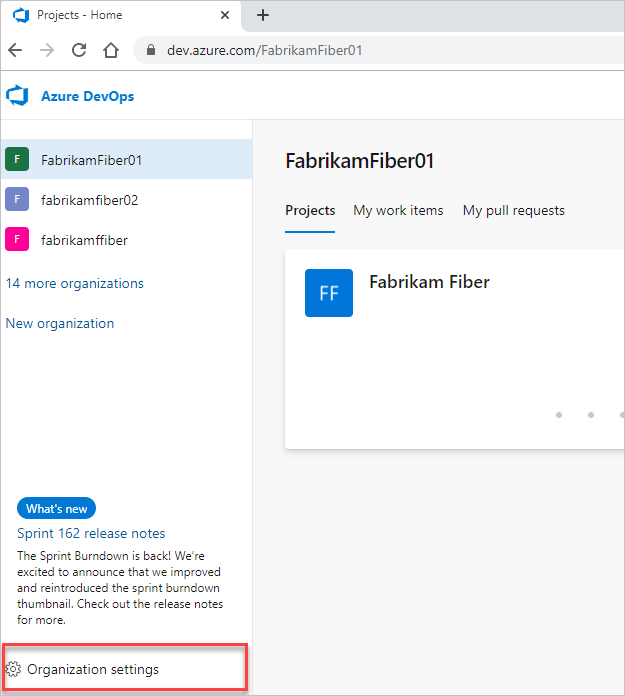

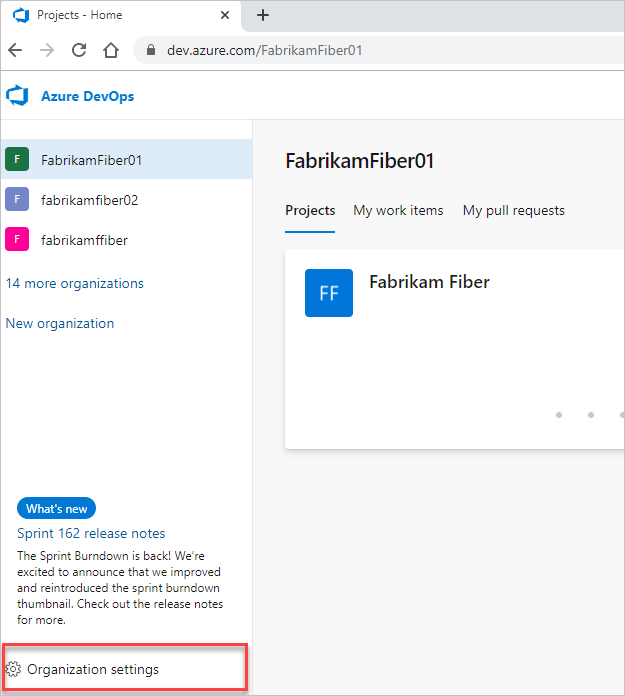

Connectez-vous à votre organisation (

https://dev.azure.com/{yourorganization}).Sélectionnez

Paramètres de l’organisation.

Paramètres de l’organisation.

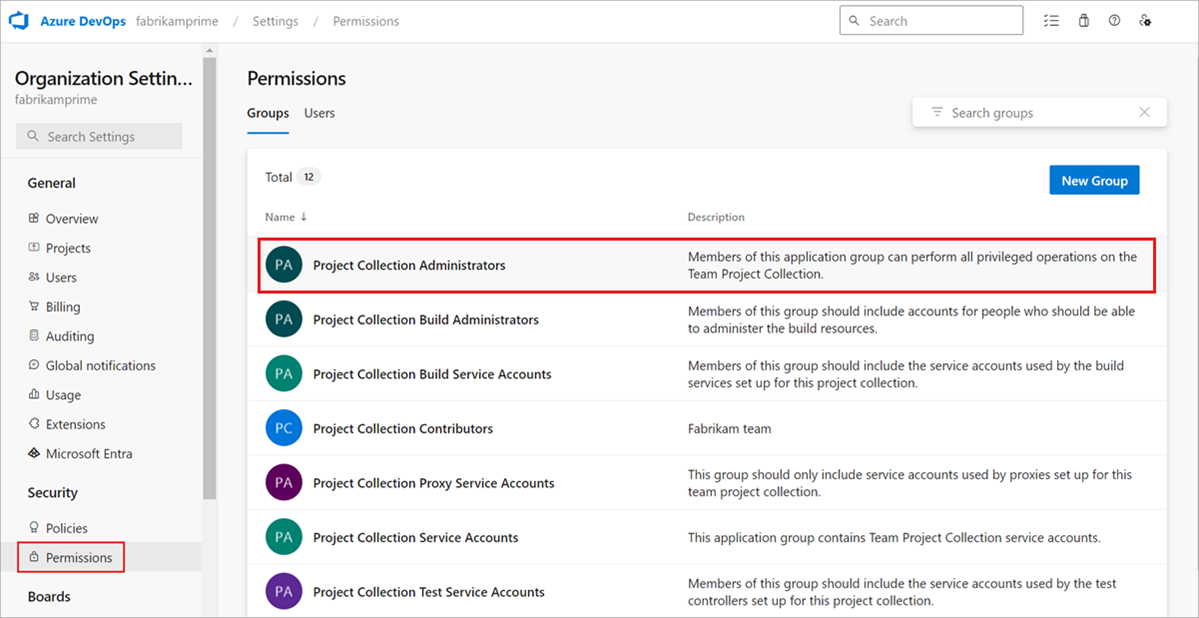

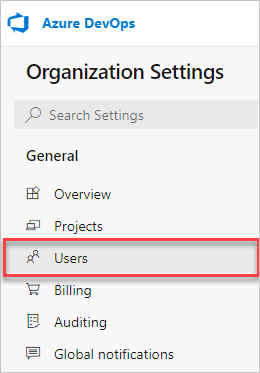

Sélectionnez Autorisations, puis vérifiez que vous êtes membre du groupe Administrateurs de collection de projets.

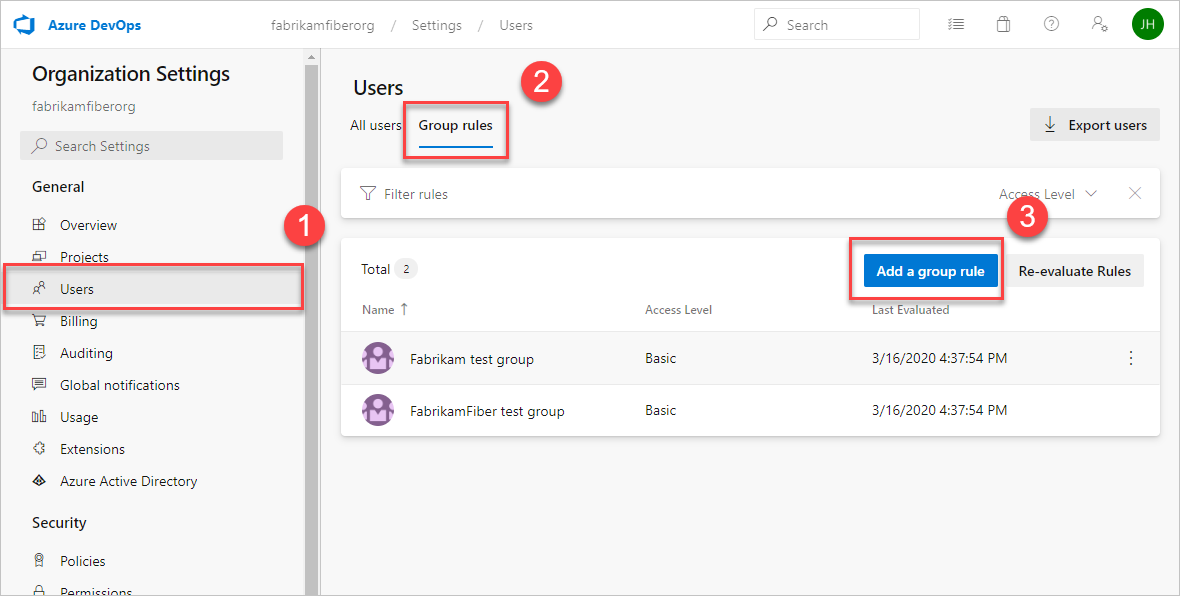

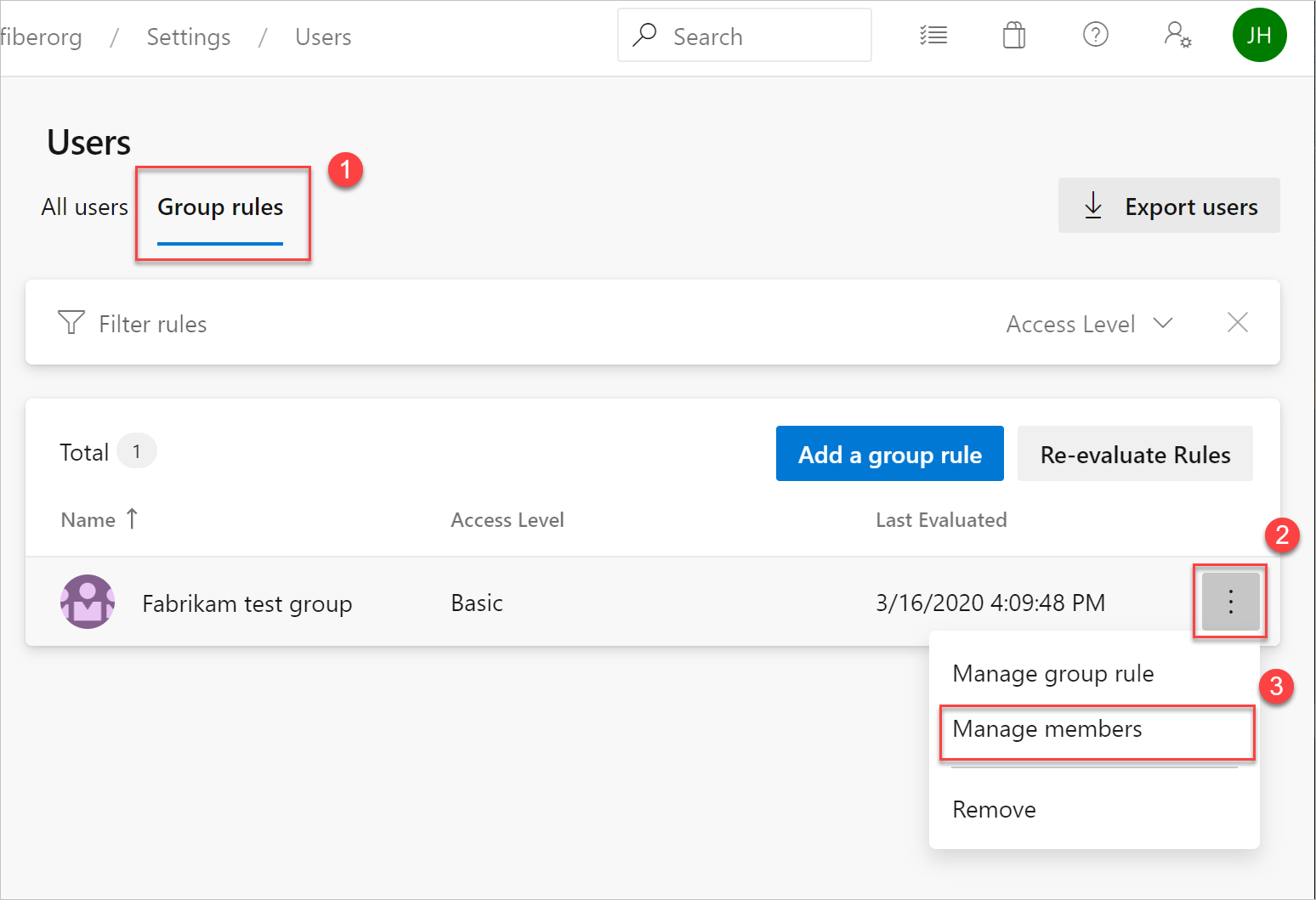

Sélectionnez Utilisateurs, puis Règles de groupe. Cette vue affiche toutes les règles de groupe que vous avez créées. Sélectionnez Ajouter une règle de groupe.

Les règles de groupe s’affichent uniquement si vous êtes membre du groupe Administrateurs de collection de projets.

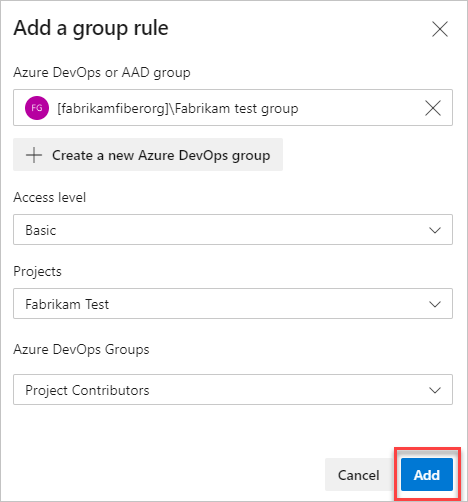

Terminez la boîte de dialogue du groupe pour lequel vous souhaitez créer une règle. Incluez un niveau d’accès pour le groupe et tout accès au projet facultatif pour le groupe. Sélectionnez Ajouter.

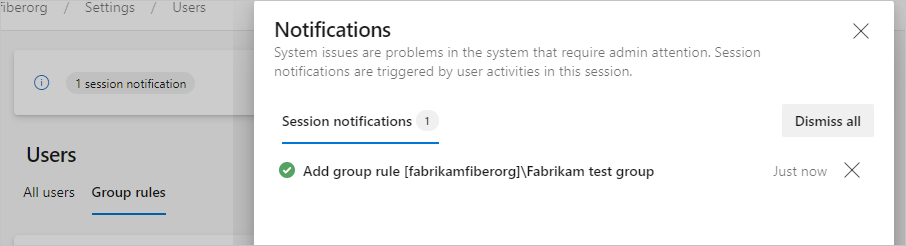

Une notification s’affiche, indiquant l’état et le résultat de la règle. Si l’affectation n’a pas pu être terminée, sélectionnez Afficher l’état pour afficher les détails.

Important

- Les règles de groupe s’appliquent uniquement aux utilisateurs sans affectations directes et aux utilisateurs ajoutés au groupe à l’avenir. Supprimez les affectations directes afin que les règles de groupe s’appliquent à ces utilisateurs.

- Les utilisateurs n’apparaissent pas dans tous les utilisateurs tant qu’ils n’ont pas tenté de se connecter pour la première fois.

Gérer les membres du groupe

Sélectionnez Règles de groupe>

>Gérer les membres.

>Gérer les membres.

Conservez l’automatisation existante pour la gestion des niveaux d’accès utilisateur en cours d’exécution en l’état (par exemple, des scripts PowerShell). L’objectif est de s’assurer que les mêmes ressources appliquées par l’automatisation sont correctement reflétées pour ces utilisateurs.

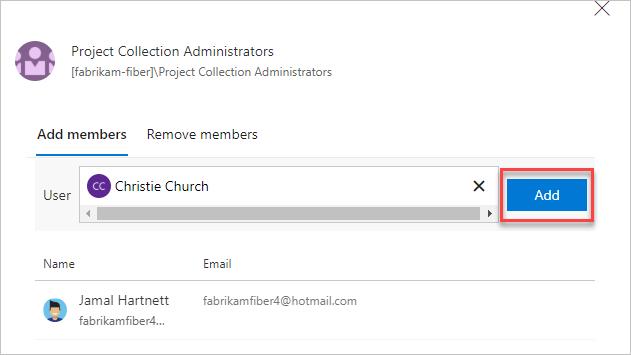

Ajoutez des membres, puis sélectionnez Ajouter.

Lorsque vous attribuez le même niveau d’accès à un utilisateur, ils consomment un seul niveau d’accès, que l’affectation soit effectuée directement ou via un groupe.

Vérifier la règle de groupe

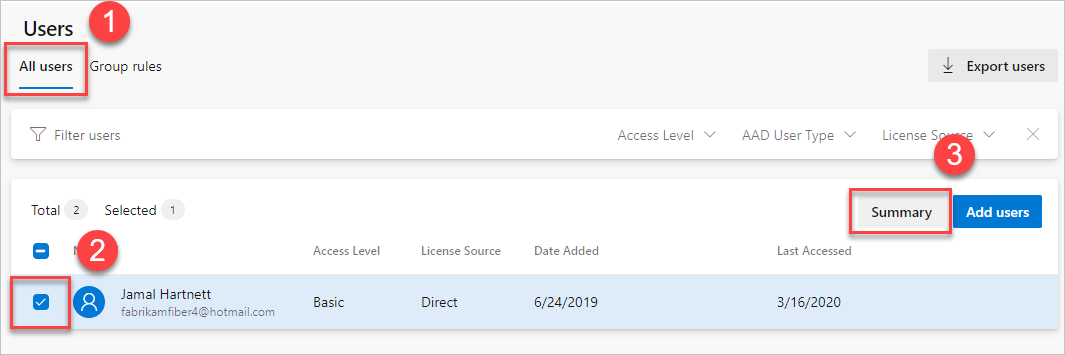

Vérifiez que les ressources sont appliquées à chaque groupe et utilisateur individuel. Sélectionnez Tous les utilisateurs, mettez en surbrillance un utilisateur, puis sélectionnez Résumé.

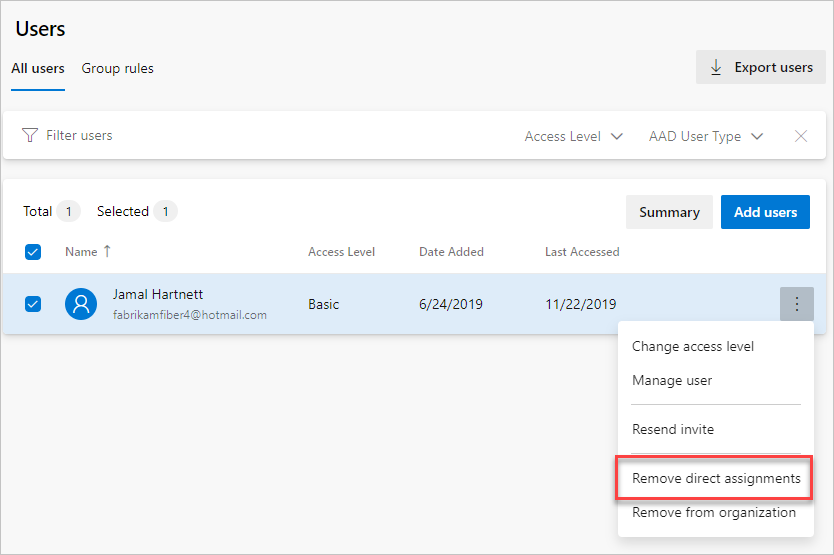

Supprimer les affectations directes

Pour gérer uniquement les ressources d’un utilisateur via ses appartenances à un groupe, supprimez toutes les affectations directes. Les ressources affectées à un utilisateur restent affectées individuellement, quelles que soient les modifications apportées aux appartenances aux groupes de l’utilisateur.

Connectez-vous à votre organisation (

https://dev.azure.com/{yourorganization}).Sélectionnez

Paramètres de l’organisation.

Paramètres de l’organisation.

Sélectionnez Utilisateurs.

Sélectionnez tous les utilisateurs disposant de ressources pour la gestion par groupes uniquement.

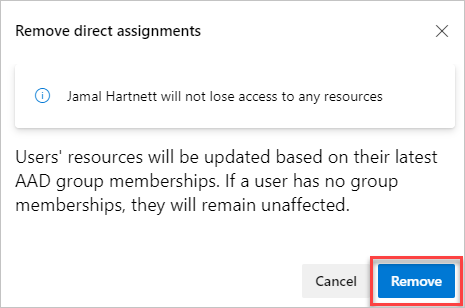

Pour confirmer que vous souhaitez supprimer les affectations directes, sélectionnez Supprimer.

Les affectations directes sont supprimées des utilisateurs. Si un utilisateur n’est membre d’aucun groupe, l’utilisateur n’est pas affecté.

FAQ

Q : Comment Abonnements Visual Studio utiliser des règles de groupe ?

R : Les abonnés Visual Studio sont toujours directement affectés via le portail d’administration Visual Studio et sont prioritaires dans Azure DevOps sur les niveaux d’accès attribués directement ou via des règles de groupe. Lorsque vous affichez ces utilisateurs à partir du Hub Utilisateurs, la source de licence s’affiche toujours en tant que direct. La seule exception est les abonnés Visual Studio Professional qui ont reçu des plans de base + test. Étant donné que les plans de base + test fournissent un accès plus grand dans Azure DevOps, il est prioritaire sur un abonnement Visual Studio Professional.