Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Importante

Azure DevOps ne prend pas en charge l’authentification d’autres informations d’identification. Si vous utilisez toujours d’autres informations d’identification, nous vous encourageons vivement à passer à une méthode d’authentification plus sécurisée.

Cet article explique comment gérer les stratégies de sécurité de votre organisation qui déterminent comment les utilisateurs et les applications peuvent accéder aux services et aux ressources de votre organisation. Vous pouvez accéder à la plupart de ces stratégies dans les paramètres de l’organisation.

Prérequis

| Catégorie | Spécifications |

|---|---|

| Autorisations |

|

Gérer une stratégie

Pour mettre à jour la connexion d’application, la sécurité ou les stratégies utilisateur pour votre organisation, procédez comme suit :

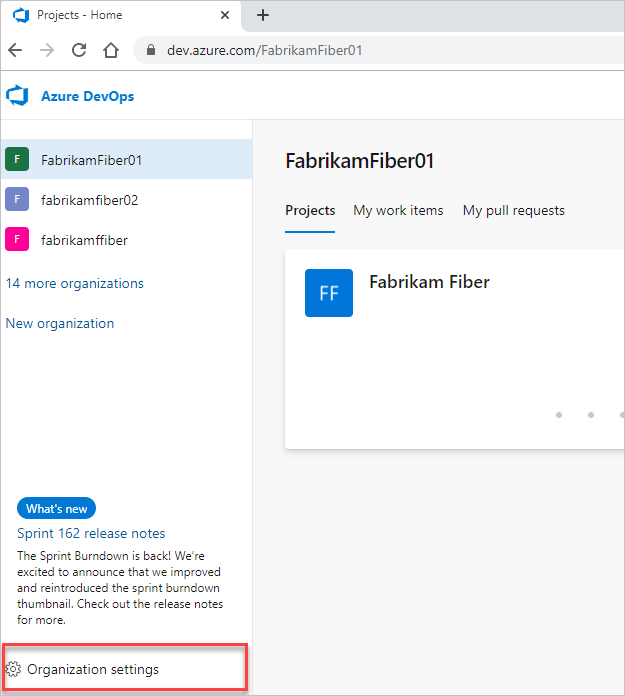

Connectez-vous à votre organisation sur

https://dev.azure.com/{Your_Organization}.Sélectionnez

Paramètres de l’organisation.

Paramètres de l’organisation.

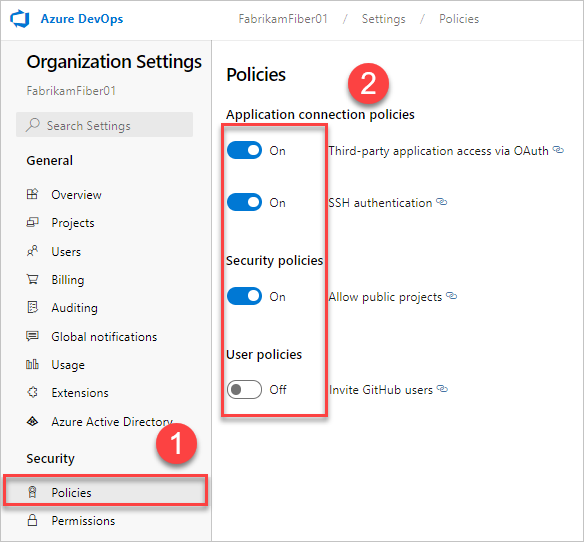

Sélectionnez Stratégies, puis activez oudésactivez la stratégie souhaitée.

Restreindre les méthodes d’authentification

Pour autoriser l’accès transparent à votre organisation sans demander à plusieurs reprises les informations d’identification de l’utilisateur, les applications peuvent utiliser des méthodes d’authentification, telles que OAuth, SSH et un jeton d’accès personnel (PAT). Par défaut, toutes les organisations existantes autorisent l’accès pour toutes les méthodes d’authentification.

Vous pouvez limiter l’accès à ces méthodes d’authentification en désactivant les stratégies de connexion d’application suivantes :

- Accès aux applications tierces via OAuth: activez les applications Azure DevOps OAuth pour accéder aux ressources de votre organisation via OAuth. Cette stratégie est désactivée par défaut pour toutes les nouvelles organisations. Si vous souhaitez accéder aux applications Azure DevOps OAuth, activez cette policy pour vous assurer que ces applications peuvent accéder aux ressources de votre organisation. Cette stratégie n’affecte pas l’accès de l’application OAuth d’ID Microsoft Entra.

- Authentification SSH : permettre aux applications de se connecter aux dépôts Git de votre organisation via SSH.

- Les administrateurs de locataires peuvent restreindre la création de jetons d’accès personnel global, restreindre la création de jetons d’accès personnel à portée entière et appliquer la durée de vie maximale des jetons d’accès personnel via des stratégies au niveau du locataire sur la page des paramètres Microsoft Entra . Ajoutez des utilisateurs ou des groupes Microsoft Entra pour les exempter de ces stratégies.

- Les administrateurs d’organisation peuvent restreindre la création de jetons d’accès personnel dans leurs organisations respectives. Les sous-stratégies permettent aux administrateurs d’autoriser la création de PATs uniquement pour l'empaquetage ou la création de PATs à portée illimitée pour les utilisateurs ou groupes Microsoft Entra autorisés.

Lorsque vous refusez l’accès à une méthode d’authentification, aucune application ne peut accéder à votre organisation via cette méthode. Toute application qui avait précédemment accès rencontre des erreurs d’authentification et perd l’accès.

Appliquer les stratégies d’accès conditionnel

Microsoft Entra ID permet aux administrateurs clients de contrôler quels utilisateurs peuvent accéder aux ressources Microsoft à l’aide de stratégies d’accès conditionnel. Les administrateurs définissent des conditions spécifiques que les utilisateurs doivent respecter pour obtenir l’accès, par exemple :

- Appartenance à un groupe de sécurité Microsoft Entra spécifique

- Configuration requise pour l’emplacement ou le réseau

- Utilisation d’un système d’exploitation particulier

- Utilisation d’un appareil géré et activé

En fonction de ces conditions, vous pouvez accorder l’accès, exiger davantage de vérifications telles que l’authentification multifacteur ou bloquer entièrement l’accès. En savoir plus sur les stratégies d’accès conditionnel et sur la configuration d’une stratégie d’accès conditionnel pour Azure DevOps dans la documentation Microsoft Entra.

Prise en charge de la stratégie d’accès conditionnel sur Azure DevOps

Lorsque vous vous connectez au portail web d'une organisation soutenue par Microsoft Entra ID, Microsoft Entra ID valide toutes les stratégies d'accès conditionnel définies par les administrateurs de l'organisation. Après avoir modernisé notre pile d’authentification web pour utiliser des jetons Microsoft Entra, Azure DevOps applique désormais la validation de la stratégie d’accès conditionnel sur tous les flux interactifs (web).

- Respectez les stratégies de connexion lors de l’utilisation de PATs sur les appels d’API REST qui s’appuient sur Microsoft Entra.

- Supprimez Azure DevOps en tant que ressource de la stratégie d’accès conditionnel, ce qui empêche l’application de stratégies d’accès conditionnel.

- Appliquer uniquement des stratégies MFA sur des flux web ; bloquer l’accès pour les flux non interactifs si les utilisateurs ne répondent pas à une stratégie d’accès conditionnel.

Conditions basées sur IP

Si vous activez la validation de la stratégie d’accès conditionnel IP sur les flux non interactifs, Azure DevOps vérifie les stratégies de délimitation IP sur les flux non interactifs, par exemple lorsque vous utilisez un PAT pour effectuer un appel à l'API REST.

Azure DevOps prend en charge les stratégies d’accès conditionnel de délimitation IP pour les adresses IPv4 et IPv6. Si les stratégies d’accès conditionnel bloquent votre adresse IPv6, demandez à votre administrateur client de mettre à jour la stratégie pour autoriser votre adresse IPv6. Envisagez également d’inclure l’adresse Mappée IPv4 pour toute adresse IPv6 par défaut dans toutes les conditions de stratégie d’accès conditionnel.

Si les utilisateurs accèdent à la page de connexion Microsoft Entra à partir d’une adresse IP différente de celle utilisée pour accéder aux ressources Azure DevOps (qui peuvent se produire avec le tunneling VPN), passez en revue votre configuration VPN ou configuration réseau. Assurez-vous que votre administrateur client inclut toutes les adresses IP pertinentes dans les stratégies d’accès conditionnel.

Audience d'Azure Resource Manager et stratégies d’accès conditionnel

Azure DevOps ne dépend pas de la ressource Azure Resource Manager (ARM) (https://management.azure.com) lorsque vous connectez ou actualisez les jetons d’accès Microsoft Entra. Auparavant, Azure DevOps nécessitait l’audience ARM lors de la connexion et des flux d’actualisation des jetons. Cette exigence signifiait que les administrateurs devaient autoriser tous les utilisateurs Azure DevOps à contourner les stratégies d’accès conditionnel ARM pour garantir l’accès.

Les jetons pour Azure DevOps ne nécessitent plus l’audience ARM. Par conséquent, vous pouvez gérer les stratégies d’accès conditionnel plus efficacement sans configurer des paramètres d’audience spécifiques pour ARM. Cette approche simplifie l’authentification, réduit la complexité de la gestion des jetons et vous permet d’appliquer des stratégies de sécurité plus cohérentes dans vos environnements Azure. Les organisations peuvent se concentrer sur des contrôles d’accès plus larges, améliorer la conformité et la posture de sécurité sans être limitées par des configurations spécifiques à l’audience.

Remarque

Il existe les exceptions suivantes où l’accès continu à ARM est toujours nécessaire :

- Les administrateurs de facturation ont besoin d’accéder à ARM pour configurer les abonnements de facturation et d’accès.

- Les créateurs de connexion de service nécessitent l’accès à ARM pour les attributions de rôles dans ARM et les mises à jour des identités de service gérées (MSIs).

Stratégies par niveau

| Stratégie | Au niveau de l’organisation | Niveau du locataire |

|---|---|---|

| Accès aux applications tierces via OAuth | ✅ | |

| Authentification SSH | ✅ | |

| Journaux des événements d’audit | ✅ | |

| Restreindre la création d’un jeton d’accès personnel | ✅ | |

| Autoriser les projets publics | ✅ | |

| Protections supplémentaires lors de l’utilisation de registres de packages publics | ✅ | |

| Activer la validation de la stratégie d’accès conditionnel IP sur des flux non interactifs | ✅ | |

| Accès invité externe | ✅ | |

| Autoriser les administrateurs d’équipe et de projet à inviter de nouveaux utilisateurs | ✅ | |

| La fonction 'Demander l'accès' permet aux utilisateurs de demander l'accès à l'organisation à l'aide d'une URL interne fournie. | ✅ | |

| Autoriser Microsoft à recueillir des commentaires des utilisateurs | ✅ | |

| Restreindre la création de l’organisation | ✅ | |

| Restreindre la création d’un jeton d’accès personnel global | ✅ | |

| Restreindre la création d’un jeton d’accès personnel à étendue complète | ✅ | |

| Appliquer la durée de vie maximale des jetons d’accès personnel | ✅ |