Configurer manuellement une connexion de service d’identité de charge de travail Azure Resource Manager

Lorsque vous résolvez les problèmes d’une connexion au service d’identité de charge de travail Azure Resource Manager, vous pouvez avoir besoin de configurer manuellement la connexion au lieu d’utiliser l’outil automatisé disponible dans Azure DevOps.

Nous vous recommandons d’essayer l’approche automatisée avant de commencer une configuration manuelle.

Il existe deux options pour l’authentification : utiliser une identité managée et utiliser un principal de service. L’avantage de l’option d’identité managée est que vous pouvez l’utiliser si vous n’êtes pas autorisé à créer des principaux de service ou que vous utilisez un locataire Microsoft Entra différent de votre utilisateur Azure DevOps.

Configurer une connexion de service d’identité de charge de travail pour utiliser l’authentification d’identité managée

Vous devrez peut-être créer manuellement une identité managée qui utilise des informations d’identification fédérées, puis accorder les autorisations requises. Vous pouvez également utiliser l’API REST pour ce processus.

Créer une identité managée

Connectez-vous au portail Azure.

Dans la zone de recherche, entrez Identités managées.

Sélectionnez Créer.

Dans le volet Créer une identité managée affectée par l’utilisateur, entrez ou sélectionnez des valeurs pour les éléments suivants :

- Abonnement: Sélectionnez l’abonnement dans lequel créer l’identité managée affectée par l’utilisateur.

- Groupe de ressources : sélectionnez un groupe de ressources pour créer l’identité managée affectée à l’utilisateur ou sélectionnez Créer un nouveau pour créer un groupe de ressources.

- Région : sélectionnez une région Azure où déployer l’identité managée affectée par l’utilisateur, par exemple USA Est.

- Nom : entrez le nom de votre identité managée affectée par l’utilisateur, par exemple UADEVOPS.

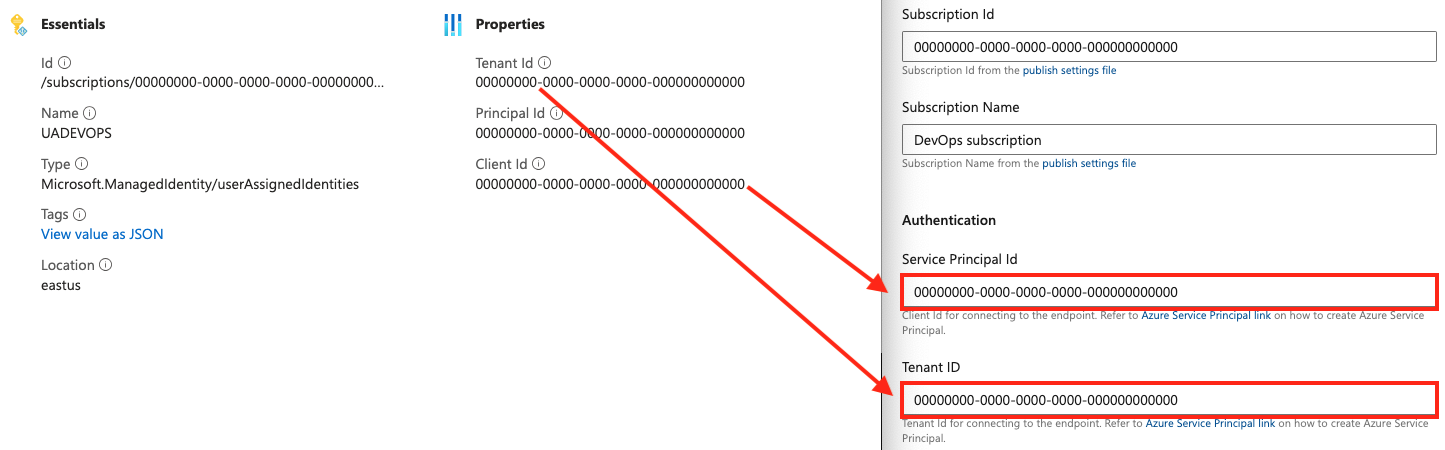

Copiez les valeurs ID d’abonnement et ID client de votre identité managée pour une utilisation ultérieure.

Accéder à Propriétés>des paramètres.

Copier la valeur ID de l’abonné pour l’utiliser ultérieurement.

Accéder à Paramètres Informations>d’identification fédérées.

Sélectionner Ajouter des informations d’identification.

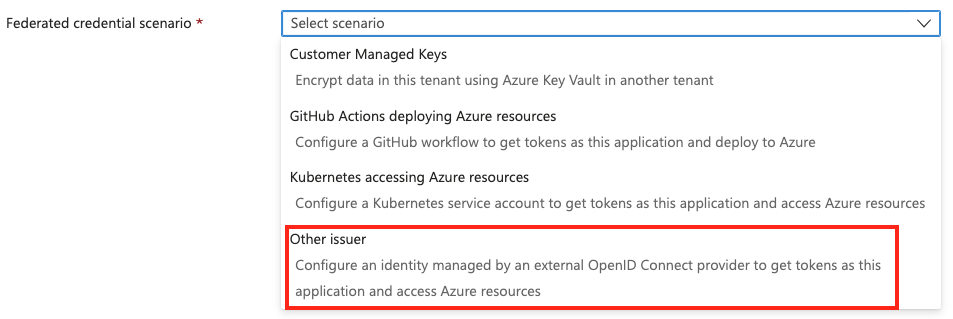

Sélectionner le scénario Autre émetteur.

Entrer les valeurs de l’émetteur et de l’identificateur de l’objet. Vous remplacerez ces valeurs ultérieurement.

Champ Description Émetteur Entrez https://app.vstoken.visualstudio.com/<unique-identifier>.Identificateur de l’objet Spécifier sc://<Azure DevOps organization>/<project name>/<service connection name>. La connexion de service n’a pas besoin d’être déjà créée.Sélectionnez Enregistrer.

Gardez cette fenêtre ouverte. Plus loin dans le processus, vous reviendrez à la fenêtre et mettrez à jour vos informations d’identification fédérées d’inscription d’application.

Octroyer des autorisations à l’identité managée

Dans le portail Azure, accédez à la ressource Azure pour laquelle vous souhaitez accorder des autorisations (par exemple, un groupe de ressources).

Sélectionnez Contrôle d’accès (IAM) .

Sélectionnez Ajouter une attribution de rôle. Attribuez le rôle requis à votre identité managée (exemple, Contributeur).

Sélectionnez Vérifier et attribuer.

Créer une connexion de service pour l'authentification d’identité managée

Dans Azure DevOps, ouvrir votre projet et accéder à

>Connexions de service>pipelines.

>Connexions de service>pipelines.Sélectionnez Nouvelle connexion de service.

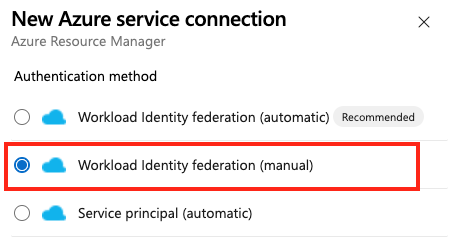

Sélectionnez Azure Resource Manager, puis sélectionnez Suivant.

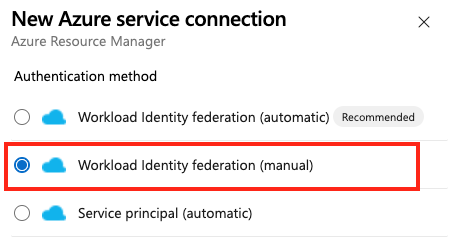

Sélectionnez Fédération d’identité de charge de travail (manuelle), puis sélectionnez Suivant.

Pour le nom de la connexion de service, entrez la valeur que vous avez utilisée pour l’identificateur d’objet lorsque vous avez créé vos informations d’identification fédérées.

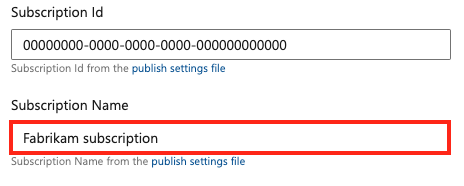

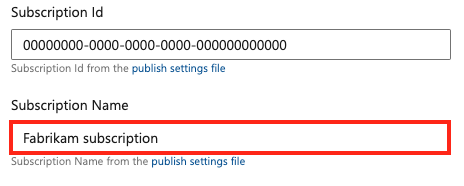

Pour l’ID d’abonnement et le nom de l’abonnement, entrez les valeurs de l’abonnement dans votre compte Portail Azure.

Dans la section authentification :

Pour l’ID du principal de service, entrez la valeur de l’ID client de votre identité managée.

Pour l'ID client, entrez la valeur de l'ID client de votre identité managée.

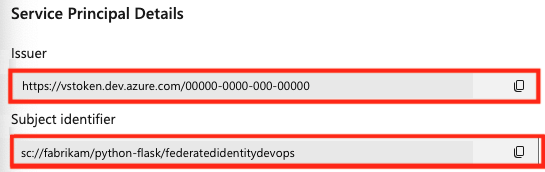

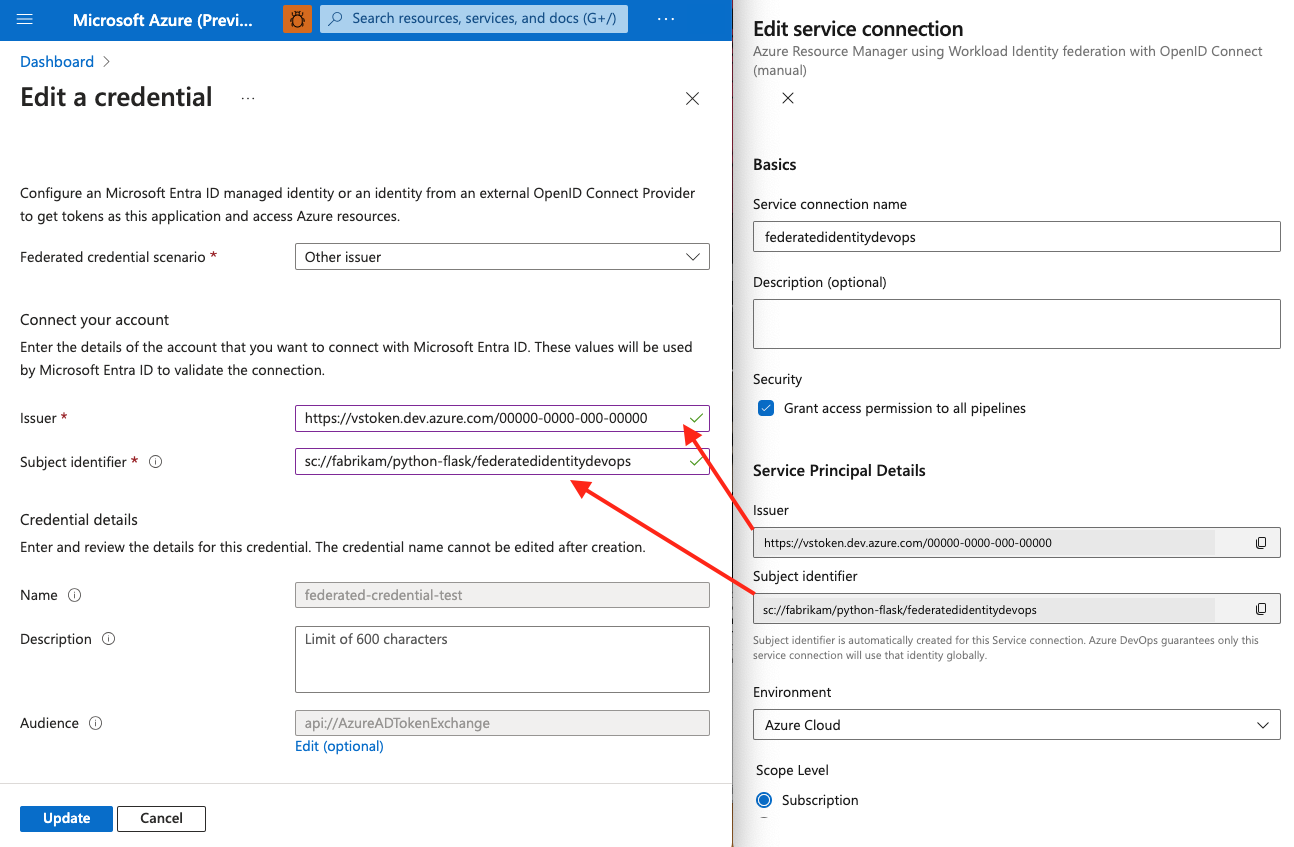

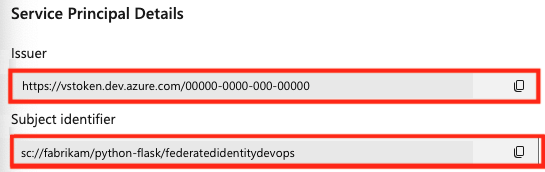

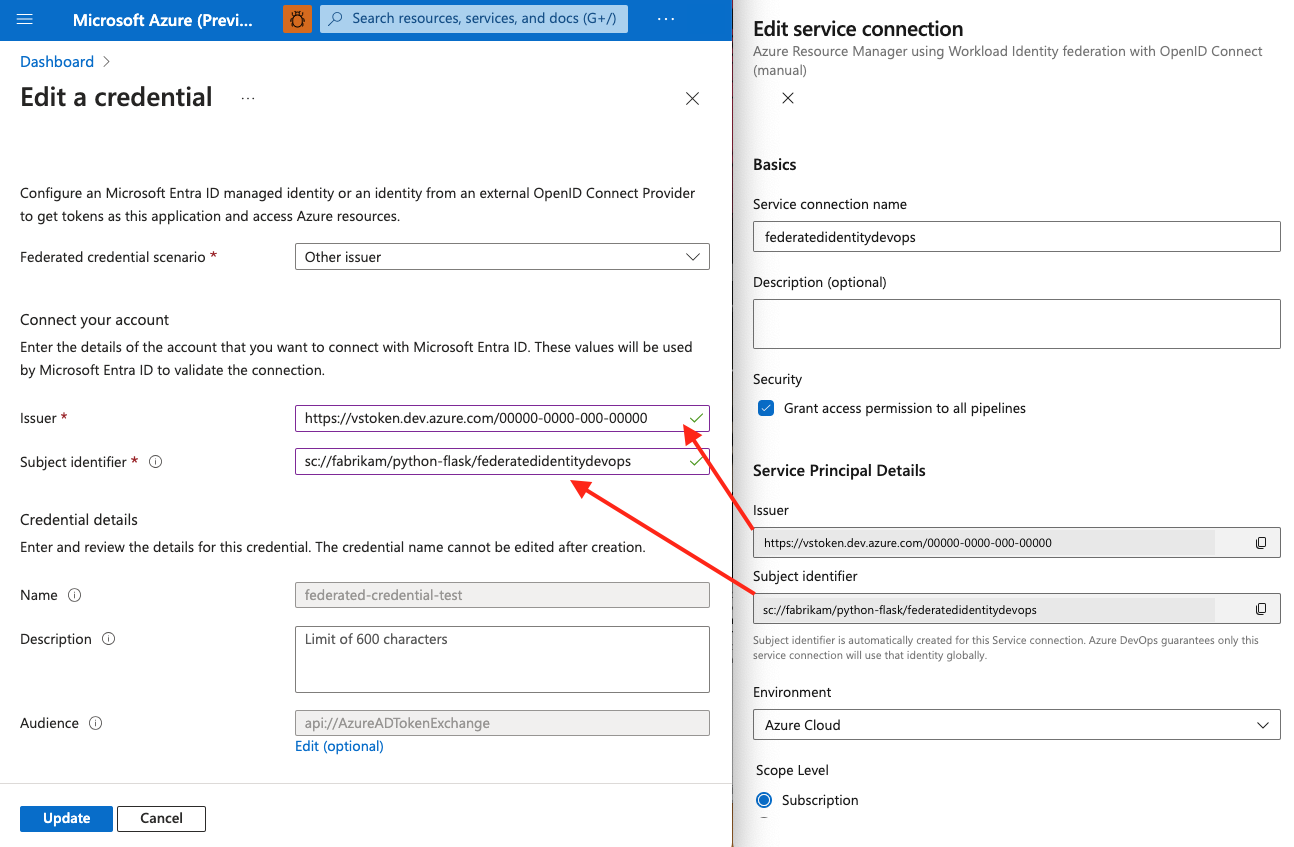

Dans Azure DevOps, copier les valeurs générées pour Émetteur et Identificateur d’objet.

Dans le portail Azure, revenir aux informations d’identification fédérées de votre inscription d’application.

Copiez les valeurs de l’émetteur et de l’identificateur d’objet que vous avez copiées depuis votre projet Azure DevOps, dans vos informations d’identification fédérées du portail Azure.

Dans le portail Azure, sélectionner Mettre à jour pour enregistrer les informations d’identification mises à jour.

Dans Azure DevOps, sélectionner Vérifier et enregistrer.

Configurer une connexion de service d’identité de charge de travail pour utiliser l’authentification du principal de service

Vous devrez peut-être créer manuellement un principal de service qui possède des informations d’identification fédérées, puis accorder les autorisations requises. Vous pouvez également utiliser l’API REST pour ce processus.

Créer une inscription d’application et des informations d’identification fédérées

Dans le portail Azure, accédez à Inscriptions d’applications.

Sélectionnez Nouvelle inscription.

Pour Nom, entrez un nom pour l’inscription de votre application, puis sélectionnez Qui peut utiliser cette application ou accéder à cette API.

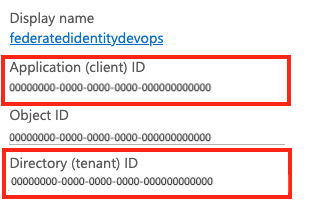

Copiez les valeurs définies pour ID d’application (client) et ID d’annuaire (locataire) depuis votre inscription d’application pour une utilisation ultérieure.

Accéder à Gérer>Certificats et secrets.

Sélectionnez Informations d’identification fédérées.

Sélectionner Ajouter des informations d’identification.

Sélectionner le scénario Autre émetteur.

Entrer les valeurs de l’émetteur et de l’identificateur de l’objet. Vous remplacerez ces valeurs ultérieurement.

Champ Description Émetteur Entrez https://app.vstoken.visualstudio.com/<unique-identifier>.Identificateur de l’objet Spécifier sc://<Azure DevOps organization>/<project name>/<service connection name>. Votre connexion de service n’a pas besoin d’être déjà créée.Sélectionnez Enregistrer.

Gardez cette fenêtre ouverte. Plus loin dans le processus, vous reviendrez à la fenêtre et mettrez à jour vos informations d’identification fédérées d’inscription d’application.

Accorder des autorisations à l’inscription de l’application

Dans le portail Azure, accédez à la ressource Azure pour laquelle vous souhaitez accorder des autorisations (par exemple, un groupe de ressources).

Sélectionnez Contrôle d’accès (IAM) .

Sélectionnez Ajouter une attribution de rôle. Attribuez le rôle requis à l’inscription d'application (exemple, contributeur).

Sélectionnez Vérifier et attribuer.

Créer une connexion de service pour l’authentification du principal de service

Dans Azure DevOps, ouvrir votre projet et accéder à

>Connexions de service>pipelines.

>Connexions de service>pipelines.Sélectionnez Nouvelle connexion de service.

Sélectionnez Azure Resource Manager, puis sélectionnez Suivant.

Sélectionnez Fédération d’identité de charge de travail (manuelle), puis sélectionnez Suivant.

Pour Nom de la connexion de service, entrez la valeur de l’identificateur d’objet de vos informations d’identification fédérées.

Pour l’ID d’abonnement et le nom de l’abonnement, entrez les valeurs de l’abonnement dans votre compte Portail Azure.

Dans la section authentification :

Pour ID de principal de service , entrez la valeur de ID application (client) de votre inscription d'application.

Pour ID du client, entrez la valeur de ID du répertoire (locataire)de votre inscription d'application.

Copier les valeurs générées pour Émetteur et Identificateur d’objet.

Dans le portail Azure, revenir aux informations d’identification fédérées de votre inscription d’application.

Copiez les valeurs de l’émetteur et de l’identificateur d’objet que vous avez copiées depuis votre projet Azure DevOps, dans vos informations d’identification fédérées du portail Azure.

Dans le portail Azure, sélectionner Mettre à jour pour enregistrer les informations d’identification mises à jour.

Dans Azure DevOps, sélectionner Vérifier et enregistrer.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour