Sécurité des ressources

Azure DevOps Services | Azure DevOps Server 2022 | Azure DevOps Server 2020

Cet article décrit les fonctionnalités de sécurité d’Azure Pipelines qui protègent vos pipelines et ressources. Les pipelines peuvent accéder à deux types de ressources, ouverts ou protégés.

Les artefacts, les pipelines, les plans de test et les éléments de travail sont considérés comme des ressources ouvertes qui n’ont pas les mêmes restrictions que les ressources protégées. Vous pouvez automatiser entièrement les flux de travail en vous abonnant pour déclencher des événements sur des ressources ouvertes. Pour plus d’informations sur la protection des ressources ouvertes, consultez Protéger les projets.

Les autorisations et les vérifications d’approbation permettent aux pipelines d’accéder aux ressources protégées pendant les exécutions du pipeline. Pour sécuriser les ressources protégées, les vérifications peuvent interrompre ou échouer une exécution de pipeline.

Ressources protégées

Protégé signifie que seuls des utilisateurs et des pipelines spécifiques au sein du projet peuvent accéder à la ressource. Voici quelques exemples de ressources protégées :

- Pools d’agents

- Variables secrètes dans des groupes de variables

- Fichiers sécurisés

- Connexions de service

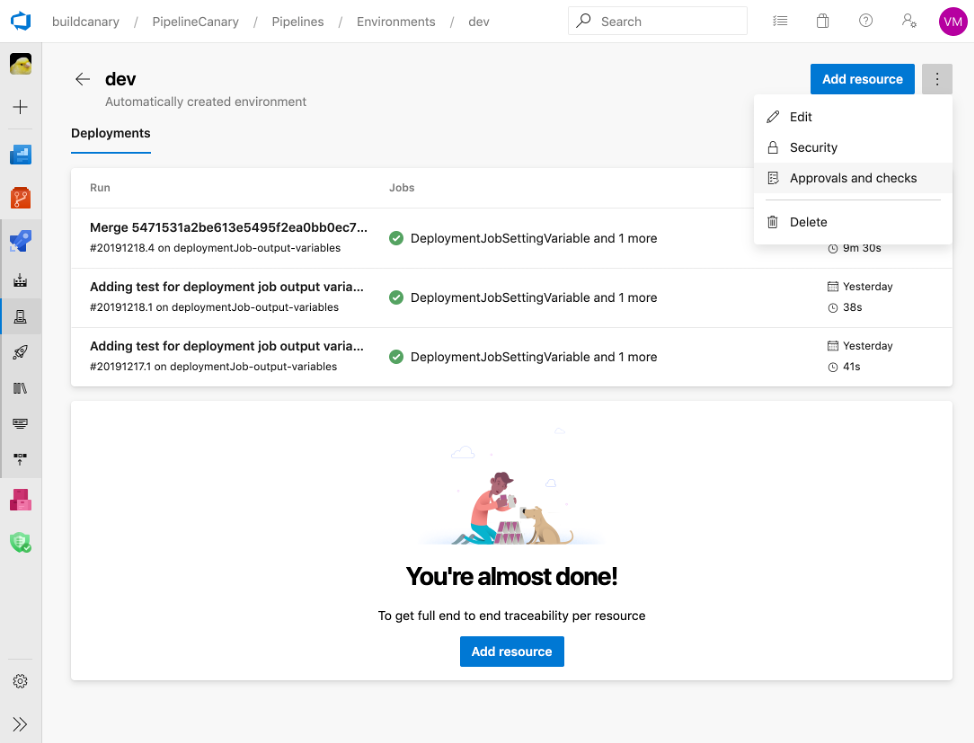

- Environnements

- Référentiels

Vous pouvez définir des vérifications qui doivent être satisfaites avant qu’une étape qui consomme une ressource protégée puisse démarrer. Par exemple, vous pouvez exiger une approbation manuelle avant que la phase puisse utiliser la ressource protégée.

Protection des référentiels

Vous pouvez éventuellement protéger les référentiels en limitant l’étendue du jeton d’accès Azure Pipelines. Vous fournissez aux agents le jeton d’accès uniquement pour les référentiels explicitement mentionnés dans la section du resources pipeline.

L’ajout d’un référentiel à un pipeline nécessite l’autorisation d’un utilisateur disposant d’un accès Contributeur au référentiel. Pour plus d’informations, consultez Protéger une ressource de référentiel.

autorisations

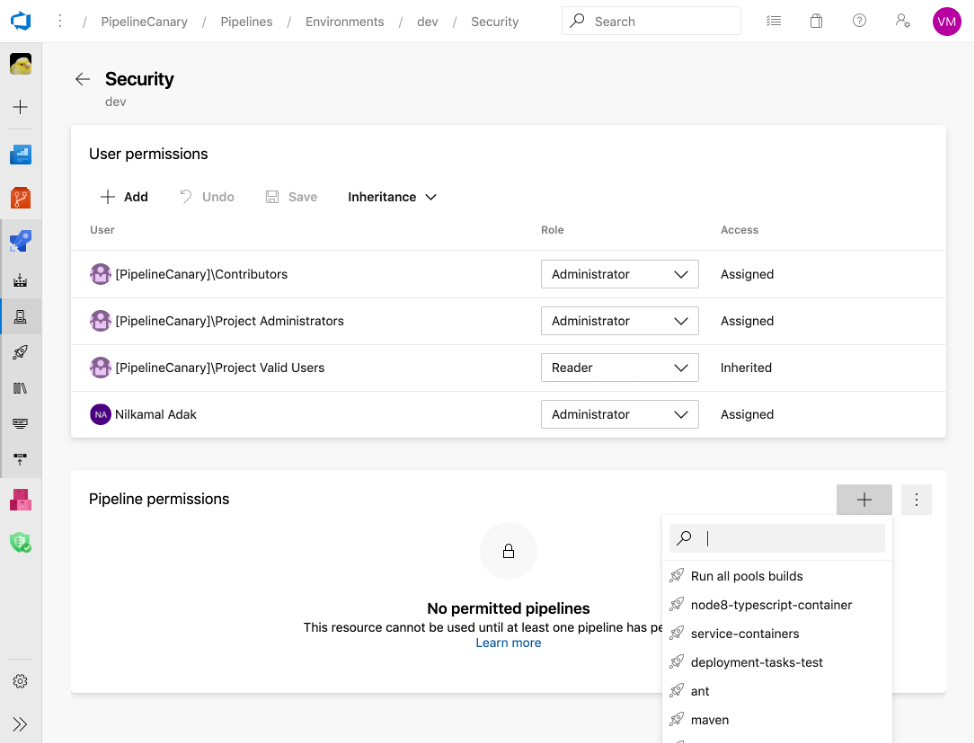

Il existe deux types d’autorisations pour les ressources protégées, les autorisations utilisateur et les autorisations de pipeline.

Les autorisations utilisateur sont la première ligne de défense pour les ressources protégées. Vous devez accorder des autorisations uniquement aux utilisateurs qui en ont besoin. Les membres du rôle Utilisateur d’une ressource peuvent gérer les approbations et les vérifications.

Les autorisations de pipeline protègent contre la copie des ressources protégées vers d’autres pipelines. Vous devez disposer du rôle Administrateur pour activer l’accès à une ressource protégée sur tous les pipelines d’un projet.

Pour gérer les autorisations de pipeline, accordez explicitement l’accès à des pipelines spécifiques que vous approuvez. Veillez à ne pas activer Open Access, ce qui permet à tous les pipelines du projet d’utiliser la ressource. Pour plus d’informations, consultez À propos des ressources de pipeline et Ajouter une protection des ressources.

Chèques

Les autorisations d’utilisateur et de pipeline ne sécurisent pas complètement les ressources protégées dans les pipelines. Vous pouvez également ajouter des vérifications qui spécifient des conditions à satisfaire avant qu’une étape dans n’importe quel pipeline puisse consommer la ressource. Vous pouvez exiger des approbations spécifiques ou d’autres critères avant que les pipelines puissent utiliser la ressource protégée. Pour plus d’informations, consultez Définir des approbations et des vérifications.

Vérification manuelle de l’approbation

Vous pouvez bloquer les demandes de pipeline pour utiliser une ressource protégée jusqu’à ce qu’elle soit approuvée manuellement par les utilisateurs ou groupes spécifiés. Cette vérification vous donne la possibilité de passer en revue le code et fournit une couche supplémentaire de sécurité avant de poursuivre l’exécution d’un pipeline.

Vérification de branche protégée

Si vous avez des processus de révision de code manuels pour des branches spécifiques, vous pouvez étendre cette protection aux pipelines. Le contrôle de branche garantit que seules les branches autorisées peuvent accéder aux ressources protégées. Une vérification branche protégée d’une ressource empêche les pipelines d’être exécutés automatiquement sur des branches non autorisées.

Vérification des heures d’ouverture

Utilisez cette vérification pour vous assurer qu’un déploiement de pipeline démarre dans une fenêtre de jour et d’heure spécifiée.