Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

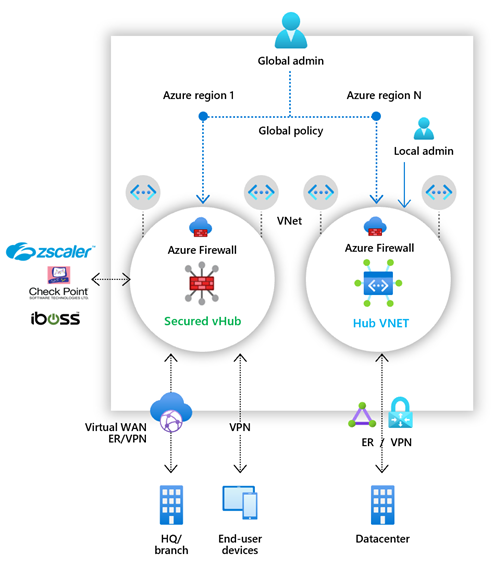

Azure Firewall Manager est un service de gestion de la sécurité qui propose une stratégie de sécurité centralisée et une gestion des routes pour les périmètres de sécurité basés sur le cloud.

Firewall Manager assure la gestion de la sécurité pour deux types d’architecture réseau :

Hub virtuel sécurisé

Un hub Azure Virtual WAN est une ressource gérée par Microsoft qui vous permet de créer facilement des architectures « Hub and Spoke ». Quand des stratégies de sécurité et de routage sont associées à un hub, on parle de hub virtuel sécurisé .

Réseau virtuel hub

Il s’agit d’un réseau virtuel Azure standard que vous créez et gérez vous-même. Quand des stratégies de sécurité sont associées à un hub de ce type, on parle de réseau virtuel hub. Pour l’instant, seule la stratégie de pare-feu Azure est prise en charge. Vous pouvez appairer des réseaux virtuels spoke qui contiennent vos services et serveurs de charge de travail. Vous pouvez également gérer les pare-feu dans des réseaux virtuels autonomes qui ne sont appairés à aucun réseau spoke.

Pour avoir une comparaison détaillée des architectures de hub virtuel sécurisé et de réseau virtuel hub, consultez Quelles sont les options d’architecture d’Azure Firewall Manager ?

Fonctionnalités d’Azure Firewall Manager

Azure Firewall Manager offre les fonctionnalités suivantes :

Configuration et déploiement centralisés du Pare-feu Azure

Vous pouvez déployer et configurer de manière centralisée plusieurs instances du Pare-feu Azure qui s’étendent sur différentes régions et différents abonnements Azure.

Stratégies hiérarchiques (globales et locales)

Vous pouvez utiliser Azure Firewall Manager pour gérer de manière centralisée les stratégies de Pare-feu Azure sur plusieurs hubs virtuels sécurisés. Vos équipes informatiques centrales peuvent créer des stratégies de pare-feu globales pour appliquer la stratégie de pare-feu à l’échelle de l’organisation et dans différentes équipes. Les stratégies de pare-feu créées localement autorisent un modèle en libre-service DevOps qui offre une meilleure agilité.

Intégré à une solution partenaire de sécurité en tant que service pour une sécurité avancée

En plus du Pare-feu Azure, vous pouvez intégrer des fournisseurs SECaaS (sécurité en tant que service) partenaires afin de fournir une protection réseau supplémentaire pour vos connexions Internet de branche et de réseau virtuel.

Cette fonctionnalité est disponible uniquement avec les déploiements de hubs virtuels sécurisés.

Filtrage du trafic du réseau virtuel vers Internet (V2I)

- Filtrez le trafic de réseau virtuel sortant avec votre fournisseur de sécurité partenaire préféré.

- Utilisez la protection Internet avancée prenant en charge l’utilisateur pour vos charges de travail cloud s’exécutant sur Azure.

Filtrage du trafic de succursale à Internet (B2I, Branch to Internet)

Utilisez votre connectivité Azure et votre distribution mondiale pour ajouter facilement un filtrage partenaire dans les scénarios de branche vers Internet.

Pour plus d’informations sur les fournisseurs de partenaire de sécurité, consultez Que sont les fournisseurs de partenaire de sécurité Azure Firewall Manager ?

Gestion de routes centralisée

Routez facilement le trafic vers votre hub sécurisé pour le filtrage et la journalisation sans qu’il soit nécessaire de configurer manuellement des routes définies par l’utilisateur sur des réseaux virtuels spoke.

Cette fonctionnalité est disponible uniquement avec les déploiements de hubs virtuels sécurisés.

Vous pouvez utiliser des fournisseurs partenaires pour le filtrage du trafic Branche vers Internet (B2I), côte à côte avec le Pare-feu Azure pour le trafic Branche vers le réseau virtuel (B2V), Réseau virtuel vers réseau virtuel (V2V) et Réseau virtuel vers Internet (V2I).

Plan de protection DDoS

Vous pouvez associer vos réseaux virtuels à un plan de protection DDoS dans Azure Firewall Manager. Pour plus d’informations, consultez Configurer un plan de protection Azure DDoS en utilisant Azure Firewall Manager.

Gérer les stratégies Web Application Firewall

Vous créer et associer de manière centralisée des stratégies Web Application Firewall (WAF) pour vos plateformes de livraison d’applications, à savoir Azure Front Door et Azure Application Gateway. Pour plus d’informations, consultez Gérer les stratégies Web Application Firewall.

Disponibilité des régions

Les stratégies de pare-feu Azure sont utilisables dans plusieurs régions. Par exemple, vous pouvez créer une stratégie dans la région USA Ouest et l’utiliser dans la région USA Est.

Problèmes connus

Les problèmes connus d’Azure Firewall Manager sont les suivants :

| Problème | Description | Limitation des risques |

|---|---|---|

| Fractionnement du trafic | Le fractionnement du trafic Microsoft 365 et du trafic PaaS public Azure n’est pas pris en charge actuellement. Ainsi, la sélection d’un fournisseur partenaire pour le trafic V2I ou B2I envoie également tout le trafic PaaS public Azure et le trafic Microsoft 365 avec le service partenaire. | Enquête sur la division du trafic au niveau du hub. |

| Les stratégies de base doivent se trouver dans la même région que la stratégie locale. | Créez toutes vos stratégies locales dans la même région que la stratégie de base. Vous pouvez toujours appliquer une stratégie qui a été créée dans une région sur un hub sécurisé à partir d’une autre région. | Enquête |

| Filtrage du trafic entre hubs dans des déploiements de hubs virtuels sécurisés | Le filtrage des communications entre hubs virtuels sécurisés est pris en charge avec la fonctionnalité Intention de routage. | Activez l’intention de routage sur votre hub Virtual WAN en définissant Inter-hub sur Activé dans Azure Firewall Manager. Pour plus d’informations sur cette fonctionnalité, consultez la Documentation sur l’intention de routage. La seule configuration de routage Virtual WAN qui active le filtrage du trafic entre hubs est l’intention de routage. |

| Trafic de branche à branche avec filtrage du trafic privé activé | Le trafic de branche à branche peut être inspecté par le Pare-feu Azure dans les scénarios de hub sécurisé, si l’intention de routage est activée. | Activez l’intention de routage sur votre hub Virtual WAN en définissant Inter-hub sur Activé dans Azure Firewall Manager. Pour plus d’informations sur cette fonctionnalité, consultez la Documentation sur l’intention de routage. La seule configuration de routage Virtual WAN qui permet à la branche de brancher le trafic privé est l’intention de routage. |

| Tous les hubs virtuels sécurisés partageant le même réseau étendu virtuel doivent se trouver dans le même groupe de ressources. | Ce comportement est aujourd’hui cohérent avec les hubs Virtual WAN. | Créez plusieurs réseaux étendus virtuels pour permettre la création de hubs virtuels sécurisés dans différents groupes de ressources. |

| Échec de l'ajout en bloc d'adresses IP | Le pare-feu du hub sécurisé passe en état d'échec si vous ajoutez plusieurs adresses IP publiques. | Ajoutez de plus petits incréments d'adresses IP publiques. Par exemple, ajoutez 10 adresses à la fois. |

| DDoS Protection non pris en charge avec les hubs virtuels sécurisés | DDoS Protection n’est pas intégré aux WAN virtuels. | Enquête Vous pouvez maintenant associer une adresse IP publique créée dans vos tenants à des hubs sécurisés. Vous pouvez configurer les adresses IP publiques avec Azure DDoS Protection. Pour plus d’informations, veuillez consulter la rubrique Prise en charge des adresses IP publiques fournies par le client dans les hubs sécurisés (préversion). |

| Journaux d’activité non entièrement pris en charge | La stratégie de pare-feu ne prend actuellement pas en charge les journaux d’activité. | Enquête |

| Description des règles non entièrement prises en charge | La stratégie de pare-feu n’affiche pas la description des règles dans une exportation ARM. | Enquête |

| Azure Firewall Manager remplace les itinéraires statiques et personnalisés, ce qui provoque des temps d’arrêt dans le hub WAN virtuel. | Vous ne devez pas utiliser Azure Firewall Manager pour gérer vos paramètres dans les déploiements configurés avec des routes personnalisées ou statiques. Les mises à jour de Firewall Manager peuvent remplacer des paramètres d’itinéraire statiques ou personnalisés. | Si vous utilisez des itinéraires statiques ou personnalisés, utilisez la page WAN virtuel pour gérer les paramètres de sécurité et éviter la configuration via Azure Firewall Manager. Pour plus d’informations, consultez Scénario : Pare-feu Azure - personnalisé. |