Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Vous pouvez configurer un serveur DNS personnalisé et activer le proxy DNS pour le pare-feu Azure. Configurez ces paramètres lorsque vous déployez le pare-feu ou configurez-les plus tard à partir de la page Paramètres DNS. Par défaut, le pare-feu Azure utilise Azure DNS et le Proxy DNS est désactivé.

Serveurs DNS

Un serveur DNS gère et résout les noms de domaine en adresses IP. Par défaut, le Pare-feu Azure utilise Azure DNS pour la résolution de noms. Le paramètre Serveur DNS vous permet de configurer vos propres serveurs DNS pour la résolution de noms du Pare-feu Azure. Vous pouvez configurer un ou plusieurs serveurs. Si vous configurez plusieurs serveurs DNS, le serveur utilisé est choisi de façon aléatoire. Vous pouvez configurer au maximum 15 serveurs DNS dans DNS personnalisé.

Notes

Pour les instances Pare-feu Azure gérés à l’aide d’Azure Firewall Manager, les paramètres DNS sont configurés dans la stratégie Pare-feu Azure associée.

Configurer des serveurs DNS personnalisés

- Sous Paramètres du pare-feu Azure, sélectionnez Paramètres DNS.

- Sous Serveurs DNS, vous pouvez saisir ou ajouter des serveurs DNS existants, précédemment spécifiés dans votre réseau virtuel.

- Sélectionnez Appliquer.

Le pare-feu dirige désormais le trafic DNS vers les serveurs DNS spécifiés pour la résolution de noms.

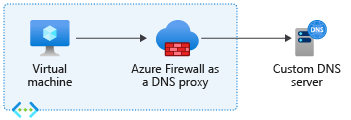

Proxy DNS

Vous pouvez configurer le Pare-feu Azure pour qu’il agisse comme proxy DNS. Un proxy DNS est un intermédiaire pour les requêtes DNS entre des machines virtuelles clientes et un serveur DNS.

Si vous souhaitez activer le filtrage des nom de domaine complets (FQDN) dans les règles de réseau, activez le proxy DNS et mettez à jour la configuration de la machine virtuelle pour utiliser le pare-feu comme proxy DNS.

Si vous activez le filtrage FQDN dans les règles de réseau, mais que vous ne configurez pas les machines virtuelles clientes pour utiliser le Pare-feu Azure comme proxy DNS, les requêtes DNS de ces clients peuvent être résolues à des moments différents ou retourner des résultats différents de ceux vus par le Pare-feu Azure. Pour garantir une résolution DNS cohérente et un filtrage FQDN, configurez les machines virtuelles clientes pour utiliser le Pare-feu Azure comme proxy DNS. Cette configuration garantit que toutes les requêtes DNS passent par le pare-feu, ce qui empêche les incohérences.

Lorsque Pare-feu Azure est un proxy DNS, deux types de fonctions de mise en cache sont possibles :

Cache positif : la résolution DNS est réussie. Le pare-feu met en cache ces réponses en fonction de la durée de vie (TTL) dans la réponse pendant jusqu’à une heure.

Cache négatif : la résolution DNS ne produit aucune réponse ni aucune résolution. Le pare-feu met en cache ces réponses en fonction de la durée de vie (TTL) dans la réponse pendant jusqu’à 30 minutes.

Le proxy DNS stocke toutes les adresses IP résolues à partir de noms de domaine complets dans des règles de réseau. En guise de bonne pratique, utilisez des noms de domaine complets qui se résolvent en une seule adresse IP.

Héritage de stratégie

Les paramètres DNS de stratégie appliqués à un pare-feu autonome remplacent les paramètres DNS du pare-feu autonome. Une stratégie enfant hérite de tous les paramètres DNS de la stratégie parente, mais elle peut remplacer la stratégie parente.

Par exemple, pour utiliser des noms de domaine complets dans la règle réseau, le proxy DNS doit être activé. Toutefois, si une stratégie parente n’a pas de proxy DNS activé, la stratégie enfant ne prend pas en charge les noms de domaine complets dans les règles de réseau, sauf si vous remplacez localement ce paramètre.

Configuration du proxy DNS

La configuration du proxy DNS nécessite trois étapes :

- Activez le proxy DNS dans les paramètres DNS de Pare-feu Azure.

- Si vous le souhaitez, configurez votre serveur DNS personnalisé ou utilisez la valeur par défaut fournie.

- Configurez l’adresse IP privée de Pare-feu Azure en tant qu’adresse DNS personnalisée dans les paramètres du serveur DNS de votre réseau virtuel afin de diriger le trafic DNS vers le pare-feu Azure.

Notes

Si vous utilisez un serveur DNS personnalisé, sélectionnez une adresse IP à partir de votre réseau virtuel qui ne fait pas partie du sous-réseau du Pare-feu Azure.

Pour configurer le proxy DNS, vous devez configurer le paramètre des serveurs DNS de votre réseau virtuel pour utiliser l’adresse IP privée du pare-feu. Activez ensuite le proxy DNS dans les paramètres DNS de Pare-feu Azure.

Configurer les serveurs DNS du réseau virtuel

- Sélectionnez le réseau virtuel dans lequel le trafic DNS est routé au moyen de l’instance Pare-feu Azure.

- SousParamètres, sélectionnez Serveurs DNS.

- Sous Serveurs DNS, sélectionnez Personnalisé.

- Saisissez l’adresse IP privée du pare-feu.

- Sélectionnez Enregistrer.

- Redémarrez les machines virtuelles connectées au réseau virtuel, afin que les nouveaux paramètres de serveur DNS leur soient attribués. Les machines virtuelles continuent d’utiliser leurs paramètres DNS actuels jusqu’à ce qu’elles soient redémarrées.

Activer le proxy DNS

- Sélectionnez votre instance Pare-feu Azure.

- Sous Paramètres, sélectionnez Paramètres DNS.

- Le proxy DNS est désactivé par défaut. Lorsque ce paramètre est activé, le pare-feu écoute le port 53 et transfère les requêtes DNS aux serveurs DNS configurés.

- Vérifiez la configuration des serveurs DNS pour vous assurer que les paramètres sont adaptés à votre environnement.

- Sélectionnez Enregistrer.

Basculement vers la haute disponibilité

Le proxy DNS dispose d’un mécanisme de basculement qui met fin à l’utilisation d’un serveur non sain détecté et utilise un autre serveur DNS disponible.

Si tous les serveurs DNS sont indisponibles, il n’y a pas d’autre serveur DNS de secours.

Contrôles d'intégrité

Le proxy DNS effectue des boucles de contrôle d’intégrité de cinq secondes tant que les serveurs en amont sont signalés comme étant défectueux. Les contrôles d’intégrité consistent en une requête DNS récursive sur le serveur de noms racine. Une fois qu’un serveur en amont est considéré comme sain, le pare-feu met fin aux contrôles d’intégrité jusqu’à l’erreur suivante. Quand un proxy sain retourne une erreur, le pare-feu sélectionne un autre serveur DNS dans la liste.

Pare-feu Azure avec des zones DNS privées Azure

Le Pare-feu Azure prend en charge l’intégration aux zones DNS privées d'Azure, ce qui lui permet de résoudre les noms de domaine privés. Lorsque vous associez une zone DNS privée au réseau virtuel où le Pare-feu Azure est déployé, le pare-feu peut résoudre les noms définis dans cette zone.

Notes

Cette intégration s’applique à la résolution de noms effectuée par le Pare-feu Azure lui-même (par exemple, lorsque le pare-feu résout les noms de domaine complets dans les règles de réseau ou les règles d’application). Les requêtes DNS provenant de clients en aval envoyés au proxy DNS du Pare-feu Azure ne sont pas résolues à l’aide de zones DNS privées Azure, sauf si le serveur DNS en amont configuré a également accès à ces zones. Le proxy DNS transfère simplement les requêtes clientes à ses serveurs en amont configurés et ne fusionne pas les résultats d’Azure DNS.

Important

Évitez de créer des enregistrements DNS dans des zones DNS privées qui remplacent les domaines par défaut appartenant à Microsoft. La substitution de ces domaines peut empêcher le Pare-feu Azure de résoudre les points de terminaison critiques, ce qui peut perturber le trafic de gestion et provoquer l’échec de fonctionnalités telles que la journalisation, la surveillance et les mises à jour.

Voici une liste non exhaustive de domaines appartenant à Microsoft qui ne doivent pas être substitués, car le trafic de gestion du pare-feu Azure peut nécessiter l’accès à ces domaines :

azclient.msazure.comcloudapp.netcore.windows.netlogin.microsoftonline.commicrosoft.commsidentity.comtrafficmanager.netvault.azure.netwindows.netmanagement.azure.comtable.core.windows.netstore.core.windows.netazure-api.netmicrosoftmetrics.comtime.windows.comservicebus.windows.netblob.storage.azure.netblob.core.windows.netarm-msedge.netcloudapp.azure.commonitoring.core.windows.net

Par exemple, le trafic de gestion du pare-feu Azure nécessite l’accès aux comptes de stockage à l’aide du domaine blob.core.windows.net. Si vous créez une zone DNS privée pour *.blob.core.windows.net et que vous l’associez au réseau virtuel du pare-feu, vous remplacez la résolution DNS par défaut et interrompez les opérations de pare-feu essentielles. Pour éviter ce problème, ne remplacez pas le domaine par défaut. Au lieu de cela, créez une zone DNS privée pour un sous-domaine unique, tel que *.<unique-domain-name>.blob.core.windows.net.

Vous pouvez également empêcher les zones DNS privées d’affecter le Pare-feu Azure, déployer les services qui nécessitent des zones DNS privées dans un réseau virtuel distinct. De cette façon, les zones DNS privées sont uniquement associées au réseau virtuel de service et n’affectent pas la résolution DNS pour le Pare-feu Azure.