Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

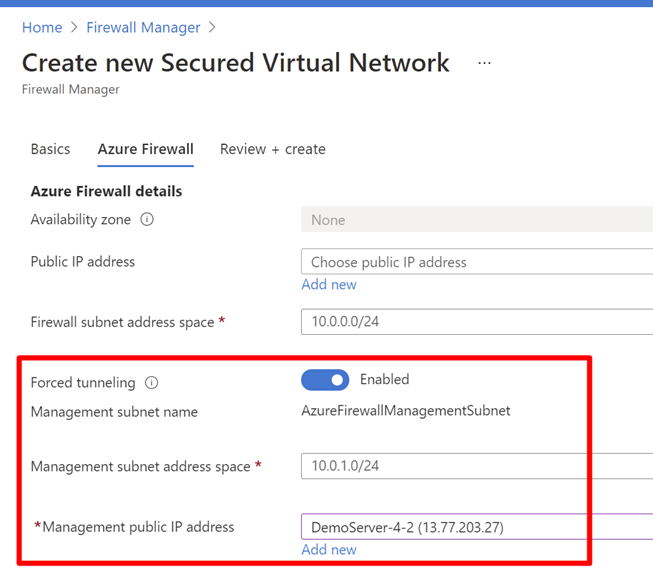

Lorsque vous configurez un nouveau pare-feu Azure, vous pouvez acheminer tout le trafic Internet vers un tronçon suivant désigné au lieu d’accéder directement à Internet. Par exemple, vous pourriez disposer d’une route par défaut publiée via BGP ou utilisant les routes définies par l’utilisateur (UDR) pour forcer le trafic vers un pare-feu en périphérie local ou une autre appliance virtuelle réseau (NVA) pour traiter le trafic réseau avant qu’il ne soit dirigé vers Internet. Pour prendre en charge cette configuration, vous devez créer une instance Pare-feu Azure avec la carte réseau Gestion de pare-feu activée.

Vous préféreriez ne pas exposer une adresse IP publique directement à Internet. Dans ce cas, vous pouvez déployer Pare-feu Azure avec la carte réseau Gestion de pare-feu activée sans adresse IP publique. Lorsque la carte réseau Gestion de pare-feu est activée, elle crée une interface de gestion avec une adresse IP publique utilisée par Pare-feu Azure pour ses opérations. L’adresse IP publique est utilisée exclusivement par la plateforme Azure et ne peut être utilisée à aucune autre fin. Le réseau Tenant Datapath peut être configuré sans adresse IP publique, et le trafic Internet peut être transféré en mode Tunnel forcé vers un autre pare-feu ou être bloqué.

Le Pare-feu Azure assure automatiquement la traduction SNAT pour l'ensemble du trafic sortant à destination d'adresses IP publiques. Le Pare-feu Azure ne traduit pas l’adresse réseau source quand l’adresse IP de destination est une plage d’adresses IP privées selon la norme IANA RFC 1918. Cette logique fonctionne parfaitement lorsque vous êtes directement en sortie sur Internet. Toutefois, avec le tunneling forcé configuré, il est possible que le trafic Internet fasse l’objet d’une traduction via SNAT en l’une des adresses IP privées de pare-feu dans AzureFirewallSubnet. Cela masque l’adresse source de votre pare-feu local. Vous pouvez configurer le Pare-feu Azure sans traduction d’adresses réseau sources (SNAT), quelle que soit l’adresse IP de destination en ajoutant 0.0.0.0/0 comme plage d’adresses IP privées. Avec cette configuration, le Pare-feu Azure ne peut jamais sortir directement sur Internet. Pour plus d’informations, consultez Plages d’adresses IP privées SNAT du Pare-feu Azure.

Pare-feu Azure prend également en charge le tunneling fractionné, qui est la possibilité de router le trafic de manière sélective. Par exemple, vous pouvez configurer Pare-feu Azure pour diriger tout le trafic vers votre réseau local pendant le routage du trafic vers Internet pour l’activation KMS, ce qui veille à l’activation du serveur KMS. Vous pouvez effectuer cette opération en utilisant des tables de route sur le AzureFirewallSubnet. Pour découvrir plus d’informations, consultez Configuration de Pare-feu Azure en mode tunneling forcé – Hub Communauté Microsoft.

Important

Si vous déployez Pare-feu Azure à l’intérieur d’un hub Virtual WAN (hub virtuel sécurisé), la publicité de l’itinéraire par défaut sur Express Route ou passerelle VPN n’est actuellement pas prise en charge. Un correctif est en cours d’étude.

Important

DNAT n’est pas pris en charge avec l’option Tunneling forcé activée. Les pare-feu déployés, dont l’option Tunneling forcé est activée, ne peuvent pas prendre en charge l’accès entrant depuis Internet compte tenu du routage asymétrique. Toutefois, les pare-feux avec une carte réseau Gestion prend toujours en charge DNAT.

Configuration de tunneling forcé

Quand la carte réseau Gestion de pare-feu est activée, le AzureFirewallSubnet peut maintenant inclure des routes vers n’importe quel pare-feu local ou n’importe quelle appliance virtuelle réseau pour traiter le trafic avant qu’il ne soit dirigé vers Internet. Vous pouvez également publier ces routes via le protocole BGP sur AzureFirewallSubnet si l’option Propager des routes de passerelle est activée sur ce sous-réseau.

Par exemple, vous pouvez créer une route par défaut sur AzureFirewallSubnet avec votre passerelle VPN comme tronçon suivant pour accéder à votre appareil local. Ou vous pouvez activer l’option Propager des routes de passerelle pour récupérer les routes appropriées sur le réseau local.

Si vous configurez le tunneling forcé, le trafic Internet fait l’objet d’une traduction SNAT en l’une des adresses IP privées du pare-feu dans AzureFirewallSubnet, ce qui a pour effet de masquer la source à partir de votre pare-feu local.

Si votre organisation utilise une plage d’adresses IP publiques pour les réseaux privés, Pare-feu Azure traduit l’adresse réseau source du trafic en une des adresses IP privées du pare-feu dans AzureFirewallSubnet. Toutefois, vous pouvez configurer Pare-feu Azure pour qu’il n’effectue pas une telle traduction. Pour plus d’informations, consultez Plages d’adresses IP privées SNAT du Pare-feu Azure.