Utilisez le Pare-feu Azure pour protéger les déploiements Azure Virtual Desktop

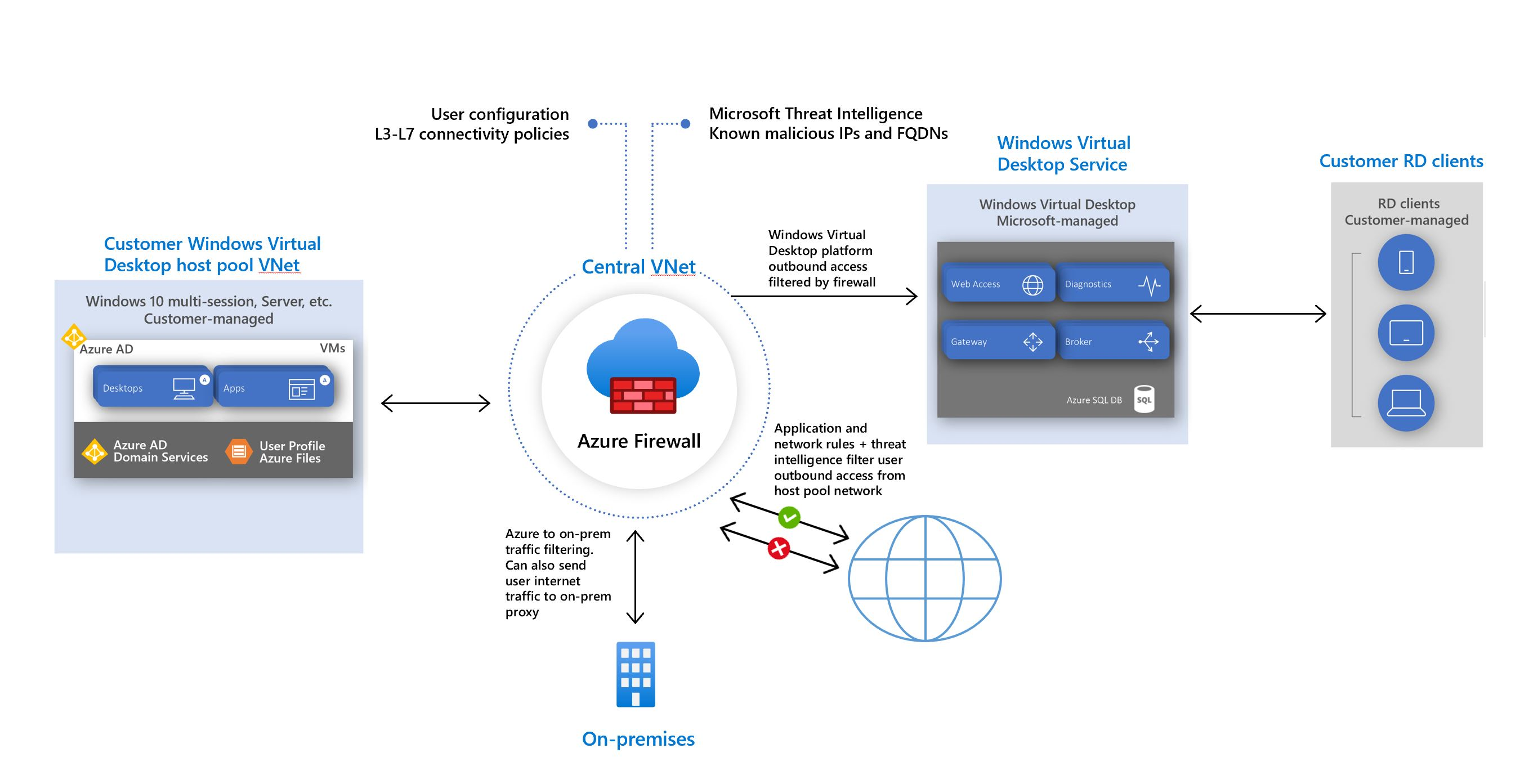

Azure Virtual Desktop est un service VDI (Cloud Virtual Desktop Infrastructure) qui s’exécute sur Azure. Lorsqu’un utilisateur final se connecte à Azure Virtual Desktop, sa session provient d’un hôte de session dans un pool d’hôtes. Un pool d’hôtes est une collection de machines virtuelles Azure qui s’inscrivent auprès d’Azure Virtual Desktop en tant qu’hôtes de la session. Ces machines virtuelles s’exécutent dans votre réseau virtuel et sont soumises aux contrôles de sécurité de ce dernier. Ils ont besoin d’un accès Internet sortant au service Azure Virtual Desktop pour fonctionner correctement et peuvent également avoir besoin d’un accès Internet sortant pour les utilisateurs finaux. Le Pare-feu Azure peut vous aider à verrouiller votre environnement et à filtrer le trafic sortant.

Suivez les instructions de cet article pour renforcer la protection de votre pool d’hôtes Azure Virtual Desktop à l’aide du Pare-feu Azure.

Configuration requise

- Un environnement Azure Virtual Desktop déployé et un pool d’hôtes. Pour plus d’informations, consultez Déployer Azure Virtual Desktop.

- Un Pare-feu Azure déployé avec au moins une stratégie de Firewall Manager.

- DNS et proxy DNS activés dans la stratégie de pare-feu afin d’utiliser le nom de domaine complet (FQDN) dans les règles de réseau.

Pour en savoir plus sur la terminologie Azure Virtual Desktop, consultez terminologie Azure Virtual Desktop.

Accès sortant du pool d’hôtes à Azure Virtual Desktop

Les machines virtuelles Azure que vous créez pour Azure Virtual Desktop doivent avoir accès à plusieurs noms de domaine complets (FQDN) pour fonctionner correctement. Le Pare-feu Azure utilise la balise FQDN Azure Virtual Desktop WindowsVirtualDesktop pour simplifier cette configuration. Vous devrez créer une stratégie de Pare-feu Azure et créer des regroupements de règles pour les règles de réseau et les règles d’application. Donnez à la collection de règles une priorité et une action autoriser ou refuser.

Vous devez créer des règles pour chacun des noms de domaine complets et points de terminaison requis. La liste est disponible sur noms de domaine complets et points de terminaison obligatoires pour Azure Virtual Desktop. Pour identifier un pool d’hôtes spécifique en tant que Source, vous pouvez créer un groupe IP avec chaque hôte de session pour le représenter.

Important

Nous vous recommandons de ne pas utiliser l’inspection TLS avec Azure Virtual Desktop. Pour plus d'informations, consultez les instructions pour le serveur proxy.

Échantillon de stratégie de pare-feu Azure

Toutes les règles obligatoires et facultatives mentionnées ci-dessus peuvent être facilement déployées dans une seule stratégie de pare-feu Azure à l’aide du modèle publié sur https://github.com/Azure/RDS-Templates/tree/master/AzureFirewallPolicyForAVD. Avant de déployer en production, nous vous recommandons de passer en revue toutes les règles de réseau et d’application définies, et de vous assurer qu’elles sont alignées sur la documentation officielle et les exigences de sécurité d’Azure Virtual Desktop.

Accès sortant du pool d’hôtes à Internet

Selon les besoins de votre organisation, vous souhaiterez peut-être activer l’accès Internet sortant sécurisé pour vos utilisateurs finaux. Si la liste des destinations autorisées est bien définie (par exemple, pour accès Microsoft 365), vous pouvez utiliser des règles d’application et de réseau du Pare-feu Azure pour configurer l’accès requis. Le trafic des utilisateurs finaux est ainsi directement acheminé vers Internet, ce qui optimise les performances. Si vous devez autoriser la connectivité réseau pour Windows 365 ou Intune, consultez Exigences réseau pour Windows 365 et Points de terminaison réseau pour Intune.

Si vous souhaitez filtrer le trafic Internet utilisateur sortant à l’aide d’une passerelle web sécurisée locale existante, vous pouvez configurer des navigateurs web ou d’autres applications qui s’exécutent sur le pool d’hôtes Azure Virtual Desktop avec une configuration de proxy explicite. Pour obtenir un exemple, consultez Procédure d’utilisation des options de ligne de commande MicrosoftEdge pour configurer les paramètres de proxy. Ces paramètres de proxy n’influencent que l’accès Internet de l’utilisateur final, ce qui permet le trafic sortant de la plateforme Azure Virtual Desktop directement via le Pare-feu Azure.

Contrôler l’accès des utilisateurs au web

Les administrateurs peuvent autoriser ou refuser l’accès des utilisateurs à différentes catégories de sites web. Ajoutez une règle à votre collection d’applications à partir de votre adresse IP spécifique vers les catégories web que vous souhaitez autoriser ou refuser. Vérifiez toutes les catégories web.

Étape suivante

- En savoir plus sur Azure Virtual Desktop : Qu’est-ce qu’Azure Virtual Desktop ?