Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Dans cet article, vous allez apprendre à inscrire une application cliente dans Microsoft Entra ID pour accéder aux services de données de santé Azure. Pour plus d’informations, consultez Inscrire une application auprès de la plateforme d’identités Microsoft.

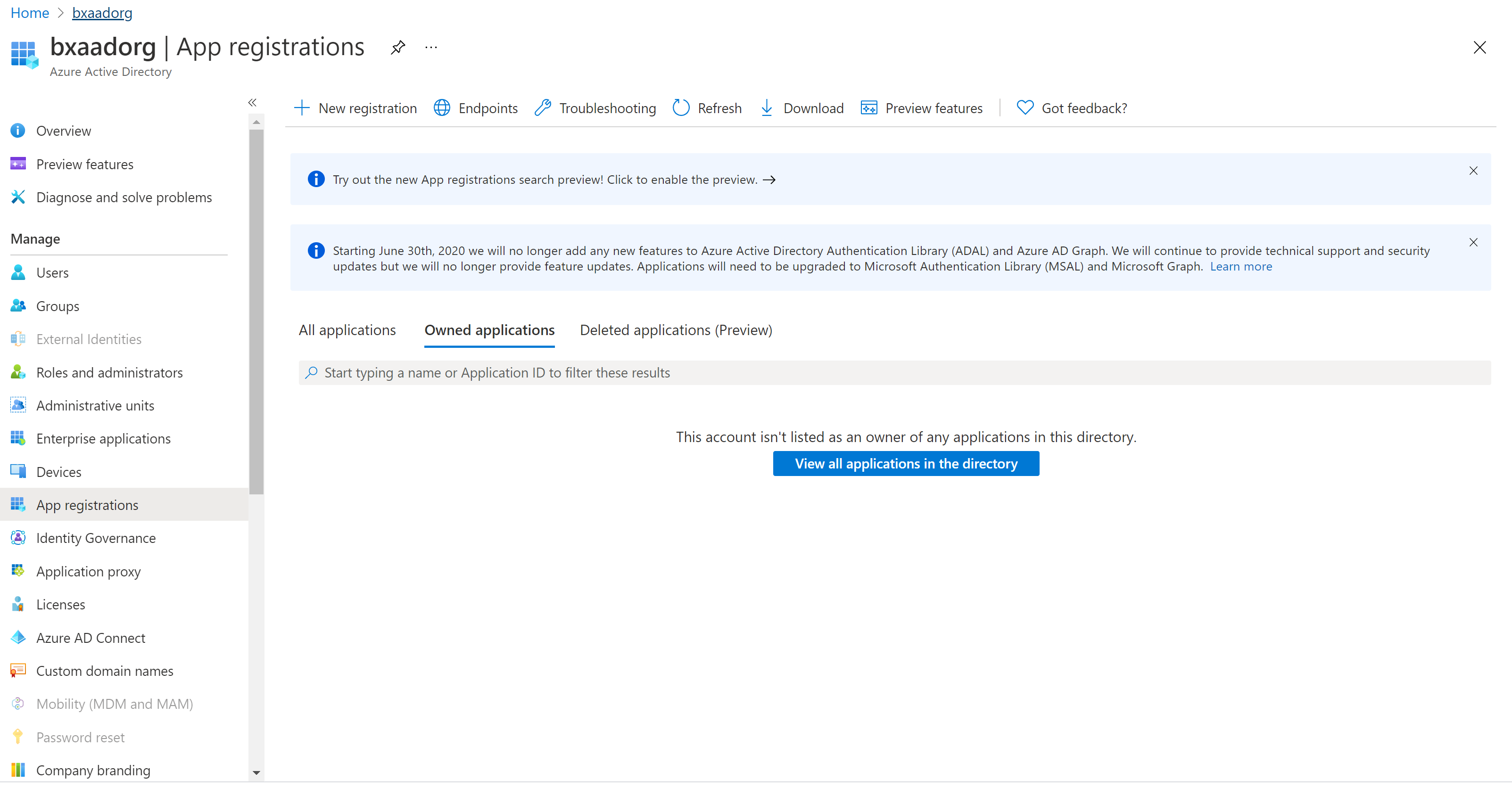

Inscrire une nouvelle application

- Dans le portail Azure, sélectionnez Microsoft Entra ID.

- Sélectionnez Inscriptions d’applications.

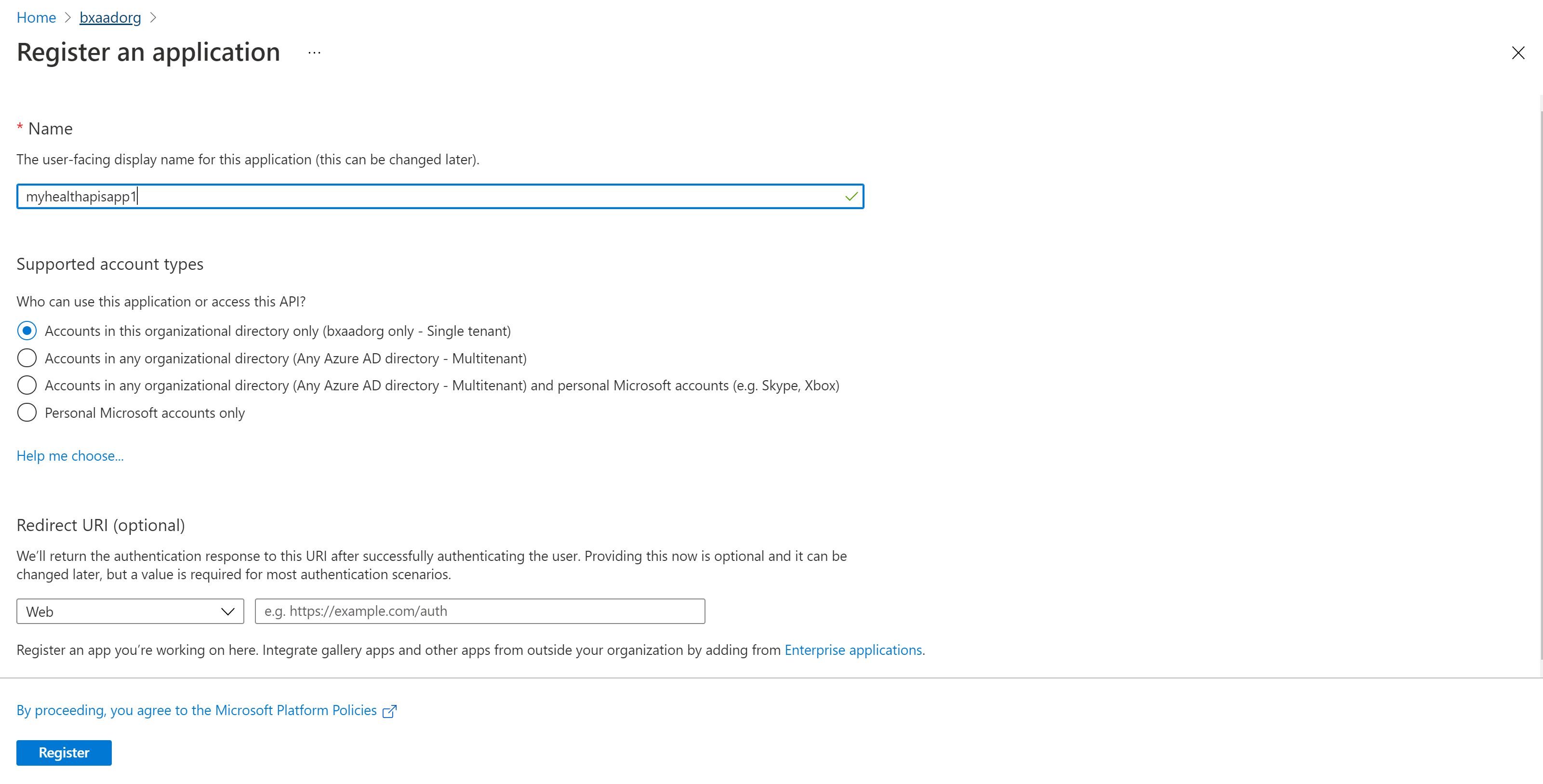

- Sélectionnez Nouvelle inscription.

- Pour les Types de comptes pris en charge, sélectionnez Comptes dans cet annuaire d’organisation uniquement. Laissez les autres options telles quelles.

- Sélectionnez Inscrire.

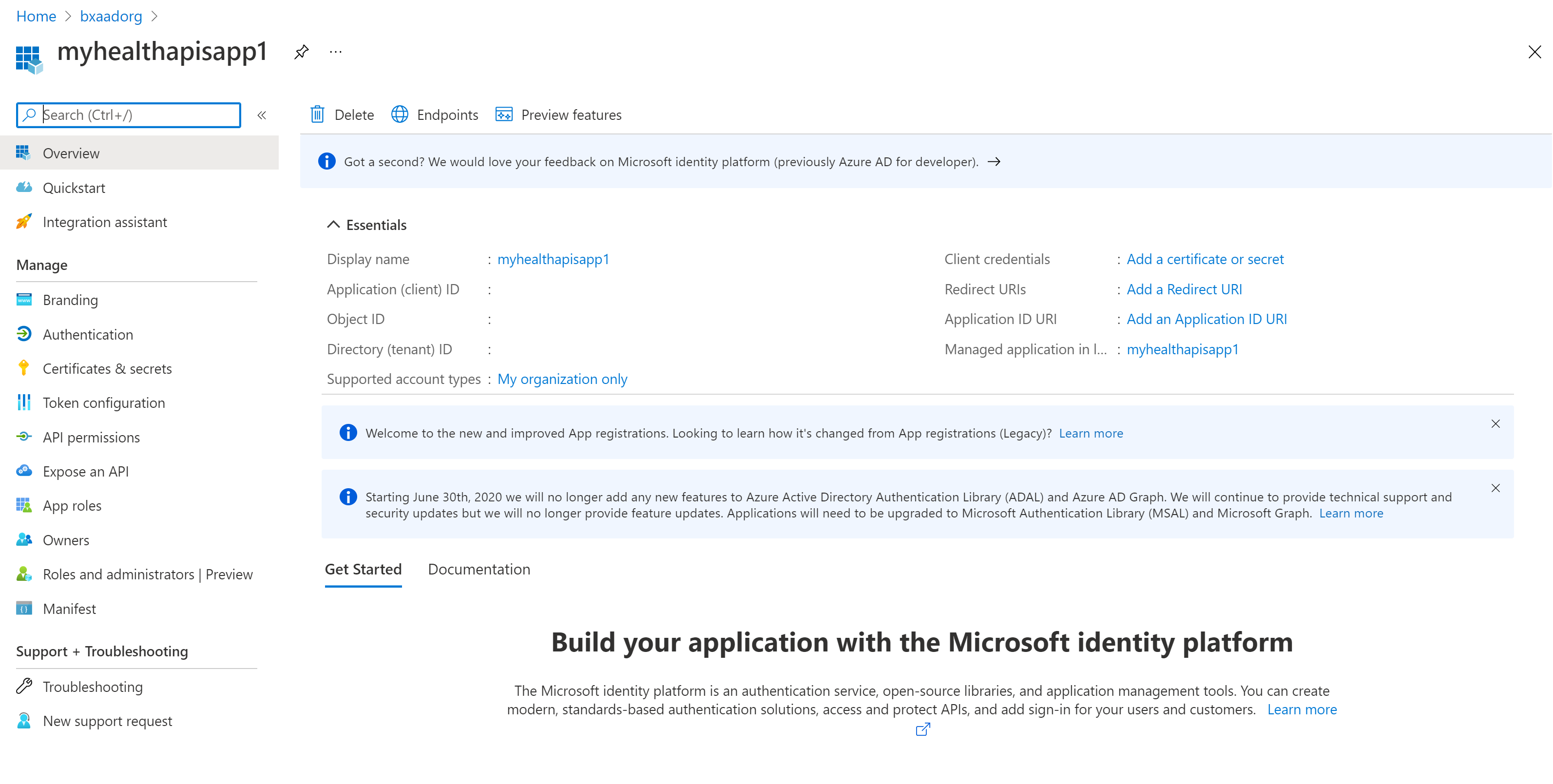

ID d’application (ID client)

Après avoir inscrit une nouvelle application, vous pouvez trouver l’ID de l’application (client) et l’ID de l’annuaire (locataire) à partir de l’option de menu Vue d’ensemble. Notez les valeurs pour les utiliser ultérieurement.

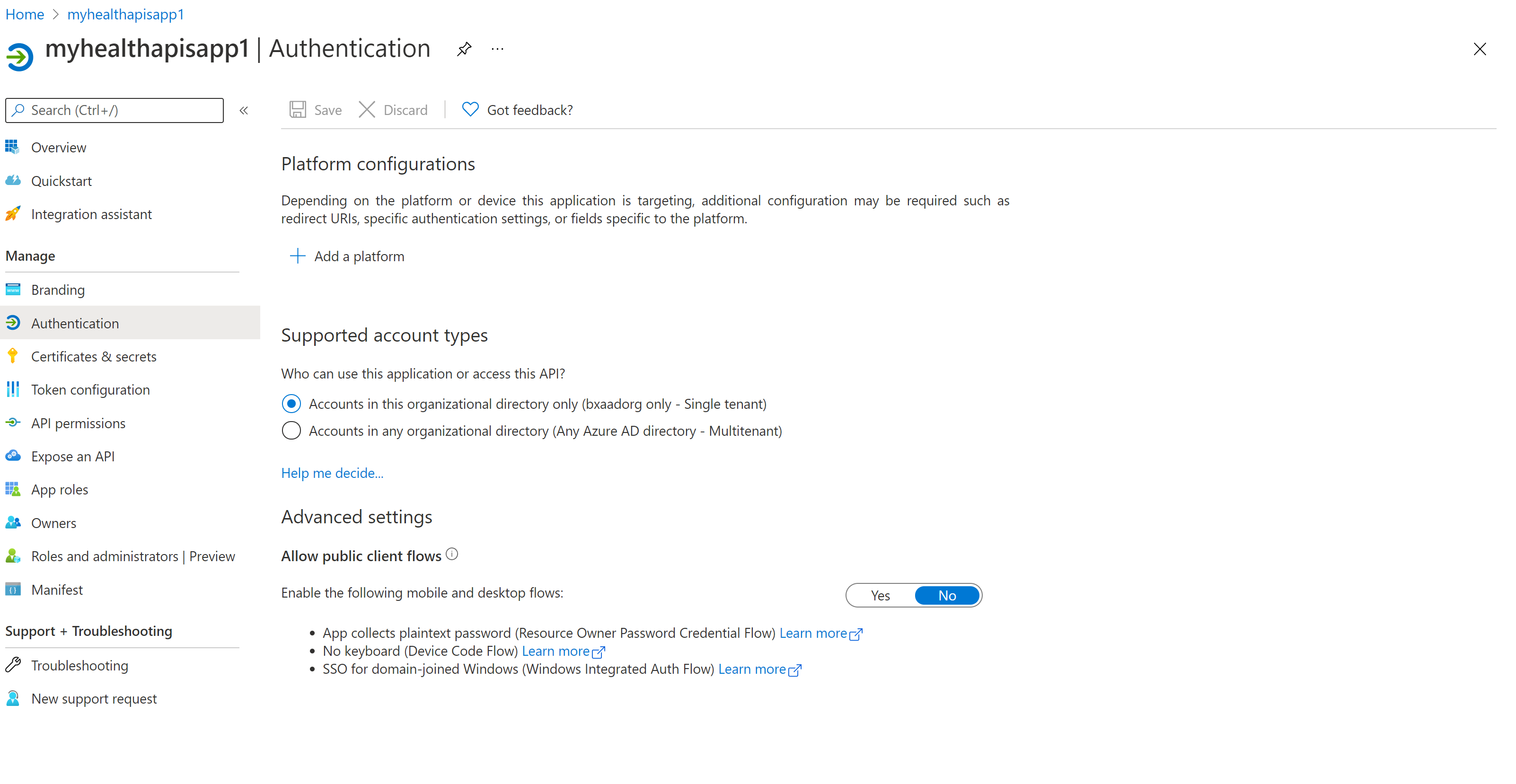

Paramètre d’authentification : confidentiel ou public

Sélectionnez Authentification pour examiner les paramètres. La valeur par défaut pour Autoriser les flux clients publics est « Non ».

Si vous conservez cette valeur par défaut, l’inscription de l’application est une application cliente confidentielle et un certificat ou un secret est requis.

Si vous remplacez la valeur par défaut par « Oui » pour l’option « Autoriser les flux clients publics » dans les paramètres avancés, l’inscription de l’application est une application cliente publique et un certificat ou un secret n’est pas nécessaire. La valeur « Oui » est utile lorsque vous souhaitez créer une application cliente publique à l’aide du protocole ou des fonctionnalités d’autorisation OAuth, comme décrit dans les applications clientes publiques et confidentielles.

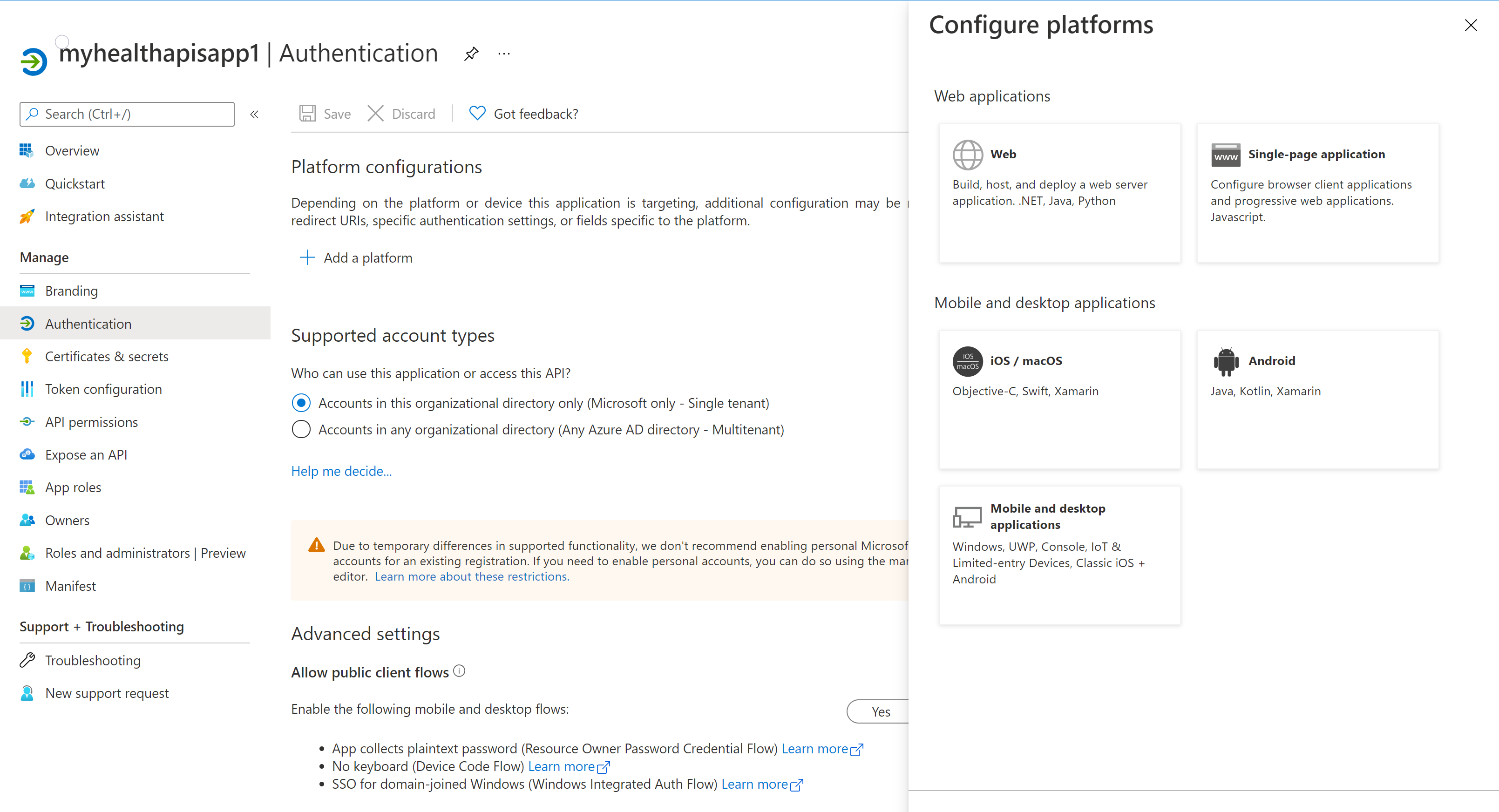

Pour les outils qui nécessitent une URL de redirection, sélectionnez Ajouter une plateforme pour configurer la plateforme.

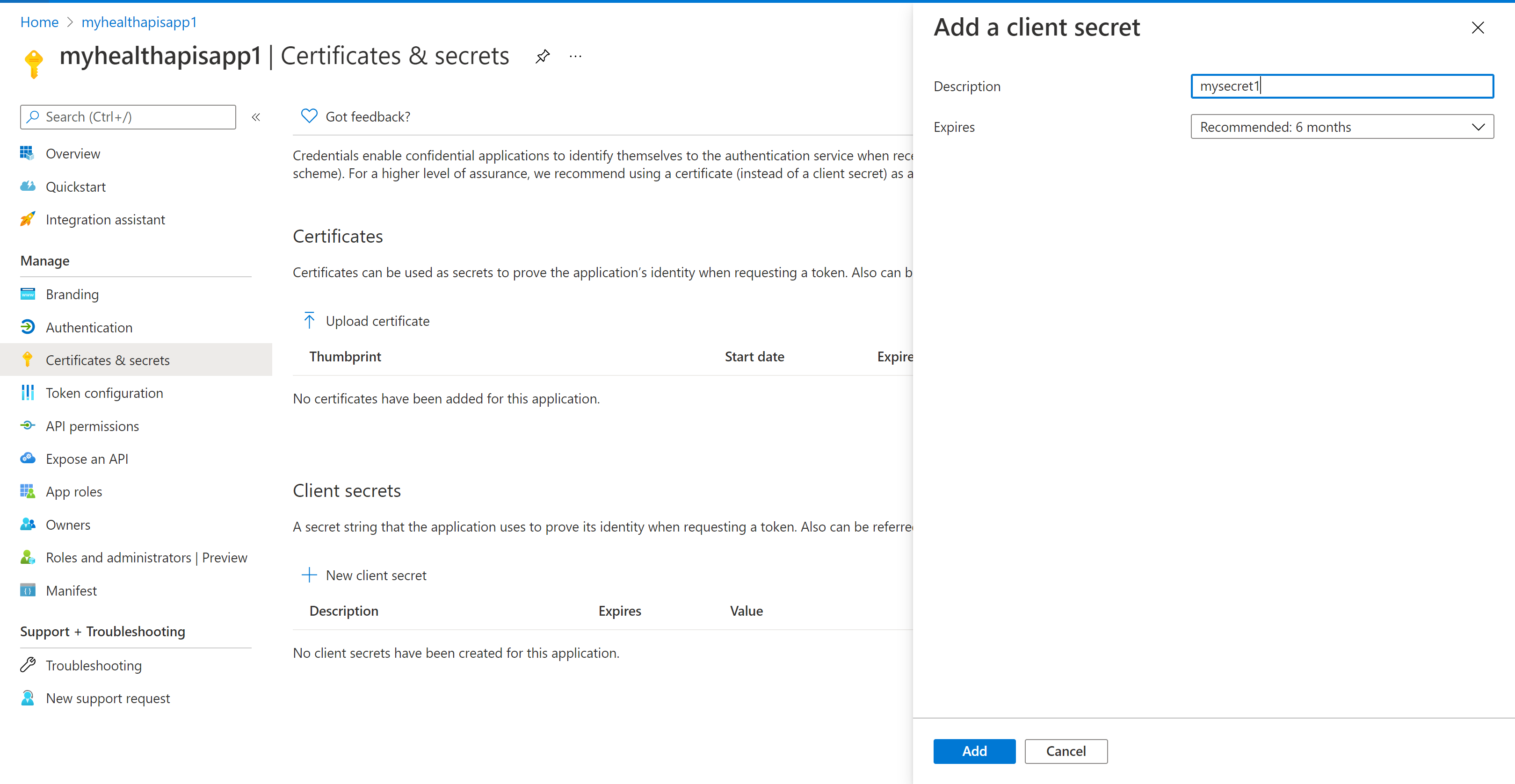

Certificats et secrets

Sélectionnez Certificats et secrets, puis Nouvelle clé secrète client. Sélectionnez Recommandé 6 mois dans le champ Expire. Ce nouveau secret sera valide pendant six mois. Vous pouvez également choisir différentes valeurs telles que :

- 3 mois

- 12 mois

- 24 mois

- Une date de début et une date de fin personnalisées.

Remarque

Il est important d’enregistrer la valeur secrète, et non l’ID du secret.

Si vous le souhaitez, vous pouvez charger un certificat (clé publique) et utiliser l’ID de certificat, une valeur GUID associée au certificat. À des fins de test, vous pouvez créer un certificat auto-signé à l’aide d’outils tels que la ligne de commande PowerShell New-SelfSignedCertificate, puis exporter le certificat à partir du magasin de certificats.

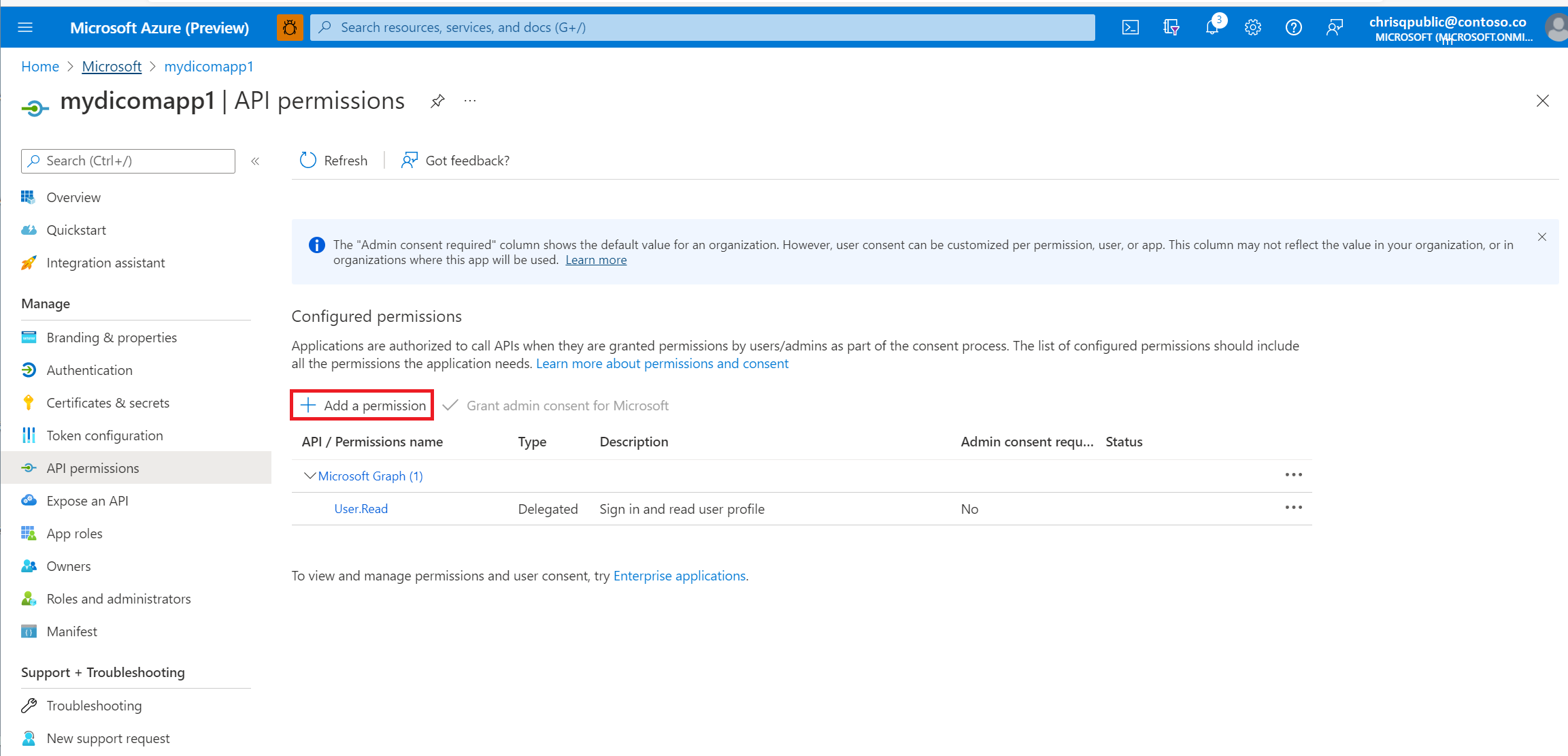

Autorisations API

Les étapes suivantes sont requises pour le service DICOM, mais facultatives pour le service FHIR. En outre, les autorisations d’accès utilisateur ou les attributions de rôles pour les services de données de santé Azure sont gérées via RBAC. Pour plus d’informations, consultez Configurer Azure RBAC pour les services de données de santé Azure.

Sélectionnez le panneau Autorisations d’API.

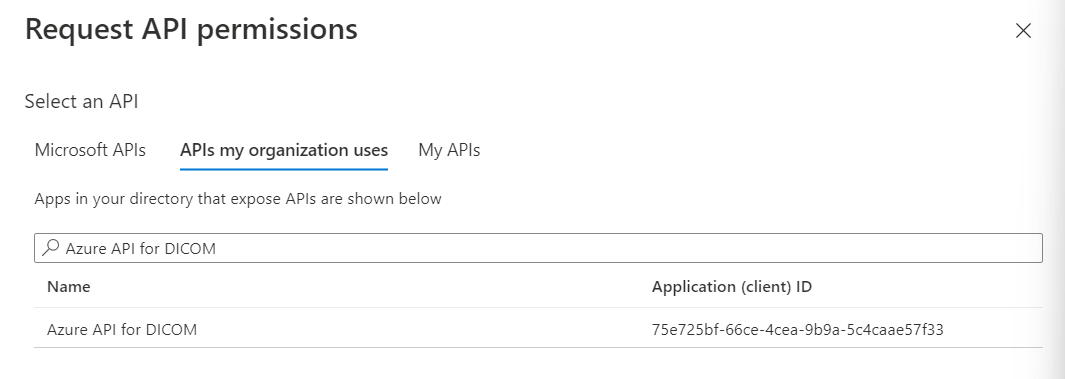

Sélectionnez Ajouter une autorisation.

Si vous utilisez les services de données de santé Azure, vous allez ajouter une autorisation au service DICOM en recherchant API Azure pour DICOM sous API que mon organisation utilise.

Le résultat de la recherche d’API Azure pour DICOM n’apparaîtra que si vous avez déjà déployé le service DICOM dans l’espace de travail.

Si vous référencez une autre application de ressource, sélectionnez l’inscription d’application de ressource d’API DICOM que vous avez créée sous API que mon organisation utilise.

Sélectionnez les étendues (autorisations) que l’application cliente confidentielle demande au nom d’un utilisateur. Sélectionnez Dicom.ReadWrite, puis sélectionnez Ajouter des autorisations.

Remarque

Utilisez grant_type de client_credentials lors de la tentative d’obtention d’un jeton d’accès pour le service FHIR à l’aide d’outils tels que le client REST. Pour plus d’informations, consultez Accéder aux Services de données de santé Azure à l’aide de l’extension du client REST dans Visual Studio Code.

Utilisez grant_type de client_credentials ou de authentication_code lors de la tentative d’obtention d’un jeton d’accès pour le service DICOM. Pour plus d’informations, consultez Utilisation de DICOM avec cURL.

L’inscription de votre application est maintenant terminée.

Étapes suivantes

Dans cet article, vous avez appris à inscrire une application cliente dans Microsoft Entra ID. En outre, vous avez appris à ajouter un secret et des autorisations d’API aux services de données de santé Azure. Pour plus d’informations sur les services de données de santé Azure, consultez