Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier les répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer de répertoire.

Quand vous déployez Opérations Azure IoT, vous installez une suite de services sur un cluster Kubernetes avec Azure Arc. Cet article fournit une vue d’ensemble des différentes options de déploiement à prendre en compte pour votre scénario.

Environnements pris en charge

Environnements Windows pris en charge

Microsoft prend en charge les distributions Kubernetes suivantes pour les déploiements Azure IoT Operations sur Windows. Le tableau ci-dessous détaille leurs niveaux de support et les versions que Microsoft utilise pour valider les déploiements :

| Distribution Kubernetes | Architecture | Niveau du support | Version minimale validée |

|---|---|---|---|

| AKS Edge Essentials | x86_64 | Préversion publique | AksEdge-K3s-1.29.6-1.8.202.0 |

| AKS sur Azure local | x86_64 | Préversion publique | Système d’exploitation Azure Stack HCI, version 23H2, build 2411 |

- La version minimale validée est la version la plus basse de la distribution Kubernetes utilisée par Microsoft pour valider les déploiements Azure IoT Operations.

Environnements Linux pris en charge

Microsoft prend en charge les distributions Kubernetes suivantes pour les déploiements Azure IoT Operations dans les environnements Linux. Le tableau ci-dessous répertorie leurs niveaux de support et les versions que Microsoft utilise pour valider les déploiements :

| Distribution Kubernetes | Architecture | Niveau du support | Version minimale validée | Système d’exploitation validé minimum |

|---|---|---|---|---|

| K3s | x86_64 | Disponibilité générale | 1.31.1 | Ubuntu 24.04 |

| Version de Tanzu Kubernetes (TKr) | x86_64 | Disponibilité générale | 1.28.11 | Tanzu Kubernetes Grid 2.5.2 |

- La version minimale validée est la version la plus basse de la distribution Kubernetes utilisée par Microsoft pour valider les déploiements Azure IoT Operations.

- Le système d’exploitation validé minimum est la version la plus basse du système d’exploitation utilisée par Microsoft pour valider les déploiements.

Important

La prise en charge des déploiements Azure IoT Operations n’est disponible que sur la version 1.28.11 de TKr.

Remarque

Les enregistrements de facturation sont collectés dans tout environnement où vous installez Azure IoT Operations, indépendamment du support ou de la disponibilité.

Pour installer Azure IoT Operations, vous devez disposer de la configuration matérielle requise suivante. Si vous utilisez un cluster multinode qui permet la tolérance de panne, effectuez un scale-up jusqu’à la capacité recommandée pour améliorer les performances.

| Spec | Minimum | Recommandé |

|---|---|---|

| Capacité de mémoire vive (RAM) | 16 Go | 32 Go |

| Mémoire disponible pour les opérations Azure IoT (RAM) | 10 Go | Dépend de l’utilisation. |

| UC | 4 processeurs virtuels | 8 processeurs virtuels |

Remarque

La configuration minimale est appropriée lors de l’exécution des opérations Azure IoT uniquement.

Choisir vos fonctionnalités

Opérations Azure IoT offre deux modes de déploiement. Vous pouvez choisir de déployer avec des paramètres de test, un sous-ensemble de fonctionnalités de base plus simple à utiliser pour les scénarios d’évaluation. Vous pouvez également choisir de déployer avec des paramètres sécurisés, l’ensemble de fonctionnalités complet.

Déploiement avec les paramètres de test

Un déploiement avec uniquement des paramètres de test présente les caractéristiques suivantes :

- Il ne configure pas les secrets ni les fonctionnalités d’identité managée affectées par l’utilisateur.

- Il est conçu pour permettre l’exemple de démarrage rapide de bout en bout à des fins d’évaluation. Il prend donc en charge le simulateur OPC PLC et se connecte aux ressources cloud à l’aide de l’identité managée affectée par le système.

- Vous pouvez le mettre à niveau pour utiliser des paramètres sécurisés.

Pour une expérience de démarrage rapide, utilisez le guide de démarrage rapide : Exécuter des opérations Azure IoT dans GitHub Codespaces avec le scénario K3s . Ce scénario utilise une distribution Kubernetes légère (K3s) et s’exécute dans GitHub Codespaces. Vous n’avez donc pas besoin de configurer un cluster ou d’installer des outils localement.

Pour déployer Azure IoT Operations avec des paramètres de test, suivez les articles suivants :

- Commencez par Préparer votre cluster Kubernetes avec Azure Arc pour configurer et activer votre cluster Arc.

- Suivez ensuite les étapes décrites dans Déployer Opérations Azure IoT sur un cluster de test.

Conseil / Astuce

À tout moment, vous pouvez mettre à niveau votre instance Opérations Azure IoT, de façon à utiliser des paramètres sécurisés, en utilisant les étapes décrites dans Activer les paramètres sécurisés.

Déploiement avec des paramètres sécurisés

Un déploiement avec des paramètres sécurisés présente les caractéristiques suivantes :

- Il est conçu pour les scénarios prêts pour la production.

- Il permet aux secrets et à l’identité managée affectée par l’utilisateur(-trice), qui sont toutes deux des fonctionnalités importantes pour le développement d’un scénario prêt pour la production. Les secrets sont utilisés chaque fois que les composants Azure IoT Operations se connectent à une ressource en dehors du cluster, comme un serveur OPC UA ou un point de terminaison de flux de données.

Pour déployer Opérations Azure IoT avec des paramètres sécurisés, suivez les articles suivants :

- Commencez par Préparer votre cluster Kubernetes avec Azure Arc pour configurer et activer votre cluster Arc.

- Suivez ensuite les étapes décrites dans Déployer Opérations Azure IoT sur un cluster de production.

Autorisations requises

Le tableau suivant décrit les tâches de déploiement et de gestion Opérations Azure IoT qui nécessitent des autorisations élevées. Pour plus d’informations sur l’attribution de rôles aux utilisateurs, consultez Étapes pour attribuer un rôle Azure.

| Tâche | Autorisation requise | Commentaires |

|---|---|---|

| Déployer Opérations Azure IoT | Rôle d’intégration Opérations Azure IoT | Ce rôle dispose de toutes les autorisations requises pour lire et écrire des opérations Azure IoT et des ressources Azure Device Registry. Ce rôle dispose d’autorisations Microsoft.Authorization/roleAssignments/write. |

| Inscrire des fournisseurs de ressources | Rôle Contributeur au niveau de l’abonnement | Cette tâche ne doit être effectuée qu’une seule fois par abonnement. Vous devez inscrire les fournisseurs de ressources suivants : Microsoft.ExtendedLocation, Microsoft.SecretSyncController, Microsoft.Kubernetes, Microsoft.KubernetesConfiguration, Microsoft.IoTOperations et Microsoft.DeviceRegistry. |

| Créer des secrets dans Key Vault | Rôle Agent des secrets Key Vault au niveau de la ressource | Requis uniquement pour le déploiement de paramètres sécurisés afin de synchroniser des secrets à partir d’Azure Key Vault. |

| Créer et gérer les comptes de stockage | Rôle Contributeur de compte de stockage | Obligatoire pour le déploiement d’Opérations Azure IoT. |

| Créer un groupe de ressources | Rôle Contributeur de groupe de ressources | Requis pour créer un groupe de ressources pour stocker des ressources Opérations Azure IoT. |

| Intégrer un cluster à Azure Arc | Cluster Kubernetes – Rôle d’intégration Azure Arc | Les clusters avec Arc sont nécessaires pour déployer Opérations Azure IoT. |

| Gérer le déploiement du pont de ressources Azure | Rôle de déploiement Azure Resource Bridge | Requis pour déployer Opérations Azure IoT. |

| Fournir des autorisations pour le déploiement | Rôle Utilisateur du cluster Kubernetes avec Azure Arc | Requis pour accorder l’autorisation de déploiement au cluster Kubernetes avec Azure Arc. |

Conseil / Astuce

Vous devez activer la synchronisation des ressources sur l’instance Azure IoT Operations pour utiliser les fonctionnalités de découverte automatique des ressources des services Akri. Pour en savoir plus, consultez Qu’est-ce que la découverte de ressources OPC UA ?.

Si vous utilisez Azure CLI pour attribuer des rôles, exécutez la commande az role assignment create pour accorder des autorisations. Par exemple : az role assignment create --assignee sp_name --role "Role Based Access Control Administrator" --scope subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/MyResourceGroup

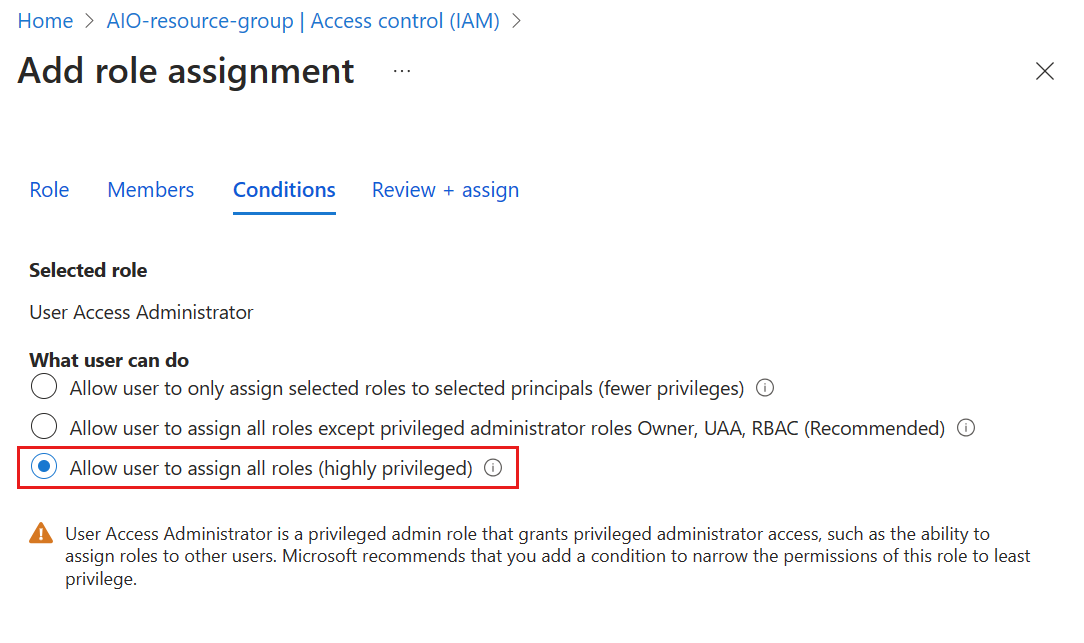

Si vous utilisez le portail Microsoft Azure pour attribuer des rôles d’administrateur privilégiés à un utilisateur ou à un principal, vous êtes invité à restreindre l’accès à l’aide de conditions. Pour ce scénario, sélectionnez la conditionAutoriser l’utilisateur à attribuer tous les rôles dans la page Ajouter une attribution de rôle.

Organiser des instances à l’aide de sites

Opérations Azure IoT prend en charge les sites Azure Arc pour l’organisation des instances. Un site est une ressource de cluster dans Azure comme un groupe de ressources, mais les sites regroupent généralement des instances par emplacement physique, et facilitent la localisation et la gestion des ressources par les utilisateurs OT. Un administrateur informatique crée des sites et les étend à un abonnement ou à un groupe de ressources. Ensuite, toutes les opérations Azure IoT déployées sur un cluster avec Arc sont automatiquement collectées dans le site associé à son abonnement ou à son groupe de ressources.

Pour plus d’informations, consultez Qu’est-ce que le gestionnaire de site Azure Arc (préversion) ?.

Points de terminaison Opérations Azure IoT

Si vous utilisez des pare-feux d’entreprise ou des proxys pour gérer le trafic sortant, configurez les points de terminaison suivants avant de déployer Opérations Azure IoT.

Points de terminaison dans les Points de terminaison Kubernetes avec Azure Arc.

Remarque

Si vous utilisez la passerelle Azure Arc pour connecter votre cluster à Arc, vous pouvez configurer un ensemble plus petit de points de terminaison en suivant l’aide sur la passerelle Arc.

Points de terminaison dans Points de terminaison Azure CLI.

Vous avez besoin

graph.windows.net,*.azurecr.io,*.blob.core.windows.netet*.vault.azure.netà partir de cette liste de points de terminaison.Pour envoyer (push) des données dans le cloud, activez les points de terminaison suivants en fonction de votre choix de plateforme de données.

- Microsoft Fabric OneLake : Ajoutez des URL Fabric à votre liste verte.

- Event Hubs : Résoudre les problèmes de connectivité – Azure Event Hubs.

- Event Grid : Résoudre les problèmes de connectivité – Azure Event Grid.

- Azure Data Lake Storage Gen 2 : Points de terminaison standard de compte de stockage.

Azure IoT Operations utilise un registre de schémas cloud qui nécessite l’accès à un conteneur stockage Blob Azure fourni par le client. Pour que le registre de schémas accède au conteneur, le conteneur doit exposer un point de terminaison public ou désigner le registre de schémas Azure Device Registry (

Microsoft.DeviceRegistry/schemaRegistries) en tant que service Azure approuvé. Cela n’a aucun impact sur les configurations de pare-feu ou de proxy du client à la périphérie. Pour plus d’informations, consultez Registre de schémas et stockage.Points de terminaison (DNS) Descriptif <customer-specific>.blob.core.windows.netStockage pour le registre de schémas. Reportez-vous aux points de terminaison du compte de stockage pour identifier le sous-domaine spécifique au client de votre point de terminaison.

Résidence des données

Azure Resource Manager vous permet de gérer et de contrôler votre instance Azure IoT Operations dans votre cluster Kubernetes à partir du cloud à l’aide du portail Azure ou d’Azure CLI. Bien que vous deviez déployer les ressources Azure Resource Manager pour Azure IoT Operations dans une région actuellement prise en charge, vous choisissez l’emplacement physique de vos charges de travail opérationnelles et données. Le runtime et le calcul Azure IoT Operations restent locaux et sous votre contrôle.

Cette architecture garantit les caractéristiques suivantes du déploiement :

- Tous les processus opérationnels et charges de travail s’exécutent sur votre propre infrastructure locale.

- Pour respecter vos exigences de résidence des données, choisissez la région Azure pour toutes les ressources de stockage de données ou de traitement des données utilisées par votre solution.

- Les données sont transférées directement entre votre infrastructure locale et vos ressources de stockage et de traitement Azure. Vos données ne passent pas par les ressources Azure IoT Operations dans le cloud.

- L’emplacement d’Azure Resource Manager pour votre instance Azure IoT Operations est une référence logique pour la gestion et l’orchestration.

- Aucune donnée de production client n’est déplacée. Certaines données de télémétrie système, telles que les métriques et les journaux, utilisées pour l’amélioration du service et l’identification proactive des problèmes d’infrastructure peuvent circuler vers la région Azure où se trouvent vos ressources Azure IoT Operations.

Le diagramme suivant montre un exemple de déploiement qui montre comment maintenir la souveraineté des données sur votre infrastructure locale tout en utilisant éventuellement une autre région Azure pour le stockage et le traitement des données. Dans cet exemple :

- Les ressources de gestion des opérations Azure IoT sont déployées dans la région USA Ouest . Cette région est l’une des régions prises en charge pour les opérations Azure IoT.

- Les charges de travail opérationnelles et les données restent locales en périphérie sous votre contrôle complet pour garantir la résidence des données et la souveraineté des données.

- Les ressources de stockage et de traitement des données sont déployées dans la région centre du Canada pour répondre à des exigences spécifiques en matière de résidence des données régionales.

Étapes suivantes

Préparez votre cluster Kubernetes avec Azure Arc afin de configurer et d’activer votre cluster Arc pour Opérations Azure IoT.