Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Azure Key Vault vous permet de provisionner, gérer et déployer facilement des certificats numériques pour votre réseau et de sécuriser les communications pour les applications. Un certificat numérique correspond à des informations d'identification électroniques qui fournissent une preuve d'identité dans le cadre d'une transaction électronique.

Azure Key Vault a conclu un partenariat de confiance avec les autorités de certification suivantes :

Les utilisateurs d’Azure Key Vault peuvent générer des certificats DigiCert/GlobalSign directement à partir de leurs coffres de clés. Le partenariat de Key Vault garantit une gestion de bout en bout du cycle de vie des certificats émis par DigiCert.

Pour plus d’informations générales sur les certificats, consultez Certificats Azure Key Vault.

Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

Prérequis

Pour suivre les procédures décrites dans cet article, vous devez disposer des éléments suivants :

- Un coffre de clés. Vous pouvez utiliser un coffre de clés existant ou en créer un en suivant les étapes d'un des guides de démarrage rapide suivants :

- Un compte DigiCert CertCentral activé. Inscrivez-vous pour obtenir un compte CertCentral.

- Des autorisations de niveau administrateur dans vos comptes.

Avant de commencer

DigiCert

Récupérez les informations suivantes à partir de votre compte DigiCert CertCentral :

- ID de compte CertCentral

- ID d’organisation

- Clé API

- ID de compte

- Mot de passe du compte

GlobalSign

Assurez-vous que vous avez les informations suivantes de votre compte GlobalSign :

- ID de compte

- Mot de passe du compte

- Prénom de l’administrateur

- Nom de l’administrateur

- E-mail de l’administrateur

- Numéro de téléphone de l’administrateur

Ajouter l'autorité de certification dans Key Vault

Après avoir récupéré les informations ci-dessus à partir de votre compte DigiCert CertCentral, vous pouvez ajouter DigiCert à la liste des autorités de certification du coffre de clés.

Portail Azure (DigiCert)

Pour ajouter l'autorité de certification DigiCert, accédez au coffre de clés auquel vous souhaitez l'ajouter.

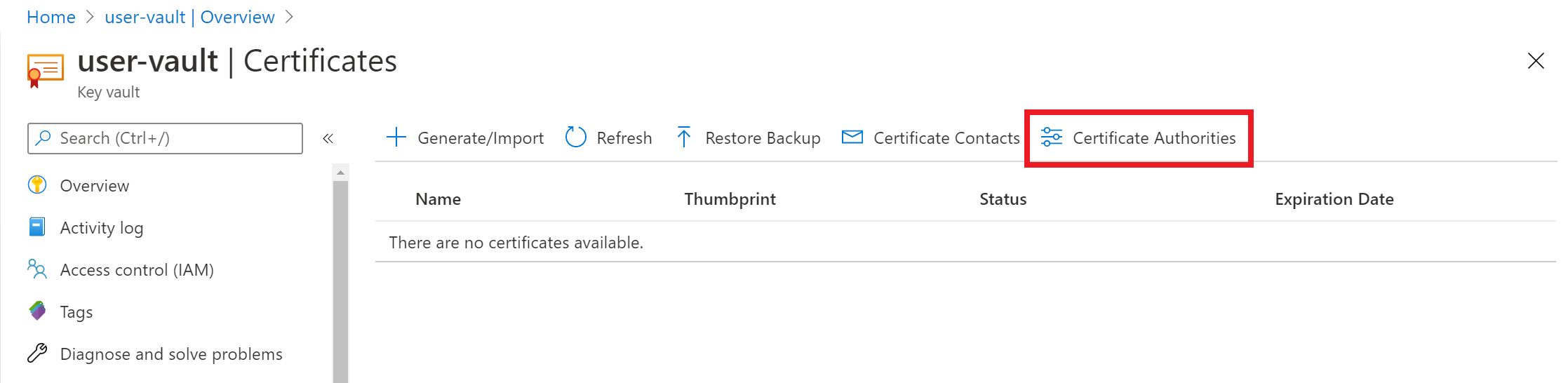

Sur la page de propriétés Key Vault, sélectionnez Certificats.

Sélectionnez l’onglet Autorités de certification :

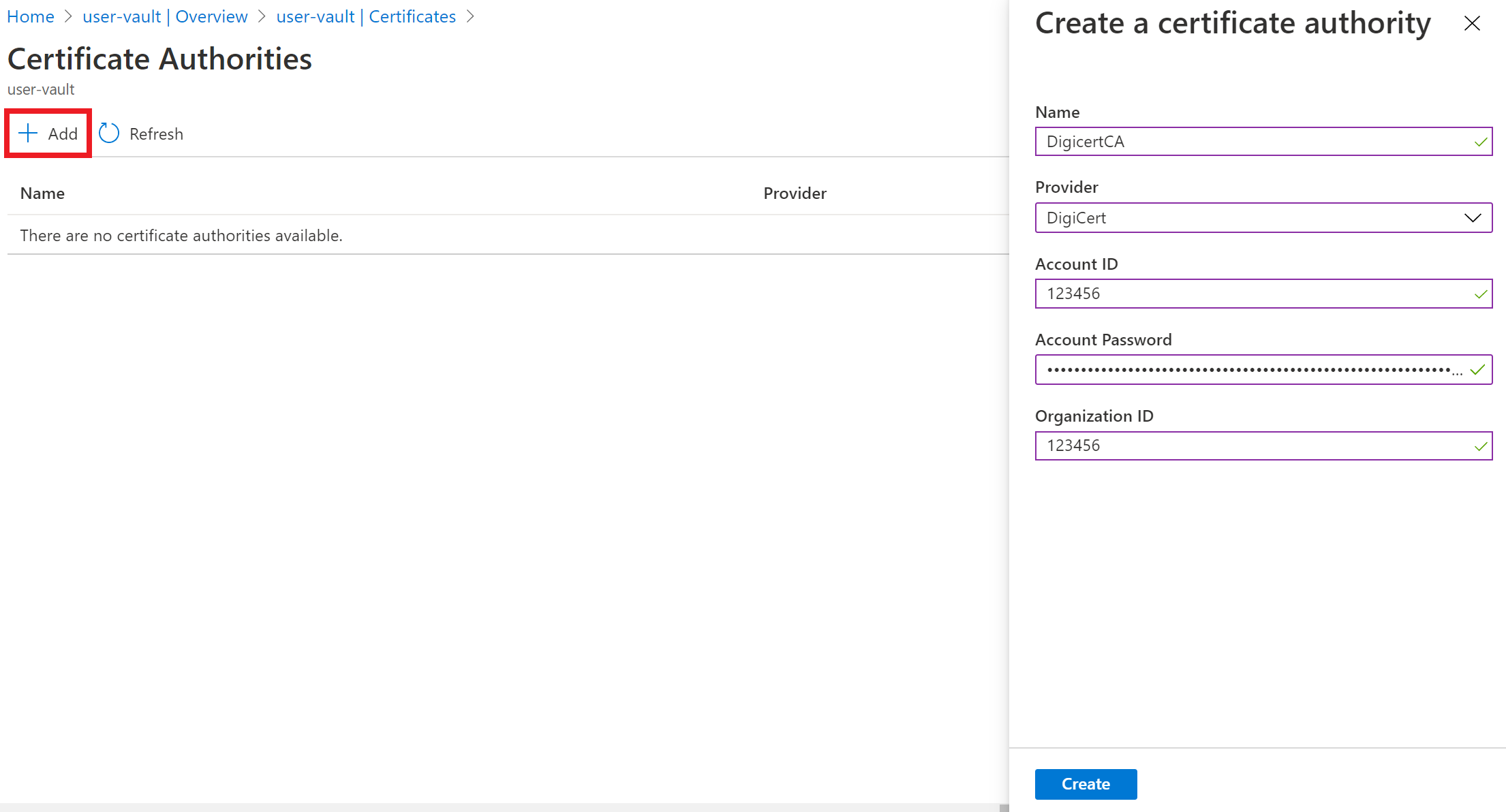

Sélectionnez Ajouter :

Sous Créer une autorité de certification, entrez les valeurs suivantes :

- Nom : nom d'un émetteur identifiable. Par exemple, DigiCertCA.

- Fournisseur : DigiCert.

- ID du compte : ID de votre compte DigiCert CertCentral.

- Mot de passe du compte : clé API que vous avez générée sur votre compte DigiCert CertCentral.

- ID d'organisation : ID d'organisation de votre compte DigiCert CertCentral.

Sélectionnez Create (Créer).

DigicertCA figure désormais dans la liste des autorités de certification.

Portail Azure (GlobalSign)

Pour ajouter l'autorité de certification GlobalSign, accédez au coffre de clés auquel vous souhaitez l'ajouter.

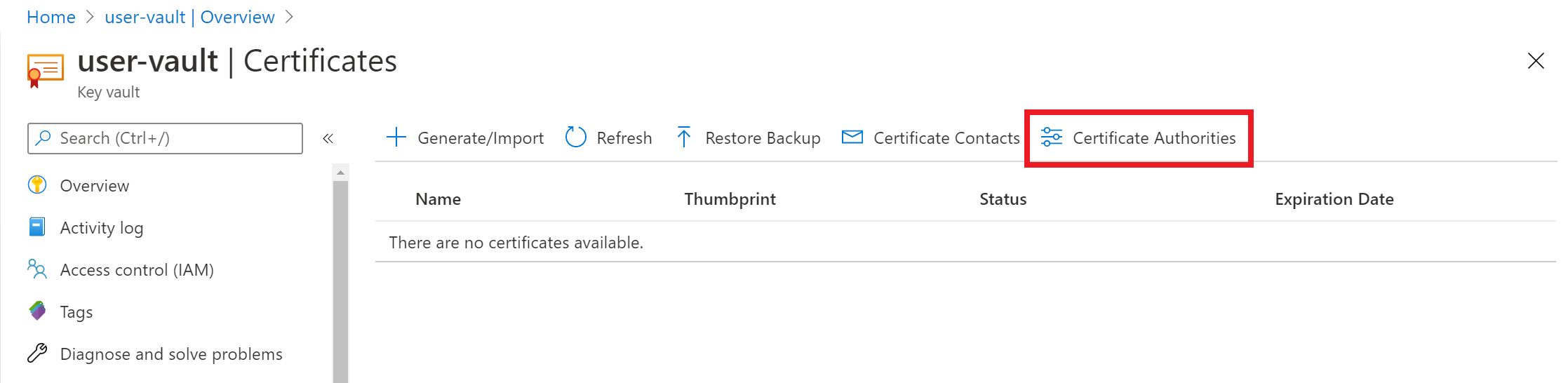

Sur la page de propriétés Key Vault, sélectionnez Certificats.

Sélectionnez l’onglet Autorités de certification :

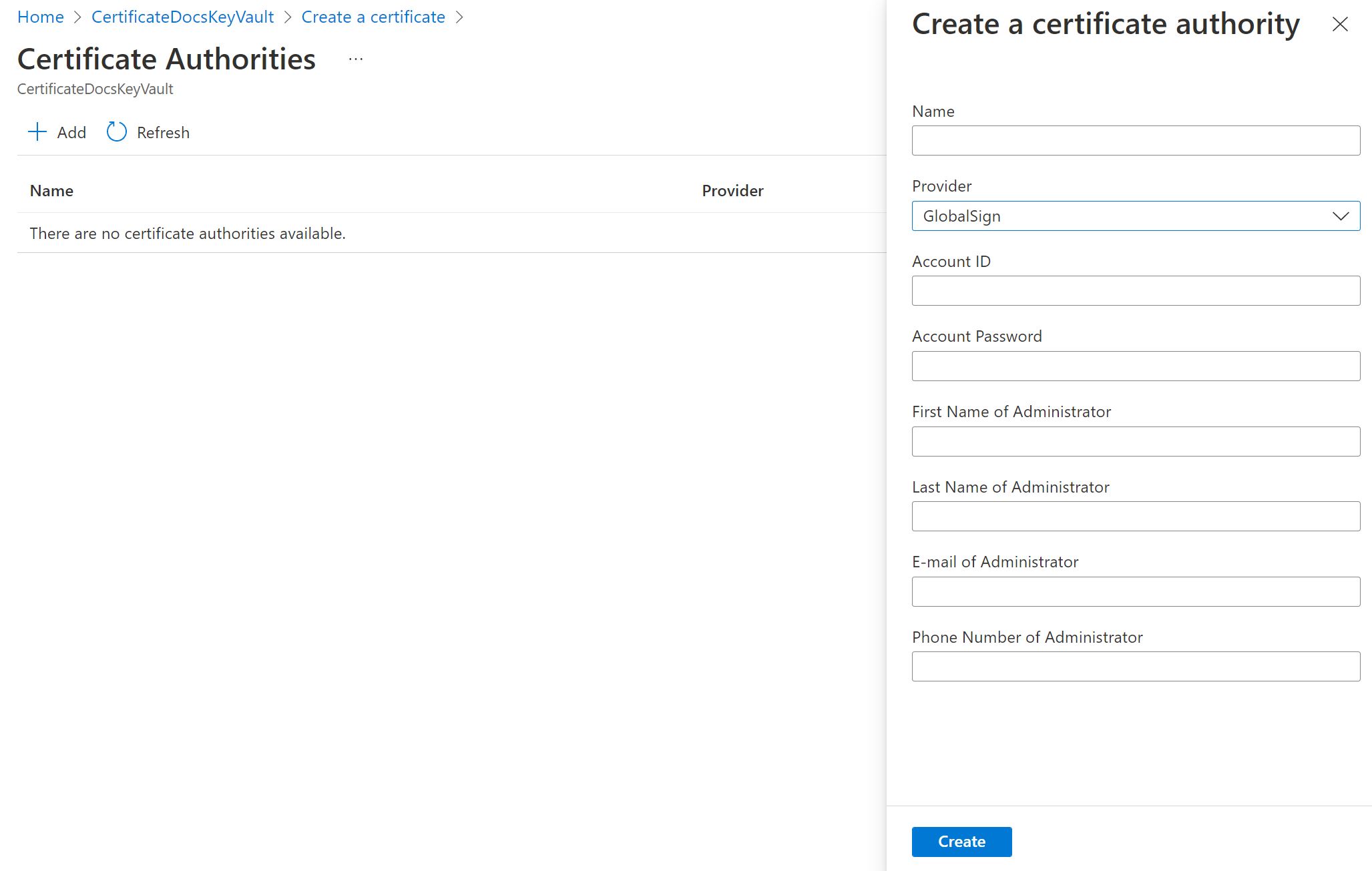

Sélectionnez Ajouter :

Sous Créer une autorité de certification, entrez les valeurs suivantes :

- Nom : nom d'un émetteur identifiable. Par exemple, GlobalSignCA.

- Fournisseur : GlobalSign.

- ID de compte : votre ID de compte GlobalSign.

- Mot de passe du compte : votre mot de passe de compte GlobalSign.

- Prénom de l’administrateur : prénom de l’administrateur du compte GlobalSign.

- Nom de l’administrateur : nom de l’administrateur du compte GlobalSign.

- E-mail de l’administrateur : e-mail de l’administrateur du compte GlobalSign.

- Numéro de téléphone de l’administrateur : numéro de téléphone de l’administrateur du compte GlobalSign.

Sélectionnez Create (Créer).

GlobalSignCA figure désormais dans la liste des autorités de certification.

Azure PowerShell

Vous pouvez utiliser Azure PowerShell pour créer et gérer des ressources Azure à l'aide de commandes ou de scripts. Azure héberge Azure Cloud Shell, un environnement d'interpréteur de commandes interactif que vous pouvez utiliser via le portail Azure dans un navigateur.

- Si vous choisissez d’utiliser Azure PowerShell localement :

- Installez la dernière version du module Az PowerShell.

- Connectez-vous à votre compte Azure à l’aide de la cmdlet Connect-AzAccount.

- Si vous choisissez d’utiliser Azure Cloud Shell :

- Pour plus d’informations, consultez Vue d’ensemble d’Azure Cloud Shell.

Créez un groupe de ressources Azure à l'aide de New-AzResourceGroup. Un groupe de ressources est un conteneur logique dans lequel les ressources Azure sont déployées et gérées.

New-AzResourceGroup -Name ContosoResourceGroup -Location EastUSCréez un coffre de clés doté d'un nom unique.

Contoso-Vaultnameest ici le nom du coffre de clés.- Nom du coffre :

Contoso-Vaultname - Nom du groupe de ressources :

ContosoResourceGroup - Emplacement :

EastUS

New-AzKeyVault -Name 'Contoso-Vaultname' -ResourceGroupName 'ContosoResourceGroup' -Location 'EastUS'- Nom du coffre :

Définissez des variables pour les valeurs suivantes de votre compte DigiCert CertCentral :

- ID de compte

- ID d’organisation

- Clé API

$accountId = "myDigiCertCertCentralAccountID" $org = New-AzKeyVaultCertificateOrganizationDetail -Id OrganizationIDfromDigiCertAccount $secureApiKey = ConvertTo-SecureString DigiCertCertCentralAPIKey -AsPlainText –ForceDéfinissez l'émetteur. Cela permet d'ajouter DigiCert en tant qu'autorité de certification dans le coffre de clés. Découvrez-en plus sur les paramètres.

Set-AzKeyVaultCertificateIssuer -VaultName "Contoso-Vaultname" -Name "TestIssuer01" -IssuerProvider DigiCert -AccountId $accountId -ApiKey $secureApiKey -OrganizationDetails $org -PassThruDéfinissez la stratégie à attribuer au certificat et émettez le certificat dans Key Vault à partir de DigiCert :

$Policy = New-AzKeyVaultCertificatePolicy -SecretContentType "application/x-pkcs12" -SubjectName "CN=contoso.com" -IssuerName "TestIssuer01" -ValidityInMonths 12 -RenewAtNumberOfDaysBeforeExpiry 60 Add-AzKeyVaultCertificate -VaultName "Contoso-Vaultname" -Name "ExampleCertificate" -CertificatePolicy $Policy

Le certificat est alors émis par l'autorité de certification DigiCert dans le coffre de clés spécifié.

Dépanner

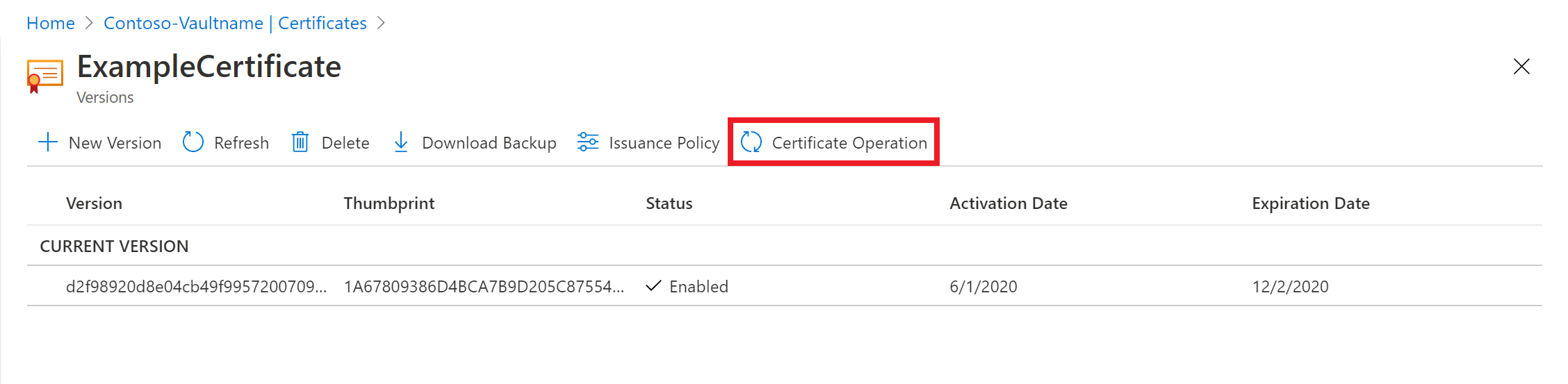

Si le certificat émis est à l'état « désactivé » sur le portail Azure, examinez le message d'erreur DigiCert de ce certificat dans Opération de certificat.

Message d'erreur : « Veuillez effectuer une fusion pour exécuter cette demande de certificat ».

Fusionnez la demande de signature de certificat signée par l'autorité de certification pour effectuer la demande. Pour en savoir plus sur la fusion d'une demande de signature de certificat, consultez Créer et fusionner une demande de signature de certificat.

Pour plus d'informations, consultez Informations de référence sur les opérations liées aux certificats dans l'API REST Key Vault. Pour en savoir plus sur l'établissement d'autorisations, consultez Coffres : créer ou mettre à jour et Coffres : mettre à jour la stratégie d'accès.