Gérer les workflows d’application logique sur le portail Azure

S’applique à : Azure Logic Apps (Consommation + Standard)

Ce guide montre comment gérer les workflows d’application logique consommation ou standard via le portail Azure et effectuer des tâches telles que la modification, la désactivation, l’activation et la suppression de workflows. Vous pouvez également gérer les applications logiques Consommation dans Visual Studio.

Prérequis

Un compte et un abonnement Azure. Si vous n’avez pas d’abonnement Azure, inscrivez-vous pour bénéficier d’un compte Azure gratuit.

Workflow d’application logique standard ou consommation existant

Rechercher et ouvrir une ressource d’application logique

Dans la zone de recherche du portail Azure, entrez applications logiques, puis sélectionnez Applications logiques.

Dans la liste des applications logiques, recherchez la votre ressource d’application logique en parcourant ou en filtrant la liste.

Pour ouvrir votre ressource d’application logique, sélectionnez l’application que vous souhaitez gérer.

Afficher les propriétés de l’application logique

Dans le portail Azure, recherchez et ouvrez votre ressource d’application logique.

Dans le menu de votre application logique, sous Paramètres, sélectionnez Propriétés.

Dans le volet Propriétés, vous pouvez afficher et copier les informations suivantes sur votre ressource d’application logique, par exemple :

Standard

- État

- URL

- Adresse IP virtuelle

- Mode

- Adresse IP sortante

- Adresses IP sortantes supplémentaires

- Nom d’utilisateur FTP/de déploiement

- Nom de l'hôte FTP

- Journaux de diagnostic FTP

- Nom de l'hôte FTP

- Journaux de diagnostic FTPS

- ID de ressource

- Lieu

- Groupe de ressources

- Nom d’abonnement

- ID d’abonnement

Consommation

- Nom

- ID de ressource

- Groupe de ressources

- Lieu

- Type

- Nom d’abonnement

- Identifiant d’abonnement

- Point de terminaison de l’accès

- Adresses IP sortantes du runtime

- Accéder aux adresses IP du point de terminaison

- Adresses IP sortantes du connecteur

Afficher les connexions

Lorsque vous créez des connexions dans un workflow à l’aide de connecteurs managés par Microsoft, ces connexions sont en fait distinctes des ressources Azure ; elles ont leurs propres définitions de ressources et sont hébergées dans Azure mondial multilocataire. Les workflows d’application logique standard peuvent également utiliser des connecteurs de fournisseur de services intégrés qui s’exécutent en mode natif et sont alimentés par le runtime Azure Logic Apps monolocataire. Pour afficher et gérer ces connexions, procédez comme suit, en fonction du type de ressource d’application logique :

Dans le portail Azure, recherchez et ouvrez votre ressource d’application logique.

Dans le menu de votre application logique, sous Workflows, sélectionnez Connexions.

Selon le type de connexion que vous souhaitez afficher, sélectionnez l’une des options suivantes :

Option Description Connexions d’API Connexions créées par des connecteurs Azure hébergés à l’échelle mondiale et multilocataire. Pour afficher la définition de ressource de connexion sous-jacente, sélectionnez Vue JSON. Connexion de fournisseur de services Connexions créées par des connecteurs de fournisseur de services intégrés en fonction de l’implémentation de l’interface du fournisseur de services. Pour afficher plus d’informations sur une instance de connexion spécifique, dans la colonne Afficher les détails, sélectionnez l’icône d’œil. Pour afficher la définition de ressource sous-jacente de la connexion sélectionnée, choisissez Vue JSON. Connexions de fonction Connexions à des fonctions dans une application de fonction associée. Pour afficher plus d’informations sur une fonction, dans la colonne Afficher les détails, sélectionnez l’icône d’œil. Vue JSON Définitions de ressources sous-jacentes pour toutes les connexions entre les workflows dans la ressource d’application logique

Désactiver ou activer des ressources d’application logique

Bien qu’une ressource d’application logique standard puisse avoir plusieurs workflows une application logique consommation n’a qu’un seul workflow. Par conséquent, les deux types de ressources d’application logique ont différentes façons de désactiver et d’activer leur activité.

Vous pouvez arrêter ou démarrer une ou plusieurs applications logique standard. Vous pouvez également redémarrer une application logique spécifique sans l’arrêter au préalable. Votre application logique à locataire unique peut inclure plusieurs workflows. Vous pouvez donc arrêter l’application logique entière ou désactiver uniquement des workflows standard.

Remarque

Les opérations d’arrêt de l’application logique et de désactivation de workflows ont des effets différents. Pour plus d’informations, consultez Considérations relatives à l’arrêt des applications logiques standard et Considérations relatives à la désactivation des workflows standard.

Considérations relatives à l’arrêt des applications logiques standard

L’arrêt d’une application logique standard au niveau de la ressource affecte les instances de workflow de la manière suivante :

Le service Azure Logic Apps à locataire unique annule immédiatement toutes les exécutions en cours et en attente.

Le service Azure Logic Apps à locataire unique ne crée ni n’exécute pas de nouvelles instances de workflow.

Les déclencheurs ne sont pas activés la prochaine fois que les conditions sont remplies. Cependant, les états des déclencheurs mémorisent les points auxquels l’application logique a été arrêtée. Ainsi, si vous redémarrez l’application logique, les déclencheurs s’activent pour tous les éléments non traités depuis la dernière exécution.

Pour arrêter le déclenchement de chaque workflow pour les éléments non traités depuis la dernière exécution, effacez l’état du déclencheur avant de redémarrer l’application logique en procédant comme suit :

- Dans le Portail Azure, ouvrez votre application logique.

- Dans le menu de l’application logique, sous Workflows, sélectionnez Workflows.

- Ouvrez un workflow, puis modifiez une partie du déclencheur de ce workflow.

- Enregistrez vos modifications. Cette étape réinitialise l’état actuel du déclencheur.

- Répétez cette opération pour chaque workflow.

- Lorsque vous avez terminé, redémarrez votre applicationlogique Standard.

Désactiver ou activer des applications logiques standard

Vous pouvez arrêter ou démarrer plusieurs applications logiques standard en même temps, mais vous ne pouvez pas redémarrer plusieurs applications logiques standard sans les arrêter au préalable.

Dans la zone de recherche du portail Azure, entrez applications logiques, puis sélectionnez Applications logiques.

Dans la page Applications logiques, affichez uniquement les applications logiques Standard à l’aide du filtre Plan.

Affichez uniquement les applications logiques activées ou désactivées à l’aide du filtre État, que vous pouvez ajouter si nécessaire.

Dans la colonne des cases à cocher, sélectionnez les applications logiques que vous souhaitez arrêter ou démarrer.

- Pour arrêter les applications logiques en cours d’exécution sélectionnées, sélectionnez Désactiver/Arrêter. Confirmez votre sélection.

- Pour démarrer les applications logiques arrêtées sélectionnées, sélectionnez Activer/Démarrer.

Pour savoir si l’opération a réussi ou échoué, ouvrez la liste Notifications (icône représentant une cloche) dans la barre d’outils Azure principale.

Redémarrer une application logique standard sans arrêter

Vous pouvez redémarrer une application logique standard à tout moment.

Dans le portail Azure, ouvrez votre ressource d’application logique Standard.

Dans le menu de l’application logique, sélectionnez Vue d’ensemble.

Dans la barre d’outils de la page Vue d’ensemble, sélectionnez Redémarrer.

Pour savoir si l’opération a réussi ou échoué, ouvrez la liste Notifications (icône représentant une cloche) dans la barre d’outils Azure principale.

Arrêter ou démarrer des workflows standard

Pour empêcher le déclencheur de s’activer la prochaine fois que la condition de déclenchement est remplie, désactivez votre workflow.

Remarque

Les opérations de désactivation de workflow et d’arrêt de l’application logique ont des effets différents. Pour plus d’informations, consultez Considérations relatives à l’arrêt des applications logiques et Considérations relatives à la désactivation d’un workflow standard.

Considérations relatives à la désactivation d’un workflow standard

Voici de quelles manières la désactivation d’un workflow affecte les instances de workflow :

Azure Logic Apps à locataire unique poursuit toutes les exécutions en cours et en attente de workflows jusqu’à ce qu’elles se terminent. En fonction du volume ou du backlog, ce processus peut prendre du temps.

Conseil

Pour réduire les coûts résultant des ressources et des instances de workflow qui peuvent autrement prendre plus de temps pour effectuer un scale-down dans des environnements hors production pour les tests de charge et de performances, vous pouvez arrêter manuellement un workflow. Cette action annule les instances de workflows en cours et en attente. Pour cette tâche, vous devez ajouter les paramètres suivants aux paramètres hôtes de votre ressource d’application logique Standard.

Important : veillez à utiliser les paramètres suivants uniquement dans les environnements hors production. Suivez chaque ID de workflow avec deux-points (:) et séparez les ID de workflow avec un point-virgule (;) :

"Jobs.SuspendedJobPartitionPrefixes": "<workflow-ID>:;<workflow-ID>:","Jobs.CleanupJobPartitionPrefixes": "<workflow-ID>:;<workflow-ID>:"Pour plus d’informations, consultez Modifier les paramètres de l’hôte et de l’application pour les applications logiques standard.

Le service Azure Logic Apps à locataire unique ne crée ni n’exécute pas de nouvelles instances de workflow.

Le déclencheur ne se déclenche pas la prochaine fois que ses conditions sont remplies. Toutefois, l’état du déclencheur mémorise le point auquel le workflow a été arrêté. Ainsi, si vous réactivez le workflow, le déclencheur s’active pour tous les éléments non traités depuis la dernière exécution.

Pour empêcher le déclencheur de se mettre en œuvre pour les éléments non traités depuis la dernière exécution, effacez l’état du déclencheur avant de réactiver le workflow :

- Dans le workflow, modifiez toute partie du déclencheur du workflow.

- Enregistrez vos modifications. Cette étape réinitialise l’état actuel de votre déclencheur.

- Réactivez votre workflow.

Quand un workflow est désactivé, vous pouvez quand même renvoyer des exécutions.

Désactiver ou activer des workflow standard

Dans le portail Azure, ouvrez votre ressource d’application logique Standard.

Dans le menu de l’application logique, sous Workflows, sélectionnez Workflows.

Dans la colonne des cases à cocher, sélectionnez le workflow à désactiver ou à activer.

Dans la barre d’outils du volet Workflows, sélectionnez Désactiver ou Activer.

Pour savoir si l’opération a réussi ou échoué, ouvrez la liste Notifications (icône représentant une cloche) dans la barre d’outils Azure principale.

Supprimer des applications logiques

Vous pouvez supprimer une ou plusieurs applications logiques standard simultanément. Votre application logique à locataire unique peut inclure plusieurs flux de travail. Vous pouvez donc supprimer l’application logique entière ou supprimer uniquement des workflows.

Supprimer des applications logiques standard

La suppression d’une application logique standard entraîne l’annulation immédiate des exécutions en cours et en attente, mais pas l’exécution de tâches de nettoyage au niveau du stockage utilisé par l’application.

Remarque

Bien que vous puissiez récupérer manuellement des applications logiques standard supprimées, l’utilisation du contrôle de code source pour gérer vos applications logiques standard facilite la récupération et le redéploiement.

Dans la zone de recherche du portail Azure, entrez applications logiques, puis sélectionnez Applications logiques.

Dans la page Applications logiques, affichez uniquement les applications logiques Standard à l’aide du filtre Plan.

Dans la colonne des cases à cocher, sélectionnez une ou plusieurs applications logiques à supprimer. Dans la barre d’outils, sélectionnez Supprimer.

Quand la boîte de confirmation apparaît, entrez oui, puis sélectionnez Supprimer.

Pour vérifier si votre opération a réussi ou échoué, dans la barre d’outils Azure principale, ouvrez la liste Notifications (icône de cloche).

Supprimer des workflows standard

Voici de quelles manières la suppression d’un workflow standard affecte les instances de workflow :

Le service Azure Logic Apps annule immédiatement les exécutions en cours et en attente, mais exécute des tâches de nettoyage au niveau du stockage que le flux de travail utilise.

Le service Azure Logic Apps ne crée ni n’exécute pas de nouvelles instances de flux de travail.

Si, après avoir supprimé un workflow, vous recréez le même, les métadonnées de ce dernier sont différentes de celles du workflow supprimé. Pour actualiser les métadonnées, vous devez enregistrer de nouveau les workflows qui appelaient le workflow supprimé. L’appelant obtient ainsi les bonnes informations sur le workflow recréé. Dans le cas contraire, les appels au workflow recréé échouent avec une erreur non autorisée. Ce comportement s’applique aussi aux workflows qui utilisent des artefacts dans les comptes d’intégration et aux workflows qui appellent des fonctions Azure.

Dans le portail Azure, ouvrez votre ressource d’application logique Standard.

Dans le menu de l’application logique, sous Workflows, sélectionnez Workflows. Dans la colonne des cases à cocher, sélectionnez un ou plusieurs workflows à supprimer.

Dans la barre d’outils, sélectionnez Supprimer.

Pour vérifier si votre opération a réussi ou échoué, dans la barre d’outils Azure principale, ouvrez la liste Notifications (icône de cloche).

Récupérer les applications logiques standard supprimées

Si vous utilisez le contrôle de code source, vous pouvez redéployer sans problème une ressource d’application logique Standard supprimée sur le service Azure Logic Apps à tenant unique. Si vous n’utilisez pas le contrôle de code source, procédez comme suit pour récupérer votre application logique supprimée :

Avant de tenter de récupérer votre application logique supprimée, prenez en compte les considérations suivantes :

Vous pouvez récupérer uniquement des ressources d’application logique Standard supprimées qui utilisent le plan d’hébergement Workflow Standard.

L’historique des exécutions de l’application logique supprimée n’est pas disponible dans l’application logique récupérée.

Si votre flux de travail démarre avec le déclencheur de demande, l’URL de rappel de l’application logique récupérée diffère de l’URL de l’application logique supprimée.

Vérifiez que le compte de stockage de votre application logique existe toujours. Si le compte de stockage a été supprimé, vous devez commencer par récupérer le compte de stockage supprimé.

Dans le menu du compte de stockage, sous Sécurité + réseau, sélectionnez Clés d’accès.

Dans la page Clés d’accès, copiez la chaîne de connexion principale du compte, puis enregistrez-la pour une utilisation ultérieure, par exemple :

DefaultEndpointsProtocol=https;AccountName=<storage-account-name>;AccountKey=<access-key>;EndpointSuffix=core.windows.net

Dans le menu du compte de stockage, sous Stockage des données, sélectionnez Partages de fichiers, copiez le nom du partage de fichiers associé à votre application logique, puis enregistrez-le pour une utilisation ultérieure.

Créez une ressource d’application logique Standard en utilisant le même plan d’hébergement et le même niveau tarifaire. Vous pouvez utiliser un nouveau nom ou réutiliser le nom de l’application logique supprimée.

Avant de continuer, arrêtez l’application logique. Dans le menu de l’application logique, sélectionnez Vue d’ensemble. Dans la barre d’outils de la page Vue d’ensemble, sélectionnez Arrêter.

Dans le menu de l’application logique, sous Paramètres, sélectionnez Configuration.

Dans la page configuration, mettez à jour les valeurs de paramètre d’application suivantes, et n’oubliez pas d’enregistrer vos modifications lorsque vous avez terminé.

Paramètre d’application Valeur de remplacement AzureWebJobsStorage Remplacez la valeur existante par la chaîne de connexion précédemment copiée à partir de votre compte de stockage. WEBSITE_CONTENTAZUREFILECONNECTIONSTRING Remplacez la valeur existante par la chaîne précédemment copiée à partir de votre compte de stockage. WEBSITE_CONTENTSHARE Remplacez la valeur existante par le nom de partage de fichiers précédemment copié. Important

Lorsque vous avez des informations sensibles, telles que des chaînes de connexion qui incluent des noms d’utilisateur et des mots de passe, veillez à utiliser le flux d’authentification le plus sécurisé disponible. Par exemple, dans les workflows d’applications logiques Standard, les types de données sécurisés comme

securestringetsecureobjectne sont pas pris en charge. Microsoft vous recommande d’authentifier l’accès aux ressources Azure avec une identité managée lorsque cela est possible et d’attribuer un rôle disposant du moindre privilège nécessaire.Si cette fonctionnalité n’est pas disponible, veillez à sécuriser les chaînes de connexion via d’autres mesures, telles qu’Azure Key Vault, que vous pouvez utiliser avec les paramètres de l’application. Vous pouvez ensuite référencer directement des chaînes sécurisées, telles que des chaînes de connexion et des clés. Comme pour les modèles ARM, où vous pouvez définir des variables d’environnement au moment du déploiement, vous pouvez définir des paramètres d’application dans la définition de workflow de votre application logique. Vous pouvez ensuite capturer des valeurs d’infrastructure générées dynamiquement, comme des points de terminaison de connexion, des chaînes de stockage, etc. Pour plus d’informations, consultez Types d’application pour la plateforme d’identités Microsoft.

Dans le menu de votre application logique, sous Workflows, sélectionnez Connexions.

Ouvrez chaque connexion, puis sous Paramètres, sélectionnez Stratégies d’accès.

Supprimez la stratégie d’accès pour l’application logique supprimée, puis ajoutez une stratégie d’accès pour l’application logique de remplacement.

Revenez à la page de configuration de l’application logique et ajoutez tous les paramètres personnalisés qui existaient sur l’application logique supprimée.

Quand vous avez terminé, redémarrez votre application logique.

Gestion des versions des applications logiques

Pour les applications logiques de consommation, vous pouvez utiliser le portail Azure pour le contrôle de version. Par exemple, vous pouvez trouver l’historique des versions de votre application logique et publier les versions précédentes, le cas échéant.

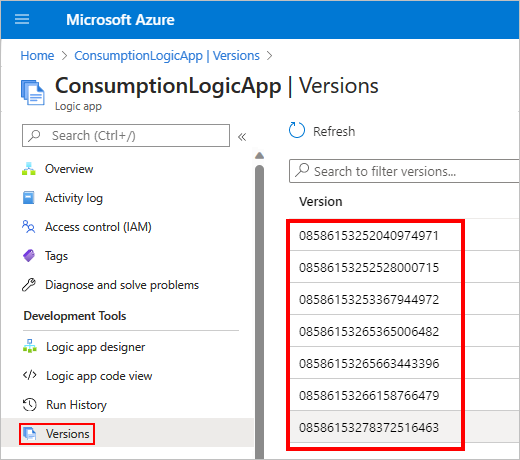

Recherche et affichage des versions précédentes

Sur le portail Azure, ouvrez votre application logique de consommation.

Dans le menu de l’application logique, sous Outils de développement, sélectionnez Versions.

Dans la liste Versions, sélectionnez la version de l’application logique à gérer.

Pour filtrer la liste, dans la barre de recherche de pages Versions, entrez l’ID de version.

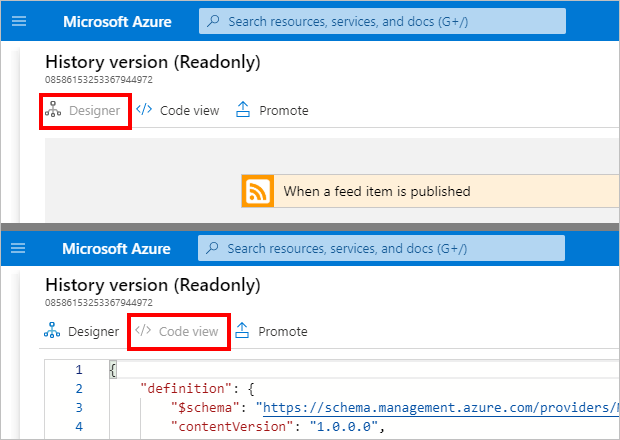

La page Version de l’historique affiche les détails de la version précédente en mode lecture seule. Vous pouvez sélectionner entre la vue du concepteur et la vue de code.

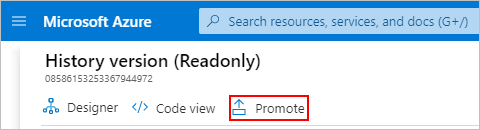

Promotion de versions précédentes

Pour publier une version précédente de votre application logique de consommation, vous pouvez promouvoir cette version sur la version actuelle.

Dans l’historique des versions de l’application logique, recherchez et sélectionnez la version que vous souhaitez promouvoir.

Sur la page Version de l’historique, sélectionnez Promouvoir.

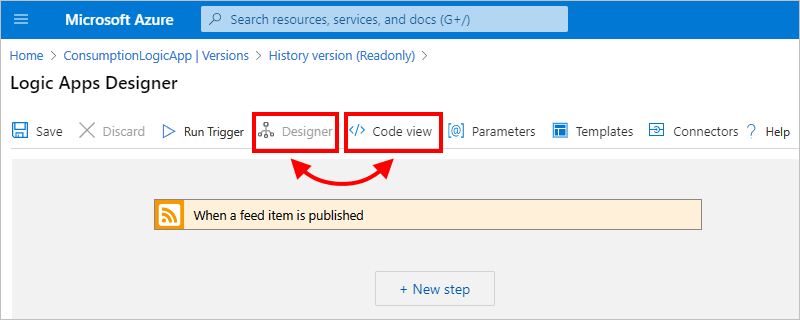

Une fois le concepteur de workflow ouvert, apportez les modifications nécessaires à la version que vous souhaitez promouvoir.

Vous pouvez basculer entre les modes Concepteur et Code. Il est également possible de mettre à jour Paramètres, Modèles et Connecteurs.

Pour enregistrer les mises à jour et terminer la promotion, dans la barre d’outils du concepteur, sélectionnez Enregistrer. Pour ignorer vos modifications, sélectionnez Ignorer.

Lorsque vous cliquez sur affichez à nouveau l’historique des versions de votre application logique, la version promue apparaît en haut de la liste, avec un nouvel identificateur.