Configuration de la connectivité SSL dans votre application pour se connecter de manière sécurisée à Azure Database for MariaDB

Important

Azure Database for MariaDB est en voie de mise hors service. Nous vous recommandons vivement de migrer vers Azure Database pour MySQL. Pour plus d’informations sur la migration vers Azure Database pour MySQL, consultez Qu’est-ce qui se passe dans Azure Database for MariaDB ?.

Azure Database for MariaDB prend en charge la connexion de votre serveur Azure Database for MariaDB aux applications clientes à l’aide de SSL (Secure Sockets Layer). L’application de connexions SSL entre votre serveur de base de données et vos applications clientes vous protège contre les « attaques de l’intercepteur » en chiffrant le flux de données entre le serveur et votre application.

Obtenir un certificat SSL

Téléchargez le certificat nécessaire pour communiquer via le protocole SSL avec votre serveur Azure Database for MariaDB à partir de https://www.digicert.com/CACerts/BaltimoreCyberTrustRoot.crt.pem et enregistrez le fichier de certificat sur votre disque local (ce tutoriel utilise c:\ssl à titre d’exemple). Pour Microsoft Internet Explorer et Microsoft Edge : Une fois le téléchargement terminé, renommez le certificat en BaltimoreCyberTrustRoot.crt.pem.

Consultez les liens suivants afin d’obtenir des certificats pour des serveurs de clouds souverains : Azure Government, Microsoft Azure géré par 21Vianet et Azure Allemagne.

Créer une liaison SSL

Connexion au serveur à l’aide de MySQL Workbench via le protocole SSL

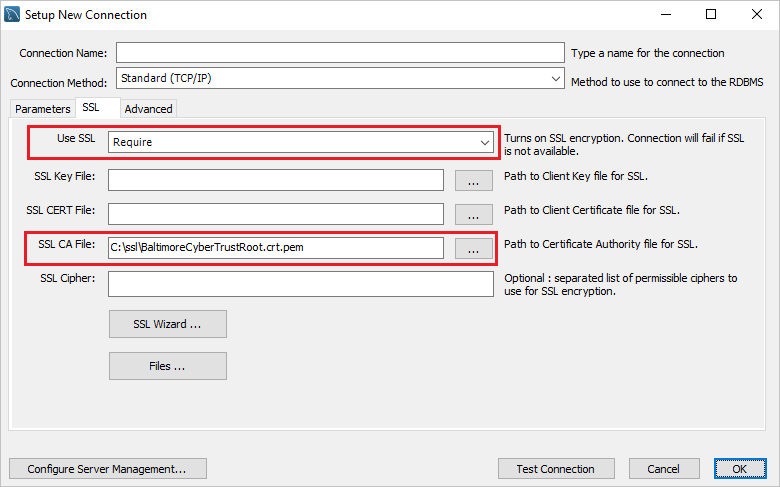

Configurez MySQL Workbench pour vous connecter en toute sécurité via le protocole SSL.

Dans la boîte de dialogue Configurer une nouvelle connexion, accédez à l’onglet SSL.

Mettez à jour le champ Utiliser SSL pour « Exiger ».

Dans le champ SSL CA File: , entrez l’emplacement du fichier BaltimoreCyberTrustRoot.crt.pem.

Pour les connexions existantes, vous pouvez lier SSL en cliquant avec le bouton droit sur l’icône de connexion et en choisissant Modifier. Accédez ensuite à l’onglet SSL, puis liez le fichier de certificat.

Connexion au serveur à l’aide de l’interface de ligne de commande MySQL via le protocole SSL

Vous pouvez également lier le certificat SSL dans l’interface de ligne de commande MySQL en exécutant les commandes suivantes.

mysql.exe -h mydemoserver.mariadb.database.azure.com -u Username@mydemoserver -p --ssl-mode=REQUIRED --ssl-ca=c:\ssl\BaltimoreCyberTrustRoot.crt.pem

Notes

Quand vous utilisez l’interface de ligne de commande MySQL sur Windows, vous pouvez recevoir une erreur SSL connection error: Certificate signature check failed. Dans ce cas, remplacez les paramètres --ssl-mode=REQUIRED --ssl-ca={filepath} par --ssl.

Application de connexions SSL dans Azure

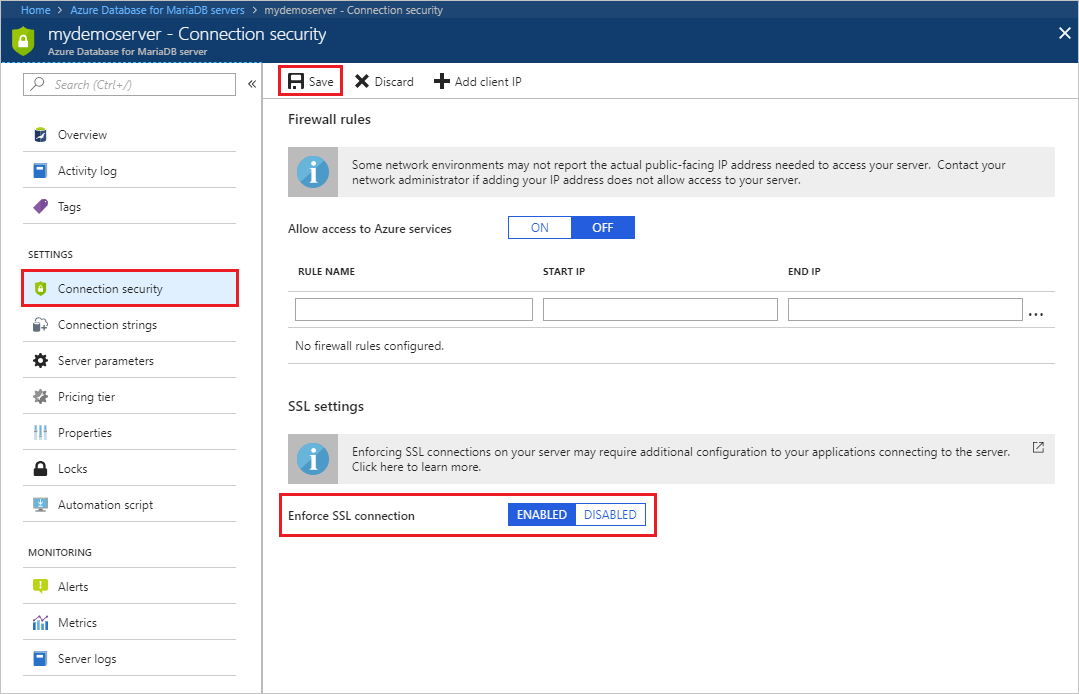

À l’aide du portail Azure

À partir du portail Azure, accédez à votre serveur Azure Database for MariaDB, puis sélectionnez Sécurité de la connexion. Utilisez le bouton bascule pour activer ou désactiver le paramètre Appliquer une connexion SSL, puis sélectionnez Enregistrer. Microsoft recommande de toujours activer le paramètre Appliquer une connexion SSL pour renforcer la sécurité.

Utilisation de l’interface de ligne de commande Azure

Vous pouvez activer ou désactiver le paramètre ssl-enforcement en utilisant respectivement les valeurs Enabled ou Disabled dans Azure CLI.

az mariadb server update --resource-group myresource --name mydemoserver --ssl-enforcement Enabled

Vérifier la connexion SSL

Exécuter la commande MySQL status pour vérifier que vous êtes connecté à votre serveur MariaDB à l’aide de SSL :

status

Vérifiez que la connexion est chiffrée en examinant la sortie, qui doit indiquer : SSL: Cipher in use is AES256-SHA (SSL : Le chiffrement utilisé est AES256-SHA)

Exemple de code

Pour établir une connexion sécurisée à Azure Database for MariaDB via SSL à partir de votre application, consultez les exemples de code suivants :

PHP

$conn = mysqli_init();

mysqli_ssl_set($conn,NULL,NULL, "/var/www/html/BaltimoreCyberTrustRoot.crt.pem", NULL, NULL) ;

mysqli_real_connect($conn, 'mydemoserver.mariadb.database.azure.com', 'myadmin@mydemoserver', 'yourpassword', 'quickstartdb', 3306, MYSQLI_CLIENT_SSL, MYSQLI_CLIENT_SSL_DONT_VERIFY_SERVER_CERT);

if (mysqli_connect_errno($conn)) {

die('Failed to connect to MySQL: '.mysqli_connect_error());

}

Python (MySQLConnector Python)

try:

conn = mysql.connector.connect(user='myadmin@mydemoserver',

password='yourpassword',

database='quickstartdb',

host='mydemoserver.mariadb.database.azure.com',

ssl_ca='/var/www/html/BaltimoreCyberTrustRoot.crt.pem')

except mysql.connector.Error as err:

print(err)

Python (PyMySQL)

conn = pymysql.connect(user='myadmin@mydemoserver',

password='yourpassword',

database='quickstartdb',

host='mydemoserver.mariadb.database.azure.com',

ssl={'ca': '/var/www/html/BaltimoreCyberTrustRoot.crt.pem'})

Ruby

client = Mysql2::Client.new(

:host => 'mydemoserver.mariadb.database.azure.com',

:username => 'myadmin@mydemoserver',

:password => 'yourpassword',

:database => 'quickstartdb',

:sslca => '/var/www/html/BaltimoreCyberTrustRoot.crt.pem'

:ssl_mode => 'required'

)

Ruby on rails

default: &default

adapter: mysql2

username: username@mydemoserver

password: yourpassword

host: mydemoserver.mariadb.database.azure.com

sslca: BaltimoreCyberTrustRoot.crt.pem

sslverify: true

Golang

rootCertPool := x509.NewCertPool()

pem, _ := ioutil.ReadFile("/var/www/html/BaltimoreCyberTrustRoot.crt.pem")

if ok := rootCertPool.AppendCertsFromPEM(pem); !ok {

log.Fatal("Failed to append PEM.")

}

mysql.RegisterTLSConfig("custom", &tls.Config{RootCAs: rootCertPool})

var connectionString string

connectionString = fmt.Sprintf("%s:%s@tcp(%s:3306)/%s?allowNativePasswords=true&tls=custom",'myadmin@mydemoserver' , 'yourpassword', 'mydemoserver.mariadb.database.azure.com', 'quickstartdb')

db, _ := sql.Open("mysql", connectionString)

Java (JDBC)

# generate truststore and keystore in code

String importCert = " -import "+

" -alias mysqlServerCACert "+

" -file " + ssl_ca +

" -keystore truststore "+

" -trustcacerts " +

" -storepass password -noprompt ";

String genKey = " -genkey -keyalg rsa " +

" -alias mysqlClientCertificate -keystore keystore " +

" -storepass password123 -keypass password " +

" -dname CN=MS ";

sun.security.tools.keytool.Main.main(importCert.trim().split("\\s+"));

sun.security.tools.keytool.Main.main(genKey.trim().split("\\s+"));

# use the generated keystore and truststore

System.setProperty("javax.net.ssl.keyStore","path_to_keystore_file");

System.setProperty("javax.net.ssl.keyStorePassword","password");

System.setProperty("javax.net.ssl.trustStore","path_to_truststore_file");

System.setProperty("javax.net.ssl.trustStorePassword","password");

url = String.format("jdbc:mysql://%s/%s?serverTimezone=UTC&useSSL=true", 'mydemoserver.mariadb.database.azure.com', 'quickstartdb');

properties.setProperty("user", 'myadmin@mydemoserver');

properties.setProperty("password", 'yourpassword');

conn = DriverManager.getConnection(url, properties);

Java (MariaDB)

# generate truststore and keystore in code

String importCert = " -import "+

" -alias mysqlServerCACert "+

" -file " + ssl_ca +

" -keystore truststore "+

" -trustcacerts " +

" -storepass password -noprompt ";

String genKey = " -genkey -keyalg rsa " +

" -alias mysqlClientCertificate -keystore keystore " +

" -storepass password123 -keypass password " +

" -dname CN=MS ";

sun.security.tools.keytool.Main.main(importCert.trim().split("\\s+"));

sun.security.tools.keytool.Main.main(genKey.trim().split("\\s+"));

# use the generated keystore and truststore

System.setProperty("javax.net.ssl.keyStore","path_to_keystore_file");

System.setProperty("javax.net.ssl.keyStorePassword","password");

System.setProperty("javax.net.ssl.trustStore","path_to_truststore_file");

System.setProperty("javax.net.ssl.trustStorePassword","password");

url = String.format("jdbc:mariadb://%s/%s?useSSL=true&trustServerCertificate=true", 'mydemoserver.mariadb.database.azure.com', 'quickstartdb');

properties.setProperty("user", 'myadmin@mydemoserver');

properties.setProperty("password", 'yourpassword');

conn = DriverManager.getConnection(url, properties);

.NET (MySqlConnector)

var builder = new MySqlConnectionStringBuilder

{

Server = "mydemoserver.mysql.database.azure.com",

UserID = "myadmin@mydemoserver",

Password = "yourpassword",

Database = "quickstartdb",

SslMode = MySqlSslMode.VerifyCA,

CACertificateFile = "BaltimoreCyberTrustRoot.crt.pem",

};

using (var connection = new MySqlConnection(builder.ConnectionString))

{

connection.Open();

}

Étapes suivantes

Pour en savoir plus sur l’expiration et la rotation des certificats, consultez la documentation sur la rotation des certificats

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour