Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article décrit les composants clés de la ressource de passerelle NAT qui lui permettent de fournir une connectivité sortante hautement sécurisée, évolutive et résiliente. Certains de ces composants peuvent être configurés dans votre abonnement via le Portail Azure, Azure CLI, Azure PowerShell, les modèles Resource Manager ou les alternatives appropriées.

Architecture de la passerelle NAT

La passerelle NAT utilise la mise en réseau définie par logiciel pour fonctionner en tant que service distribué et entièrement géré. Étant donné que la passerelle NAT a plusieurs domaines d’erreur, elle est en mesure de résister à plusieurs défaillances sans aucun effet sur le service.

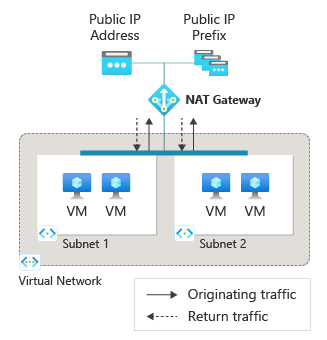

La passerelle NAT fournit la traduction d’adresses réseau source (SNAT) pour les instances privées au sein de sous-réseaux de votre réseau virtuel Azure. Lorsqu’elles sont configurées sur un sous-réseau, les adresses IP privées au sein de vos sous-réseaux SNAT sur les adresses IP publiques statiques d’une passerelle NAT pour se connecter sortant à Internet. La passerelle NAT fournit également la traduction d’adresses réseau de destination (DNAT) pour les paquets de réponse vers une connexion sortante uniquement.

Figure : passerelle NAT pour l’accès Internet sortant

Lorsqu’une passerelle NAT est attachée à un sous-réseau au sein d’un réseau virtuel, la passerelle NAT part du type de tronçon suivant par défaut du sous-réseau pour tout le trafic sortant dirigé vers Internet. Aucune configuration de routage supplémentaire n’est requise. La passerelle NAT ne fournit pas de connexions entrantes non sollicitées à partir d’Internet. La DNAT est effectuée uniquement pour les paquets qui arrivent en réponse à un paquet sortant.

Sous-réseaux

Une passerelle NAT peut être attachée à plusieurs sous-réseaux au sein d’un réseau virtuel pour fournir une connectivité sortante à Internet. Lorsqu’une passerelle NAT est attachée à un sous-réseau, elle suppose l’itinéraire par défaut vers Internet. La passerelle NAT sera ensuite le type de tronçon suivant pour tout le trafic sortant destiné à Internet.

Les configurations de sous-réseau suivantes ne peuvent pas être utilisées avec une passerelle NAT :

Lorsque la passerelle NAT est attachée à un sous-réseau, elle suppose l’itinéraire par défaut vers Internet. Une seule passerelle NAT peut servir d’itinéraire par défaut vers Internet pour un sous-réseau.

Une passerelle NAT ne peut pas être attachée aux sous-réseaux à partir de différents réseaux virtuels.

Une passerelle NAT ne peut pas être utilisée avec un sous-réseau de passerelle. Un sous-réseau de passerelle est un sous-réseau désigné pour une passerelle VPN afin d’envoyer le trafic chiffré entre un réseau virtuel Azure et un emplacement local. Pour plus d’informations sur le sous-réseau de passerelle, consultez sous-réseau de passerelle.

Adresses IP publiques statiques

Une passerelle NAT peut être associée à des adresses IP publiques statiques ou à des préfixes d’adresses IP publiques pour fournir une connectivité sortante. La passerelle NAT prend en charge les adresses IPv4. Une passerelle NAT peut utiliser des adresses IP publiques ou des préfixes dans n’importe quelle combinaison jusqu’à un total de 16 adresses IP. Si vous affectez un préfixe IP public, le préfixe IP public entier est utilisé. Vous pouvez utiliser directement un préfixe d’adresse IP publique ou distribuer les adresses IP publiques du préfixe entre plusieurs ressources de passerelle NAT. La passerelle NAT nettoie tout le trafic vers la plage d’adresses IP du préfixe.

Une passerelle NAT ne peut pas être utilisée avec des adresses IP publiques IPv6 ou des préfixes.

Une passerelle NAT ne peut pas être utilisée avec des adresses IP publiques de référence SKU de base.

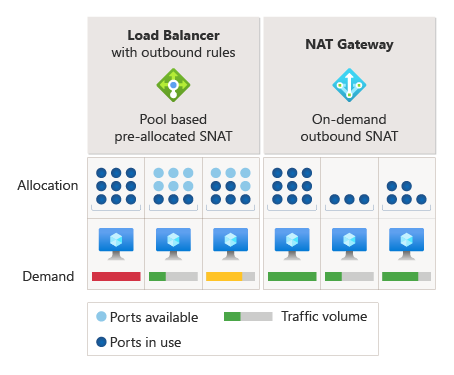

Ports SNAT

L’inventaire des ports SNAT est fourni par les adresses IP publiques, les préfixes d’adresses IP publiques ou les deux attachés à une passerelle NAT. L’inventaire des ports SNAT est rendu disponible à la demande pour toutes les instances d’un sous-réseau attaché à la passerelle NAT. Aucune préallocation des ports SNAT par instance n’est requise.

Pour plus d’informations sur les ports SNAT et la passerelle NAT Azure, consultez SNAT (Source Network Address Translation) avec Azure NAT Gateway .

Lorsque plusieurs sous-réseaux au sein d’un réseau virtuel sont attachés à la même ressource de passerelle NAT, l’inventaire des ports SNAT fourni par la passerelle NAT est partagé sur tous les sous-réseaux.

Les ports SNAT servent d’identificateurs uniques pour distinguer les différents flux de connexion les uns des autres. Le même port SNAT peut être utilisé pour se connecter à différents points de terminaison de destination en même temps.

Différents ports SNAT sont utilisés pour établir des connexions au même point de terminaison de destination afin de distinguer les différents flux de connexion les uns des autres. Les ports SNAT réutilisés pour se connecter à la même destination sont placés sur réutiliser le minuteur de refroidissement avant de pouvoir être réutilisés.

Figure : paramétrer l’allocation de ports SNAT

Une seule passerelle NAT peut évoluer jusqu'à 16 adresses IP. Chaque adresse IP publique de passerelle NAT fournit 64 512 ports SNAT pour réaliser des connexions sortantes. Une passerelle NAT peut monter en puissance jusqu’à plus de 1 million de ports SNAT. TCP et UDP sont des inventaires de ports SNAT distincts et ne sont pas liés à la passerelle NAT.

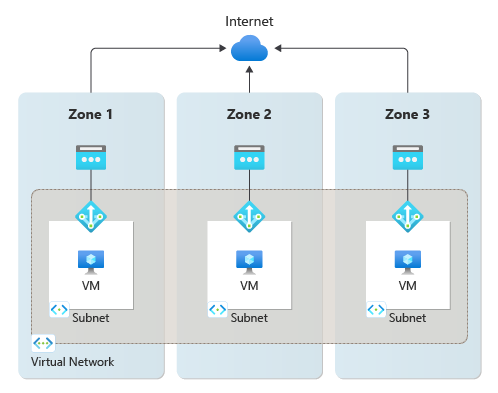

Zones de disponibilité

Vous pouvez créer une passerelle NAT dans une zone de disponibilité spécifique ou la placer dans aucune zone. Lorsqu’une passerelle NAT est placée dans aucune zone, Azure sélectionne une zone dans laquelle réside la passerelle NAT.

Les adresses IP publiques redondantes interzone peuvent être utilisées avec des ressources de passerelle NAT zonales ou sans zone.

La recommandation est de configurer une passerelle NAT sur des zones de disponibilité individuelles. En outre, elle doit être attachée aux sous-réseaux avec des instances privées à partir de la même zone. Pour plus d’informations sur les zones de disponibilité et la passerelle NAT Azure, consultez Considérations relatives à la conception des zones de disponibilité.

Une fois qu’une passerelle NAT est déployée, la sélection de zone ne peut pas être modifiée.

Protocoles

La passerelle NAT interagit avec les en-têtes de transport IP et IP des flux UDP et TCP. La passerelle NAT est indépendante des charges utiles de la couche d’application. Les autres protocoles IP ne sont pas pris en charge.

Réinitialisation du protocole TCP

Un paquet de réinitialisation TCP est envoyé lorsqu’une passerelle NAT détecte le trafic sur un flux de connexion qui n’existe pas. Le paquet de réinitialisation TCP indique au point de terminaison de réception que la mise en production du flux de connexion s’est produite et toute communication future sur cette même connexion TCP échouera. La réinitialisation TCP est unidirectionnelle pour une passerelle NAT.

Le flux de connexion peut ne pas exister si :

Le délai d’inactivité a été atteint après une période d’inactivité sur le flux de connexion et la connexion est supprimée en mode silencieux.

L’expéditeur, côté réseau Azure ou côté Internet public, a envoyé le trafic après la suppression de la connexion.

Un paquet de réinitialisation TCP est envoyé uniquement lors de la détection du trafic sur le flux de connexion supprimé. Cette opération signifie qu’un paquet de réinitialisation TCP peut ne pas être envoyé immédiatement une fois qu’un flux de connexion s’annule.

Le système envoie un paquet de réinitialisation TCP en réponse à la détection du trafic sur un flux de connexion inexistant, que le trafic provient du côté réseau Azure ou de l’Internet public.

Délai d’inactivité TCP

Une passerelle NAT fournit une plage de délai d’inactivité configurable de 4 minutes à 120 minutes pour les protocoles TCP. Les protocoles UDP ont un délai d’inactivité non configuré de 4 minutes.

Lorsqu’une connexion est inactive, la passerelle NAT se maintient sur le port SNAT jusqu’à ce que la connexion expire. Étant donné que les minuteurs de délai d’inactivité longs peuvent augmenter inutilement la probabilité d’épuisement des ports SNAT, il n’est pas recommandé d’augmenter la durée du délai d’inactivité TCP à plus longtemps que la durée par défaut de 4 minutes. Le minuteur d’inactivité n’affecte pas un flux qui n’est jamais inactif.

Les keepalives TCP permettent de fournir un modèle d’actualisation des longues connexions inactives et de détection de la durée de vie du point de terminaison. Pour plus d’informations, consultez ces exemples .NET. Les conservations de connexion active TCP apparaissent comme des accusés de réception en double sur les points de terminaison, leur surcharge est faible et elles sont invisibles pour la couche Application.

Étant donné que les minuteurs de délai d’inactivité UDP ne sont pas configurables, des keepalives UDP doivent être utilisés pour s’assurer que la valeur de délai d’inactivité n’est pas atteinte et que la connexion est maintenue. Contrairement aux connexions TCP, un keepalive UDP activé sur un côté de la connexion s’applique uniquement au flux de trafic dans une direction. Les keepalives UDP doivent être activés sur les deux côtés du flux de trafic afin de maintenir le flux de trafic actif.

Minuteurs

Minuteurs de réutilisation des ports

Les délais de réutilisation des ports déterminent la durée pendant laquelle un port source est mis en attente après la fermeture d'une connexion, avant de pouvoir être réutilisé par la passerelle NAT pour aller vers le même point de destination.

Le tableau suivant fournit des informations sur le moment où un port TCP devient disponible pour la réutilisation vers le même point de terminaison de destination par la passerelle NAT.

| Minuteur | Description | Valeur |

|---|---|---|

| TCP FIN | Une fois qu’une connexion se ferme par un paquet TCP FIN, un minuteur de 65 secondes est activé qui conserve le port SNAT. Le port SNAT est disponible pour la réutilisation après la fin du minuteur. | 65 secondes |

| TCP RST | Une fois qu’une connexion se ferme par un paquet TCP RST (réinitialisation), un minuteur de 16 secondes est activé qui conserve le port SNAT. Une fois le minuteur arrivé à son terme, le port peut être réutilisé. | 16 secondes |

| TCP demi-ouvert | Durant l’établissement d’une connexion où un point de terminaison de connexion attend l’accusé de réception de l’autre point de terminaison, un minuteur de 30 secondes est activé. Si aucun trafic n’est détecté, la connexion se ferme. Une fois la connexion fermée, le port source peut être réutilisé sur le même point de terminaison de destination. | 30 secondes |

Pour le trafic UDP, après la fermeture d’une connexion, le port est en attente pendant 65 secondes avant de pouvoir être réutilisé.

Minuteurs de délai d’inactivité

| Minuteur | Description | Valeur |

|---|---|---|

| Délai d’inactivité TCP | Les connexions TCP peuvent rester inactives lorsqu’aucune donnée n’est transmise entre un ou plusieurs points de terminaison pendant une période donnée. Un minuteur peut être configuré de 4 minutes (par défaut) à 120 minutes (2 heures) pour mettre à jour une connexion qui n’est plus inactive. Le trafic sur le flux réinitialise le minuteur de délai d’inactivité. | Configurable : 4 secondes à 120 minutes (par défaut) : 30 minutes |

| Délai d’inactivité UDP | Les connexions UDP peuvent rester inactives lorsqu’aucune donnée n’est transmise entre un ou plusieurs points de terminaison pendant une période donnée. Les minuteurs de délai d’inactivité UDP sont de 4 minutes et ne sont pas configurables. Le trafic sur le flux réinitialise le minuteur de délai d’inactivité. | Non configurable ; 4 minutes |

Notes

Ces paramètres de minuteur sont susceptibles d’être modifiés. Les valeurs sont fournies pour faciliter la résolution des problèmes et vous ne devez pas dépendre de minuteurs spécifiques pour le moment.

Bande passante

Chaque passerelle NAT peut fournir un débit total de 50 Gbits/s maximum. La limitation du débit des données est divisée entre les données sortantes et entrantes (réponse). Le débit des données est limité à 25 Gbits/s pour les données sortantes et à 25 Gbits/s pour les données entrantes (réponse) via une ressource de passerelle NAT. Vous pouvez fractionner vos déploiements en plusieurs sous-réseaux et affecter chaque sous-réseau ou groupe de sous-réseaux à une passerelle NAT pour effectuer un scale-out.

Performances

Une passerelle NAT peut prendre en charge jusqu’à 50 000 connexions simultanées par adresse IP publique au même point de terminaison de destination sur Internet pour TCP et UDP. La passerelle NAT peut traiter 1M paquets par seconde et effectuer un scale-up jusqu’à 5 Millions de paquets par seconde.

Le nombre total de connexions qu’une passerelle NAT peut prendre en charge à tout moment est de 2 millions. Si la passerelle NAT dépasse 2 millions de connexions, vous verrez une baisse de la disponibilité de votre itinéraire de données et les nouvelles connexions échoueront.

Limites

Les équilibreurs de charge de base et les adresses IP publiques de base ne sont pas compatibles avec la passerelle NAT. Utilisez à la place des équilibreurs de charge de référence SKU Standard et des adresses IP publiques.

Pour mettre à niveau un équilibreur de charge De base vers le niveau Standard, consultez Mettre à niveau l’équilibreur de charge public Azure.

Pour mettre à niveau une adresse IP publique De base vers une adresse IP Standard, consultez Mettre à niveau une adresse IP publique

La passerelle NAT ne prend pas en charge ICMP

La fragmentation IP n’est pas disponible pour la passerelle NAT.

La passerelle NAT ne prend pas en charge les adresses IP publiques avec le type de configuration de routage Internet. Pour afficher la liste des services Azure qui prennent en charge la configuration du routage Internet sur les adresses IP publiques, consultez services pris en charge pour le routage via l’Internet public.

Les adresses IP publiques avec protection DDoS activée ne sont pas prises en charge avec la passerelle NAT. Pour plus d’informations, consultez Limitations DDoS.

Azure NAT Gateway n’est pas prise en charge dans l’architecture réseau d’un hub virtuel sécurisé (vWAN).

Étapes suivantes

Passez en revue Azure NAT Gateway.

Découvrez les métriques et les alertes pour la passerelle NAT.

Découvrez comment résoudre les problèmes de passerelle NAT.