Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

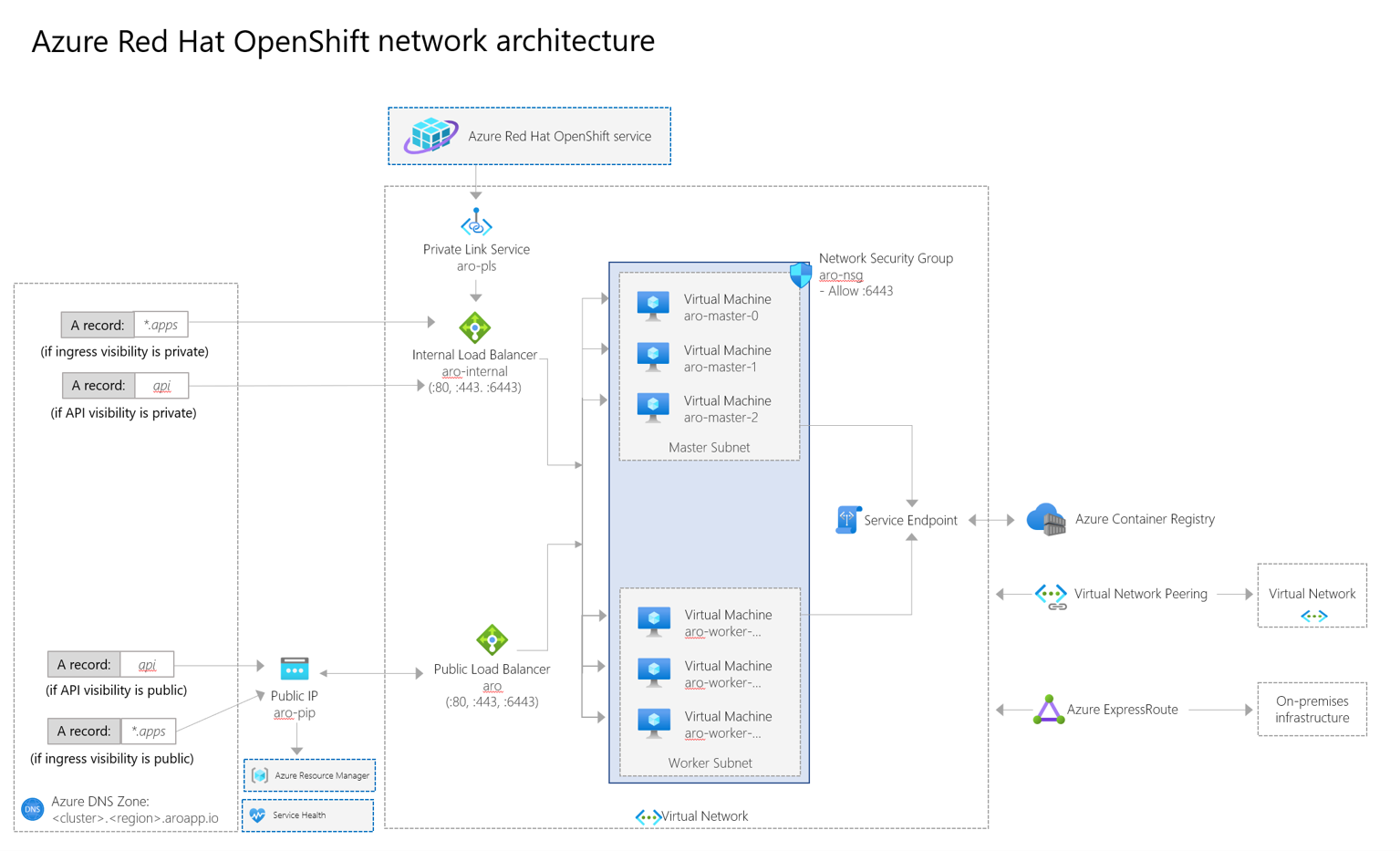

Ce guide propose une vue d’ensemble de la mise en réseau Azure Red Hat OpenShift sur des clusters OpenShift 4, ainsi qu’un diagramme et une liste des points de terminaison importants. Pour plus d’informations sur les principaux concepts de réseau OpenShift, consultez la documentation sur les réseaux Azure Red Hat OpenShift 4.

Lorsque vous déployez Azure Red Hat OpenShift sur OpenShift 4, l’ensemble de votre cluster est contenu dans un réseau virtuel. Dans ce réseau virtuel, vos nœuds de plan de contrôle et les nœuds Worker résident tous dans leur propre sous-réseau. Chaque sous-réseau utilise un équilibreur de charge interne et un équilibreur de charge public.

Remarque

Pour plus d’informations sur les dernières modifications, consultez Nouveautés d’Azure Red Hat OpenShift.

Composants de mise en réseau

La liste suivante présente les composants réseau importants d’un cluster Azure Red Hat OpenShift.

aro-pls

- Ce point de terminaison Azure Private Link est utilisé par les ingénieurs de fiabilité des sites Microsoft et Red Hat pour gérer le cluster.

aro-internal

- Ce point de terminaison équilibre le trafic vers le serveur d’API et le trafic de service interne. Les nœuds de plan de contrôle et les nœuds Worker se trouvent dans le pool du serveur principal.

- Cet équilibreur de charge n’est pas créé par défaut. Il est créé après avoir créé un service de type

LoadBalanceravec les annotations correctes. Par exemple :service.beta.kubernetes.io/azure-load-balancer-internal: "true".

Aro

- Ce point de terminaison est utilisé pour tout trafic public. Lorsque vous créez une application et une route, ce point de terminaison est le chemin pour le trafic d’entrée.

- Ce point de terminaison achemine et équilibre également le trafic vers le serveur API (si l’API est publique). Ce point de terminaison assigne une adresse IP sortante publique afin que les plans de contrôle puissent accéder à Azure Resource Manager et rapporter l’intégrité du cluster.

- Cet équilibreur de charge couvre également la connectivité Internet sortante à partir de tout pod s’exécutant dans les nœuds Worker via les règles de trafic sortant Azure Load Balancer.

- Actuellement, les règles de trafic sortant ne sont pas configurables. Elles allouent 1 024 ports TCP à chaque nœud.

- DisableOutboundSnat n’est pas configuré dans les règles d’équilibreur de charge. Par conséquent, les pods peuvent obtenir comme adresse IP de sortie toute adresse IP publique configurée dans cet équilibreur de charge Azure.

- En conséquence des deux points précédents, la seule façon d’ajouter des ports SNAT éphémères consiste à ajouter des services de type LoadBalancer publics à Azure Red Hat OpenShift.

aro-nsg

- Lorsque vous exposez un service, l’API crée une règle dans ce groupe de sécurité réseau pour que le trafic passe et atteigne le plan de contrôle et les nœuds par le port 6443.

- Par défaut, ce groupe de sécurité réseau autorise tout le trafic sortant. Actuellement, le trafic sortant peut être limité uniquement au plan de contrôle Azure Red Hat OpenShift.

Azure Container Registry

- Le registre de conteneurs est fourni et utilisé par Microsoft en interne. Il est en lecture seule et n’est pas destiné à être utilisé par les utilisateurs Azure Red Hat OpenShift.

- Ce registre fournit des images de plateforme hôte et des composants de cluster. Par exemple, des conteneurs de surveillance ou de journalisation.

- Les connexions à ce registre se produisent sur le point de terminaison de service (connectivité interne entre les services Azure).

- Par défaut, ce registre interne n’est pas disponible en dehors du cluster.

- Le registre de conteneurs est fourni et utilisé par Microsoft en interne. Il est en lecture seule et n’est pas destiné à être utilisé par les utilisateurs Azure Red Hat OpenShift.

Liaison privée

- Une liaison privée autorise la connectivité réseau à partir du plan de gestion dans un cluster. Elle est utilisée par les ingénieurs de fiabilité des sites Microsoft et Red Hat afin de faciliter la gestion de votre cluster.

Stratégies réseau

Entrée : la stratégie de mise en réseau d’entrée est prise en charge dans le cadre d’OpenShift SDN. Cette stratégie réseau est activée par défaut et l’application est exécutée par les utilisateurs. Alors que la stratégie réseau d’entrée est conforme à la version V1 de NetworkPolicy, les types Sortie et IPBlock ne sont pas pris en charge.

Sortie : les stratégies réseau de sortie sont prises en charge à l’aide de la fonctionnalité de pare-feu de sortie dans OpenShift. Il n’y a qu’une seule stratégie de sortie par espace de noms/projet. Les stratégies de sortie ne sont pas prises en charge sur l’espace de noms « par défaut » et sont évaluées dans l’ordre (de la première à la dernière).

Notions de base des réseaux dans OpenShift

OpenShift SDN (Software Defined Networking) est utilisé pour configurer un réseau de superposition à l’aide d’Open vSwitch (OVS), une implémentation OpenFlow basée sur la spécification CNI (Container Network Interface). SDN prend en charge différents plug-ins. La stratégie de réseau est le plugin utilisé dans Azure Red Hat sur OpenShift 4. Le SDN gère toutes les communications réseau, donc aucun itinéraire supplémentaire n’est nécessaire sur vos réseaux virtuels pour atteindre la communication pod à pod.

Mise en réseau pour Azure Red Hat OpenShift

Les fonctionnalités réseau suivantes sont spécifiques à Azure Red Hat OpenShift :

- Les utilisateurs peuvent créer leur cluster Azure Red Hat OpenShift dans un réseau virtuel existant ou créer un nouveau réseau virtuel lors de la création de leur cluster ARO.

- Les CIDR des réseaux de service et de pod sont configurables.

- Les nœuds et les plans de contrôle se trouvent dans des sous-réseaux différents.

- Les nœuds et les sous-réseaux de réseau virtuel des plans de contrôle doivent être /27 au minimum.

- Le CIDR de pod par défaut est 10.128.0.0/14.

- Le CIDR de service par défaut est 172.30.0.0/16.

- Les CIDR de pod et de réseau de service ne doivent pas chevaucher d’autres plages d’adresses en cours d’utilisation sur votre réseau. Ils ne doivent pas figurer dans la plage d’adresses IP de réseau virtuel de votre cluster.

- Les CIDR de pod doivent avoir une taille minimale de /18. (Le réseau de pods est des adresses IP non routables et est utilisé uniquement à l’intérieur du SDN OpenShift.)

- Chaque nœud se voit allouer un sous-réseau /23 (512 adresses IP) pour ses pods. Cette valeur ne peut pas être modifiée.

- Vous ne pouvez pas attacher un pod à plusieurs réseaux.

- Pour les clusters privés utilisant OVN-Kubernetes plug-in réseau, il est possible de configurer des adresses IP de sortie. Pour plus d’informations, consultez la section Configuration d’une adresse IP de sortie.

Paramètres réseau

Les paramètres réseau suivants sont disponibles pour les clusters Azure Red Hat OpenShift 4 :

-

Visibilité de l’API : définissez la visibilité de l’API lors de l’exécution de la commande az aro create.

- Public : le serveur d’API est accessible par des réseaux externes.

- Privée : le serveur API a attribué une adresse IP privée à partir du sous-réseau du plan de contrôle, accessible uniquement à l’aide des réseaux connectés (réseaux virtuels appairés et autres sous-réseaux du cluster).

-

Visibilité d’entrée : définissez la visibilité de l’API lors de l’exécution de la commande az aro create.

- Les itinéraires publics utilisent par défaut un équilibreur de charge standard public. (La valeur par défaut peut être modifiée.)

- Itinéraires privés ont pour valeur par défaut un équilibreur de charge interne. (La valeur par défaut peut être modifiée.)

Groupes de sécurité réseau

Les groupes de sécurité réseau sont créés dans le groupe de ressources du nœud, qui est verrouillé pour les utilisateurs. Les groupes de sécurité réseau sont attribués directement aux sous-réseaux et non aux cartes réseau du nœud. Les groupes de sécurité réseau ne sont pas modifiables. Les utilisateurs ne disposent pas des autorisations pour les modifier.

Avec un serveur d’API visible publiquement, vous ne pouvez pas créer des groupes de sécurité réseau et les affecter aux cartes réseau.

Transfert de domaine

Azure Red Hat OpenShift utilise CoreDNS. Le transfert de domaine peut être configuré. Vous ne pouvez pas apporter votre propre DNS à vos réseaux virtuels. Pour plus d'informations, consultez la documentation sur l’utilisation du transfert DNS.

Étapes suivantes

Pour plus d’informations sur le trafic sortant et sur ce qu’Azure Red Hat OpenShift prend en charge pour la sortie, consultez la documentation sur les stratégies de prise en charge.