Vue d’ensemble des services Network Fabric

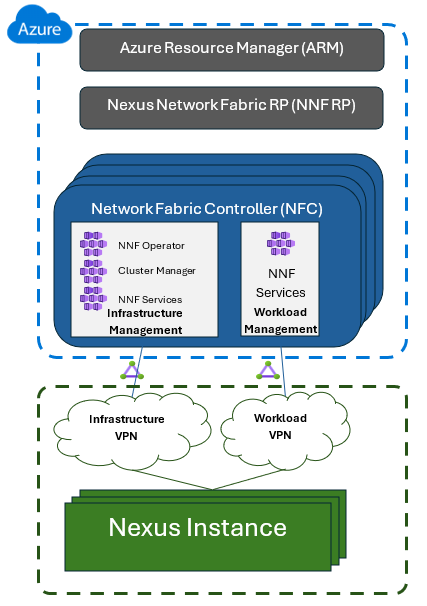

Le contrôleur Network Fabric (NFC) sert d’hôte pour les services Nexus Network Fabric (NNF), illustrés dans le diagramme ci-dessous. Ces services permettent un accès Internet sécurisé pour les applications et services locaux. La communication entre les applications locales et les services NNF est facilitée par le biais d’un service Express Route spécialisé (VPN). Cette configuration permet aux services locaux de se connecter aux services NNF via Express Route à une extrémité et d’accéder aux services Internet à l’autre extrémité.

Sécurité renforcée avec la gestion des proxys Nexus Network Fabric

Nexus Network Fabric utilise un proxy natif cloud robuste conçu pour protéger l’infrastructure Nexus et ses charges de travail associées. Ce proxy est principalement axé sur la prévention des attaques d’exfiltration de données et la gestion d’une liste d’URL contrôlée pour les connexions d’instance NNF. En combinaison avec le proxy sous-cloud, le proxy NNF offre une sécurité complète pour les réseaux de charge de travail. Il existe deux aspects distincts de ce système : le proxy de gestion de l’infrastructure, qui gère tout le trafic d’infrastructure et le proxy de gestion des charges de travail, dédié à faciliter la communication entre les charges de travail et les points de terminaison publics ou Azure.

Synchronisation de temps optimisée avec le protocole NTP (Managed Network Time Protocol)

Le protocole NTP (Network Time Protocol) est un protocole réseau essentiel qui aligne les paramètres de temps des systèmes informatiques sur les réseaux commutés de paquets. Dans l’instance Azure Operator Nexus, NTP est essentiel pour garantir les paramètres de temps cohérents sur tous les nœuds de calcul et les périphériques réseau. Ce niveau de synchronisation est essentiel pour les fonctions réseau (NFS) qui fonctionnent au sein de l’infrastructure. Elle contribue considérablement à l’efficacité des mesures de télémétrie et de sécurité, en maintenant l’intégrité et la coordination du système.

Ressources Nexus Network Fabric

Voici quelques ressources clés pour Nexus Network Fabric.

InternetGateways

InternetGateways est une ressource critique dans l’architecture réseau, agissant comme le pont de connexion entre un réseau virtuel et Internet. Il permet aux machines virtuelles et à d’autres entités au sein d’un réseau virtuel de communiquer en toute transparence avec les services externes. Ces services vont de sites web et d’API à différents services cloud, ce qui rend InternetGateways un composant polyvalent et essentiel.

Propriétés

| Property | Description |

|---|---|

| Nom | Sert d’identificateur unique pour la passerelle Internet. |

| Emplacement | Spécifie la région Azure où la passerelle Internet est déployée, garantissant ainsi la conformité et l’optimisation régionales. |

| Sous-réseaux | Définit les sous-réseaux liés à la passerelle Internet, déterminant les segments réseau qu’il contient. |

| Adresse IP publique | Affecte une adresse IP publique à la passerelle, ce qui active les interactions réseau externes. |

| Itinéraires | Décrit les règles et configurations de routage pour la gestion du trafic via la passerelle. |

Cas d’utilisation

- Accès à Internet : facilite la connectivité Internet pour les ressources de réseau virtuel, cruciale pour les mises à jour, les téléchargements et l’accès aux services externes.

- Connecter ivité hybride : idéal pour les scénarios hybrides, ce qui permet de sécuriser les connexions entre les réseaux locaux et les ressources Azure.

- Équilibrage de charge : améliore les performances et la disponibilité du réseau en distribuant uniformément le trafic sur plusieurs passerelles.

- Application de la sécurité : permet l’implémentation de stratégies de sécurité robustes, telles que les restrictions de trafic sortant et les mandats de chiffrement.

InternetGatewayRules

InternetGatewayRules représente un ensemble de règles associées à une passerelle Internet dans Managed Network Fabric. Ces règles établissent des instructions pour autoriser ou restreindre le trafic au fur et à mesure qu’elle passe par la passerelle Internet, fournissant une infrastructure pour la gestion du trafic réseau.

Propriétés

| Property | Description |

|---|---|

| Nom | Agit comme identificateur unique pour chaque règle. |

| Priority | Définit l’ordre d’évaluation des règles, avec des règles de priorité supérieure prioritaires. |

| Action | Détermine l’action (par exemple, autoriser, refuser) pour le trafic qui correspond aux critères de règle. |

| Plage d’adresses IP sources | Identifie la plage d’adresses IP d’origine applicable à la règle. |

| Plage d’adresses IP de destination | Définit la plage d’adresses IP ciblée pour la règle. |

| Protocol | Spécifie le protocole réseau (par exemple, TCP, UDP) pertinent pour la règle. |

| Plage de ports | Détaille la plage de ports de la règle, le cas échéant. |

Cas d’utilisation

Filtrage du trafic : InternetGatewayRules permet aux organisations de contrôler à la fois le trafic réseau entrant et sortant en fonction de critères spécifiques. Par exemple, ils peuvent bloquer certaines plages d’adresses IP ou autoriser uniquement des protocoles particuliers.

Application de stratégies de sécurité : ces règles sont indispensables à l’implémentation de mesures de sécurité, telles que la restriction du trafic pour améliorer la sécurité réseau. Une organisation peut bloquer les plages d’adresses IP malveillantes connues ou limiter le trafic vers des ports spécifiques pour certains services.

Assurance de conformité : les règles peuvent également être utilisées pour se conformer aux normes réglementaires en limitant les types de trafic, ce qui facilite la confidentialité des données et le contrôle d’accès.

Équilibrage de charge du trafic : InternetGatewayRules peut distribuer le trafic réseau sur plusieurs passerelles pour optimiser l’utilisation des ressources. Cela inclut la hiérarchisation ou la limitation du trafic en fonction des besoins de l’entreprise.

FAQ

La prise en charge des points de terminaison HTTP est-elle disponible ?

La configuration par défaut d’Azure prend uniquement en charge les points de terminaison HTTPS pour garantir une communication sécurisée. Les points de terminaison HTTP ne sont pas pris en charge dans le cadre de cette mesure de sécurité. En hiérarchisant HTTPS, Azure maintient des normes élevées d’intégrité et de confidentialité des données.

Comment puis-je Coffre guard contre l’exfiltration des données ?

Pour renforcer la sécurité contre l’exfiltration des données, support Azure l’allocation de noms de domaine complets (FQDN) spécifiques sur le proxy. Cette mesure de sécurité supplémentaire garantit que votre réseau est accessible uniquement par le trafic approuvé, ce qui réduit considérablement le risque de déplacement de données non autorisé.