Attribuer un rôle personnalisé

Dans ce guide pratique, vous allez apprendre à attribuer un rôle personnalisé pour les opérateurs de service aux ressources du serveur de publication Azure Operator Service Manager. Les autorisations de ce rôle sont requises pour le déploiement d’un service de réseau de site.

Prérequis

Vous devez avoir créé un rôle personnalisé via Créer un rôle personnalisé. Cet article suppose que vous avez nommé le rôle personnalisé « Rôle personnalisé - Opérateur de service AOSM à Publisher ».

Pour effectuer les tâches de cet article, vous avez besoin du rôle « Propriétaire » ou « Accès utilisateur Administration istrator » dans l’étendue choisie.

Vous devez avoir identifié les utilisateurs que vous souhaitez exécuter le rôle Opérateur de service et déployer les services de réseau de site.

Choisir des étendues pour l’attribution d’un rôle personnalisé

Les ressources de l’éditeur dont vous avez besoin pour affecter le rôle personnalisé sont les suivantes :

Versions de définition de fonction réseau (NFDV).

Versions de conception de service réseau (NSDV).

Schémas de groupe de configuration (CGS) pour la conception du service réseau (NSD).

Vous devez décider si vous souhaitez affecter le rôle personnalisé individuellement à chaque ressource ou à une ressource parente telle que le groupe de ressources de l’éditeur.

L’application à une ressource parente accorde l’accès à toutes les ressources enfants. Par exemple, l’application à l’ensemble du groupe de ressources de l’éditeur donne à l’opérateur l’accès à :

Tous les groupes et versions de définition de fonction réseau.

Tous les groupes et versions de conception de service réseau.

Tous les schémas de groupe de configuration.

Les autorisations de rôle personnalisées limitent l’accès à la liste des autorisations indiquées ici :

Microsoft.HybridNetwork/Publishers/NetworkFunctionDefinitionGroups/NetworkFunctionDefinitionVersions/use/action

Microsoft.HybridNetwork/Publishers/NetworkFunctionDefinitionGroups/NetworkFunctionDefinitionVersions/read

Microsoft.HybridNetwork/Publishers/NetworkServiceDesignGroups/NetworkServiceDesignVersions/use/action

Microsoft.HybridNetwork/Publishers/NetworkServiceDesignGroups/NetworkServiceDesignVersions/read

Microsoft.HybridNetwork/Publishers/ConfigurationGroupSchemas/read

Remarque

Ne fournissez pas d’accès en écriture ou suppression à l’une de ces ressources d’éditeur.

Attribuer le rôle personnalisé

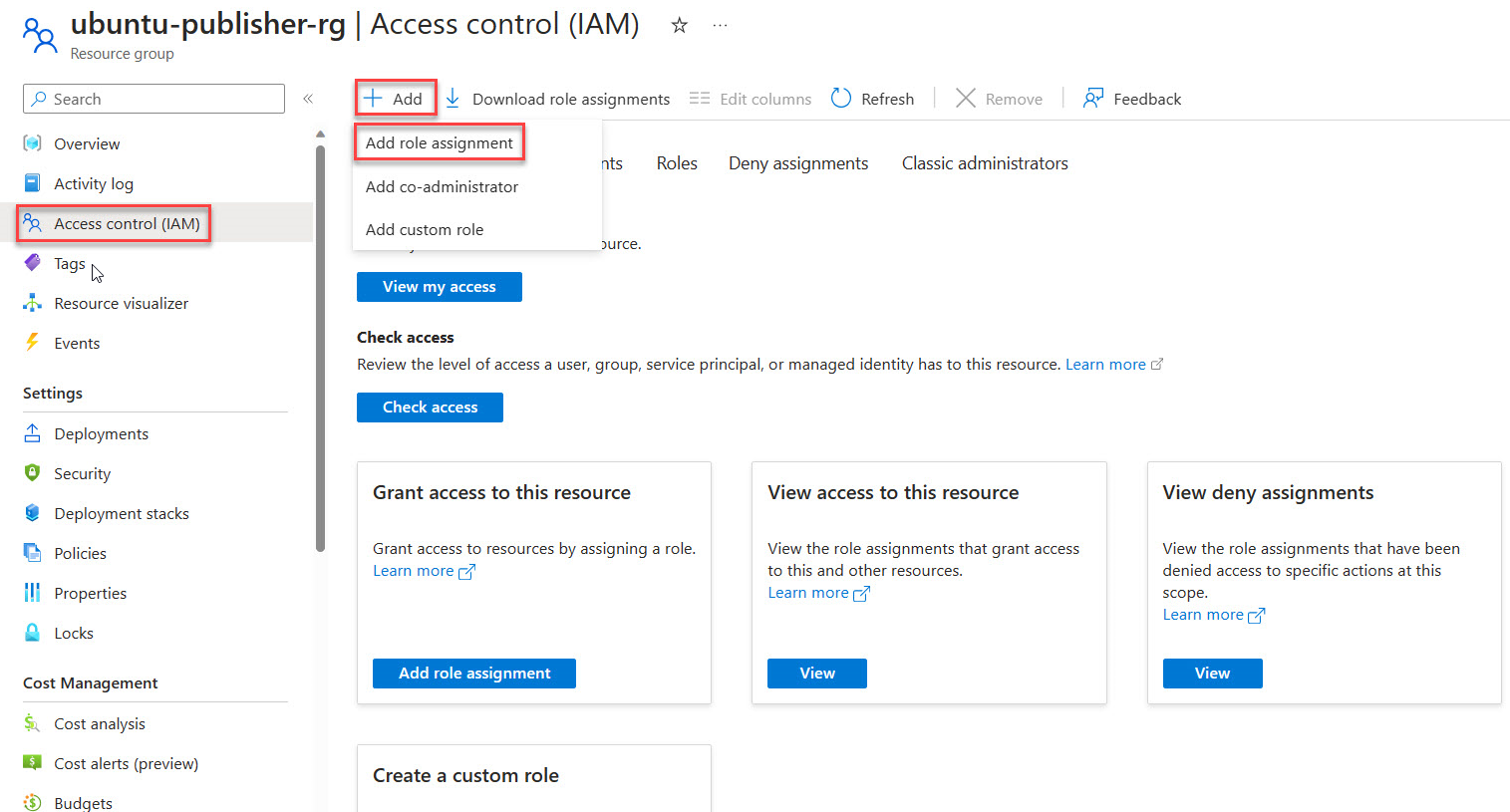

Accédez au Portail Azure et ouvrez l’étendue choisie (groupe de ressources publisher ou ressources individuelles).

Dans le menu latéral de cet élément, sélectionnez Contrôle d’accès (IAM) .

Choisissez Ajouter une attribution de rôle.

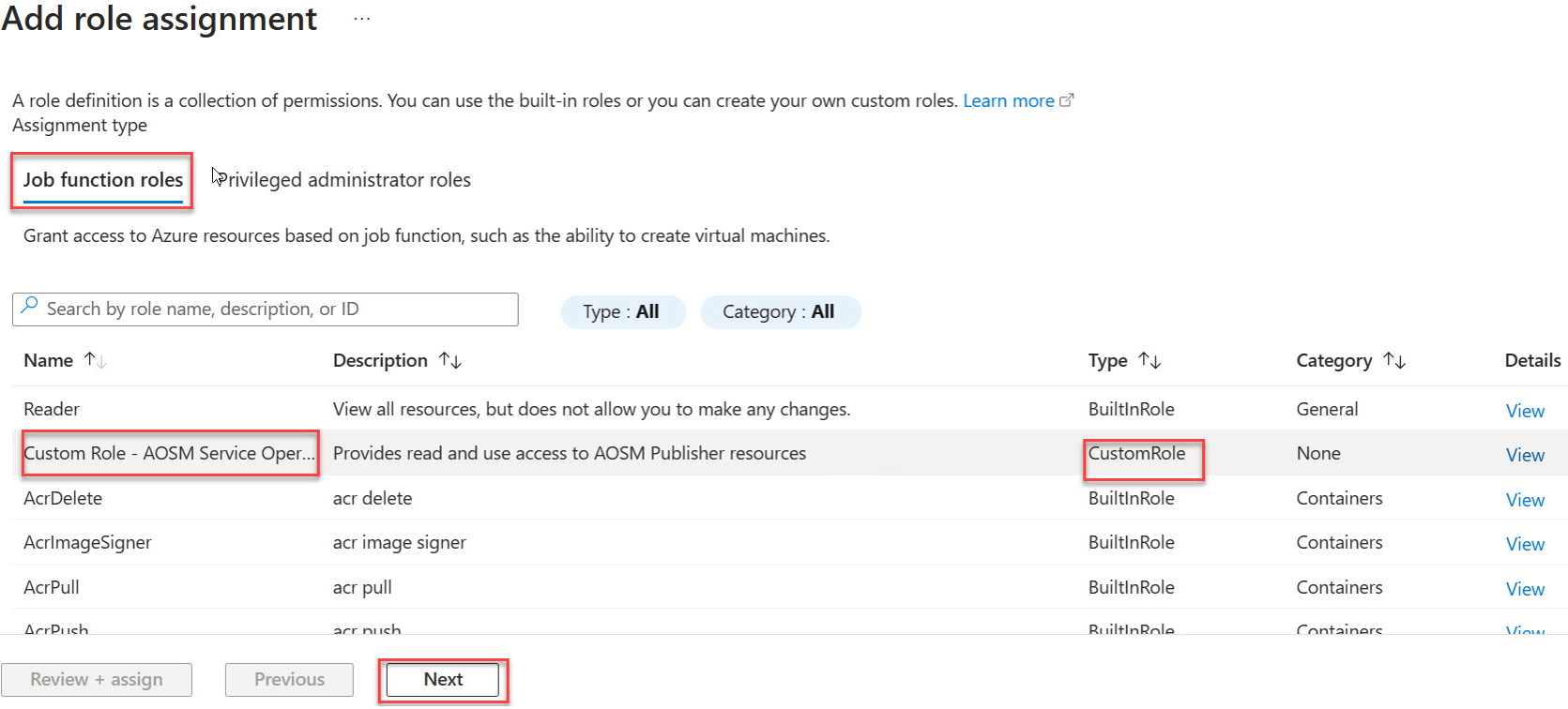

Sous Rôles de fonction de travail, recherchez votre rôle personnalisé dans la liste, puis passez à Suivant.

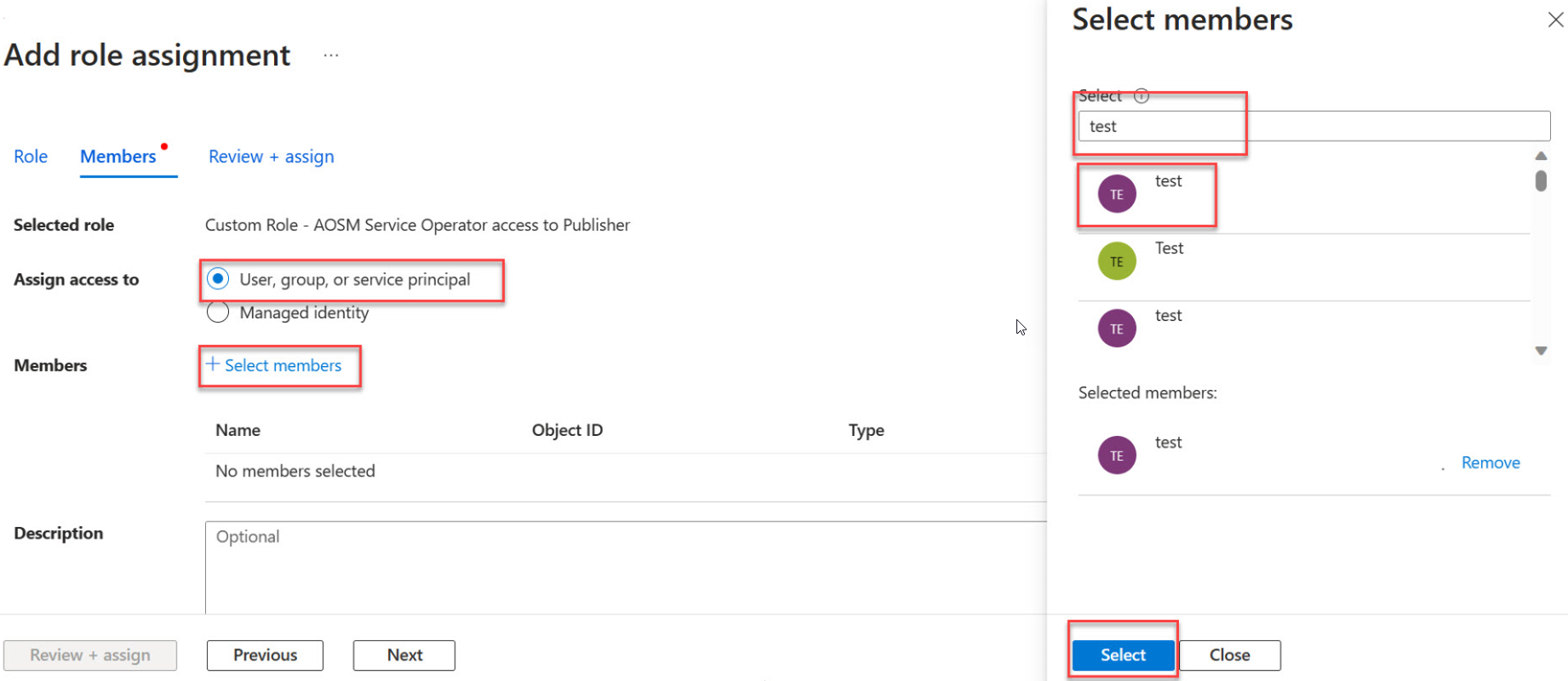

Sélectionnez Utilisateur, groupe ou principal de service, puis Choisissez + Sélectionner des membres , puis recherchez et choisissez les utilisateurs auxquels vous souhaitez accéder. Choisissez Sélectionner.

Sélectionnez Vérifier et attribuer.

Répéter l’attribution de rôle

Répétez les tâches de cet article pour toutes vos étendues choisies.