Refus d’accès réseau public dans Azure Database pour PostgreSQL – Serveur unique avec le Portail Azure

S’APPLIQUE À :  Azure Database pour PostgreSQL – Serveur unique

Azure Database pour PostgreSQL – Serveur unique

Important

Azure Database pour PostgreSQL - Serveur unique est en voie de mise hors service. Nous vous recommandons vivement de procéder à une mise à niveau vers un serveur flexible Azure Database pour PostgreSQL. Pour plus d’informations sur la migration vers le Serveur flexible Azure Database pour PostgreSQL, consultez l’article Qu’arrive-t-il au Serveur unique Azure Database pour PostgreSQL ?.

Cet article explique comment configurer un serveur unique Azure Database pour PostgreSQL de façon à refuser toutes les configurations publiques et à n’autoriser que les connexions établies via des points de terminaison privés afin d’améliorer la sécurité réseau.

Prérequis

Pour utiliser ce guide pratique, il vous faut :

- Un serveur unique de base de données Azure pour PostgreSQL, avec un niveau tarifaire Usage général ou À mémoire optimisée.

Définition du refus d’accès réseau public

Suivez les étapes ci-dessous pour définir le refus d’accès réseau public pour un serveur unique PostgreSQL :

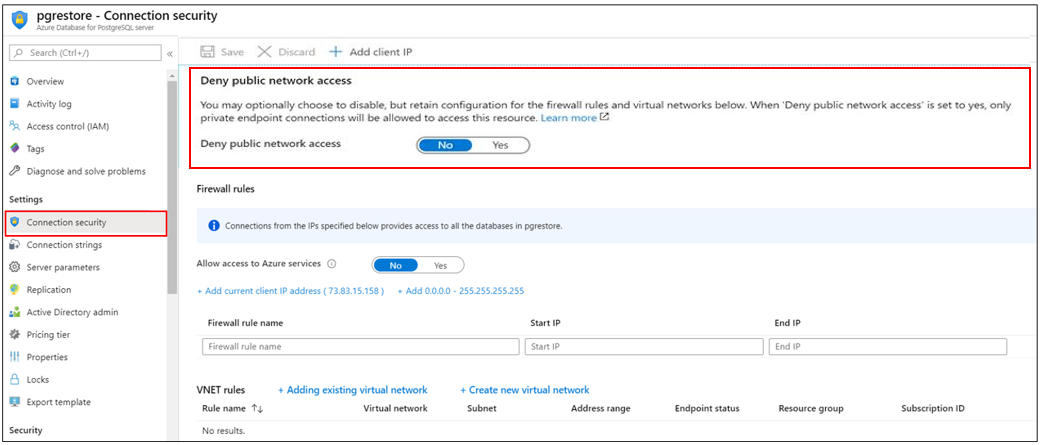

Sur le Portail Azure, sélectionnez votre serveur unique Azure Database pour PostgreSQL.

Sur la page du serveur unique PostgreSQL, sélectionnez Sécurité des connexions sous Paramètres afin d’ouvrir la page de configuration de la sécurité des connexions.

Dans Refus d’accès réseau public, sélectionnez Oui afin d’activer le refus d’accès réseau public pour votre serveur unique PostgreSQL.

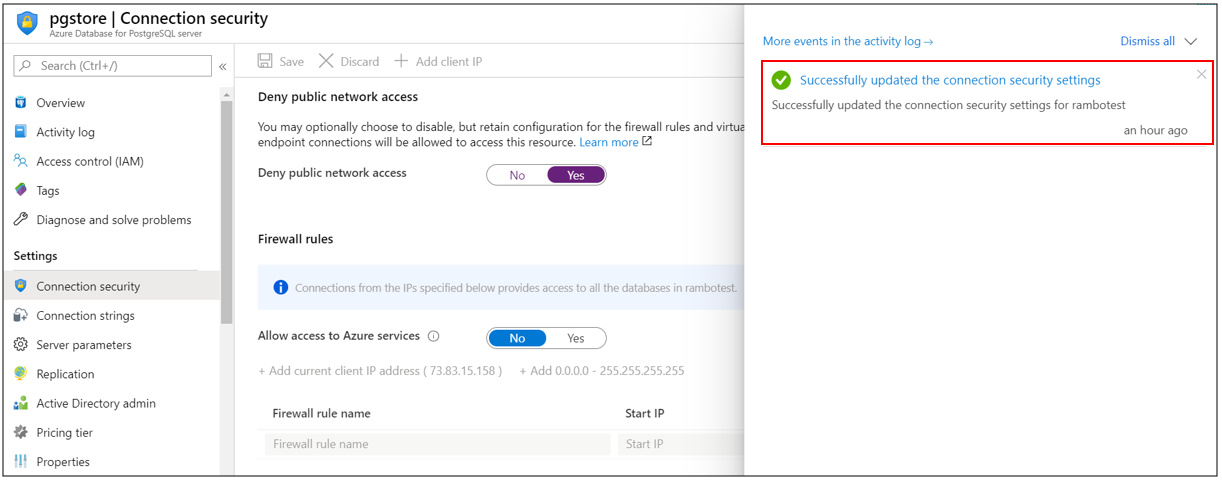

Sélectionnez Enregistrer pour enregistrer les modifications.

Une notification confirme que le paramètre de sécurité de la connexion a bien été activé.

Étapes suivantes

Découvrez comment créer des alertes sur des métriques.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour