Créer un site à l’aide du portail Azure

Les réseaux mobiles privés Azure Private 5G Core incluent un ou plusieurs sites. Chaque site représente un emplacement d’entreprise physique (par exemple, la fabrique Contoso Corporation à Chicago) contenant un appareil Azure Stack Edge qui héberge une instance Packet Core. Ce guide pratique montre comment créer un site dans votre réseau mobile privé avec le portail Azure.

Prérequis

- Effectuez les étapes indiquées dans Effectuer les tâches préalables pour le déploiement d’un réseau mobile privé pour votre nouveau site.

- Collectez toutes les informations dans Collecter les informations requises pour un site.

- Reportez-vous aux notes de publication pour connaître la version actuelle de Packet Core si elle est prise en charge par la version en cours d’exécution de votre instance Azure Stack Edge (ASE). Si votre version d’ASE n’est pas compatible avec le dernier Packet Core, mettez à jour votre GPU Azure Stack Edge Pro.

- Assurez-vous que vous pouvez vous connecter au portail Azure à l’aide d’un compte ayant accès à l’abonnement actif utilisé pour créer votre réseau mobile privé. Ce compte doit avoir le rôle de Contributeur ou de Propriétaire intégré au niveau de l’étendue de l’abonnement.

- Si le nouveau site prend en charge les équipements utilisateur 4G, vous devez avoir créé un segment de réseau avec la valeur 1 pour le segment/type de service (SST) et un différentiateur de segment (SD) vide.

Créer la ressource de site réseau mobile

Au cours de cette étape, vous allez créer la ressource de site réseau mobile représentant l’emplacement d’entreprise physique de votre appareil Azure Stack Edge, qui hébergera l’instance Packet Core.

Connectez-vous au portail Azure.

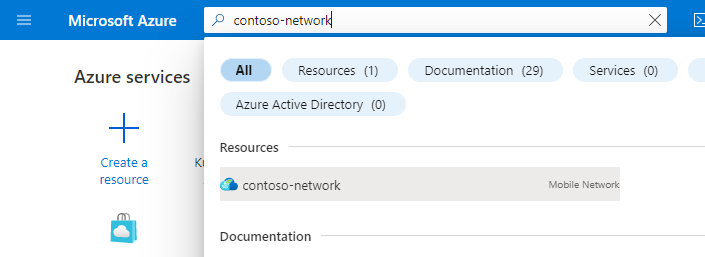

Recherchez et sélectionnez la ressource Réseau mobile représentant le réseau mobile privé pour lequel vous souhaitez ajouter un site.

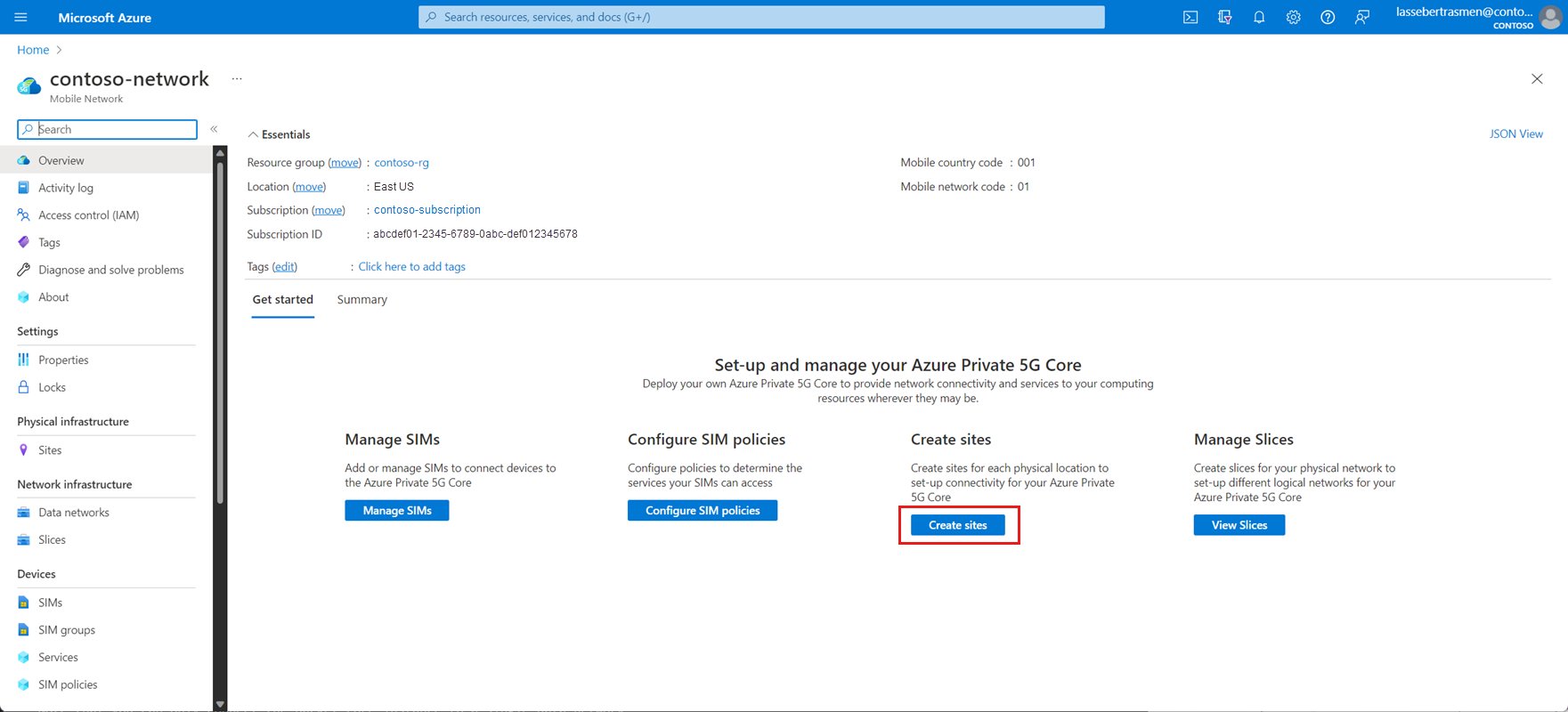

Sous l’onglet Démarrage , sélectionnez Créer des sites.

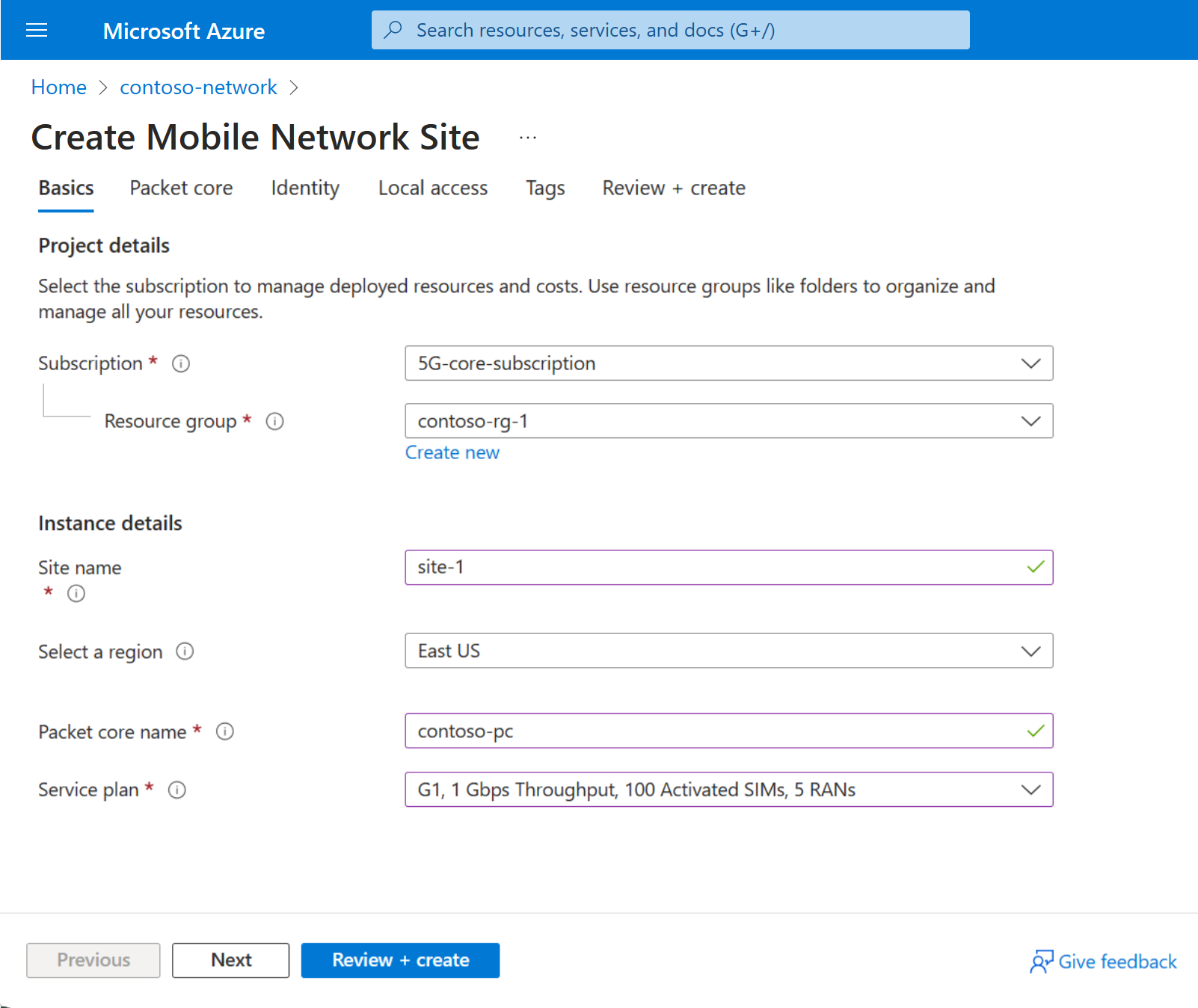

Utilisez les informations que vous avez collectées dans Collecter les valeurs de ressources de site pour renseigner les champs de l’onglet de configuration Général, puis sélectionnez Suivant : Packet Core>.

L’onglet de configuration du Packet Core s’affiche à présent. Définissez les champs comme suit :

Utilisez les informations recueillies dans Collecter les valeurs de configuration Packet Core pour remplir les champs Type de technologie et Azure Stack Edge; Emplacement personnalisé.

Pour un déploiement hautement disponible (HA), spécifiez le cluster ASE à deux nœuds comme l’appareil Azure Stack Edge.

Sélectionnez la version recommandée de Packet Core dans le champ Version.

Remarque

Si un avertissement s’affiche concernant une incompatibilité entre la version de Packet Core sélectionnée et la version actuelle d’Azure Stack Edge, vous devez d’abord mettre à jour ASE. Sélectionnez Mettre à niveau ASE dans l’invite d’avertissement et suivez les instructions fournies dans Mettre à jour votre GPU Azure Stack Edge Pro. Une fois que vous avez terminé la mise à jour de votre environnement ASE, revenez au début de cette étape pour créer la ressource de site.

Vérifiez qu’AKS-HCI est sélectionné dans le champ Plateforme.

Si nécessaire, vous pouvez désactiver le transfert automatique des journaux des fonctions du réseau périphérique vers l’assistance Microsoft en utilisant la case à cocher.

Utilisez les informations que vous avez collectées dans Collecter les valeurs de réseau d’accès pour renseigner les champs de la section Réseau d’accès.

Remarque

Le sous-réseau virtuel ASE N2 et le sous-réseau virtuel ASE N3 (si ce site prend en charge les UE 5G), le sous-réseau virtuel ASE S1-MME et le sous-réseau virtuel ASE S1-U (si ce site prend en charge les UE 4G), ou le sous-réseau virtuel ASE N2/S1-MME et le sous-réseau virtuel ASE N3/S1-U (si ce site prend en charge les UE 4G et 5G) doivent correspondre aux noms des réseaux virtuels correspondants sur le port 5 de votre appareil GPU Azure Stack Edge Pro.

Dans la section Réseaux de données attachés, sélectionnez Attacher un réseau de données. Choisissez si vous souhaitez utiliser un réseau de données existant ou en créer un, puis utilisez les informations que vous avez collectées dans Collecter les valeurs de réseau de données pour remplir les champs. Notez les points suivants :

- Le sous-réseau virtuel ASE N6 (si ce site prend en charge des UE 5G), le sous-réseau virtuel ASE SGi (si ce site prend en charge des UE 4G) ou le sous-réseau virtuel ASE N6/SGi (si ce site prend en charge des UE 4G et 5G combinés) doit correspondre au nom du réseau virtuel correspondant sur le port 5 ou 6 de votre dispositif Azure Stack Edge Pro.

- Si vous avez décidé de ne pas configurer un serveur DNS, décochez la case Spécifier les adresses DNS pour les UE ?

- Si vous avez décidé de désactiver NAPT, veillez à configurer votre routeur de réseau de données avec des routes statiques vers les pools d’adresses IP de l’UE via l’adresse IP de données du plan d’utilisateur appropriée pour le réseau de données connecté correspondant.

Une fois que vous avez terminé de remplir les champs, sélectionnez Attacher.

Utilisez les informations que vous avez collectées dans Collecter les valeurs de réseau d’accès pour renseigner les champs de la section Réseau d’accès.

Remarque

Le sous-réseau virtuel ASE N2 et le sous-réseau virtuel ASE N3 (si ce site prend en charge les UE 5G), le sous-réseau virtuel ASE S1-MME et le sous-réseau virtuel ASE S1-U (si ce site prend en charge les UE 4G), ou le sous-réseau virtuel ASE N2/S1-MME et le sous-réseau virtuel ASE N3/S1-U (si ce site prend en charge les UE 4G et 5G) doivent correspondre aux noms des réseaux virtuels correspondants sur le port 3 de votre appareil Azure Stack Edge Pro.

Si vous avez décidé d’utiliser le protocole RADIUS (Remote Authentication Dial-In User Service), sélectionnez Activer dans la section configuration du serveur RADIUS et utilisez les informations que vous avez collectées dans Collecter les valeurs RADIUS pour remplir les champs.

Dans la section Réseaux de données attachés, sélectionnez Attacher un réseau de données. Choisissez si vous souhaitez utiliser un réseau de données existant ou en créer un, puis utilisez les informations que vous avez collectées dans Collecter les valeurs de réseau de données pour remplir les champs. Notez les points suivants :

- Le sous-réseau virtuel ASE N6 (si ce site prend en charge des UE 5G), le sous-réseau virtuel ASE SGi (si ce site prend en charge des UE 4G) ou le sous-réseau virtuel ASE N6/SGi (si ce site prend en charge des UE 4G et 5G combinés) doit correspondre au nom du réseau virtuel correspondant sur le port 3 ou 4 de votre dispositif Azure Stack Edge Pro.

- Si vous avez décidé de ne pas configurer un serveur DNS, décochez la case Spécifier les adresses DNS pour les UE ?

- Si vous avez décidé de désactiver NAPT, veillez à configurer votre routeur de réseau de données avec des routes statiques vers les pools d’adresses IP de l’UE via l’adresse IP de données du plan d’utilisateur appropriée pour le réseau de données connecté correspondant.

Une fois que vous avez terminé de remplir les champs, sélectionnez Attacher.

Répétez l’étape précédente pour chaque réseau de données supplémentaire que vous souhaitez configurer.

Accédez l’onglet Diagnostics. Si vous souhaitez activer la surveillance des métriques UE, sélectionnez Activer dans la liste déroulante surveillance des métriques UE. Utilisez les informations collectées dans Collecter les valeurs de suivi de l’utilisation UE pour remplir les valeurs de l’Espace de noms Azure Event Hub, le Nom Event Hub et l’Identité managée affectée par l’utilisateur(-trice).

Si vous avez décidé de configurer la collecte de paquets de diagnostics ou d’utiliser une identité managée attribuée par l’utilisateur(-trice) pour le certificat HTTPS pour ce site, sélectionnez Suivant : Identité >.

Si vous avez décidé de ne pas configurer la collecte des paquets de diagnostic ou d’utiliser une identité managée attribuée par l’utilisateur(-trice) pour les certificats HTTPS de ce site, vous pouvez ignorer cette étape.- Sélectionnez + Ajouter pour configurer une identité managée attribuée par l’utilisateur(-trice).

- Dans le volet latéral Sélectionner l’identité managée :

- Sélectionnez Abonnement dans la liste déroulante.

- Sélectionnez l’identité managée dans la liste déroulante.

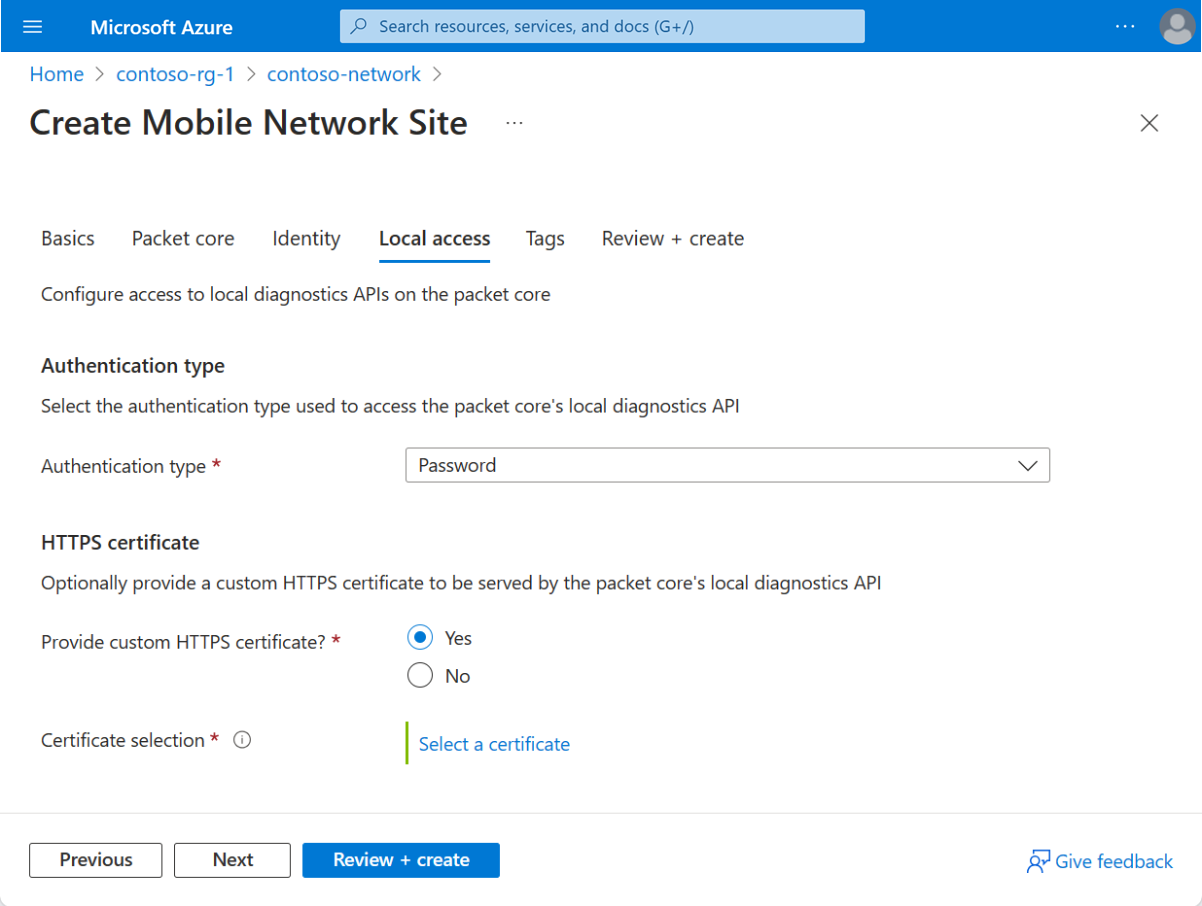

Si vous avez décidé de fournir un certificat HTTPS personnalisé dans Collecter les valeurs de supervision locales, sélectionnez Suivant : accès local >. Si vous avez décidé de ne pas fournir de certificat HTTPS personnalisé à ce stade, vous pouvez ignorer cette étape.

- Sous Fournir un certificat HTTPS personnalisé ?, sélectionnez Oui.

- Utilisez les informations que vous avez collectées dans Collecter les valeurs de surveillance locales pour sélectionner un certificat.

Dans la section Accès local, définissez les champs comme suit :

- Sous Type d’authentification, sélectionnez la méthode d’authentification que vous avez choisie dans Choisir la méthode d’authentification pour les outils de surveillance locaux.

- Sous Fournir un certificat HTTPS personnalisé ?, sélectionnez Oui ou Non selon que vous avez décidé de fournir un certificat HTTPS personnalisé dans Collecter les valeurs de surveillance locales. Si vous avez sélectionné Oui, utilisez les informations que vous avez collectées dans Collecter les valeurs de surveillance locales pour sélectionner un certificat.

Sélectionnez Revoir + créer.

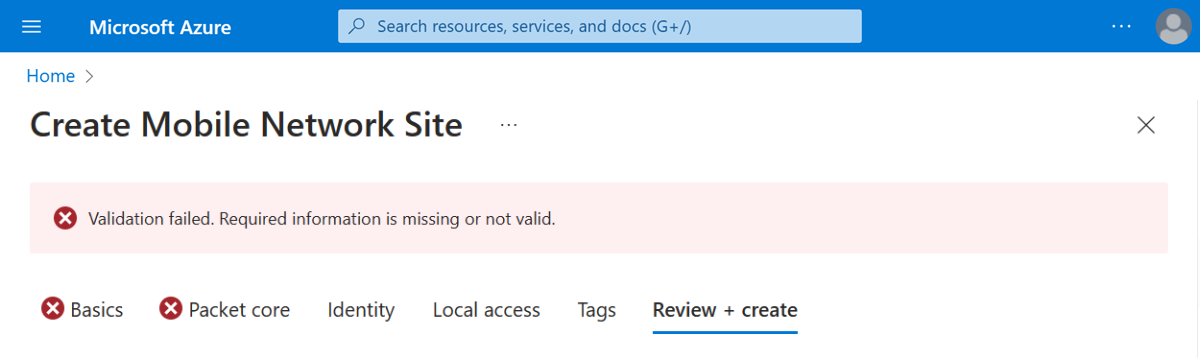

Azure va maintenant valider les valeurs de configuration que vous avez entrées. Vous devriez voir un message indiquant que vos valeurs ont été validées.

Si la validation échoue, un message d’erreur s’affiche et le ou les onglets Configuration contenant la configuration non valide sont signalés par des icônes rouges X. Sélectionnez le ou les onglets marqués et utilisez les messages d’erreur pour corriger la configuration non valide avant de revenir à l’onglet Vérifier + créer.

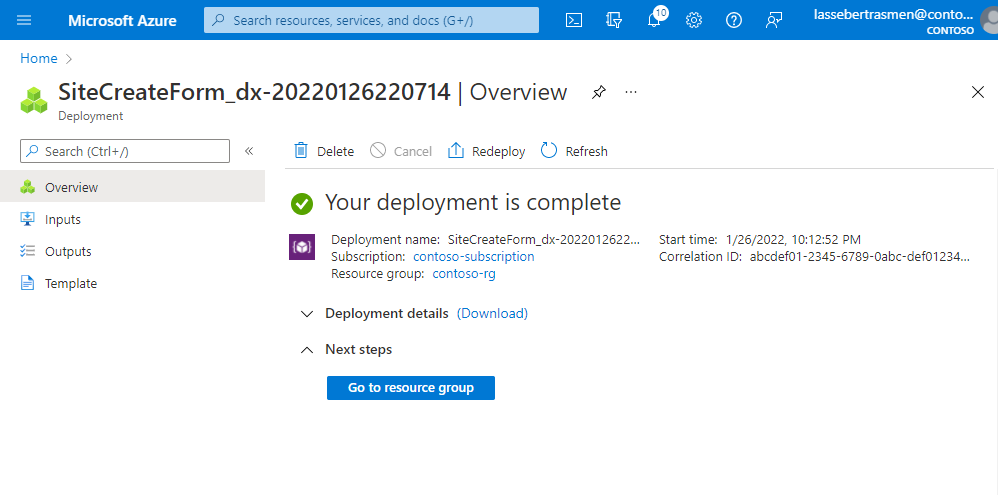

Une fois votre configuration validée, vous pouvez sélectionner Créer pour créer le site. Le portail Azure affiche l’écran de confirmation suivant lors de la création du site.

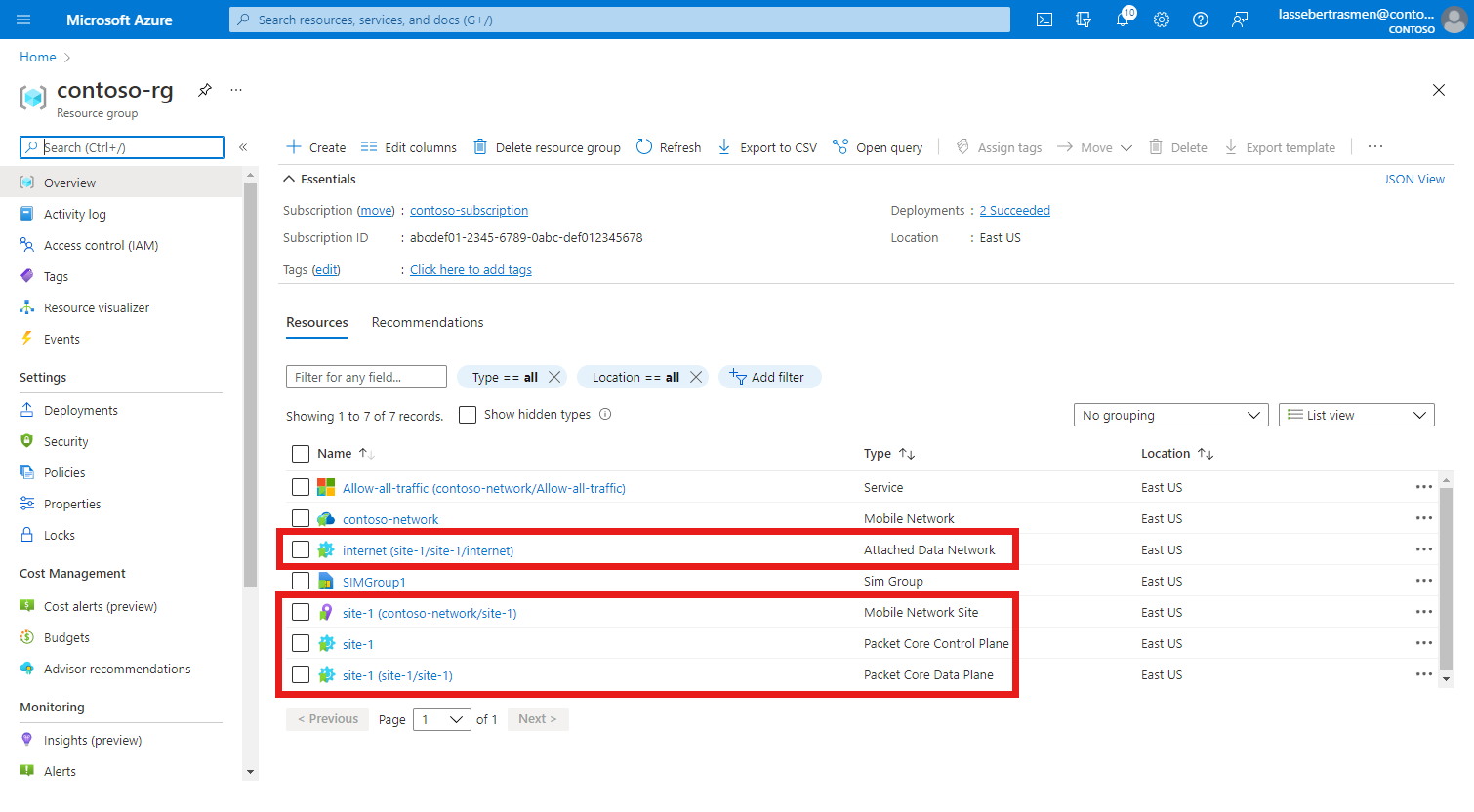

Sélectionnez Atteindre le groupe de ressources, puis confirmez qu’il contient les nouvelles ressources suivantes :

- Une ressource de site de réseau mobile représentant le site dans son ensemble.

- Une ressource de plan de contrôle Packet Core représentant la fonction de plan de contrôle de l’instance Packet Core dans le site.

- Une ressource de plan de données Packet Core représentant la fonction de plan de données de l’instance Packet Core dans le site.

- Une ou plusieurs ressources de Réseau de données représentant les réseaux de données (si vous avez choisi de créer de nouveaux réseaux de données).

- Une ou plusieurs ressources de Réseau de données attaché fournissant la configuration de la connexion de l’instance Packet Core aux réseaux de données.

Si vous souhaitez attribuer des cœurs de paquets supplémentaires au site, pour chaque nouvelle ressource de cœur de paquet, consultez Créer des instances Packet Core supplémentaires pour un site à l’aide du portail Azure.

Étapes suivantes

Si vous avez décidé de configurer Microsoft Entra ID pour l’accès à l’analyse locale, suivez les étapes décrites dans Permettre à Microsoft Entra ID d’accéder aux outils d’analyse locaux.

Si vous ne l’avez pas déjà fait, vous devez maintenant concevoir la configuration du contrôle de stratégie pour votre réseau mobile privé. Cela vous permet de personnaliser la façon dont vos instances Packet Core appliquent les caractéristiques de qualité de service (QoS) au trafic. Vous pouvez également bloquer ou limiter certains flux. Consultez Contrôle de stratégie pour en savoir plus sur la conception de la configuration du contrôle de stratégie pour votre réseau mobile privé.