Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Azure Private 5G Core offre une gestion flexible du trafic. Vous pouvez personnaliser la façon dont votre instance de réseau central de transmission par paquets applique les caractéristiques de qualité de service (QoS) au trafic en fonction de ses besoins. Vous pouvez également bloquer ou limiter certains flux. Ce tutoriel vous guide tout au long des étapes de création de services et de stratégies SIM pour les cas d’utilisation courants, puis de provisionnement des cartes SIM en vue de l’utilisation de la nouvelle configuration de contrôle de stratégie.

Ce didacticiel vous montre comment effectuer les opérations suivantes :

- Créer un service qui filtre les paquets en fonction de leur protocole.

- Créer un service qui bloque le trafic étiqueté avec des adresses IP et des ports distants spécifiques.

- Créer un service qui limite la bande passante du trafic sur les flux correspondants.

- Créer deux stratégies SIM et leur affecter des services.

- Provisionner deux nouvelles cartes SIM et leur attribuer des stratégies SIM.

Prérequis

- Lisez les informations contenues dans le Contrôle de stratégie et familiarisez-vous avec la configuration du contrôle de stratégie Azure Private 5G Core.

- Assurez-vous que vous pouvez vous connecter au portail Azure à l’aide d’un compte ayant accès à l’abonnement actif que vous avez identifié dans Effectuer les tâches préalables pour le déploiement d’un réseau mobile privé. Ce compte doit avoir le rôle de Contributeur intégré au niveau de l’étendue de l’abonnement.

- Identifiez le nom de la ressource de réseau mobile correspondant à votre réseau mobile privé.

- Identifiez le nom de la ressource Tranche correspondant à votre tranche réseau.

- Si vous souhaitez affecter une stratégie à une carte SIM 5G, vous pouvez choisir n’importe quelle tranche.

- Si vous souhaitez affecter une stratégie à une carte SIM 4G, vous devez choisir la tranche configurée avec une valeur de 1 pour le type de tranche/service (SST) et un différenciateur de tranche (SD) vide.

Créer un service pour le filtrage de protocole

Dans cette étape, nous allons créer un service qui filtre les paquets en fonction de leur protocole. Plus précisément, il effectue les opérations suivantes :

- Bloquer les paquets ICMP en provenance des équipements utilisateur.

- Bloquer les paquets UDP en provenance des équipements utilisateur sur le port 11.

- Autoriser tous les autres trafics ICMP et UDP dans les deux sens, mais aucun autre trafic IP.

Pour créer le service :

Connectez-vous au portail Azure.

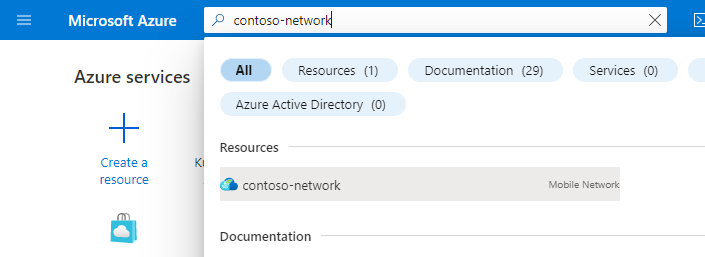

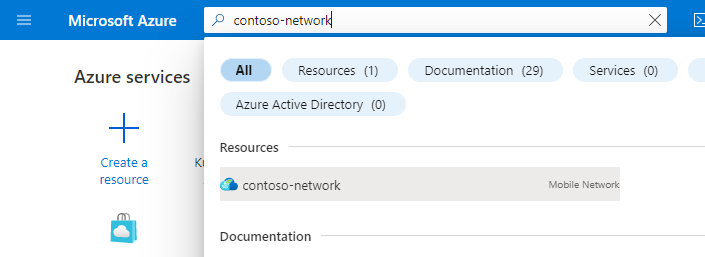

Recherchez et sélectionnez la ressource réseau mobile représentant votre réseau mobile privé.

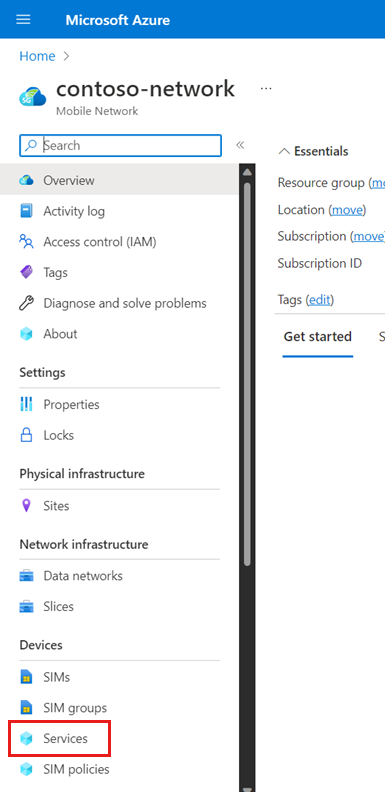

Dans le menu Ressource, sélectionnez Services.

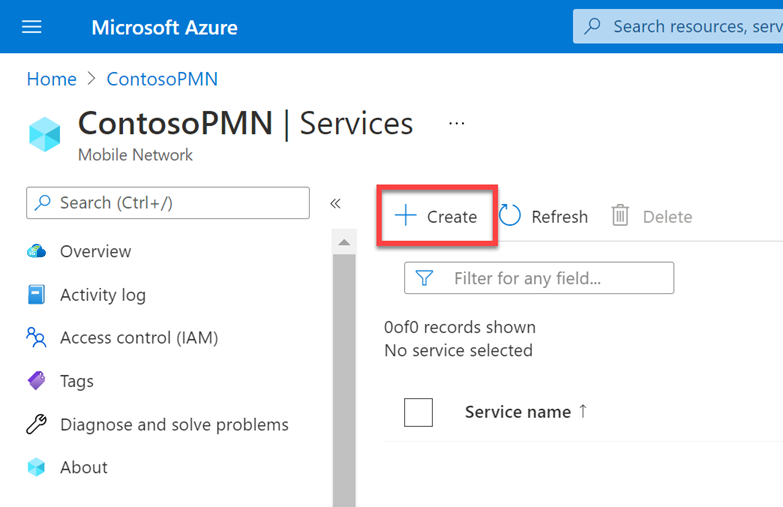

Dans la barre Commandes, sélectionnez Créer.

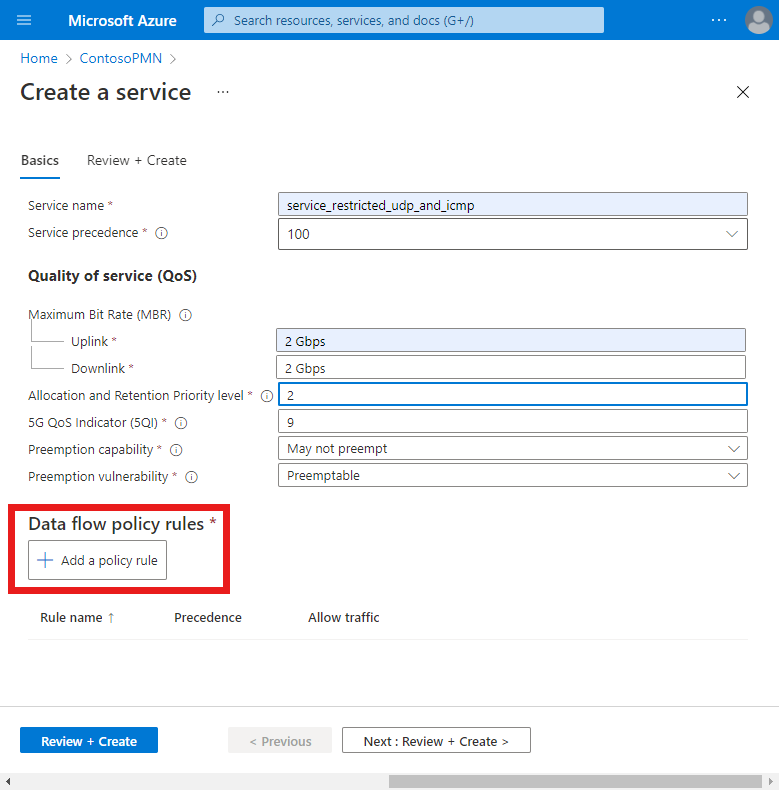

Nous allons maintenant entrer des valeurs pour définir les caractéristiques de QoS qui seront appliquées aux flux de données de service qui correspondent à ce service. Sous l’onglet Bases, remplissez les champs comme suit.

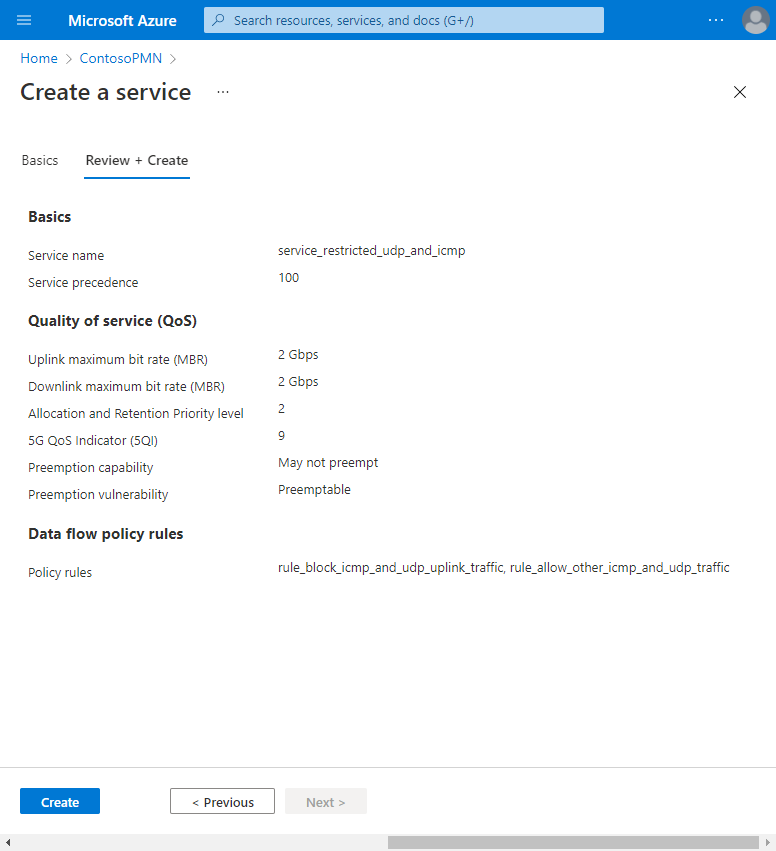

Champ Valeur Nom du service service_restricted_udp_and_icmpPrécédence du service 100Débit binaire maximum (MBR) - Liaison montante 2 GbpsDébit binaire maximum (MBR) - Liaison descendante 2 GbpsNiveau de priorité d’allocation et de conservation 25QI/QCI 9Capacité de préemption Sélectionnez Ne peut pas préempter. Vulnérabilité de préemption Sélectionnez Ne peut pas être préempté. Sous Règles de stratégie de flux de données, sélectionnez Ajouter une règle de stratégie.

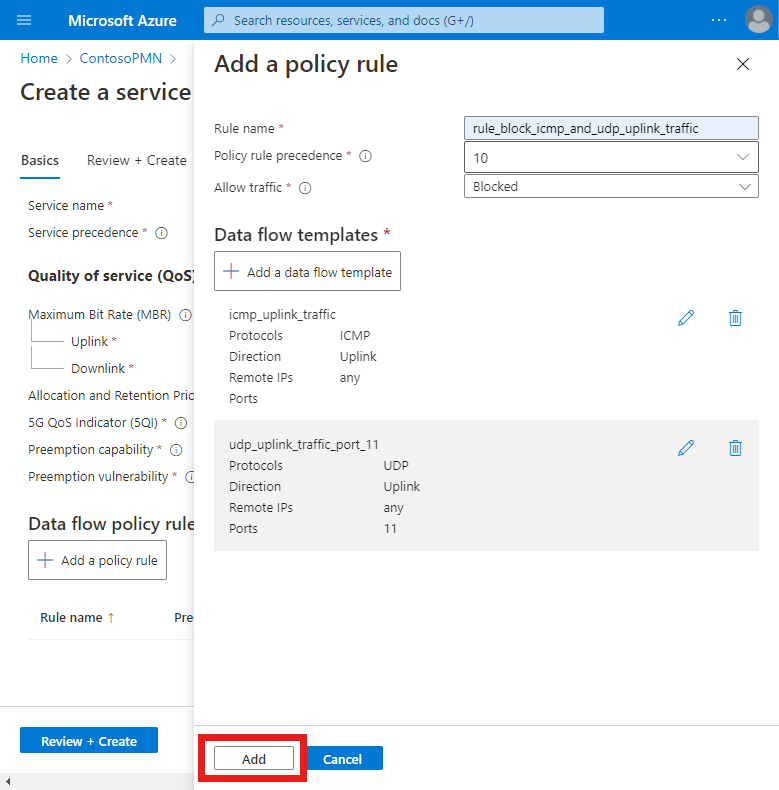

Nous allons maintenant créer une règle de stratégie de flux de données qui bloque tous les paquets qui correspondent au modèle de flux de données que nous allons configurer à l’étape suivante. Sous Ajouter une règle de stratégie à droite, renseignez les champs comme suit.

Champ Valeur Nom de la règle rule_block_icmp_and_udp_uplink_trafficPrécédence de la règle de stratégie Sélectionnez 10. Autoriser le trafic Sélectionnez Bloqué. Nous allons maintenant créer un modèle de flux de données qui établit une correspondance avec les paquets ICMP en provenance des équipements utilisateur, afin qu’ils puissent être bloqués par la règle

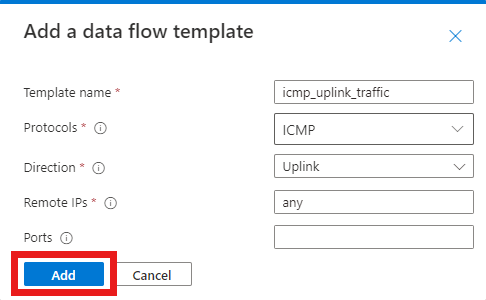

rule_block_icmp_uplink_traffic. Sous Modèles de flux de données, sélectionnez Ajouter un modèle de flux de données. Dans la fenêtre contextuelle Ajouter un modèle de flux de données, renseignez les champs comme suit.Champ Valeur Nom du modèle icmp_uplink_trafficProtocoles Sélectionnez ICMP. Sens Sélectionnez Liaison montante. Adresses IP distantes anyPorts Laisser vide. Sélectionnez Ajouter.

Nous allons créer un autre modèle de flux de données pour la même règle qui établit une correspondance avec les paquets UDP en provenance des équipements utilisateur sur le port 11.

Sous Modèles de flux de données, sélectionnez Ajouter un modèle de flux de données. Dans la fenêtre contextuelle Ajouter un modèle de flux de données, renseignez les champs comme suit.

Champ Valeur Nom du modèle udp_uplink_traffic_port_11Protocoles Sélectionnez UDP. Sens Sélectionnez Liaison montante. Adresses IP distantes anyPorts 11Sélectionnez Ajouter.

Nous pouvons maintenant finaliser la règle. Sous Ajouter une règle de stratégie, sélectionnez Ajouter.

Enfin, nous allons créer une règle de flux de stratégie de données qui autorise tous les autres trafics ICMP et UDP.

Sélectionnez Ajouter une règle de stratégie, puis remplissez les champs sous Ajouter une règle de stratégie à droite comme suit.

Champ Valeur Nom de la règle rule_allow_other_icmp_and_udp_trafficPrécédence de la règle de stratégie Sélectionnez 15. Autoriser le trafic Sélectionnez Enabled. Nous nous retrouvons sur l’écran Créer un service. Nous allons créer un modèle de flux de données qui établit une correspondance avec tout le trafic ICMP et UDP dans les deux sens.

Sous Règles de stratégie de flux de données, sélectionnez Ajouter un modèle de flux de données. Dans la fenêtre contextuelle Ajouter un modèle de flux de données, renseignez les champs comme suit.

Champ Valeur Nom du modèle icmp_and_udp_trafficProtocoles Cochez les deux cases UDP et ICMP. Sens Sélectionnez Bidirectionnel. Adresses IP distantes anyPorts Laisser vide. Sélectionnez Ajouter.

Nous pouvons maintenant finaliser la règle. Sous Ajouter une règle de stratégie, sélectionnez Ajouter.

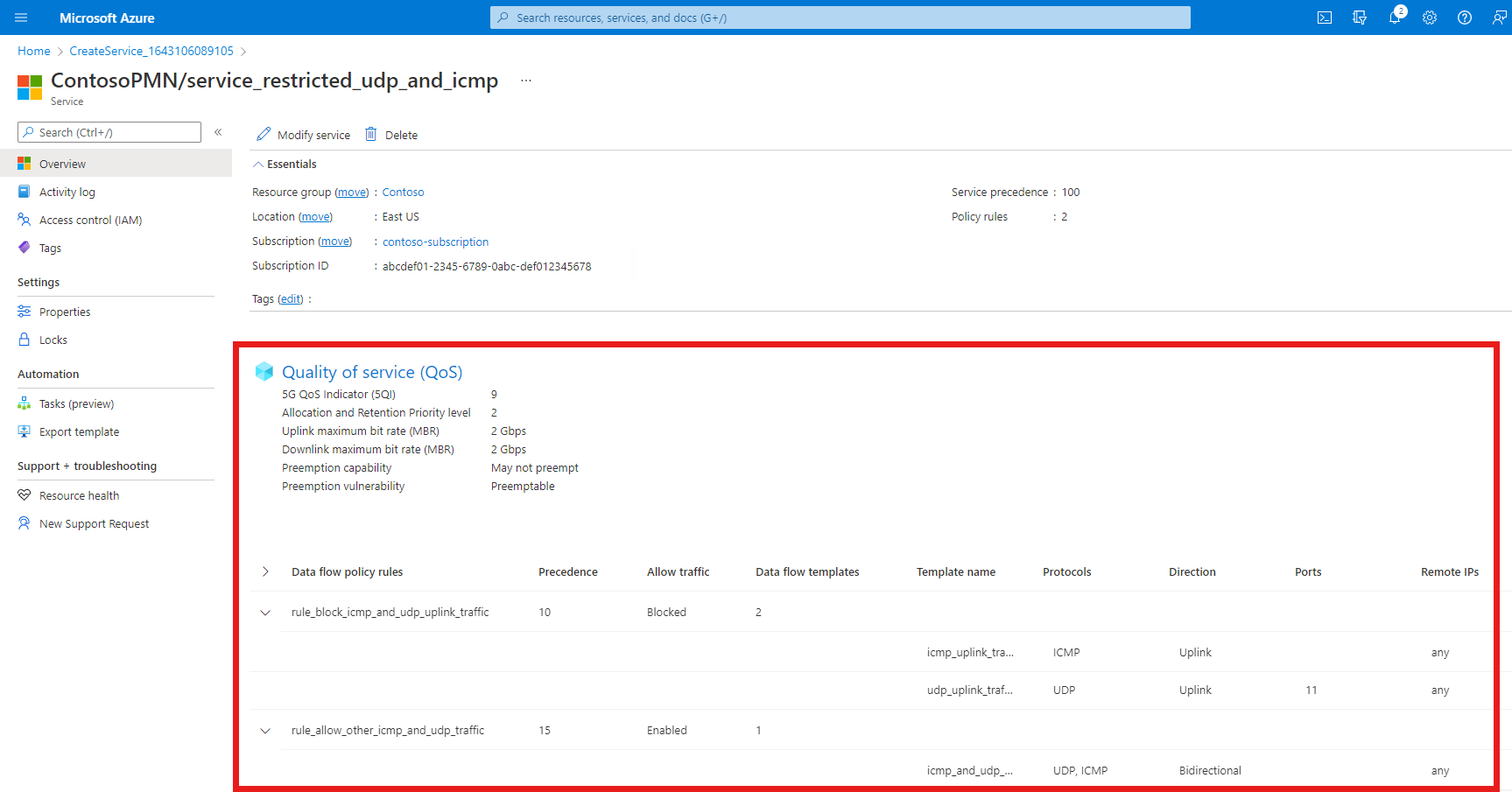

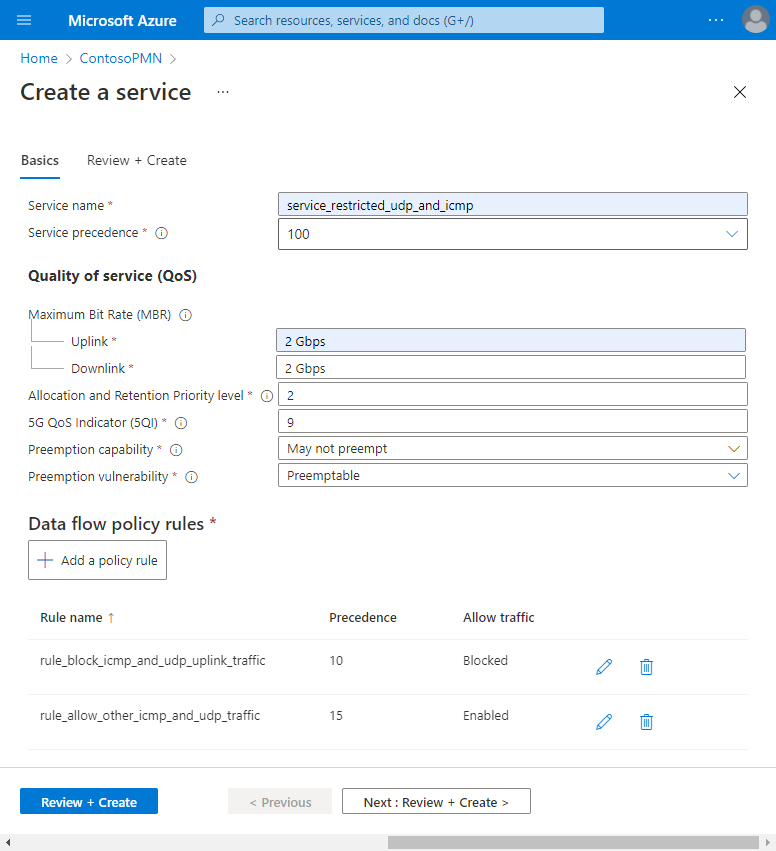

Nous disposons à présent de deux règles de stratégie de flux de données configurées sur le service, qui apparaissent sous l’en-tête Règles de stratégie de flux de données.

Notez que la règle

rule_block_icmp_and_udp_uplink_traffica une valeur inférieure pour le champ de priorité Règle de stratégie par rapport à la règlerule_allow_other_icmp_and_udp_traffic(respectivement 10 et 15). Les règles dont les valeurs sont inférieures reçoivent une priorité plus élevée. Ainsi, la règlerule_block_icmp_and_udp_uplink_trafficde blocage des paquets est appliquée en premier, avant que la règlerule_allow_other_icmp_and_udp_trafficplus large ne soit appliquée à tous les paquets restants.

Dans l’onglet Général, sélectionnez Vérifier + créer.

Sélectionnez Créer pour créer le service.

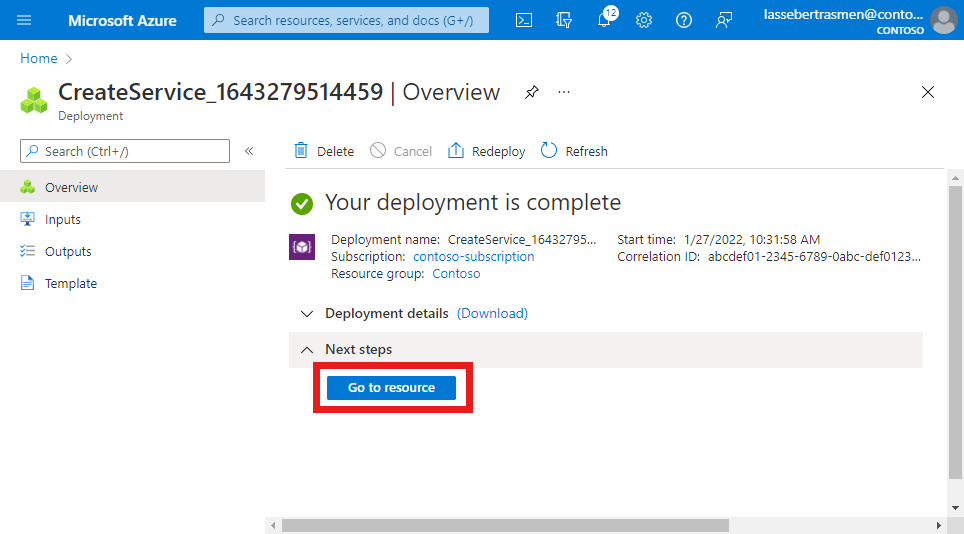

Le portail Azure affiche l’écran de confirmation suivant lors de la création du service. Sélectionnez Atteindre la ressource pour afficher la nouvelle ressource de service.

Vérifiez que les caractéristiques de QoS, les règles de stratégie de flux de données et les modèles de flux de données de service listés en bas de l’écran sont configurés comme prévu.

Créer un service pour bloquer le trafic en provenance de sources spécifiques

Au cours de cette étape, nous allons créer un service qui bloque le trafic en provenance de sources spécifiques. Plus précisément, il effectue les opérations suivantes :

- Bloquer les paquets UDP étiquetés avec l’adresse distante 10.204.141.200 et le port 12 à destination des équipements utilisateur.

- Bloquer les paquets UDP étiquetés avec n’importe quelle adresse distante dans la plage 10.204.141.0/24 et le port 15 qui circulent dans les deux sens

Pour créer le service :

Recherchez et sélectionnez la ressource réseau mobile représentant votre réseau mobile privé.

Dans le menu Ressource, sélectionnez Services.

Dans la barre Commandes, sélectionnez Créer.

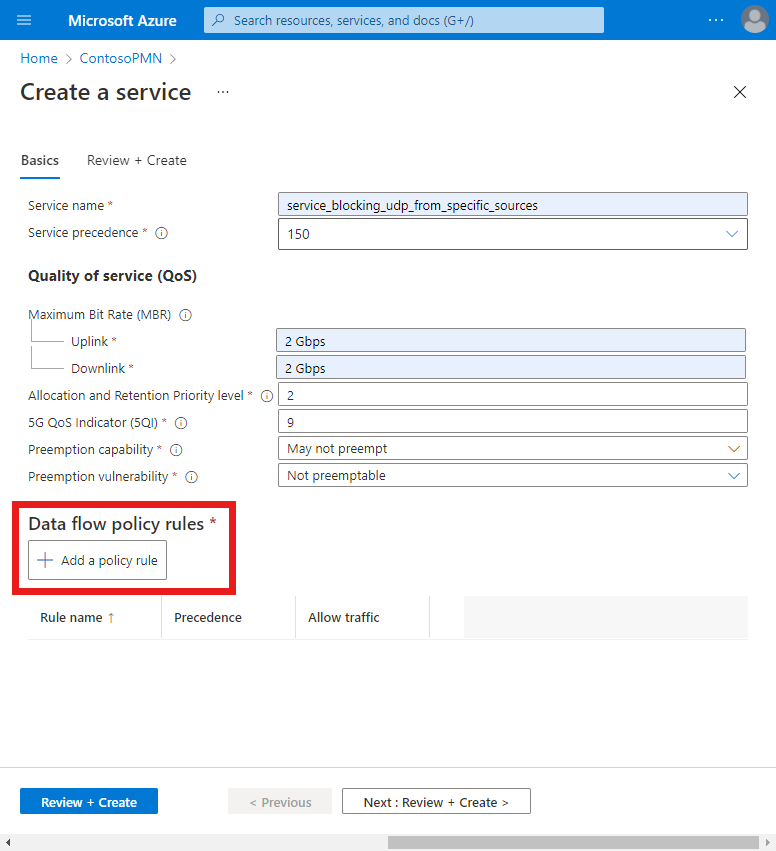

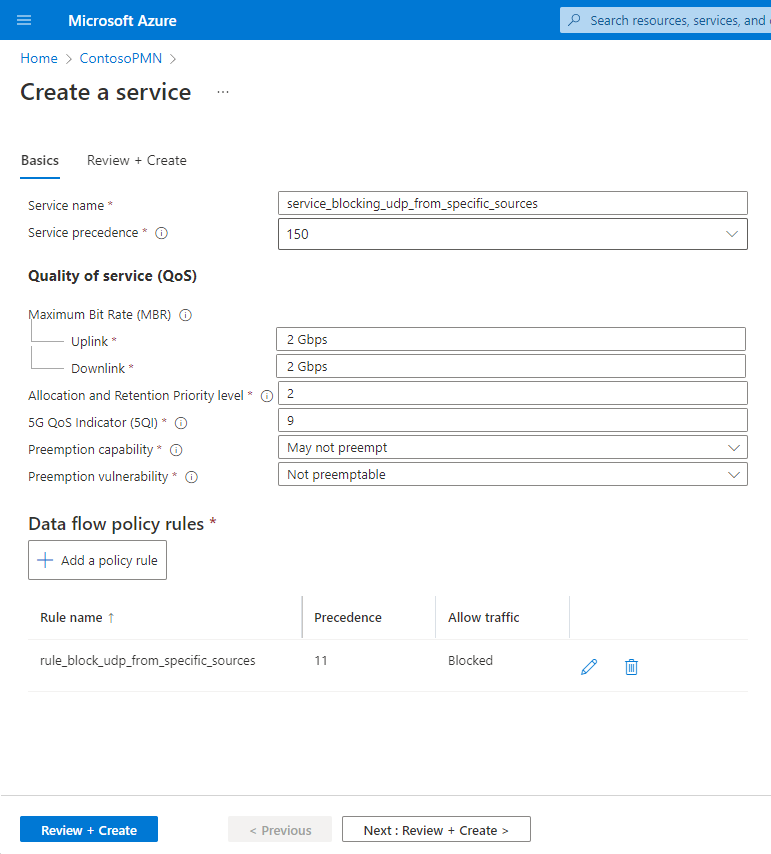

Nous allons maintenant entrer des valeurs pour définir les caractéristiques de QoS qui seront appliquées aux flux de données de service qui correspondent à ce service. Sous l’onglet Bases, remplissez les champs comme suit.

Champ Valeur Nom du service service_blocking_udp_from_specific_sourcesPrécédence du service 150Débit binaire maximum (MBR) - Liaison montante 2 GbpsDébit binaire maximum (MBR) - Liaison descendante 2 GbpsNiveau de priorité d’allocation et de conservation 25QI/QCI 9Capacité de préemption Sélectionnez Ne peut pas préempter. Vulnérabilité de préemption Sélectionnez Ne peut pas être préempté. Sous Règles de stratégie de flux de données, sélectionnez Ajouter une règle de stratégie.

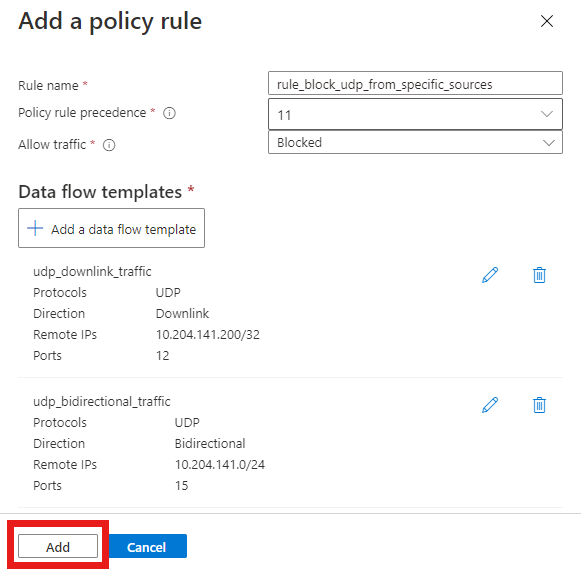

Nous allons maintenant créer une règle de stratégie de flux de données qui bloque tous les paquets qui correspondent au modèle de flux de données que nous allons configurer à l’étape suivante. Sous Ajouter une règle de stratégie à droite, renseignez les champs comme suit.

Champ Valeur Nom de la règle rule_block_udp_from_specific_sourcesPrécédence de la règle de stratégie Sélectionnez 11. Autoriser le trafic Sélectionnez Bloqué. Ensuite, nous allons créer un modèle de flux de données qui établit une correspondance avec les paquets UDP à destination des équipements utilisateur à partir de l’adresse 10.204.141.200 sur le port 12, afin qu’ils puissent être bloqués par la règle

rule_block_udp_from_specific_sources.Sous Modèles de flux de données, sélectionnez Ajouter un modèle de flux de données. Dans la fenêtre contextuelle Ajouter un modèle de flux de données, renseignez les champs comme suit.

Champ Valeur Nom du modèle udp_downlink_trafficProtocoles Sélectionnez UDP. Sens Sélectionnez Liaison descendante. Adresses IP distantes 10.204.141.200/32Ports 12Sélectionnez Ajouter.

Enfin, nous allons créer un autre modèle de flux de données pour la même règle qui établit une correspondance avec les UDP qui circulent dans les deux sens et qui sont étiquetés avec n’importe quelle adresse distante dans la plage 10.204.141.0/24 et le port 15.

Sous Modèles de flux de données, sélectionnez Ajouter un modèle de flux de données. Dans la fenêtre contextuelle Ajouter un modèle de flux de données, renseignez les champs comme suit.

Champ Valeur Nom du modèle udp_bidirectional_trafficProtocoles Sélectionnez UDP. Sens Sélectionnez Bidirectionnel. Adresses IP distantes 10.204.141.0/24Ports 15Sélectionnez Ajouter.

Nous pouvons maintenant finaliser la règle. Sous Ajouter une règle de stratégie, sélectionnez Ajouter.

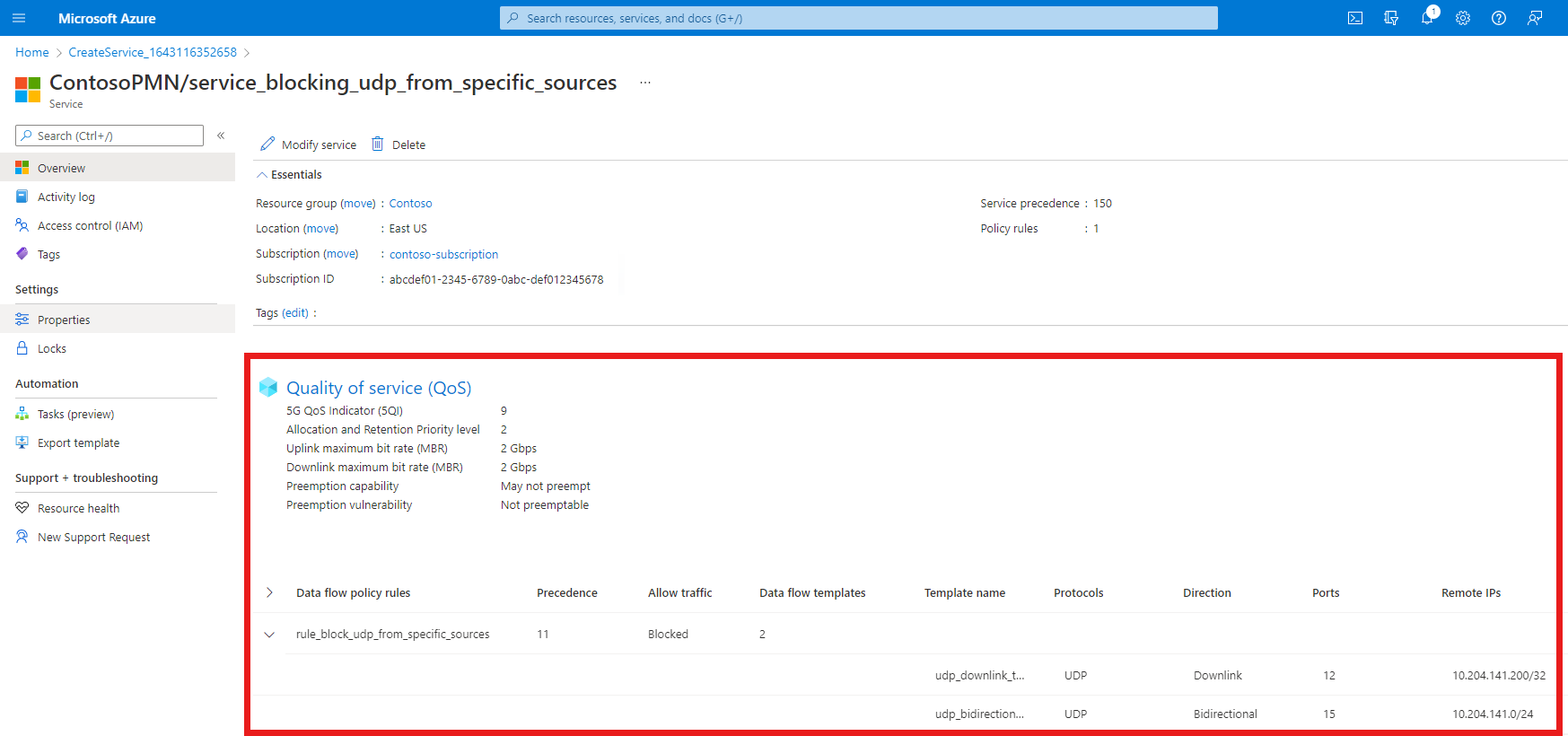

Capture d’écran du portail Azure. Elle montre l’écran Ajouter une règle de stratégie avec tous les champs remplis correctement pour qu’une règle bloque certains trafics UDP. Elle comprend deux modèles de flux de données configurés. Le premier établit une correspondance avec les paquets UDP qui circulent vers les équipements utilisateur à partir de l’adresse 10.204.141.200 sur le port 12. Le second établit une correspondance avec les paquets UDP qui circulent dans les deux sens et qui sont étiquetés avec n’importe quelle adresse distante dans la plage 10.204.141.0/24 et le port 15. Le bouton Ajouter est mis en surbrillance.

Nous disposons désormais d’une règle de stratégie de flux de données unique sur le service pour bloquer le trafic UDP. Elle s’affiche sous l’en-tête Règles de stratégie de flux de données.

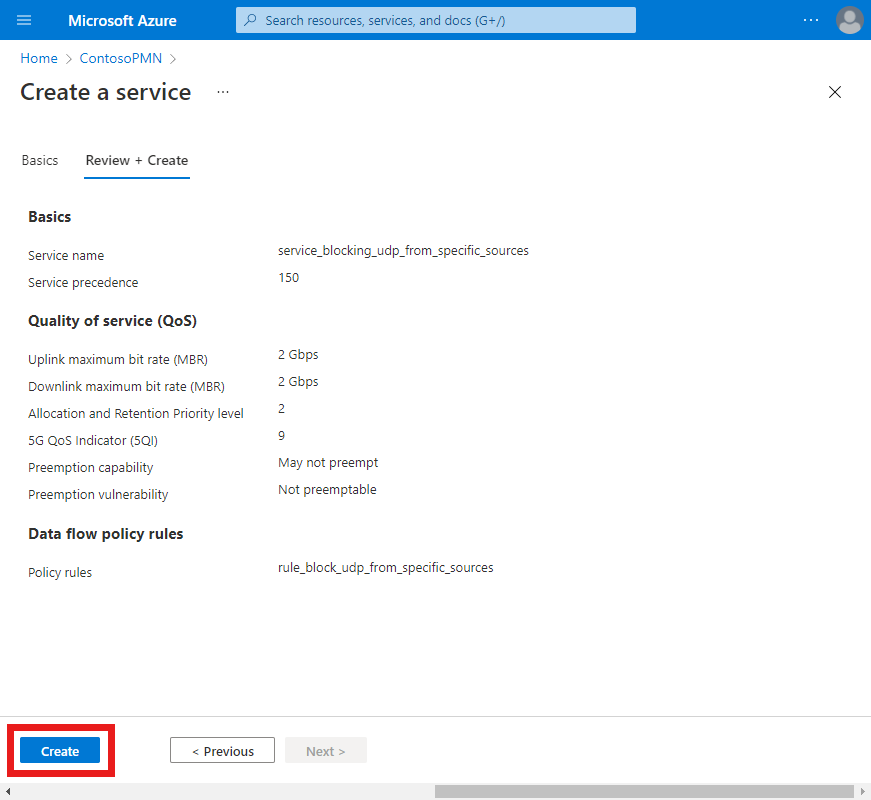

Dans l’onglet Général, sélectionnez Vérifier + créer.

Sélectionnez Créer pour créer le service.

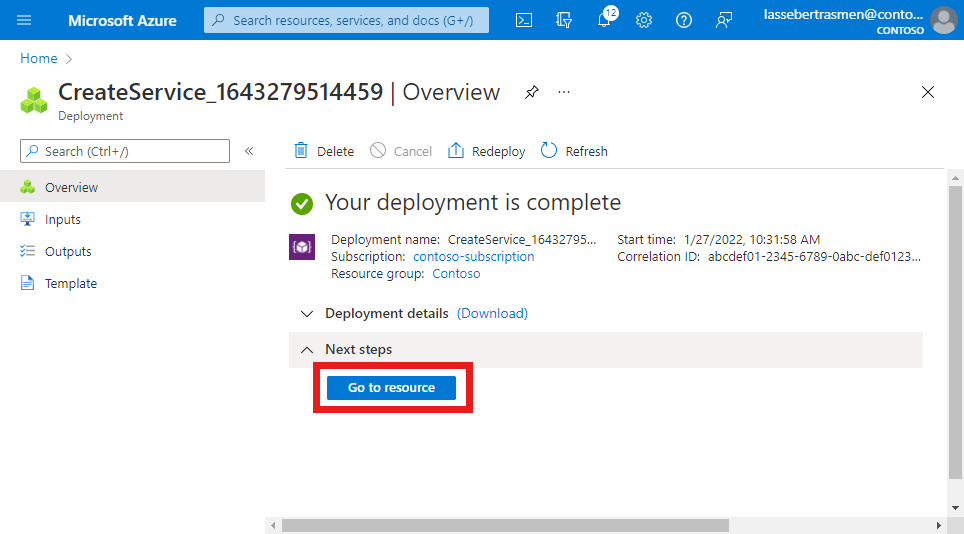

Le portail Azure affiche l’écran de confirmation suivant lors de la création du service. Sélectionnez Atteindre la ressource pour afficher la nouvelle ressource de service.

Vérifiez que les règles de stratégie de flux de données et les modèles de flux de données de service listés en bas de l’écran sont configurés comme prévu.

Créer un service pour limiter le trafic

Au cours de cette étape, nous allons créer un service qui limite la bande passante du trafic sur les flux correspondants. Plus précisément, il effectue les opérations suivantes :

- Limiter à 10 Mbits/s le débit maximum des paquets en provenance des équipements utilisateur.

- Limiter à 15 Mbits/s le débit maximum des paquets à destination des équipements utilisateur.

Pour créer le service :

Recherchez et sélectionnez la ressource réseau mobile représentant votre réseau mobile privé.

Dans le menu Ressource, sélectionnez Services.

Dans la barre Commandes, sélectionnez Créer.

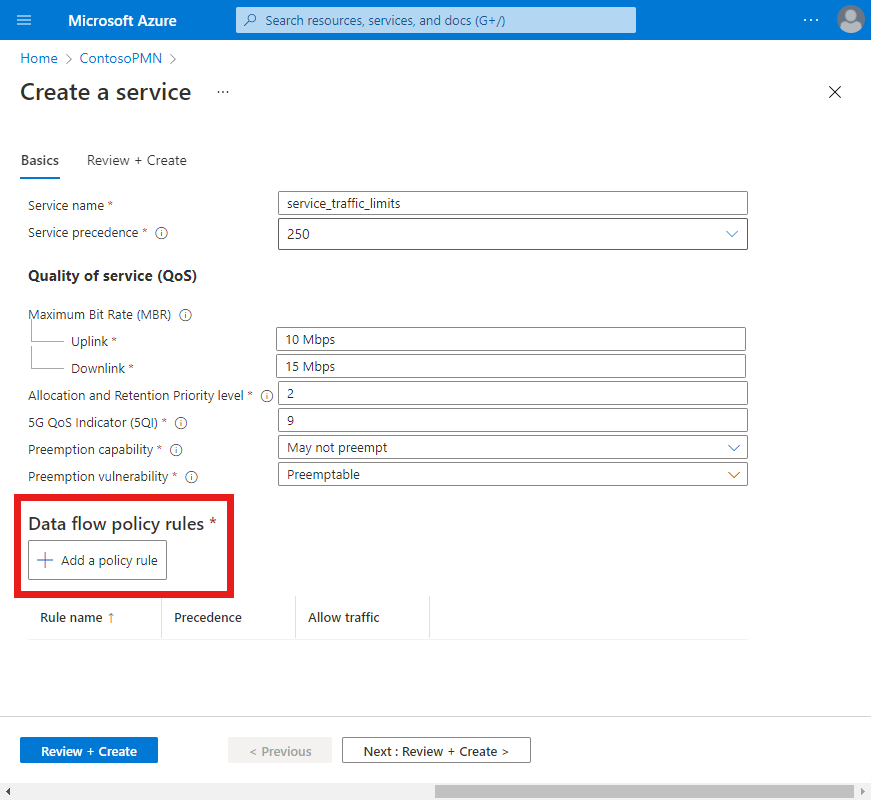

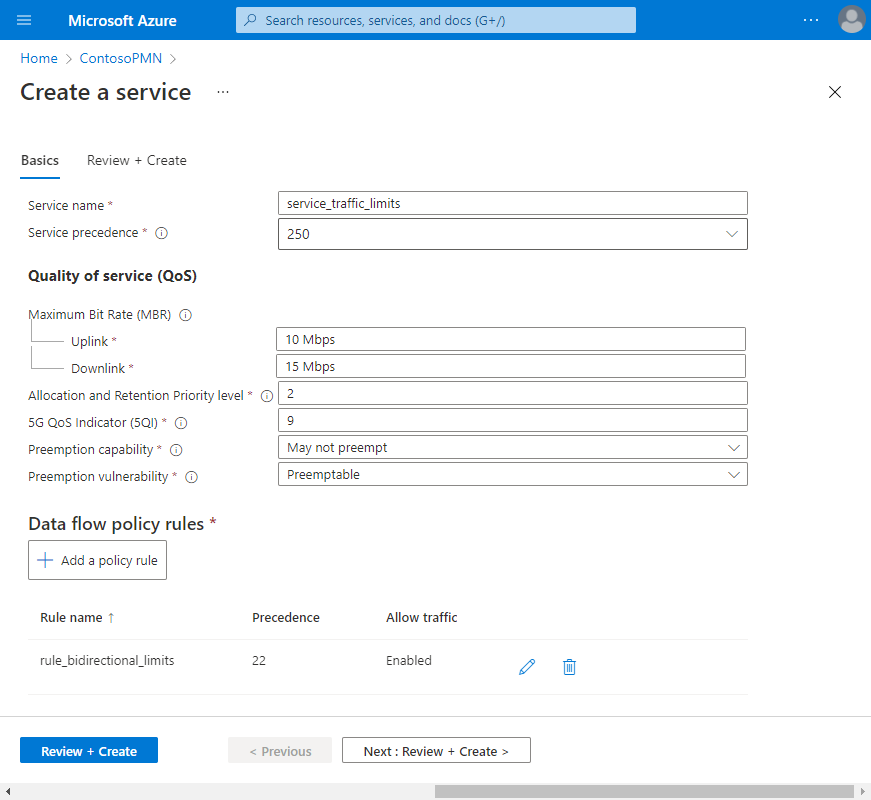

Nous allons maintenant entrer des valeurs pour définir les caractéristiques de QoS qui seront appliquées aux flux de données de service qui correspondent à ce service. Nous allons utiliser les champs Débit binaire maximum (MBR) - Liaison montante et Débit binaire maximum (MBR) - Liaison descendante pour définir les limites de bande passante. Sous l’onglet Bases, remplissez les champs comme suit.

Champ Valeur Nom du service service_traffic_limitsPrécédence du service 250Débit binaire maximum (MBR) - Liaison montante 10 MbpsDébit binaire maximum (MBR) - Liaison descendante 15 MbpsNiveau de priorité d’allocation et de conservation 25QI/QCI 9Capacité de préemption Sélectionnez Ne peut pas préempter. Vulnérabilité de préemption Sélectionnez Peut être préempté. Sous Règles de stratégie de flux de données, sélectionnez Ajouter une règle de stratégie.

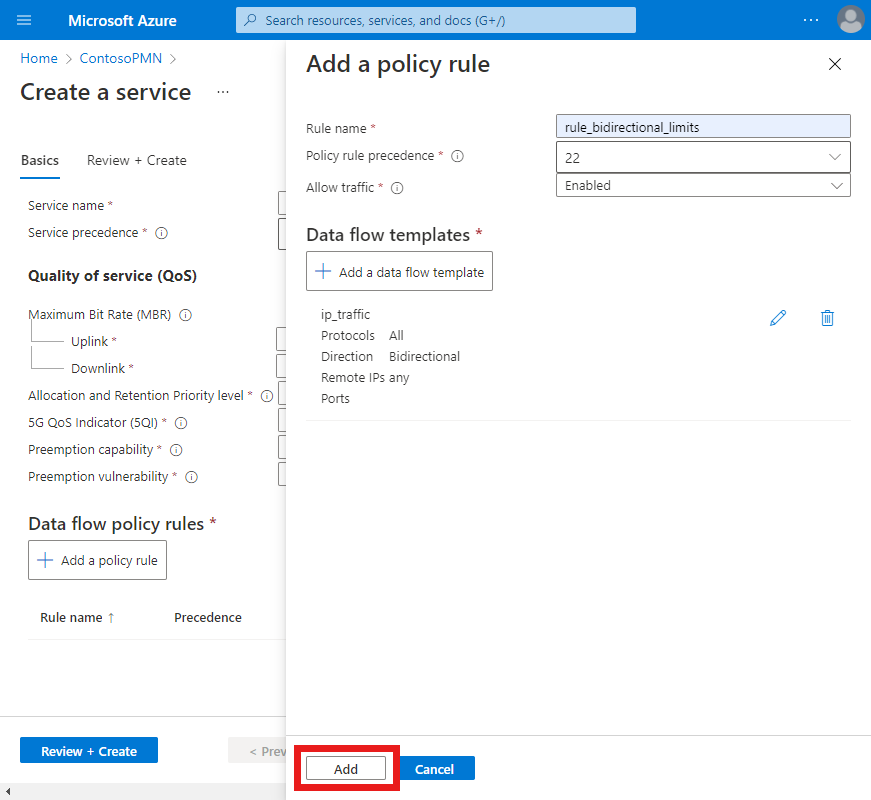

Sous Ajouter une règle de stratégie à droite, renseignez les champs comme suit.

Champ Valeur Nom de la règle rule_bidirectional_limitsPrécédence de la règle de stratégie Sélectionnez 22. Autoriser le trafic Sélectionnez Enabled. Nous allons maintenant créer un modèle de flux de données qui établit une correspondance avec tous le trafic IP dans les deux sens.

Sélectionnez Ajouter un modèle de flux de données. Dans la fenêtre contextuelle Ajouter un modèle de flux de données, renseignez les champs comme suit.

Champ Valeur Nom du modèle ip_trafficProtocoles Sélectionnez Tout. Sens Sélectionnez Bidirectionnel. Adresses IP distantes anyPorts Laisser vide Sélectionnez Ajouter.

Nous pouvons maintenant finaliser la règle. Sous Ajouter une règle de stratégie, sélectionnez Ajouter.

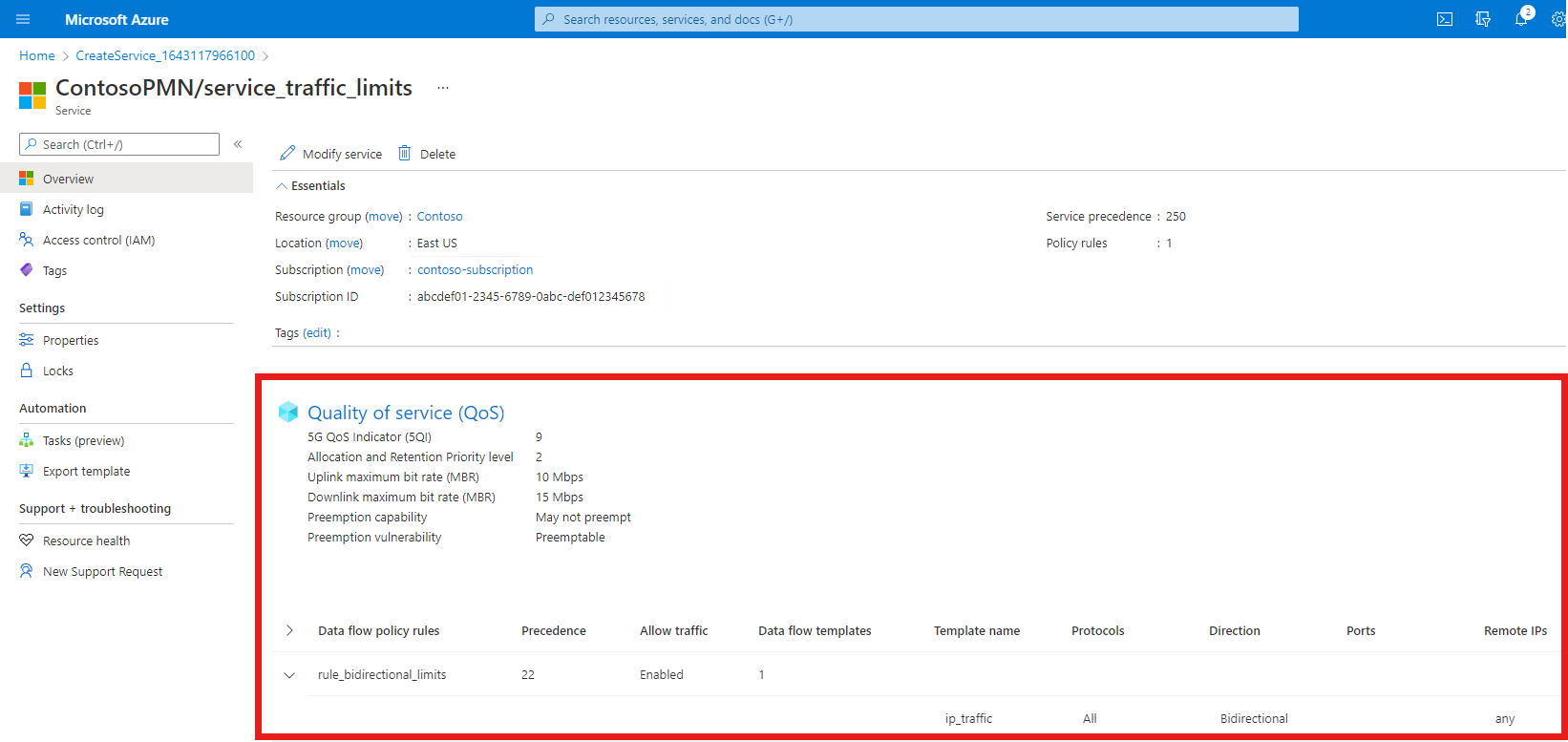

Une seule règle de stratégie de flux de données est configurée sur le service.

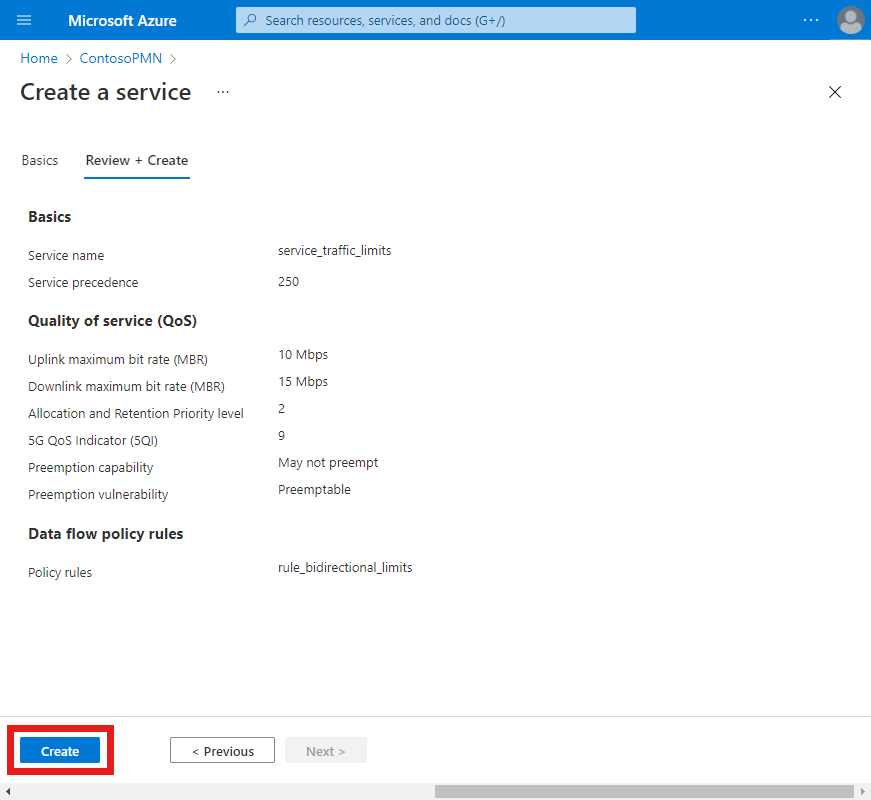

Dans l’onglet Général, sélectionnez Vérifier + créer.

Sélectionnez Créer pour créer le service.

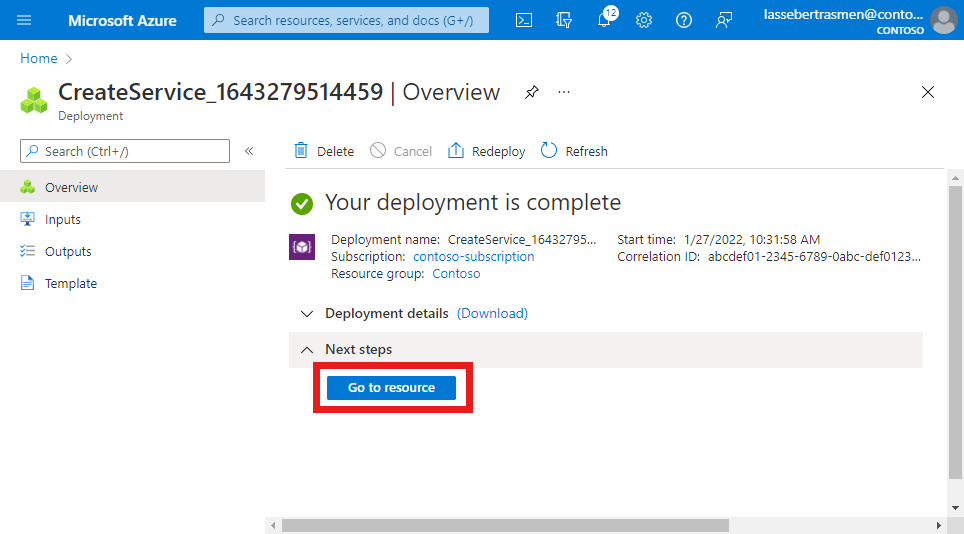

Le portail Azure affiche l’écran de confirmation suivant lors de la création du service. Sélectionnez Atteindre la ressource pour afficher la nouvelle ressource de service.

Vérifiez que les règles de stratégie de flux de données et les modèles de flux de données de service listés en bas de l’écran sont configurés comme prévu.

Configurer des stratégies SIM

Au cours de cette étape, nous allons créer deux stratégies SIM. La première stratégie SIM utilise le service que nous avons créé à l’étape Créer un service pour le filtrage de protocole, tandis que la seconde utilise le service que nous avons créé à l’étape Créer un service pour bloquer le trafic en provenance de sources spécifiques. Les deux stratégies SIM utilisent le troisième service que nous avons créé à l’étape Créer un service pour limiter le trafic.

Notes

Chaque stratégie SIM ayant plusieurs services, certains paquets satisfont à plusieurs règles sur ces services. Par exemple, les paquets ICMP de liaison descendante satisfont aux règles suivantes :

- La règle

rule_allow_other_icmp_and_udp_trafficsur le serviceservice_restricted_udp_and_icmp. - La règle

rule_bidirectional_limitssur le serviceservice_traffic_limits.

Dans ce cas, l’instance de réseau central de transmission par paquets accorde la priorité au service ayant la valeur la plus petite pour le champ Précédence du service. Elle appliquer ensuite les caractéristiques de QoS de ce service aux paquets. Dans l’exemple ci-dessus, le service service_restricted_udp_and_icmp a une valeur inférieure (100) à celle du service service_traffic_limits (250). L’instance de réseau central de transmission par paquets applique donc les caractéristiques de QoS fournies sur le service service_restricted_udp_and_icmp aux paquets ICMP descendants.

Nous allons créer les stratégies SIM.

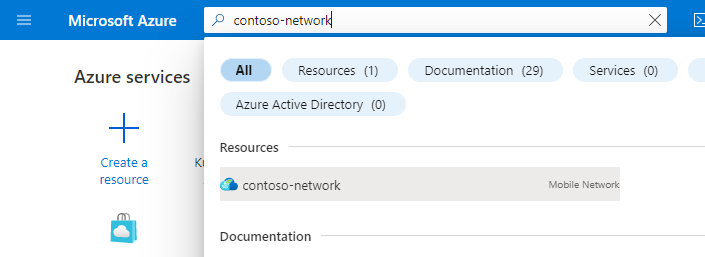

Recherchez et sélectionnez la ressource réseau mobile représentant votre réseau mobile privé.

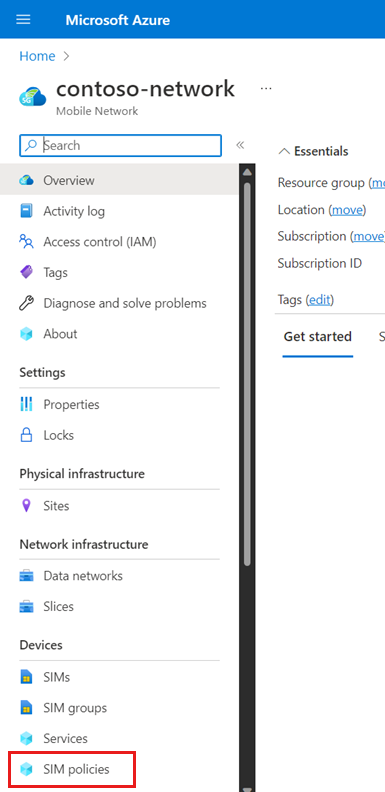

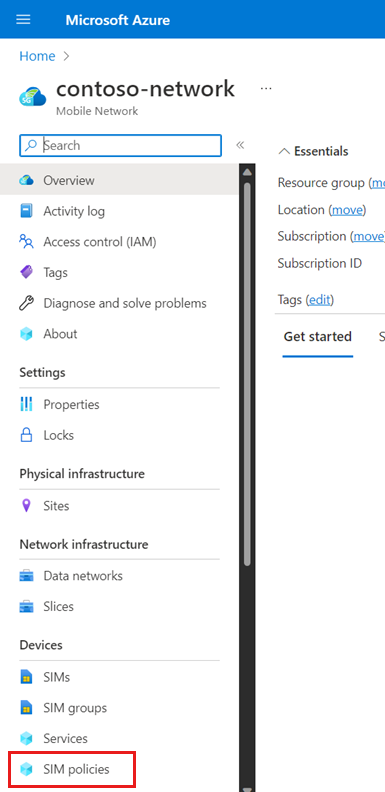

Dans le menu Ressource, sélectionnez Stratégies SIM.

Dans la barre Commandes, sélectionnez Créer.

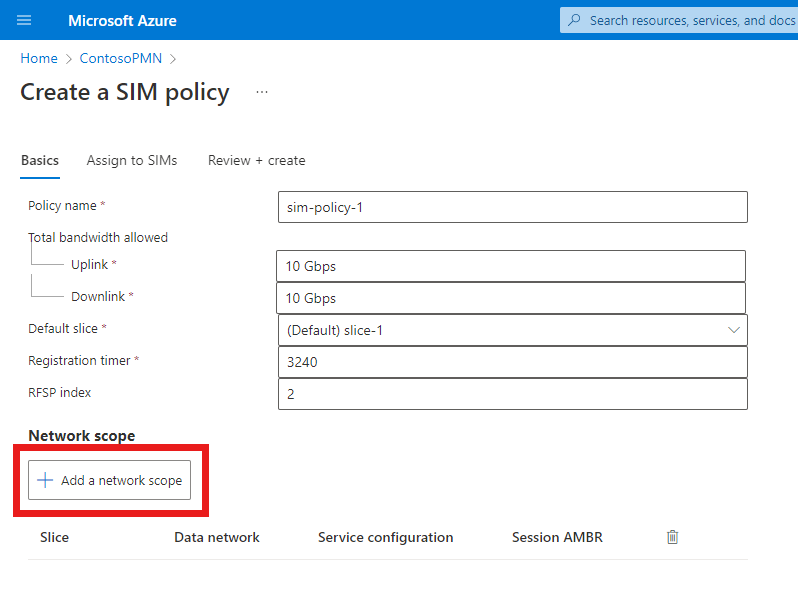

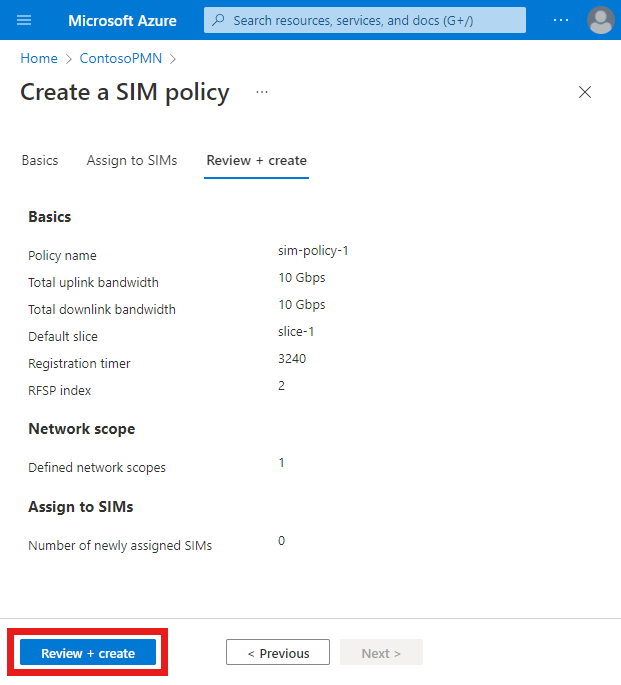

Sous Créer une stratégie SIM, renseignez les champs comme suit.

Champ Valeur Nom de la stratégie sim-policy-1Bande passante totale autorisée - Liaison montante 10 GbpsBande passante totale autorisée - Liaison descendante 10 GbpsTranche par défaut Sélectionnez le nom de votre tranche réseau. Minuteur d’inscription 3240Index RFSP 2Sélectionnez Ajouter une étendue réseau.

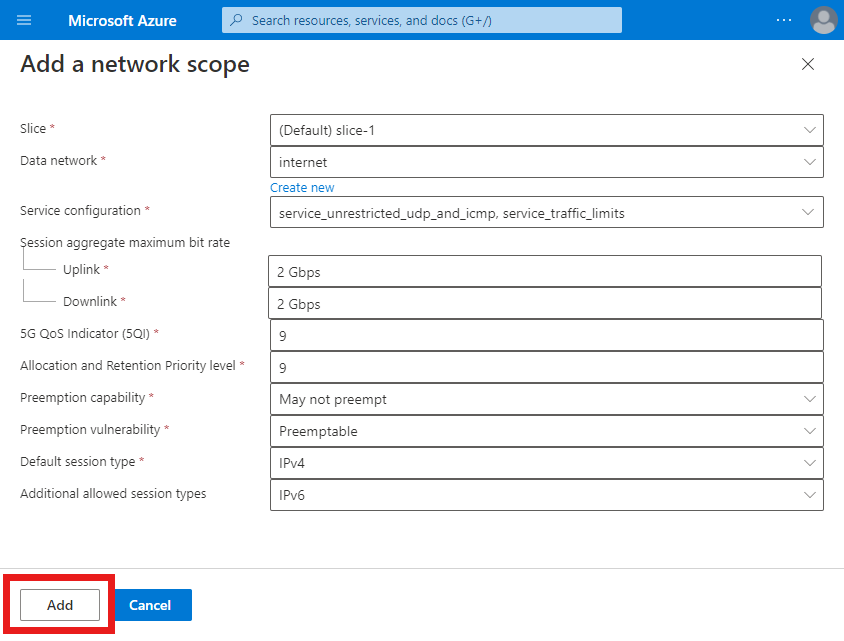

Sous Ajouter une étendue réseau, renseignez les champs comme suit.

Champ Valeur Tranche Sélectionnez la tranche Par défaut. Réseau de données Sélectionnez tout réseau de données auquel votre réseau mobile privé se connecte. Configuration de service Sélectionnez service_restricted_udp_and_icmp et service_traffic_limits. Débit binaire maximum agrégé par session - Liaison montante 2 GbpsDébit binaire maximum agrégé par session - Liaison descendante 2 Gbps5QI/QCI 9Niveau de priorité d’allocation et de conservation 9Capacité de préemption Sélectionnez Ne peut pas préempter. Vulnérabilité de préemption Sélectionnez Peut être préempté. Type de session par défaut Sélectionnez IPv4. Sélectionnez Ajouter.

Dans l’onglet Général, sélectionnez Vérifier + créer.

Sous l’onglet Vérifier + créer, sélectionnez Vérifier + créer.

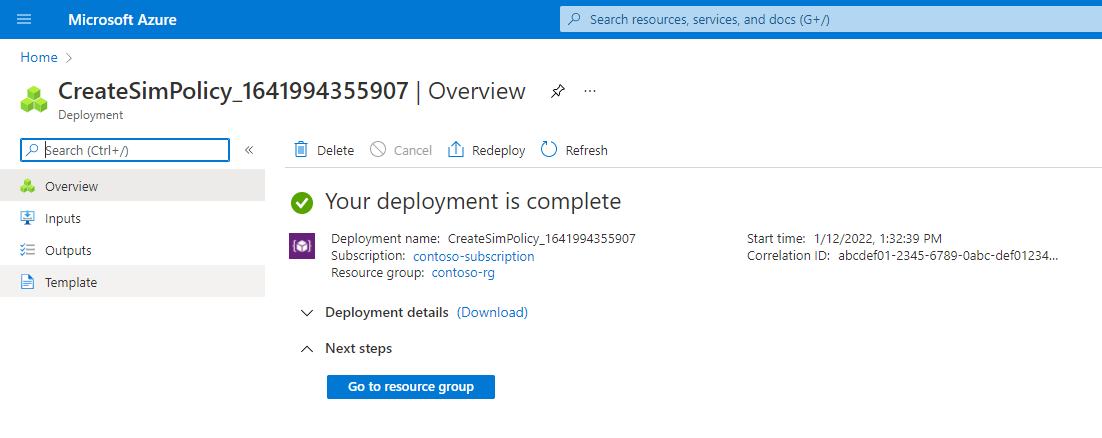

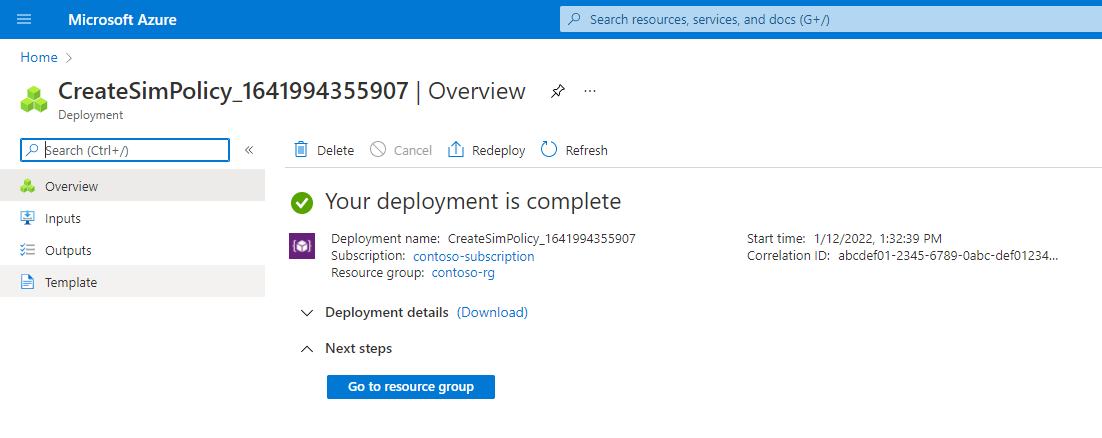

Le portail Azure affiche l’écran de confirmation suivant une fois la stratégie SIM créée.

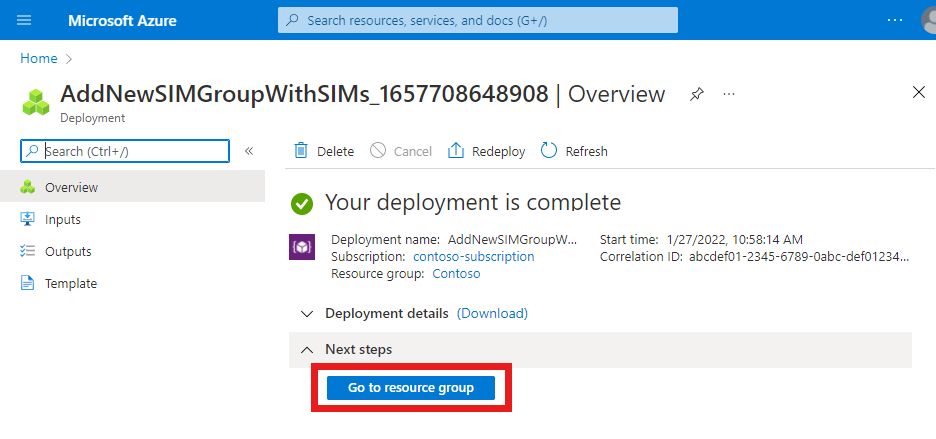

Sélectionnez Accéder au groupe de ressources.

Dans le Groupe de ressources qui s’affiche, sélectionnez la ressource Réseau mobile représentant votre réseau mobile privé.

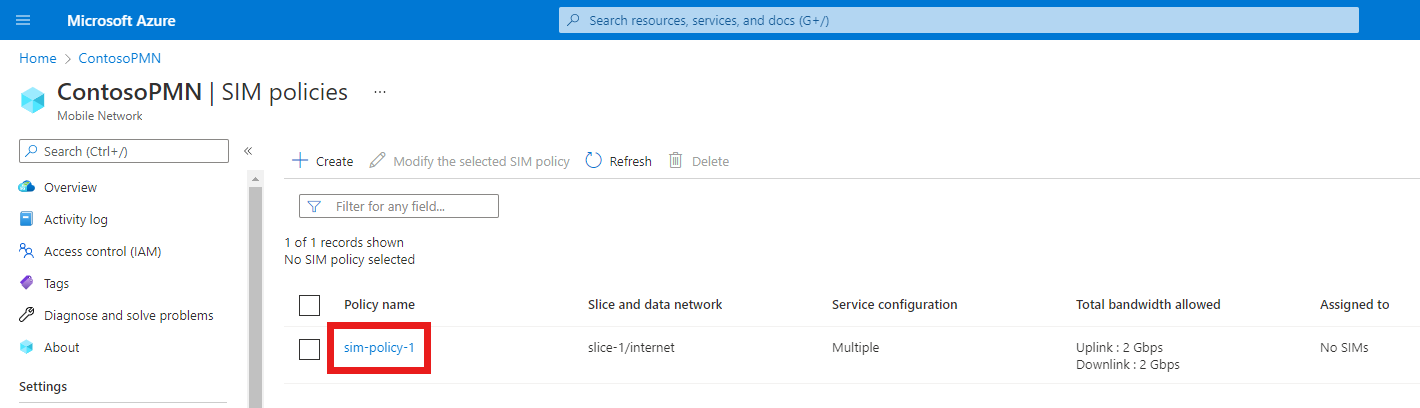

Dans le menu Ressource, sélectionnez Stratégies SIM.

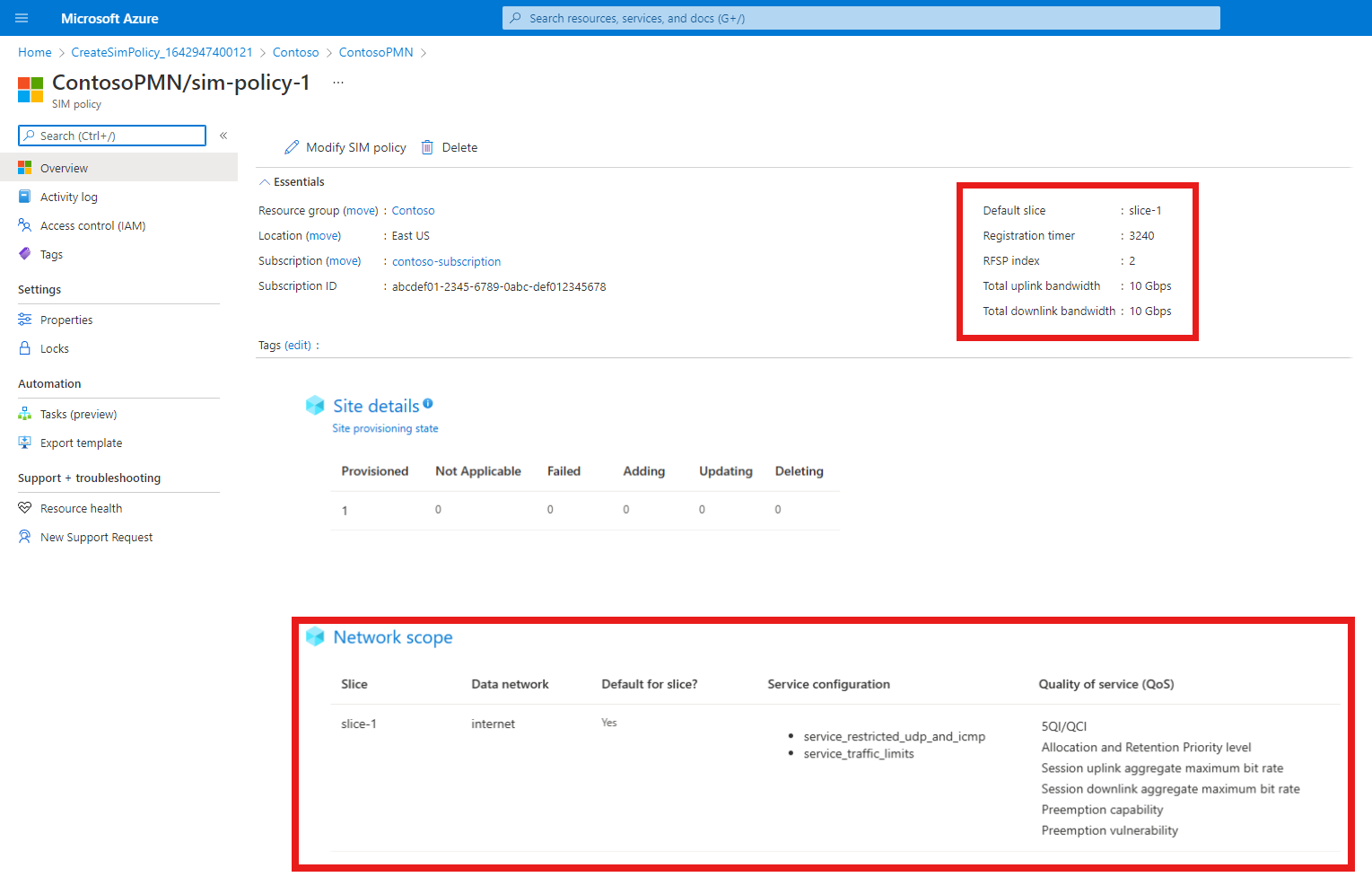

Sélectionnez sim-policy-1.

Vérifiez que la configuration de la stratégie SIM est celle attendue.

- Les paramètres de niveau supérieur pour la stratégie SIM sont affichés sous l’en-tête Informations de base.

- Vous pouvez voir la configuration de l’étendue réseau sous l’en-tête Étendue réseau, notamment les services configurés sous Configuration du service et la configuration de la qualité de service sous Qualité de service (QoS).

Nous allons maintenant créer l’autre stratégie SIM. Recherchez et sélectionnez la ressource Réseau mobile représentant le réseau mobile privé pour lequel vous souhaitez configurer un service.

Dans le menu Ressource, sélectionnez Stratégies SIM.

Dans la barre Commandes, sélectionnez Créer.

Sous Créer une stratégie SIM à droite, renseignez les champs comme suit.

Champ Valeur Nom de la stratégie sim-policy-2Bande passante totale autorisée - Liaison montante 10 GbpsBande passante totale autorisée - Liaison descendante 10 GbpsTranche par défaut Sélectionnez le nom de votre tranche réseau. Minuteur d’inscription 3240Index RFSP 2Sélectionnez Ajouter une étendue réseau.

Dans le panneau Ajouter une étendue réseau, renseignez les champs comme suit.

Champ Valeur Tranche Sélectionnez la tranche Par défaut. Réseau de données Sélectionnez tout réseau de données auquel votre réseau mobile privé se connecte. Configuration de service Sélectionnez service_blocking_udp_from_specific_sources et service_traffic_limits. Débit binaire maximum agrégé par session - Liaison montante 2 GbpsDébit binaire maximum agrégé par session - Liaison descendante 2 Gbps5QI/QCI 9Niveau de priorité d’allocation et de conservation 9Capacité de préemption Sélectionnez Ne peut pas préempter. Vulnérabilité de préemption Sélectionnez Peut être préempté. Type de session par défaut Sélectionnez IPv4. Sélectionnez Ajouter.

Dans l’onglet Général, sélectionnez Vérifier + créer.

Sous l’onglet Vérifier + créer, sélectionnez Vérifier + créer.

Le portail Azure affiche l’écran de confirmation suivant une fois la stratégie SIM créée.

Sélectionnez Accéder au groupe de ressources.

Dans le Groupe de ressources qui s’affiche, sélectionnez la ressource Réseau mobile représentant votre réseau mobile privé.

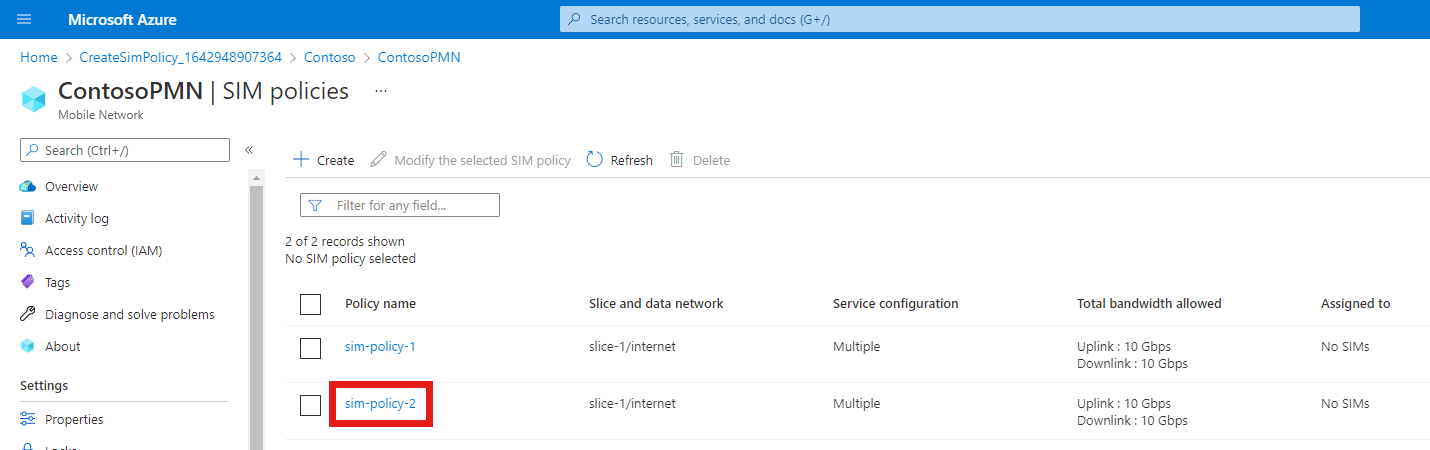

Dans le menu Ressource, sélectionnez Stratégies SIM.

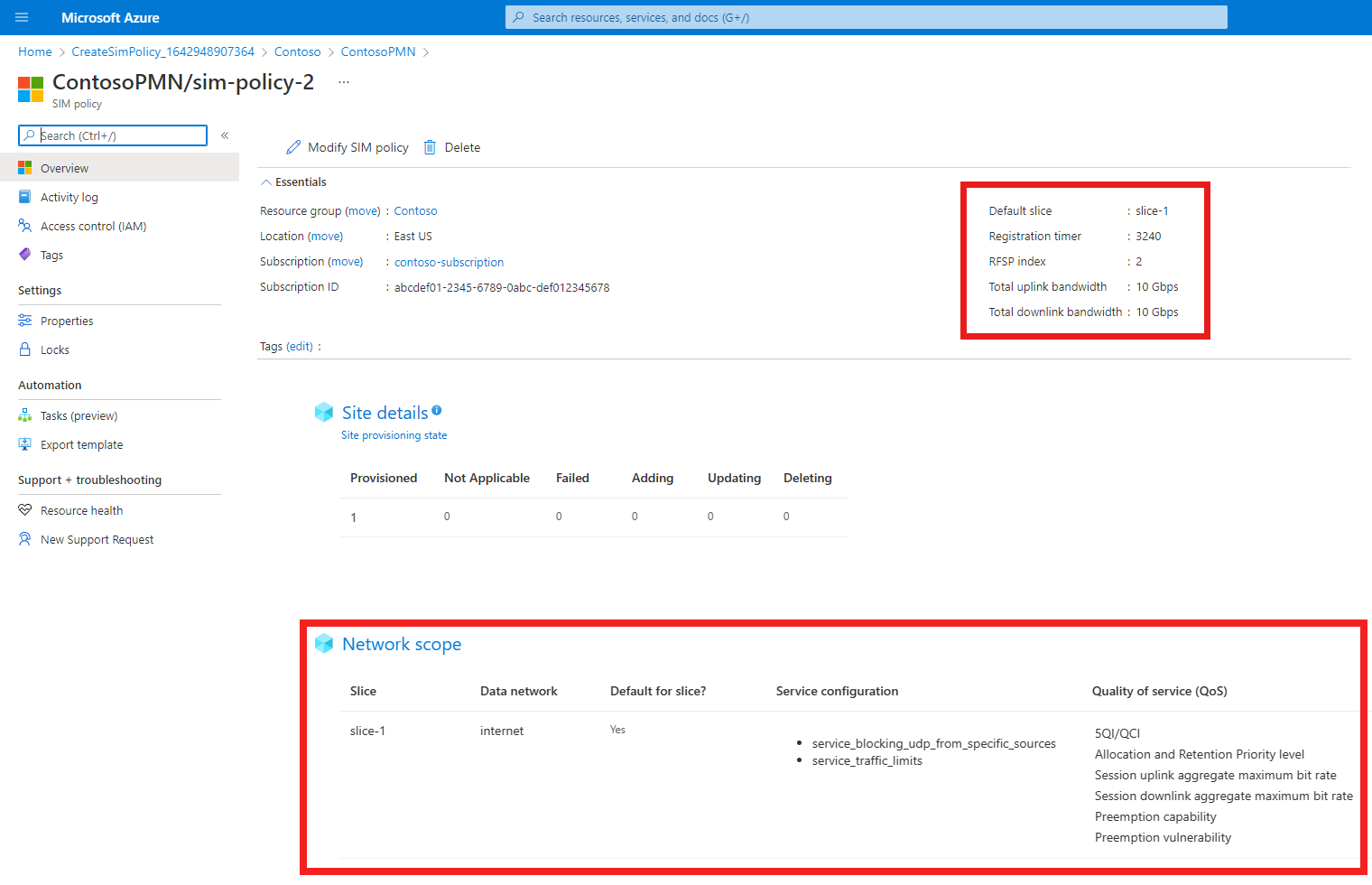

Sélectionnez sim-policy-2.

Vérifiez que la configuration de la stratégie SIM est celle attendue.

- Les paramètres de niveau supérieur pour la stratégie SIM sont affichés sous l’en-tête Informations de base.

- Vous pouvez voir la configuration de l’étendue réseau sous l’en-tête Étendue réseau, notamment les services configurés sous Configuration du service et la configuration de la qualité de service sous Qualité de service (QoS).

Provisionner les cartes SIM

Au cours de cette étape, nous allons configurer deux cartes SIM et affecter une stratégie SIM à chacune d’entre elles. Cela permettra aux cartes SIM de se connecter au réseau mobile privé et de recevoir la stratégie de QoS appropriée.

Enregistrez le contenu suivant sous forme de fichier JSON et prenez note du chemin du fichier.

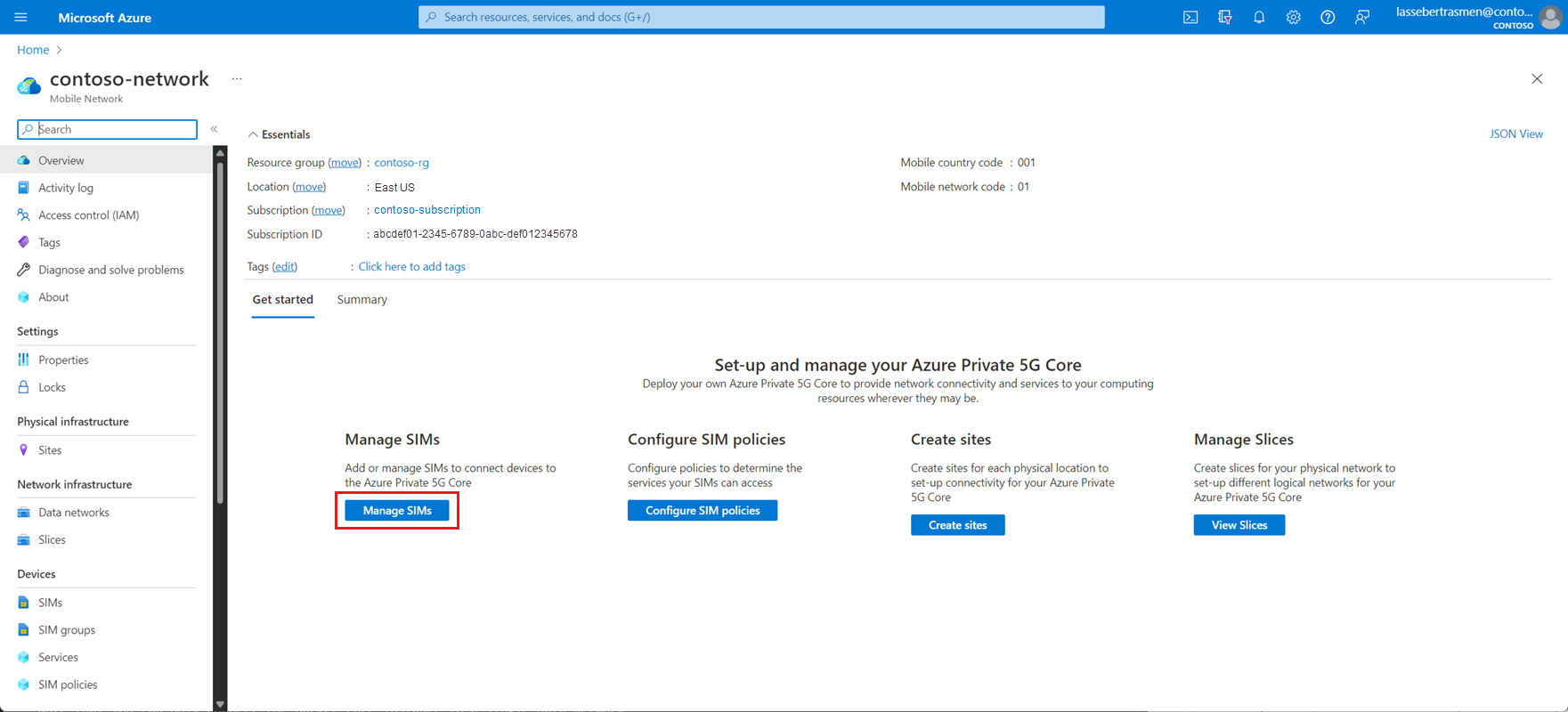

[ { "simName": "SIM1", "integratedCircuitCardIdentifier": "8912345678901234566", "internationalMobileSubscriberIdentity": "001019990010001", "authenticationKey": "00112233445566778899AABBCCDDEEFF", "operatorKeyCode": "63bfa50ee6523365ff14c1f45f88737d", "deviceType": "Cellphone" }, { "simName": "SIM2", "integratedCircuitCardIdentifier": "8922345678901234567", "internationalMobileSubscriberIdentity": "001019990010002", "authenticationKey": "11112233445566778899AABBCCDDEEFF", "operatorKeyCode": "63bfa50ee6523365ff14c1f45f88738d", "deviceType": "Sensor" } ]Recherchez et sélectionnez la ressource réseau mobile représentant votre réseau mobile privé.

Sélectionnez Gérer les cartes SIM.

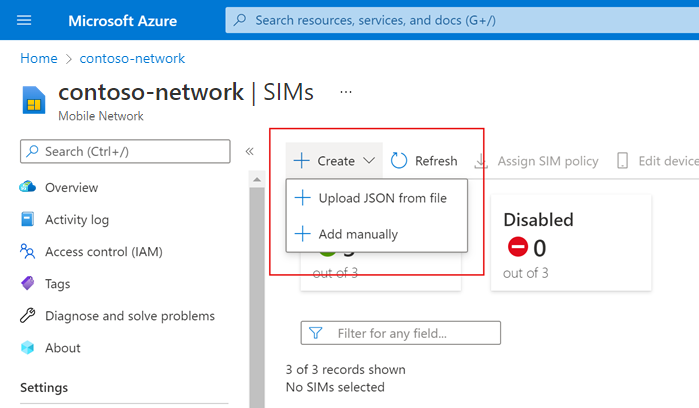

Sélectionnez Créer, puis Charger du JSON à partir d’un fichier.

Sélectionnez Texte en clair comme le type de fichier.

Sélectionnez Parcourir, puis sélectionnez le fichier JSON que vous avez créé au début de cette étape.

Sous Nom du groupe SIM, sélectionnez Créer, puis entrez SIMGroup1 dans le champ qui s’affiche.

Sélectionnez Ajouter.

Le portail Azure commence à déployer le groupe SIM et les cartes SIM. Une fois le déploiement terminé, sélectionnez Accéder au groupe de ressources.

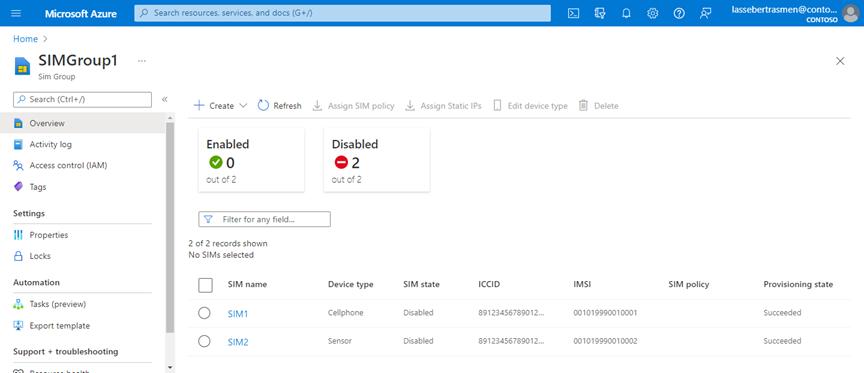

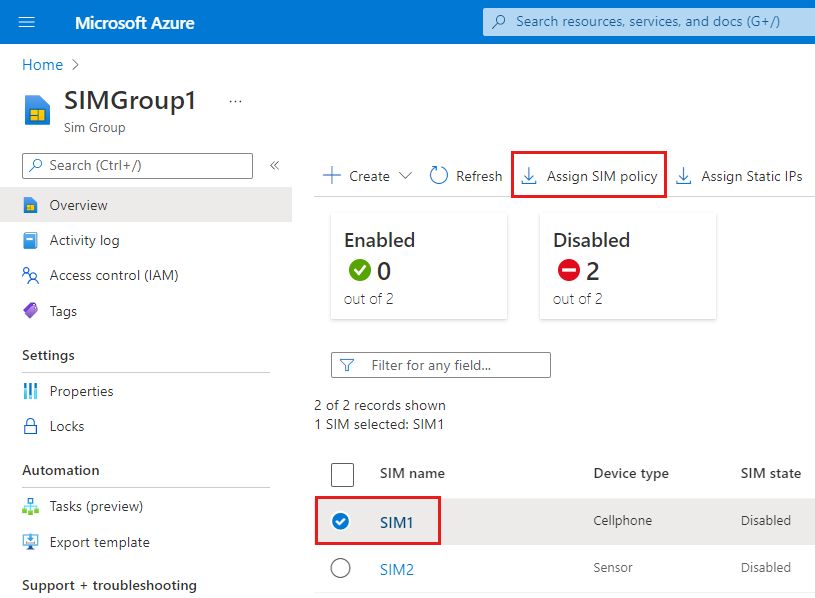

Dans le Groupe de ressources qui s’affiche, sélectionnez la ressource SIMGroup1 que vous venez de créer. Vous voyez ensuite vos nouvelles cartes SIM dans le groupe SIM.

Cochez la case en regard de SIM1.

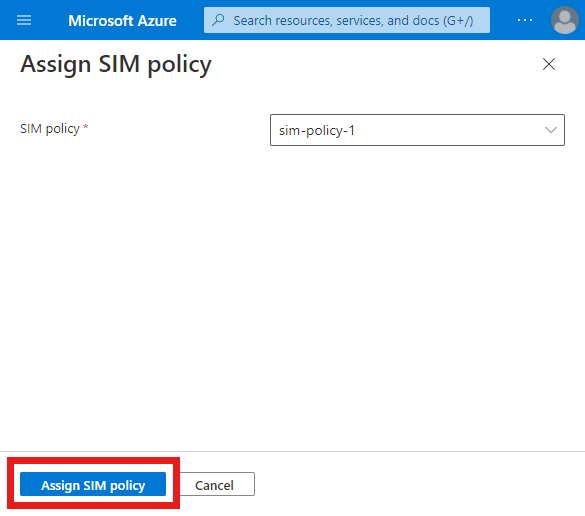

Dans la barre Commande, sélectionnez Affecter une stratégie SIM.

Sous Affecter une stratégie SIM sur la droite, définissez le champ Stratégie SIM sur sim-policy-1.

Sélectionnez Affecter une stratégie SIM.

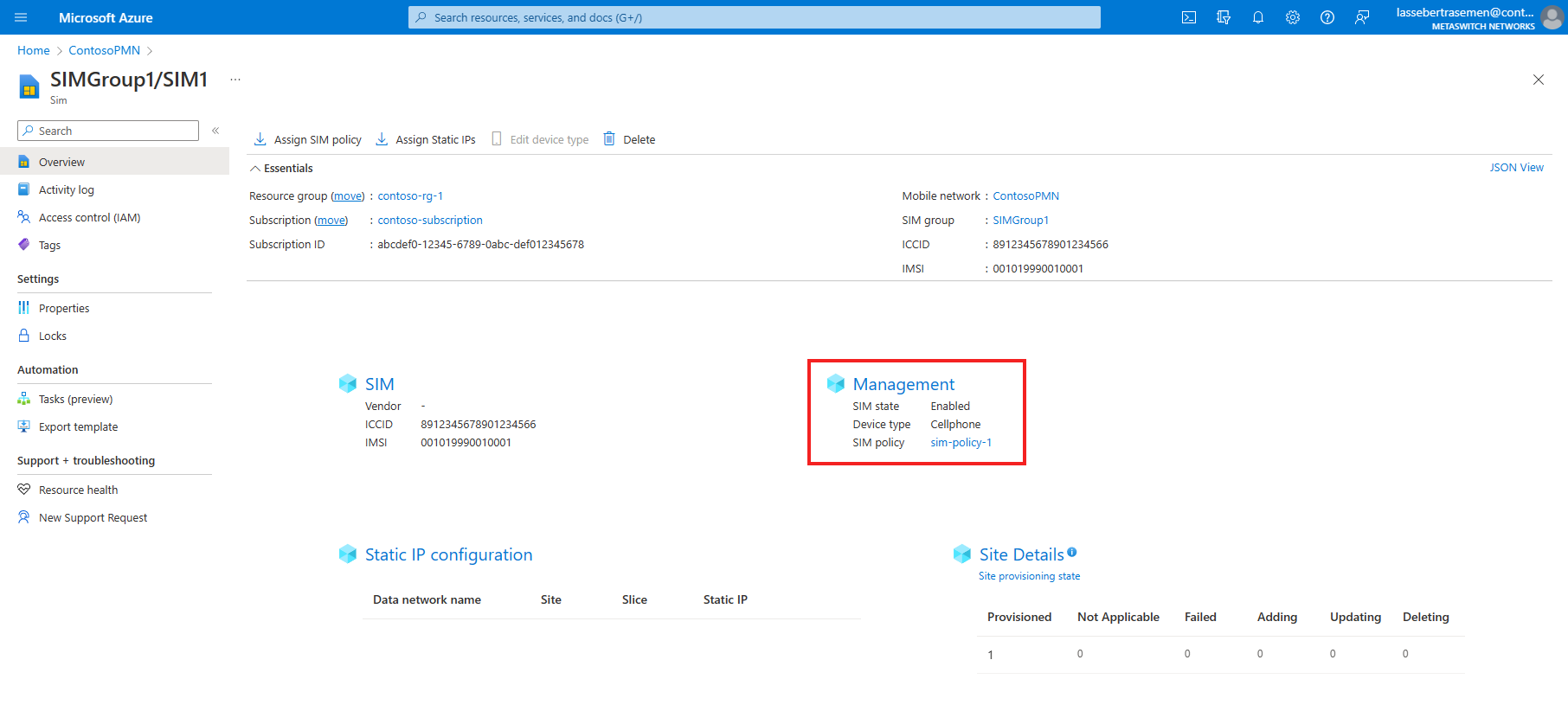

Une fois le déploiement terminé, sélectionnez Accéder à la ressource.

Dans le champ Stratégie SIM de la section Gestion, vérifiez que sim-policy-1 a été correctement affecté.

Dans le champ Groupe SIM sous Informations de base, sélectionnez SIMGroup1 pour revenir au groupe SIM.

Cochez la case en regard de SIM2.

Dans la barre Commande, sélectionnez Affecter une stratégie SIM.

Sous Affecter une stratégie SIM sur la droite, définissez le champ Stratégie SIM sur sim-policy-2.

Sélectionnez le bouton Affecter la stratégie SIM.

Une fois le déploiement terminé, sélectionnez Accéder à la ressource.

Dans le champ Stratégie SIM de la section Gestion, vérifiez que sim-policy-2 a été correctement affecté.

Vous avez maintenant provisionné deux cartes SIM et affecté une stratégie SIM différente à chacune d’elles. Chacune de ces stratégies SIM donne accès à un ensemble de services différent.

Nettoyer les ressources

Vous pouvez maintenant supprimer chacune des ressources que nous avons créées au cours de ce tutoriel.

- Recherchez et sélectionnez la ressource réseau mobile représentant votre réseau mobile privé.

- Dans le menu Ressource, sélectionnez Groupes SIM.

- Cochez la case en regard de SIMGroup1, puis sélectionnez Supprimer dans la barre de commandes.

- Sélectionnez Supprimer pour confirmer votre choix.

- Une fois le groupe SIM supprimée, sélectionnez Stratégies SIM dans le menu Ressource.

- Cochez les cases en regard de sim-policy-1 et sim-policy-2, puis sélectionnez Supprimer dans la barre de commandes.

- Sélectionnez Supprimer pour confirmer votre choix.

- Une fois les stratégies SIM supprimées, sélectionnez Services dans le menu Ressource.

- Cochez les cases en regard de service_unrestricted_udp_and_icmp, service_blocking_udp_from_specific_sources et service_traffic_limits, puis sélectionnez Supprimer dans la barre de commandes.

- Sélectionnez Supprimer pour confirmer votre choix.