Configurer un réseau pour Azure Monitor pour SAP Solutions

Dans ce guide pratique, vous apprenez à configurer un réseau virtuel Azure afin de pouvoir déployer Azure Monitor pour solutions SAP. Vous allez apprendre à effectuer les actions suivantes :

- Créez un nouveau sous-réseau à utiliser avec Azure Functions.

- Configurez l’accès Internet sortant vers l’environnement SAP que vous souhaitez surveiller.

Créer un sous-réseau

Azure Functions est le moteur de collecte de données pour Azure Monitor pour solutions SAP. Vous devez créer un sous-réseau pour héberger Azure Functions.

Créez un sous-réseau avec un bloc IPv4/25 ou plus, car vous avez besoin d’au moins 100 adresses IP pour surveiller les ressources. Après avoir créé avec succès un sous-réseau, vérifiez les étapes suivantes pour garantir la connectivité entre le sous-réseau Azure Monitor pour SAP Solutions et votre sous-réseau d’environnement SAP :

- Si les deux sous-réseaux se trouvent dans différents réseaux virtuels, effectuez un appairage de réseaux virtuels entre les réseaux virtuels.

- Si les sous-réseaux sont associés à des itinéraires définis par l’utilisateur, vérifiez que les itinéraires sont configurés pour autoriser le trafic entre les sous-réseaux.

- Si les sous-réseaux de l’environnement SAP ont des règles de groupe de sécurité réseau (NSG), vérifiez que les règles sont configurées pour autoriser le trafic entrant à partir du sous-réseau Azure Monitor pour SAP Solutions.

- Si vous disposez d’un pare-feu dans votre environnement SAP, vérifiez que le pare-feu est configuré pour autoriser le trafic entrant à partir du sous-réseau Azure Monitor pour SAP Solutions.

Pour plus d’informations, consultez Intégrer votre application à un réseau virtuel Azure.

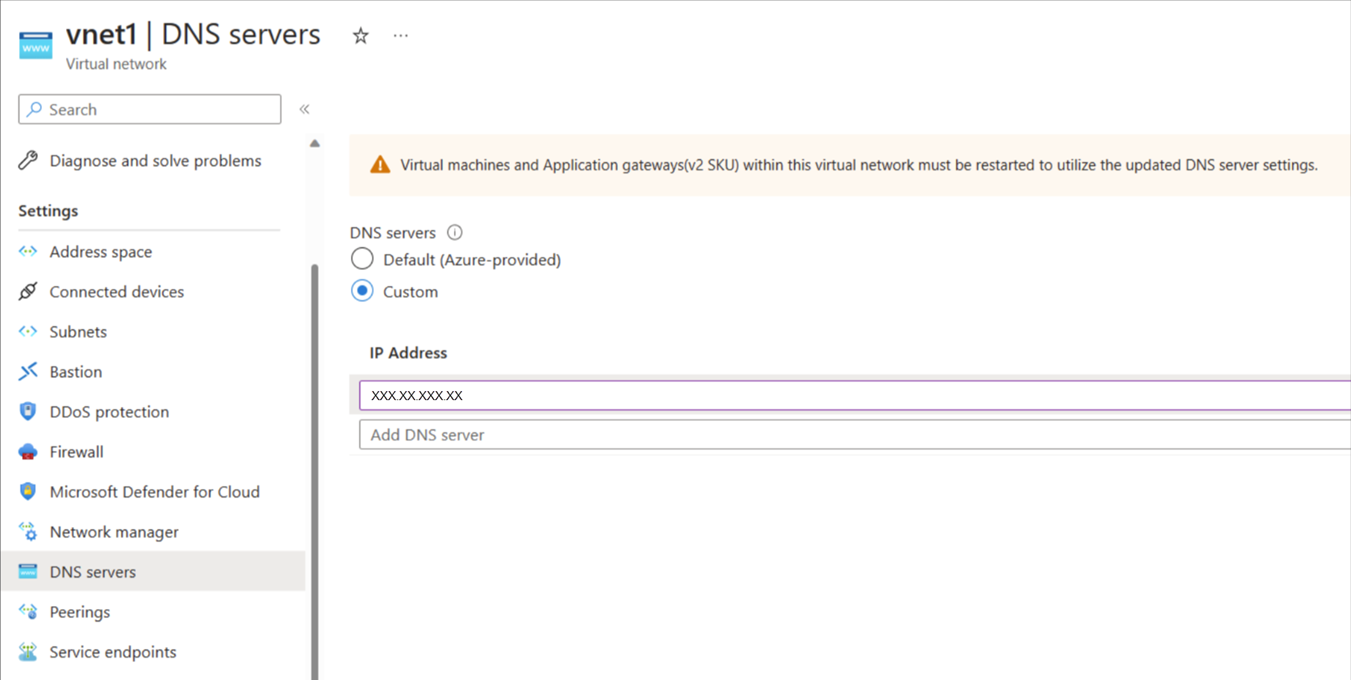

Utiliser un DNS personnalisé pour votre réseau virtuel

Cette section s’applique uniquement si vous utilisez un DNS personnalisé pour votre réseau virtuel. Ajoutez l’adresse IP 168.63.129.16, qui pointe vers le serveur Azure DNS. Cette disposition résout le compte de stockage et d’autres URL de ressources nécessaires au bon fonctionnement d’Azure Monitor pour les solutions SAP.

Configurer l’accès Internet sortant

Dans de nombreux cas d’usage, vous pouvez choisir de restreindre ou de bloquer l’accès Internet sortant pour votre environnement réseau SAP. Toutefois, Azure Monitor pour solutions SAP nécessite une connectivité réseau entre le sous-réseau que vous avez configuré et les systèmes que vous souhaitez analyser. Avant de déployer une ressource de solutions Azure Monitor pour SAP, vous devez configurer l’accès Internet sortant ou le déploiement échouera.

Il existe plusieurs méthodes pour traiter l’accès Internet sortant restreint ou bloqué. Choisissez la méthode qui convient le mieux pour votre cas d’usage :

- Utiliser la fonctionnalité Tout acheminer dans Azure Functions

- Utiliser des balises de service avec un groupe de sécurité réseau dans votre réseau virtuel

Utiliser Tout acheminer

Tout acheminer est une fonctionnalité standard de l’intégration du réseau virtuel dans Azure Functions, qui est déployée dans le cadre d’Azure Monitor pour solutions SAP. L’activation ou la désactivation de ce paramètre affecte uniquement le trafic provenant de Azure Functions. Ce paramètre n’affecte aucun autre trafic entrant ou sortant au sein de votre réseau virtuel.

Vous pouvez configurer le paramètre Tout acheminer lorsque vous créez une ressource Azure Monitor pour solutions SAP via le portail Azure. Si votre environnement SAP n’autorise pas l’accès Internet sortant, désactivez Tout acheminer. Si votre environnement SAP autorise l’accès Internet sortant, conservez le paramètre par défaut pour activer Tout acheminer.

Vous pouvez uniquement utiliser cette option avant de déployer une ressource Azure Monitor pour solutions SAP. Il n’est pas possible de modifier le paramètre Tout acheminer après avoir créé la ressource Azure Monitor pour solutions SAP.

Autoriser le trafic entrant

Si vous disposez de règles de groupe de sécurité réseau ou de routage définies par l’utilisateur qui bloquent le trafic entrant vers votre environnement SAP, vous devez modifier les règles pour autoriser le trafic entrant. En outre, selon les types de fournisseurs que vous essayez d’ajouter, vous devez débloquer quelques ports, comme indiqué dans le tableau suivant.

| Type de fournisseur | Numéro de port |

|---|---|

| Système d’exploitation Prometheus | 9100 |

| Cluster haute disponibilité Prometheus sur RHEL | 44322 |

| Cluster haute disponibilité Prometheus sur SUSE | 9100 |

| SQL Server | 1433 (peut être différent si vous n’utilisez pas le port par défaut) |

| Serveurs DB2 | 25000 (peut être différent si vous n’utilisez pas le port par défaut) |

| Base de données SAP HANA | 3<numéro d’instance>13, 3<numéro d’instance>15 |

| SAP NetWeaver | 5<numéro d’instance>13, 5<numéro d’instance>15 |

Utiliser des étiquettes de service

Si vous utilisez des groupes de sécurité réseau, vous pouvez créer des étiquettes de service de réseau virtuel liées à Azure Monitor pour solutions SAP afin d’autoriser le flux de trafic approprié pour votre déploiement. Une étiquette de service représente un groupe de préfixes d’adresses IP d’un service Azure spécifique.

Vous pouvez utiliser cette option après avoir déployé une ressource Azure Monitor pour solutions SAP.

Recherchez le sous-réseau associé à votre groupe de ressources managées Azure Monitor pour solutions SAP :

- Connectez-vous au portail Azure.

- Recherchez ou sélectionnez le service Azure Monitor pour solutions SAP.

- Dans la page Vue d’ensemble d’Azure Monitor pour solutions SAP, sélectionnez votre ressource Azure Monitor pour solutions SAP.

- Dans la page du groupe de ressources managées, sélectionnez l’application Azure Functions.

- Sur la page de l’application, sélectionnez l’onglet Mise en réseau. Sélectionnez ensuite Intégration au réseau virtuel.

- Passez en revue et notez les détails du sous-réseau. Vous avez besoin de l’adresse IP du sous-réseau pour créer des règles dans l’étape suivante.

Sélectionnez le nom du sous-réseau pour rechercher le groupe de sécurité réseau associé. Notez les informations du groupe de sécurité réseau.

Définissez de nouvelles règles de groupe de sécurité réseau pour le trafic réseau sortant :

- Accédez à la ressource du groupe de sécurité réseau sur le portail Azure.

- Dans le menu du groupe de sécurité réseau, sous Paramètres, sélectionnez Règles de sécurité de trafic sortant.

- Sélectionnez le bouton Ajouter pour ajouter les nouvelles règles suivantes :

Priorité Nom Port Protocole Source Destination Action 450 allow_monitor 443 TCP Sous-réseau Azure Functions Azure Monitor Autoriser 501 allow_keyVault 443 TCP Sous-réseau Azure Functions Azure Key Vault Autoriser 550 allow_storage 443 TCP Sous-réseau Azure Functions Stockage Autoriser 600 allow_azure_controlplane 443 Quelconque Sous-réseau Azure Functions Azure Resource Manager Autoriser 650 allow_ams_to_source_system Quelconque Quelconque Sous-réseau Azure Functions Réseau virtuel ou adresses IP séparées par des virgules du système source Autoriser 660 deny_internet Quelconque Quelconque Quelconque Internet Deny

L’adresse IP du sous-réseau Azure Monitor pour solutions SAP fait référence à l’adresse IP du sous-réseau associé à votre ressource Azure Monitor pour solutions SAP. Pour trouver le sous-réseau, accédez à la ressource Azure Monitor pour solutions SAP dans le Portail Azure. Dans la page Vue d’ensemble, passez en revue la valeur vNet/subnet.

Pour les règles que vous créez, allow_vnet doit avoir une priorité inférieure à deny_internet. Toutes les autres règles doivent également avoir une priorité inférieure à allow_vnet. L’ordre restant de ces autres règles est interchangeable.