Services d’identité et de sécurité Azure avec SAP RISE

Cet article détaille l’intégration des services d’identité et de sécurité Azure avec une charge de travail SAP RISE. En outre, l’utilisation de certains services de monitoring Azure est expliquée pour un paysage SAP RISE.

Authentification unique pour SAP RISE

L’authentification unique (SSO) est configurée pour de nombreux environnements SAP. Avec les charges de travail SAP exécutées dans ECS/RISE, les étapes à implémenter ne diffèrent pas d’un système SAP exécuté en mode natif. Les étapes d’intégration de l’authentification unique basée sur Microsoft Entra ID sont disponibles pour les charges de travail classiques managées ECS/RISE :

- Tutoriel : Intégration de l’authentification unique Microsoft Entra à SAP NetWeaver

- Tutoriel : Configurer l’authentification unique Microsoft Entra avec le protocole SAP Fiori

- Tutoriel : Intégration de Microsoft Entra avec SAP HANA

| Méthode SSO | Fournisseur d’identité | Cas d’utilisation typique | Implémentation |

|---|---|---|---|

| SAML/OAuth | Microsoft Entra ID | SAP Fiori, interface graphique utilisateur web, portail, HANA | Configuration par le client |

| SNC | Microsoft Entra ID | SAP GUI | Configuration par le client |

| SPNEGO | Active Directory (AD) | Interface graphique web, portail d’entreprise SAP | Configuration par le client et SAP |

L’authentification unique sur Active Directory (AD) de votre domaine Windows pour un environnement SAP managé ECS/RISE avec SAP SSO Secure Login Client nécessite l’intégration d’AD pour les appareils des utilisateurs finaux. Avec SAP RISE, tous les systèmes Windows ne sont pas intégrés au domaine Active Directory du client. L’intégration de domaine n’est pas nécessaire pour l’authentification unique avec AD/Kerberos, car le jeton de sécurité de domaine est lu sur l’appareil client et échangé en toute sécurité avec le système SAP. Contactez SAP si vous avez besoin de modifications pour intégrer l’authentification unique basée sur AD ou à l’aide de produits tiers autres que SAP SSO Secure Login Client, car il est possible que les systèmes managés RISE nécessitent une configuration.

Pour plus d’informations sur SNC, consultez Prise en main de SAP SNC pour les intégrations RFC – Blog SAP.

Gestion des identités et des accès pour SAP RISE

Remarque

SAP a annoncé la mise hors service de SAP Identity Management (SAP IDM) d’ici 2027. SAP recommande aux clients de migrer vers Microsoft Entra.

La Gouvernance Microsoft Entra ID et les intégrations incorporées à SAP Cloud Identity Service sont idéales pour gérer le cycle de vie des utilisateurs SAP et leurs autorisations dans les deux éco-systèmes.

Découvrez-en plus à partir de cet article Microsoft Learn et de nos hub de scénarios SAP.

Microsoft Security Copilot avec SAP RISE

Security Copilot est un produit de sécurité d’IA générative qui permet aux professionnels de la sécurité et de l’informatique de répondre aux cybermenaces, de traiter les signaux et d’évaluer l’exposition aux risques à la vitesse et à l’échelle de l’IA. Il possède son propre portail et des expériences incorporées dans Microsoft Defender XDR, Microsoft Sentinel et Intune.

Il peut être utilisé avec n’importe quelle source de données prise en charge par Defender XDR et Sentinel, notamment SAP RISE/ECS. L’expérience autonome est illustrée ci-dessous.

En plus de cela, l’expérience Security Copilot est incorporée sur le portail Defender XDR. En regard d’un résumé généré par l’IA, des recommandations et des corrections telles que la réinitialisation de mot de passe pour SAP sont fournies prêtes à l’emploi. Découvrez l’interruption d’attaque SAP automatique ici.

Microsoft Sentinel avec SAP RISE

La solution Microsoft Sentinel certifiée SAP RISE pour les applications SAP vous permet de surveiller et de détecter les activités suspectes, et d’y répondre. Microsoft Sentinel protège vos données critiques contre les cyber-attaques sophistiquées pour les systèmes SAP hébergés sur Azure, d’autres clouds ou un infrastructure locale. La Solution Microsoft Sentinel pour SAP BTP étend la couverture à la plateforme SAP Business Technology Platform (BTP).

La solution vous permet d’obtenir une visibilité sur les activités des utilisateurs sur SAP RISE/ECS et les couches logiques métier SAP, et d’appliquer le contenu intégré de Sentinel.

- Utilisez une console unique pour surveiller l’ensemble de votre patrimoine d’entreprise, y compris les instances SAP dans SAP RISE/ECS sur Azure et d’autres clouds, SAP Azure en natif et votre patrimoine local

- Détectez les menaces et répondez-y automatiquement : détectez les activités suspectes, notamment l’élévation des privilèges, les modifications non autorisées, les transactions sensibles, l’exfiltration de données et plus encore grâce à des fonctionnalités de détection prêtes à l’emploi

- Corrélez l’activité SAP avec d’autres signaux : détectez de manière plus précise les menaces SAP en effectuant des corrélations croisées entre les points de terminaison, les données Microsoft Entra et plus encore

- Personnalisez la solution en fonction de vos besoins : créez vos propres détections pour surveiller les transactions sensibles et d’autres risques métier

- Visualiser les données à l’aide de classeurs intégrés

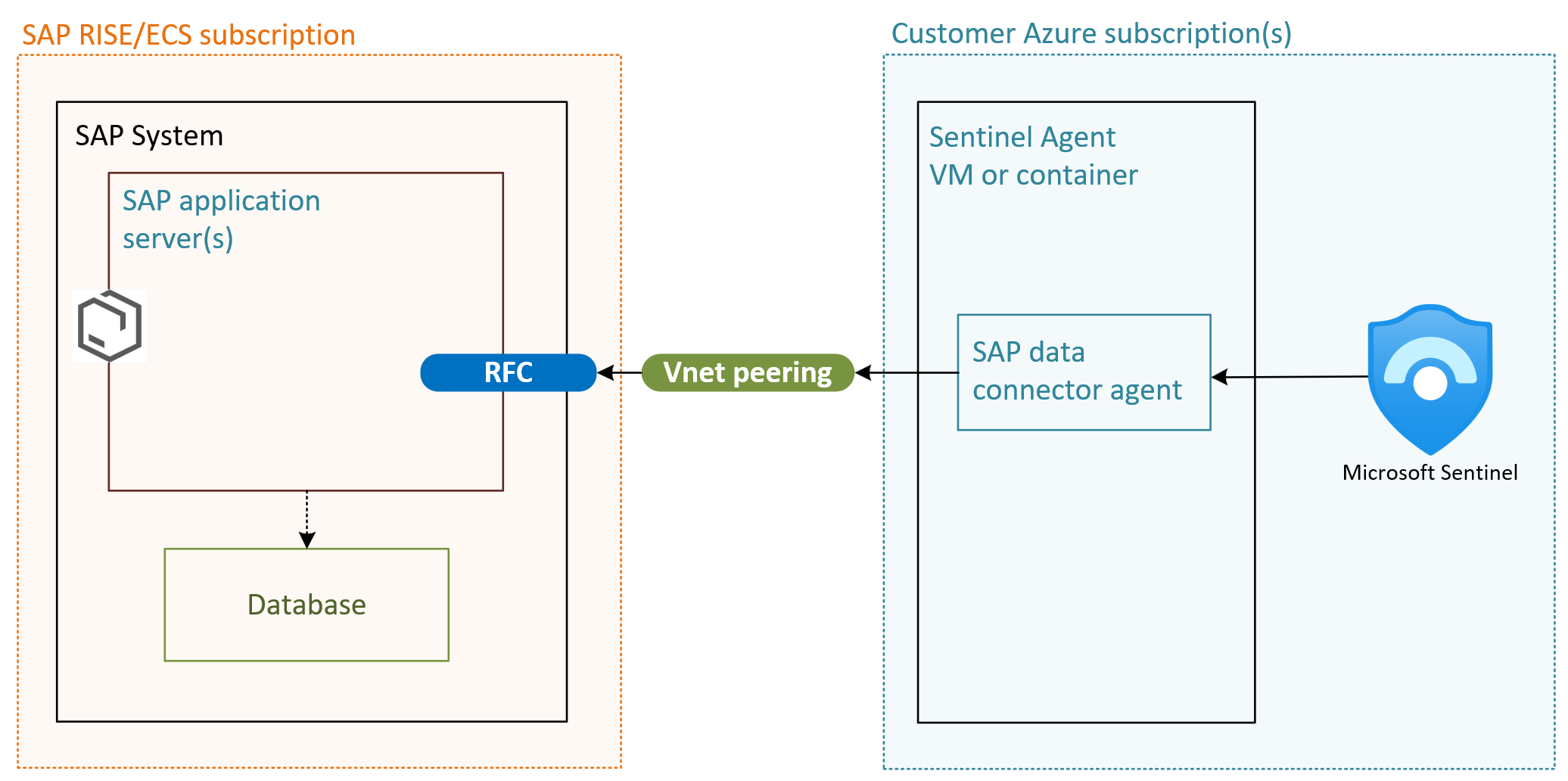

Pour SAP RISE/ECS, la solution Microsoft Sentinel doit être déployée dans l’abonnement Azure du client. Toutes les parties de la solution Sentinel sont gérées par le client, et non par SAP. Une connectivité au réseau privé à partir du réseau virtuel du client est nécessaire pour atteindre les paysages SAP managés par SAP RISE/ECS. En règle générale, cette connexion est établie via le peering de réseaux virtuels établi ou au moyen des alternatives décrites dans ce document.

Pour activer la solution, seul un utilisateur RFC autorisé est requis et il n’est pas nécessaire d’installer quoi que ce soit sur les systèmes SAP. L’agent de collecte de données SAP basé sur un conteneur inclus dans la solution peut être installé sur une machine virtuelle ou sur AKS/n’importe quel environnement Kubernetes. L’agent collecteur fait appel à un utilisateur de service SAP pour consommer les données de journal des applications à partir de votre paysage SAP via l’interface RFC à l’aide d’appels RFC standard.

- Méthodes d’authentification prises en charge dans SAP RISE : nom d’utilisateur et mot de passe SAP ou certificats X509/SNC

- Seules les connexions RFC sont actuellement possibles avec les environnements SAP RISE/ECS

Important

- L’exécution de Microsoft Sentinel dans un environnement SAP RISE/ECS nécessite l’importation d’une requête de modification de transport SAP pour les champs de journal suivants/la source suivante : les informations d’adresse IP du client provenant du journal d’audit de sécurité SAP, les journaux de table de base de données (préversion), le journal de sortie du spool. Le contenu intégré de Sentinel (détections, classeurs et playbooks) fournit une couverture et une corrélation étendues sans ces sources de journal.

- Les journaux système de l’infrastructure et du système d’exploitation SAP ne sont pas disponibles pour Sentinel dans RISE, en raison du modèle de responsabilité partagée.

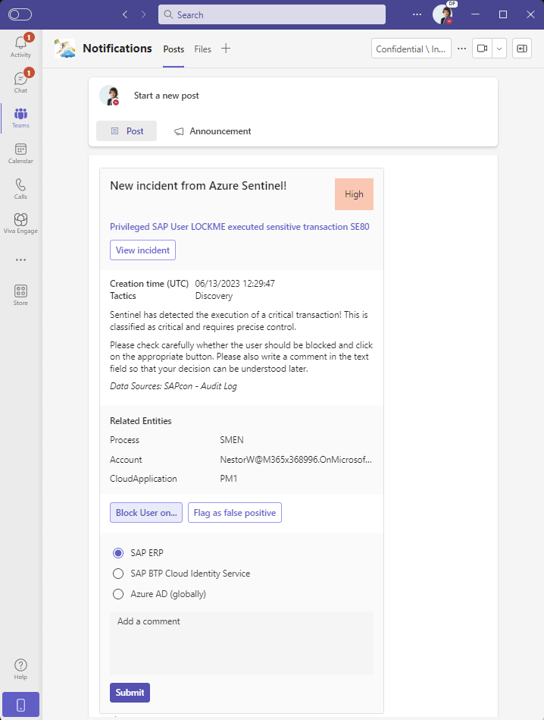

Réponse automatique avec les fonctionnalités SOAR de Sentinel

Utilisez des playbooks prédéfinis pour la sécurité, l’orchestration, l’automatisation et les fonctionnalités de réponse (SOAR) pour réagir rapidement aux menaces. Le blocage de l’utilisateur SAP avec option d’intervention de Microsoft Teams est un premier scénario populaire. Le modèle d’intégration peut être appliqué à n’importe quel type d’incident et service cible s’étendant vers SAP Business Technology Platform (BTP) ou Microsoft Entra ID en ce qui concerne la réduction de la surface d’attaque.

Pour plus d’informations sur Microsoft Sentinel et SOAR pour SAP, consultez la série de blogs De zéro à une couverture de sécurité exceptionnelle avec Microsoft Sentinel pour vos signaux de sécurité SAP critiques.

Pour plus d’informations sur Microsoft Sentinel et SAP, y compris un guide de déploiement, consultez la Documentation produit Sentinel.

Azure Monitoring pour SAP avec SAP RISE

Azure Monitor pour SAP Solutions est une solution native Azure pour surveiller votre système SAP. Il étend la fonctionnalité de surveillance de plateforme d’Azure Monitor avec un support pour collecter des données détaillées sur SAP NetWeaver, la base de données et le système d’exploitation.

SAP RISE/ECS étant un service entièrement géré pour votre paysage SAP, Azure Monitoring pour SAP n’est pas destiné à être utilisé pour un tel environnement managé. SAP RISE/ECS ne prend en charge aucun intégration avec Azure Monitor pour SAP Solutions. Le monitoring et le reporting propres à SAP sont utilisés et fournis au client, comme défini par votre description de service avec SAP.

Centre Azure pour les solutions SAP

Comme avec Azure Monitor pour SAP Solutions, SAP RISE/ECS ne prend pas en charge l’intégration avec Centre Azure pour les solutions SAP de quelque manière que ce soit. Toutes les charges de travail SAP RISE sont déployées par SAP et exécutées dans le locataire et l’abonnement Azure de SAP, sans accès par le client aux ressources Azure.

Étapes suivantes

Consultez la documentation :