Cas d’utilisation, modèles et exemples de playbook recommandés

Cet article répertorie les exemples de cas d’usage pour les playbooks Microsoft Sentinel, ainsi que les exemples de playbooks et les modèles de playbook recommandés.

Cas d’utilisation de playbook recommandés

Nous vous recommandons de commencer par les playbooks Microsoft Sentinel pour les scénarios SOC suivants, pour lesquels nous fournissons des modèles de playbook prêts à l’emploi prêts à l’emploi.

Enrichissement : collecter et attacher des données à un incident pour prendre des décisions plus intelligentes

Si votre incident Microsoft Sentinel est créé à partir d’une règle d’alerte et d’analytique qui génère des entités d’adresse IP, configurez l’incident pour déclencher une règle d’automatisation pour exécuter un playbook et collecter plus d’informations.

Configurez votre playbook en procédant comme suit :

Démarrez le playbook lorsque l’incident est créé. Les entités représentées dans l’incident sont stockées dans les champs dynamiques du déclencheur d’incident.

Pour chaque adresse IP, configurez le playbook pour interroger un fournisseur Threat Intelligence externe, tel que Virus Total, pour récupérer plus de données.

Ajoutez les données et insights retournés en tant que commentaires de l’incident pour enrichir votre investigation.

Synchronisation bidirectionnelle pour les incidents Microsoft Sentinel avec d’autres systèmes de ticket

Pour synchroniser vos données d’incident Microsoft Sentinel avec un système de tickets, tel que ServiceNow :

Créez une règle d’automatisation pour toutes les créations d’incidents.

Attachez un playbook déclenché lors de la création d’un nouvel incident.

Configurez le playbook pour créer un ticket dans ServiceNow à l’aide du connecteur ServiceNow.

Assurez-vous que vos équipes peuvent facilement passer du ticket ServiceNow à votre incident Microsoft Sentinel en configurant le playbook pour inclure le nom de l’incident, les champs importants et une URL vers l’incident Microsoft Sentinel dans le ticket ServiceNow.

Orchestration : contrôler la file d’attente des incidents à partir de votre plateforme de conversation SOC

Si votre incident Microsoft Sentinel est créé à partir d’une règle d’alerte et d’analytique qui génère des entités de nom d’utilisateur et d’adresse IP, configurez l’incident pour déclencher une règle d’automatisation pour exécuter un playbook et contacter votre équipe sur vos canaux de communication standard.

Configurez votre playbook en procédant comme suit :

Démarrez le playbook lorsque l’incident est créé. Les entités représentées dans l’incident sont stockées dans les champs dynamiques du déclencheur d’incident.

Configurez le playbook pour envoyer un message à votre canal de communication des opérations de sécurité, par exemple dans Microsoft Teams ou Slack pour vous assurer que vos analystes de sécurité sont au courant de l’incident.

Configurez le playbook pour envoyer toutes les informations de l’alerte par e-mail à votre administrateur réseau principal et administrateur de sécurité. Le message électronique inclut les boutons d’option Bloquer et Ignorer l’utilisateur.

Configurez le playbook pour attendre qu’une réponse soit reçue des administrateurs, puis continuez à s’exécuter.

Si les administrateurs sélectionnent Bloquer, configurez le playbook pour envoyer une commande au pare-feu pour bloquer l’adresse IP dans l’alerte, et un autre à Microsoft Entra ID pour désactiver l’utilisateur.

Réponse aux menaces immédiatement avec des dépendances humaines minimales

Cette section fournit deux exemples, répondant aux menaces d’un utilisateur compromis et d’une machine compromise.

En cas d’utilisateur compromis, tel que découvert par Protection des ID Microsoft Entra :

Démarrez votre playbook quand un nouvel incident Microsoft Sentinel est créé.

Pour chaque entité utilisateur de l’incident soupçonné d’être compromise, configurez le playbook sur :

Envoyez un message Teams à l’utilisateur, en demandant confirmation que l’utilisateur a effectué l’action suspecte.

Vérifiez avec Microsoft Entra ID Protection pour confirmer que l’état de l’utilisateur est compromis. Protection des ID Microsoft Entra étiquette l’utilisateur comme risqué et applique une stratégie d’application déjà configurée, par exemple pour exiger que l’utilisateur utilise l’authentification multifacteur lors de la prochaine connexion.

Remarque

Cette action Microsoft Entra en particulier ne lance aucune activité d’application sur l’utilisateur, ni ne lance de configuration de stratégie d’application. Il demande uniquement à Microsoft Entra ID Protection d’appliquer les stratégies déjà définies, le cas échéant. Toute application dépend entièrement des stratégies appropriées définies dans Microsoft Entra ID Protection.

Dans le cas d’une machine compromise, telle que découverte par Microsoft Defender pour point de terminaison :

Démarrez votre playbook quand un nouvel incident Microsoft Sentinel est créé.

Configurez votre playbook avec les entités - Obtenir l’action Hôtes pour analyser les machines suspectes incluses dans les entités d’incident.

Configurez votre playbook pour émettre une commande pour Microsoft Defender pour point de terminaison pour isoler les machines de l’alerte.

Répondre manuellement lors d’une enquête ou lors de la chasse sans quitter le contexte

Utilisez le déclencheur d’entité pour prendre des mesures immédiates sur les acteurs de menace individuels que vous découvrez lors d’une enquête, une par une, directement à partir de votre enquête. Cette option est également disponible dans le contexte de la chasse aux menaces, sans être liée à un incident particulier.

Sélectionnez une entité dans le contexte et effectuez des actions là-bas, ce qui permet de gagner du temps et de réduire la complexité.

Les playbooks avec déclencheurs d’entité prennent en charge les actions telles que :

- Blocage d’un utilisateur compromis.

- Blocage du trafic provenant d’une adresse IP malveillante dans votre pare-feu.

- Isolement d’un hôte compromis sur votre réseau.

- Ajout d’une adresse IP à une liste de surveillance d’adresses sécurisée/non sécurisée ou à votre base de données de gestion de la configuration externe (CMDB).

- Obtention d’un rapport de hachage de fichier à partir d’une source externe de renseignement sur les menaces et ajout à un incident en tant que commentaire.

Recommander des modèles de playbook

Cette section répertorie les playbooks recommandés et d’autres playbooks similaires sont disponibles dans le hub de contenu ou dans le référentiel GitHub Microsoft Sentinel.

Modèles de playbook de notification

Les playbooks de notification sont déclenchés quand une alerte ou un incident est créé et envoient une notification à une destination configurée :

| Manuel | Dossier dans Dépôt GitHub |

Solution dans le hub de contenu/ Place de marché Azure |

|---|---|---|

| Publier un message dans un microsoft Teamschannel | Post-Message-Teams | Sentinel SOAR Essentialssolution |

| Envoyer une notification par e-mail Outlook | Send-basic-email | Sentinel SOAR Essentialssolution |

| Poster un message dans un canal Slack | Post-Message-Slack | Sentinel SOAR Essentialssolution |

| Envoyer une carte adaptative Microsoft Teams lors de la création d’un incident | Send-Teams-adaptive-card-on-incident-creation | Solution Sentinel SOAR Essentials |

Blocage des modèles de playbook

Les playbooks de blocage sont déclenchés quand une alerte ou un incident est créé, collectent des informations sur les entités telles que le compte, l’adresse IP et l’hôte, et les empêchent d’effectuer d’autres actions :

| Manuel | Dossier dans Dépôt GitHub |

Solution dans le hub de contenu/ Place de marché Azure |

|---|---|---|

| Bloquer une adresse IP dans le Pare-feu Azure | AzureFirewall-BlockIP-addNewRule | Solution de pare-feu Azure pour Sentinel |

| Bloquer un utilisateur Microsoft Entra | Block-AADUser | Solution Microsoft Entra |

| Réinitialiser un mot de passe utilisateur Microsoft Entra | Reset-AADUserPassword | Solution Microsoft Entra |

| Isoler ou annuler l’isolement d’un appareil à l’aide de Microsoft Defender for Endpoint |

Isolate-MDEMachine Unisolate-MDEMachine |

Solution Microsoft Defender for Endpoint |

Créer, mettre à jour ou fermer des modèles de playbook

Les playbooks de création, de mise à jour ou de fermeture peuvent créer, mettre à jour ou fermer des incidents dans Microsoft Sentinel, les services de sécurité Microsoft 365 ou d’autres systèmes de gestion de tickets :

| Manuel | Dossier dans Dépôt GitHub |

Solution dans le hub de contenu/ Place de marché Azure |

|---|---|---|

| Créer un incident au moyen de Microsoft Forms | CreateIncident-MicrosoftForms | Solution Sentinel SOAR Essentials |

| Associer des alertes à des incidents | relateAlertsToIncident-basedOnIP | Solution Sentinel SOAR Essentials |

| Créer un incident ServiceNow | Create-SNOW-record | Solution ServiceNow |

Configurations de playbook couramment utilisées

Cette section fournit des exemples de captures d’écran pour les configurations de playbook couramment utilisées, notamment la mise à jour d’un incident, l’utilisation des détails de l’incident, l’ajout de commentaires à un incident ou la désactivation d’un utilisateur.

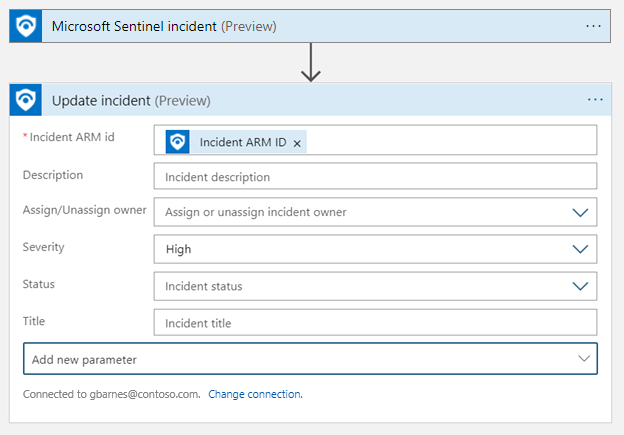

Mise à jour d’un incident

Cette section fournit des exemples de captures d’écran montrant comment utiliser un playbook pour mettre à jour un incident en fonction d’un nouvel incident ou d’une nouvelle alerte.

Mettez à jour un incident en fonction d’un nouvel incident (déclencheur d’incident) :

Mettez à jour un incident en fonction d’une nouvelle alerte (déclencheur d’alerte ) :

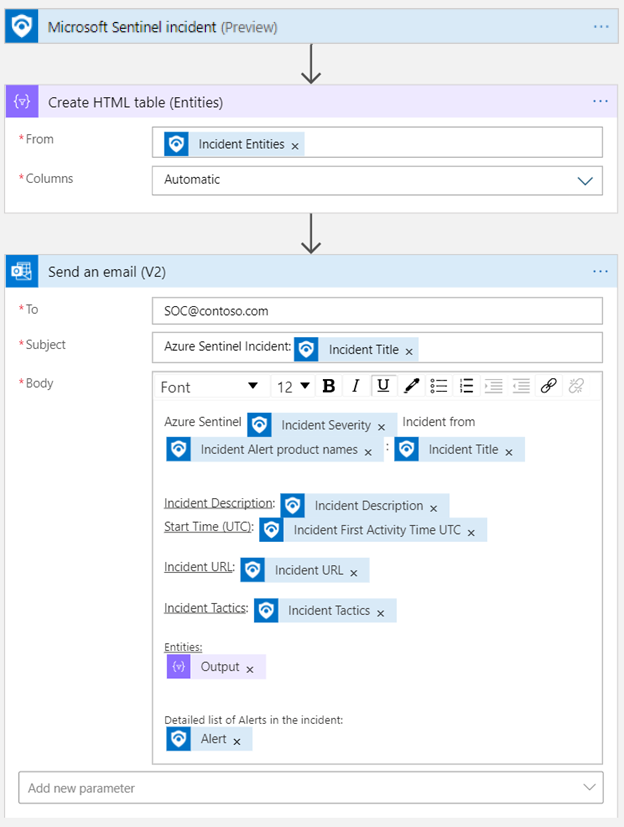

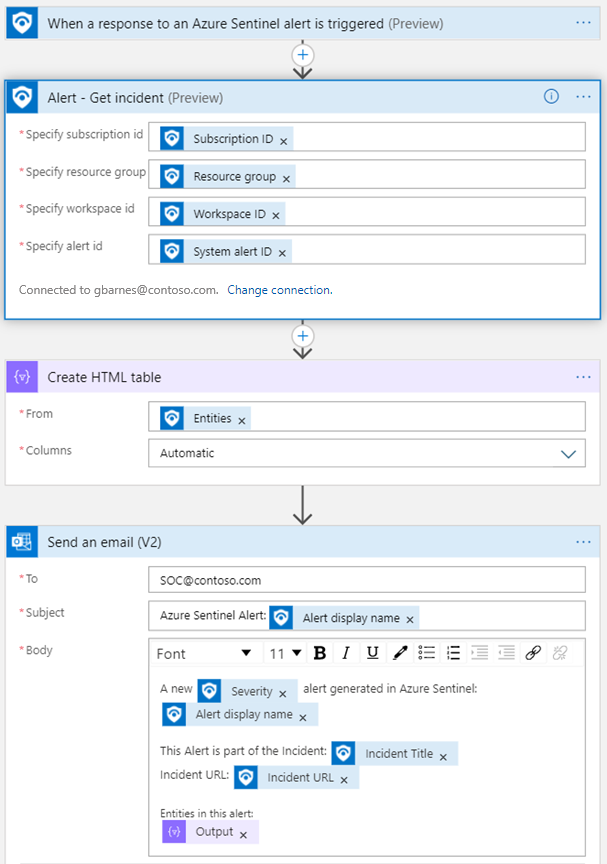

Utiliser les détails de l’incident dans votre flux

Cette section fournit des exemples de captures d’écran de la façon dont vous pouvez utiliser votre playbook pour utiliser les détails des incidents ailleurs dans votre flux :

Envoyez les détails de l’incident par courrier électronique à l’aide d’un playbook déclenché par un nouvel incident :

Envoyez les détails de l’incident par courrier électronique à l’aide d’un playbook déclenché par une nouvelle alerte :

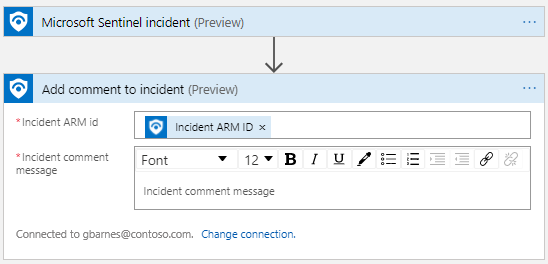

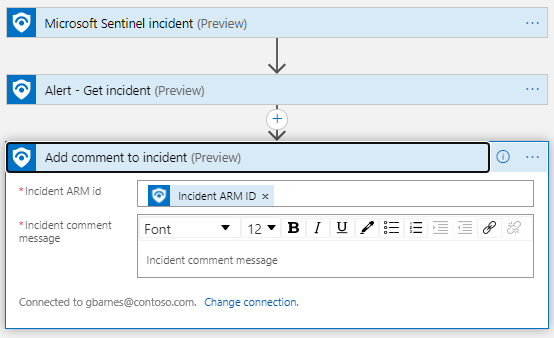

Ajouter un commentaire à un incident

Cette section fournit des exemples de captures d’écran de la façon dont vous pouvez utiliser votre playbook pour ajouter des commentaires à un incident :

Ajoutez un commentaire à un incident à l’aide d’un playbook déclenché par un nouvel incident :

Ajoutez un commentaire à un incident à l’aide d’un playbook déclenché par une nouvelle alerte :

Désactiver un utilisateur

La capture d’écran suivante montre un exemple de la façon dont vous pouvez utiliser votre playbook pour désactiver un compte d’utilisateur, en fonction d’un déclencheur d’entité Microsoft Sentinel :

Contenu connexe

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour