Ingérer des messages syslog et CEF vers Microsoft Sentinel avec l’agent Azure Monitor

Cet article explique comment utiliser les connecteurs Syslog via AMA et Common Event Format (CEF) via AMA pour filtrer et ingérer rapidement des messages syslog, y compris des messages au format Common Event Format (CEF), à partir de machines Linux et d’appliances et d’appareils réseau et de sécurité. Pour en savoir plus sur ces connecteurs de données, voir Connecteurs Syslog et Common Event Format (CEF) via AMA pour Microsoft Sentinel.

Remarque

Container Insights prend désormais en charge la collecte automatique des événements Syslog à partir des nœuds Linux de vos clusters AKS. Pour en savoir plus, consultez Collection Syslog avec Container Insights.

Prérequis

Avant de commencer, vous devez disposer des ressources configurées et des autorisations appropriées, comme décrit dans cette section.

Prérequis pour Microsoft Sentinel

Installez la solution Microsoft Sentinel appropriée et vérifiez que vous disposez des autorisations nécessaires pour effectuer les étapes décrites dans cet article.

Installez la solution appropriée à partir du hub de contenu dans Microsoft Sentinel. Pour plus d’informations, consultez Découvrir et gérer le contenu Microsoft Sentinel prêt à l’emploi.

Identifiez le connecteur de données requis par la solution Microsoft Sentinel : Syslog via AMA ou COMMON Event Format (CEF) via AMA et si vous devez installer la solution Syslog ou Common Event Format. Pour remplir cette condition préalable,

Dans le hub de contenu, sélectionnez Gérer sur la solution installée et passez en revue le connecteur de données répertorié.

Si Syslog via AMA ou Common Event Format (CEF) via AMA n’est pas installé avec la solution, identifiez si vous devez installer la solution Syslog ou Common Event Format en recherchant votre appliance ou appareil à partir de l’un des articles suivants :

- CEF via le connecteur de données AMA – Configurer une appliance ou un appareil spécifique pour l’ingestion des données Microsoft Sentinel

- Syslog via le connecteur de données AMA – Configurer une appliance ou un appareil spécifique pour l’ingestion des données Microsoft Sentinel

Installez ensuite la solution Syslog ou Common Event Format à partir du hub de contenu pour obtenir le connecteur de données AMA associé.

Assurez-vous de disposer d’un compte Azure avec les rôles de contrôle d’accès en fonction du rôle Azure (Azure RBAC) suivants :

Rôle intégré Étendue Motif - Contributeur de machine virtuelle

- Azure Connected Machine

Administrateur de ressources- Machines virtuelles

- Jeux de mise à l’échelle de machine virtuelle

- Serveurs avec Azure Arc

Pour déployer l’agent Tout rôle qui inclut l’action

Microsoft.Resources/deployments/*- Abonnement

- Resource group

- Règle de collecte de données existante

Pour déployer des modèles Azure Resource Manager Contributeur de surveillance - Abonnement

- Resource group

- Règle de collecte de données existante

Pour créer ou modifier des règles de collecte de données

Prérequis du redirecteur de journal

Si vous collectez des messages à partir d’un redirecteur de journal, les prérequis suivants s’appliquent :

Vous devez disposer d’une machine virtuelle Linux désignée comme redirecteur de journal pour collecter les journaux.

Si votre redirecteur de journal n’est pas une machine virtuelle Azure, l’agent Azure Arc Connected Machine doit être installé sur celui-ci.

La machine virtuelle du redirecteur de journal Linux doit avoir Python 2.7 ou 3 installée. Utilisez la commande

python --versionoupython3 --versionpour vérifier. Si vous utilisez Python 3, assurez-vous qu’il est défini comme commande par défaut sur la machine, ou exécutez les scripts avec la commande « python3 » au lieu de « python ».Le redirecteur de journal doit avoir le démon

syslog-ngoursyslogactivé.Pour connaître les besoins en espace de votre redirecteur de journal, consultez le point de référence des performances de l’agent Azure Monitor. Vous pouvez également examiner ce billet de blog qui traite des conceptions pour une ingestion évolutive.

Vos sources de journal, appareils de sécurité et appliances doivent être configurés pour envoyer leurs messages de journal au démon syslog du redirecteur de journal plutôt qu’à leur démon syslog local.

Prérequis de sécurité pour la machine

Configurez la sécurité de la machine en fonction de la stratégie de sécurité de votre organisation. Par exemple, configurez votre réseau de sorte qu’il s’accorde à la stratégie de sécurité de votre réseau d’entreprise et modifiez les ports et les protocoles dans le démon pour les adapter à vos besoins. Pour améliorer la configuration de la sécurité de votre ordinateur, sécurisez votre machine virtuelle dans Azure ou passez en revue ces meilleures pratiques pour la sécurité réseau.

Si vos appareils envoient des journaux syslog et CEF sur le protocole TLS parce que, par exemple, votre redirecteur de journal se trouve dans le cloud, vous devez configurer le démon syslog (rsyslog ou syslog-ng) pour qu’il communique sur le protocole TLS. Pour plus d’informations, consultez l’article suivant :

- Chiffrement du trafic Syslog avec TLS – rsyslog

- Chiffrement des messages de journal avec TLS – syslog-ng

Configurer le connecteur de données

Le processus d’installation des connecteurs de données Syslog via AMA ou Common Event Format (CEF) via AMA comprend les étapes suivantes :

- Installez l’agent Azure Monitor et créez une règle de collecte de données (DCR) à l’aide de l’une des méthodes suivantes :

- Si vous collectez des journaux à partir d’autres machines à l’aide d’un redirecteur de journal, exécutez le script « installation » sur le redirecteur de journal pour configurer le démon syslog pour écouter les messages provenant d’autres machines et pour ouvrir les ports locaux nécessaires.

Sélectionnez l’onglet approprié pour obtenir des instructions.

Créer une règle de collecte de données

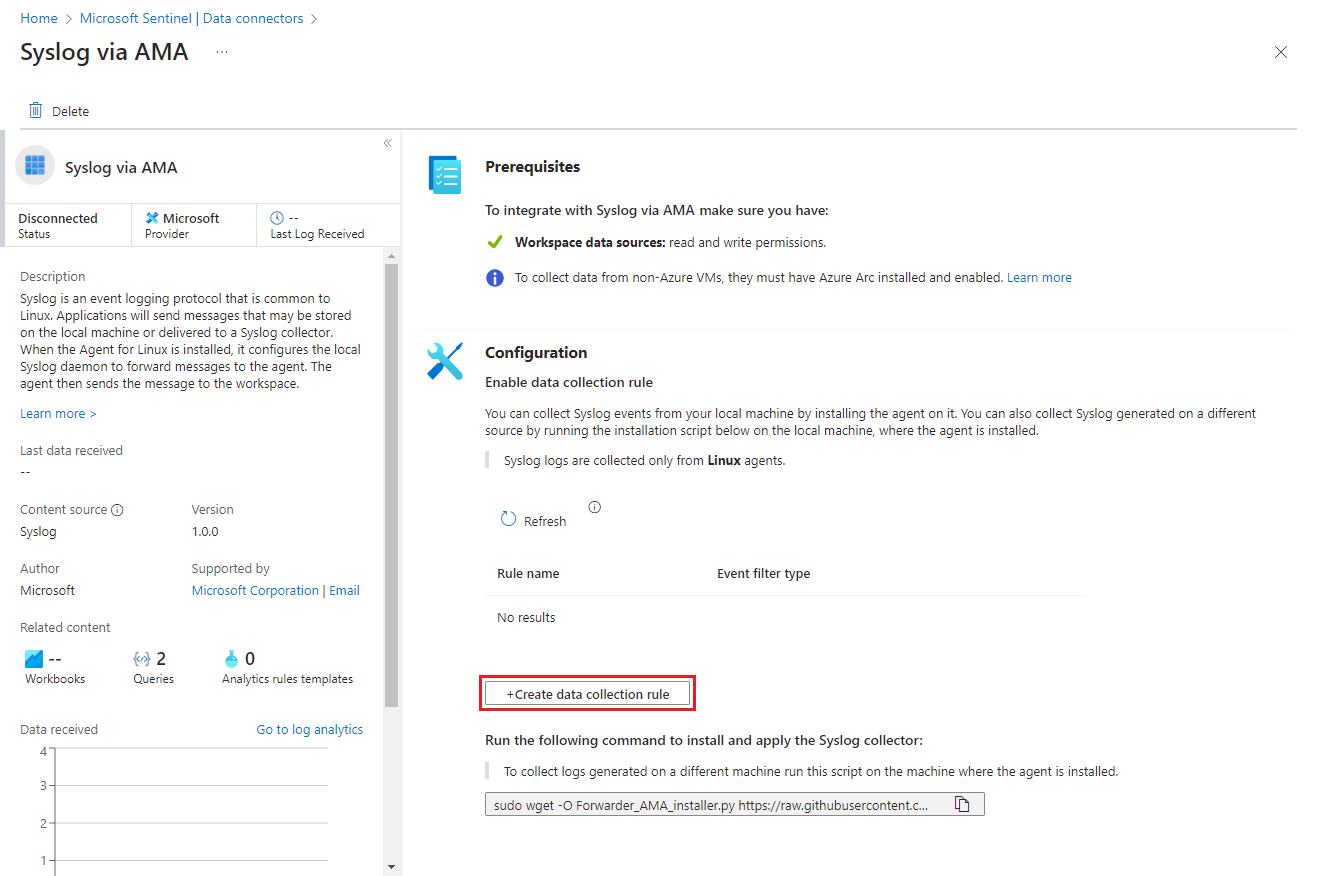

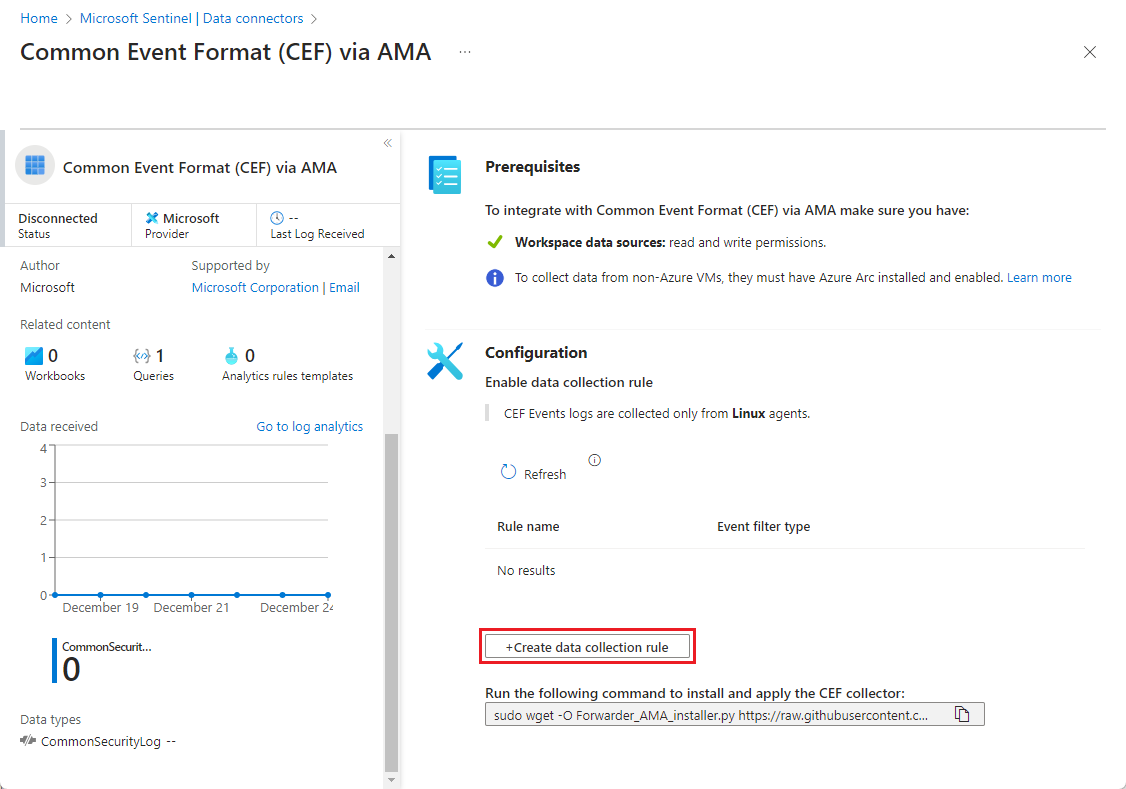

Pour commencer, ouvrez le connecteur de données Syslog via AMA ou Common Event Format (CEF) via AMA dans Microsoft Sentinel et créez une règle de collection de données (DCR).

Pour Microsoft Sentinel dans le portail Azure, sous Configuration, sélectionnez Paramètres.

Pour Microsoft Sentinel dans le portail Defender, sélectionnez Microsoft Sentinel>Configuration>Connecteurs de données.Pour Syslog, tapez Syslog dans la zone Recherche. Dans les résultats, sélectionnez le connecteur Syslog via AMA.

Pour CEF, tapez CEF dans la zone Recherche. Dans les résultats, sélectionnez le connecteur CEF (Common Event Format) via AMA.Sélectionnez Ouvrir la page du connecteur dans le volet d’informations.

Dans la zone Configuration, sélectionnez +Créer une règle de collecte de données.

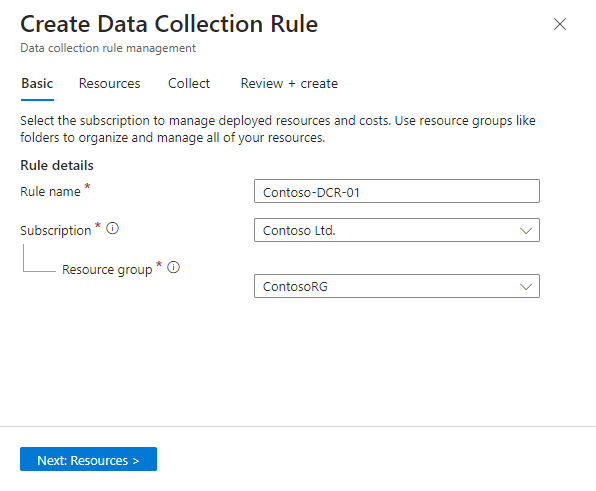

Sous l’onglet De base :

- Tapez un nom de DCR.

- Sélectionnez votre abonnement.

- Sélectionnez le groupe de ressources dans lequel vous souhaitez localiser votre DCR.

Sélectionnez Suivant : Ressources>.

Définissez les ressources de machine virtuelle

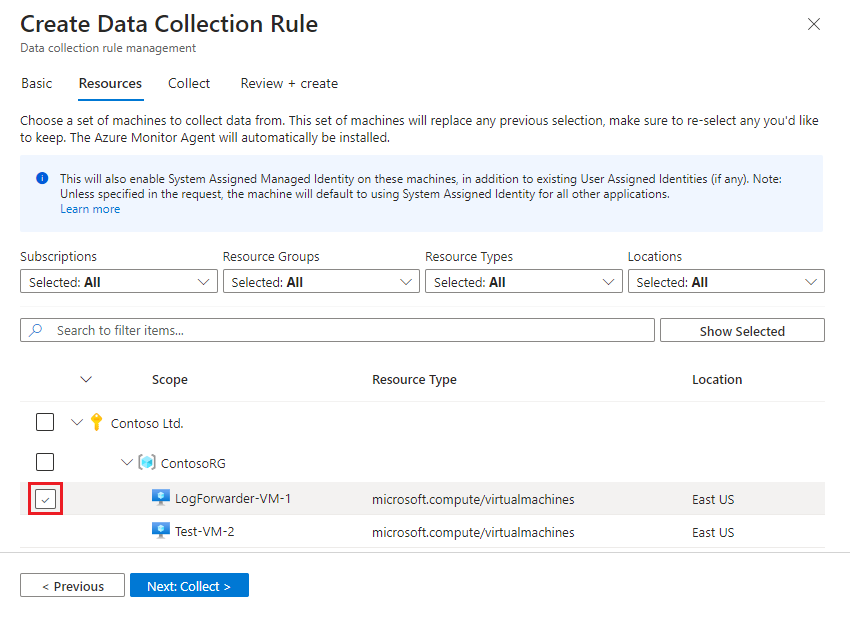

Sous l’onglet Ressources, sélectionnez les machines sur lesquelles vous souhaitez installer l’AMA, dans ce cas, votre machine de redirecteur de journal. Si votre redirecteur de journal n’apparaît pas dans la liste, il ne dispose peut-être pas de l’agent Azure Connected Machine installé.

Utilisez les filtres disponibles ou la zone de recherche pour rechercher votre machine virtuelle de redirecteur de journal. Développez un abonnement dans la liste pour afficher ses groupes de ressources et un groupe de ressources pour afficher ses machines virtuelles.

Sélectionnez la machine virtuelle du redirecteur de journal sur laquelle vous souhaitez installer l’AMA. La case à cocher s’affiche en regard du nom de la machine virtuelle lorsque vous pointez dessus.

Passez en revue vos modifications et sélectionnez Suivant : Collecter >.

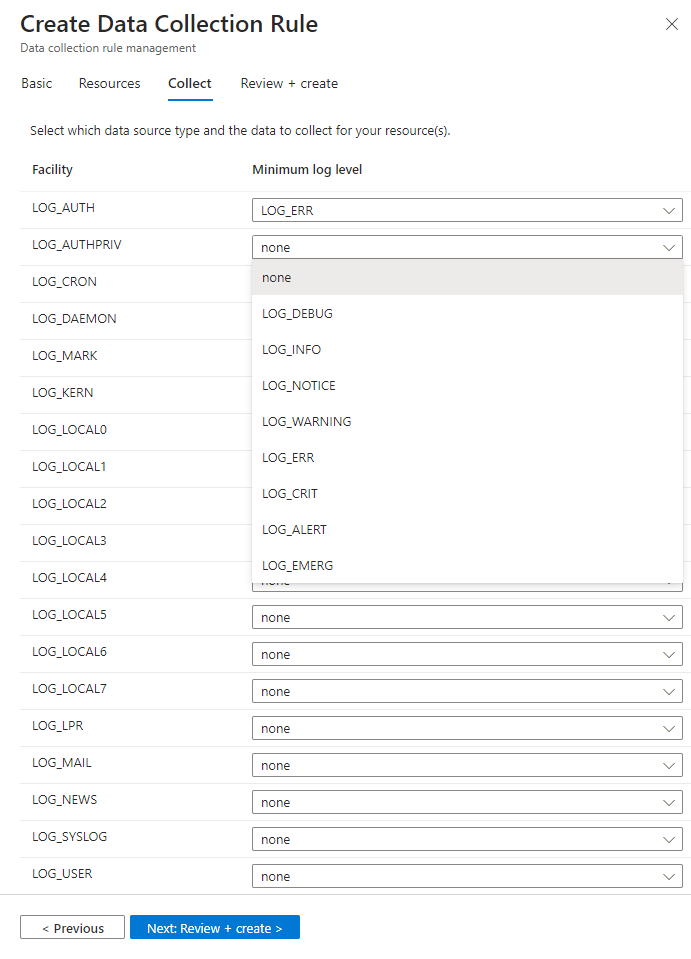

Sélectionnez les installations et les sévérités

Rappelez-vous que l’utilisation de la même installation pour les messages syslog et CEF peut entraîner une duplication de l’ingestion des données. Pour plus d’informations, consultez Éviter les duplications d’ingestion des données.

Dans l’onglet Collecter, sélectionnez le niveau minimal de journal pour chaque installation. Quand vous sélectionnez un niveau de journal, Microsoft Sentinel collecte les journaux pour le niveau sélectionné et les autres niveaux avec une gravité supérieure. Par exemple, si vous sélectionnez LOG_ERR, Microsoft Sentinel collecte les journaux pour les niveaux LOG_ERR, LOG_CRIT, LOG_ALERT et LOG_EMERG.

Passez en revue vos sélections, puis sélectionnez Suivant : Vérifier + créer.

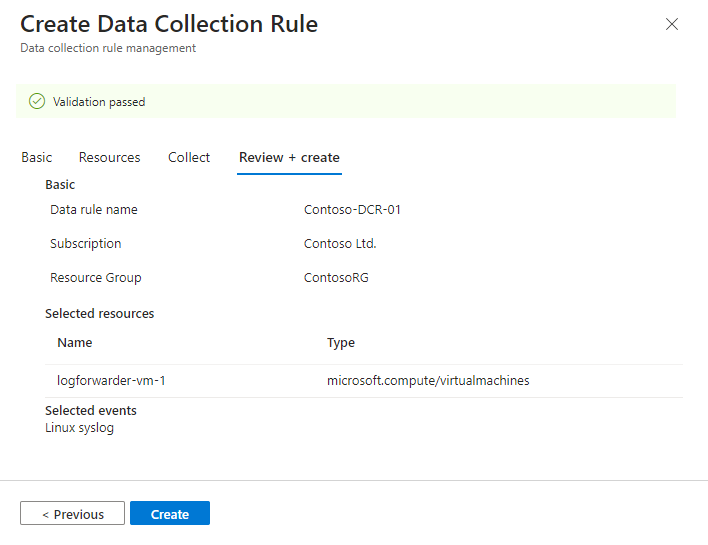

Vérifier et créer la règle

Une fois tous les onglets remplis, vérifiez ce que vous avez entré et créez la règle de collecte de données.

Sous l’onglet Vérifier et créer, sélectionnez Créer.

Le connecteur installe l’agent Azure Monitor sur les machines que vous avez sélectionnées lors de la création de votre DCR.

Vérifiez les notifications sur le Portail Azure ou le portail Microsoft Defender pour voir quand la DCR est créée et que l’agent est installé.

Sélectionnez Actualiser dans la page du connecteur pour voir la DCR affichée dans la liste.

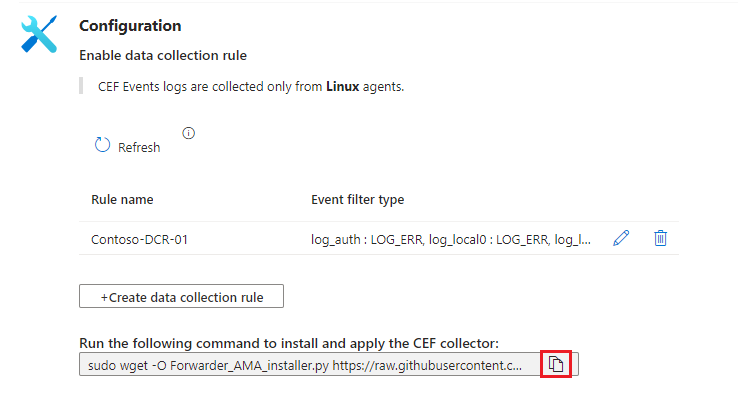

Exécuter le script « installation »

Si vous utilisez un redirecteur de journal, configurez le démon syslog pour écouter les messages provenant d’autres machines et ouvrir les ports locaux nécessaires.

Sur la page du connecteur, copiez la ligne de commande qui s’affiche sous Exécutez la commande suivante pour installer et appliquer le collecteur CEF :

Ou copiez-la ici :

sudo wget -O Forwarder_AMA_installer.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Forwarder_AMA_installer.py&&sudo python Forwarder_AMA_installer.pyConnectez-vous à la machine redirecteur de journal où vous venez d’installer AMA.

Collez la commande que vous avez copiée à la dernière étape pour lancer le script d’installation.

Le script configure le démonrsyslogousyslog-ngpour qu’il utilise le protocole requis et redémarre le démon. Le script ouvre le port 514 pour écouter les messages entrants dans les protocoles UDP et TCP. Pour modifier ce paramètre, reportez-vous au fichier de configuration du démon syslog en fonction du type de démon qui s’exécute sur la machine :- Rsyslog :

/etc/rsyslog.conf - Syslog-ng :

/etc/syslog-ng/syslog-ng.conf

Si vous utilisez Python 3 et qu’il n’est pas défini comme commande par défaut sur l’ordinateur, remplacez

python3parpythondans la commande collée. Consultez Prérequis du redirecteur de journal.Remarque

Pour éviter les scénarios de disque complet dans lesquels l’agent ne peut pas fonctionner, nous vous recommandons de définir la configuration

syslog-ngoursyslogpour ne pas stocker les journaux inutiles. Un scénario de disque complet interrompt le fonctionnement de l’AMA installé. Pour plus d’informations, consultez RSyslog ou Syslog-ng.- Rsyslog :

Configurer l’appareil ou l’appliance de sécurité

Obtenez des instructions spécifiques pour configurer votre appareil ou votre appliance de sécurité en accédant à l’un des articles suivants :

- Connecteur de données CEF via AMA – Configurer des appliances et appareils spécifiques pour l’ingestion des données Microsoft Sentinel

- Connecteur de données Syslog via AMA – Configurer des appliances et appareils spécifiques pour l’ingestion des données Microsoft Sentinel

Contactez le fournisseur de solutions pour plus d’informations ou pour savoir où les informations ne sont pas disponibles pour l’appliance ou l’appareil.

Tester le connecteur

Vérifiez que les messages de journal de votre machine linux ou de vos appareils de sécurité et appliances sont ingérés dans Microsoft Sentinel.

Pour vérifier que le démon syslog s’exécute sur le port UDP et que l’AMA écoute, exécutez cette commande :

netstat -lnptvLe démon

rsyslogousyslog-ngdevrait être à l’écoute sur le port 514.Pour capturer les messages envoyés à partir d’un enregistreur d’événements ou d’un appareil connecté, exécutez cette commande en arrière-plan :

tcpdump -i any port 514 -A -vv &Une fois la validation terminée, nous vous recommandons d’arrêter le

tcpdump: tapezfg, puis sélectionnez Ctrl+C.Pour envoyer des messages de démonstration, effectuez l’une des étapes suivantes :

Utilisez l’utilitaire netcat. Dans cet exemple, l’utilitaire lit les données publiées via la commande

echoavec le commutateur de nouvelle ligne désactivé. L’utilitaire écrit ensuite les données dans le port514UDP sur l’hôte local sans délai d’expiration. Pour exécuter l’utilitaire netcat, vous devrez peut-être installer un package supplémentaire.echo -n "<164>CEF:0|Mock-test|MOCK|common=event-format-test|end|TRAFFIC|1|rt=$common=event-formatted-receive_time" | nc -u -w0 localhost 514Utilisez l’enregistreur d’événements. Cet exemple écrit le message dans l’installation

local 4, au niveau de gravitéWarning, sur le port514, sur l’hôte local, au format RFC CEF. Les indicateurs-tet--rfc3164sont utilisés pour se conformer au format RFC attendu.logger -p local4.warn -P 514 -n 127.0.0.1 --rfc3164 -t CEF "0|Mock-test|MOCK|common=event-format-test|end|TRAFFIC|1|rt=$common=event-formatted-receive_time"

Pour vérifier que le connecteur est installé correctement, exécutez le script de résolution des problèmes avec l’une des commandes suivantes :

Pour les journaux CEF, exécutez :

sudo wget -O Sentinel_AMA_troubleshoot.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Sentinel_AMA_troubleshoot.py&&sudo python Sentinel_AMA_troubleshoot.py --cefPour les journaux d’activité Cisco Adaptive Security Appliance (ASA), exécutez :

sudo wget -O Sentinel_AMA_troubleshoot.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Sentinel_AMA_troubleshoot.py&&sudo python Sentinel_AMA_troubleshoot.py --asaPour les journaux d’activité Cisco Firepower Threat Defense (FTD), exécutez :

sudo wget -O Sentinel_AMA_troubleshoot.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Sentinel_AMA_troubleshoot.py&&sudo python Sentinel_AMA_troubleshoot.py --ftd

Contenu connexe

- Connecteurs Syslog et Common Event Format (CEF) via AMA pour Microsoft Sentinel

- Règles de collecte de données dans Azure Monitor

- CEF via le connecteur de données AMA – Configurer une appliance ou un appareil spécifique pour l’ingestion des données Microsoft Sentinel

- Connecteur de données Syslog via AMA – Configurer une appliance ou un appareil spécifique pour l’ingestion des données Microsoft Sentinel