Connecter les données de Microsoft Defender XDR à Microsoft Sentinel

Le connecteur Microsoft Defender XDR pour Microsoft Sentinel vous permet de diffuser en continu tous les incidents, alertes et événements de repérage avancés Microsoft Defender dans Microsoft Sentinel. Ce connecteur synchronise en continu les incidents entre les deux portails. Les incidents Microsoft Defender XDR incluent des alertes, des entités et d’autres informations pertinentes sur tous les produits et services Microsoft Defender. Pour plus d’informations, consultez Intégration de Microsoft Defender XDR avec Microsoft Sentinel.

Le connecteur Defender XDR, et tout particulièrement sa fonctionnalité d’intégration des incidents, est la base de la plateforme d’opérations de sécurité unifiée. Si vous intégrez Microsoft Sentinel au portail Microsoft Defender, vous devez d’abord activer l’intégration des incidents sur ce connecteur.

Important

Microsoft Sentinel est désormais en disponibilité générale dans la plateforme d’opérations de sécurité unifiée de Microsoft du portail Microsoft Defender. Pour en savoir plus, consultez Microsoft Sentinel dans le portail Microsoft Defender.

Prérequis

Avant de commencer, vous devez disposer des ressources configurées, des licences et des autorisations appropriées décrites dans cette section.

- Vous devez disposer d’une licence valide pour Microsoft Defender XDR, comme décrit dans Prérequis pour Microsoft Defender XDR.

- Votre utilisateur doit avoir le rôle Administrateur de la sécurité sur le tenant à partir duquel vous souhaitez diffuser en continu les journaux, ou les autorisations équivalentes.

- Vous devez disposer d’autorisations en lecture et en écriture dans l’espace de travail Microsoft Sentinel.

- Pour apporter des modifications aux paramètres du connecteur, votre compte doit être membre du locataire Microsoft Entra auquel votre espace de travail Microsoft Sentinel est associé.

- Installez la solution pour Microsoft Defender XDR depuis le hub de contenu dans Microsoft Sentinel. Pour plus d’informations, consultez Découvrir et gérer le contenu Microsoft Sentinel prêt à l’emploi.

- Accordez l’accès à Microsoft Sentinel selon les besoins de votre organisation. Pour plus d’informations, consultez Autorisations et rôles dans Microsoft Sentinel.

Pour la synchronisation Active Directory locale via Microsoft Defender pour Identity :

- Votre locataire doit être intégré à Microsoft Defender pour Identity.

- Vous devez avoir installé un capteur Microsoft Defender pour Identity sur CD1.

Connexion à Microsoft Defender XDR

Sélectionnez Connecteurs de données dans Microsoft Sentinel. Sélectionnez Microsoft Defender XDR dans la galerie puis Ouvrir la page du connecteur.

La section Configuration comprend trois parties :

Connecter des incidents et des alertes permet l’intégration de base entre Microsoft Defender XDR et Microsoft Sentinel, en synchronisant les incidents et leurs alertes entre les deux plateformes.

Connecter des entités permet l’intégration d’identités d’utilisateurs Active Directory local à Microsoft Sentinel via Microsoft Defender pour Identity.

Les événements de connexion activent la collecte d’événements de chasse avancés bruts à partir des composants Defender.

Pour plus d’informations, consultez Intégration de Microsoft Defender XDR avec Microsoft Sentinel.

Incidents de connexion et alertes

Pour ingérer et synchroniser des incidents Microsoft Defender XDR, avec toutes leurs alertes, dans votre file d’attente d’incidents Microsoft Sentinel, effectuez les étapes suivantes.

Activer la case à cocher Désactiver toutes les règles de création d’incidents Microsoft pour ces produits. Recommandé, afin d’éviter la duplication des incidents. Cette case à cocher n’apparaît pas une fois la connexion du connecteur Microsoft Defender XDR établie.

Sélectionnez le bouton Connecter les incidents et les alertes.

Vérifiez que Microsoft Sentinel collecte les données d’incident Microsoft Defender XDR. Dans les Journaux d’activité Microsoft Sentinel dans le portail Azure, exécutez l’instruction suivante dans la fenêtre de requête :

SecurityIncident | where ProviderName == "Microsoft 365 Defender"

Lorsque vous activez le connecteur Microsoft Defender XDR, tous les connecteurs de composants Microsoft Defender qui étaient précédemment connectés sont automatiquement déconnectés en arrière-plan. Bien qu’ils apparaissent connectés, aucune donnée ne transite par eux.

Connecter des entités

Utilisez Microsoft Defender pour Identity pour synchroniser les entités utilisateur de votre Active Directory local avec Microsoft Sentinel.

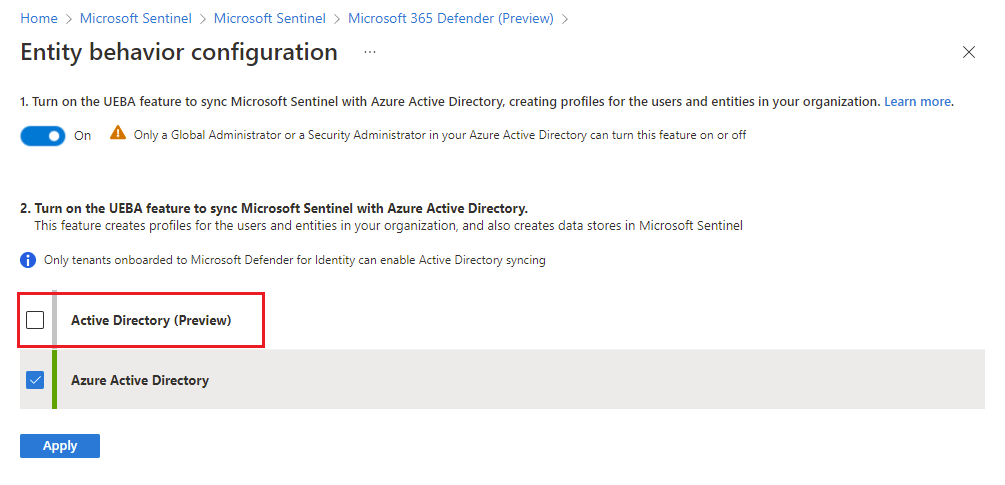

Sélectionnez le lien Accéder à la page de configuration UEBA .

Dans la page de configuration du comportement de l’entité, si vous n’avez pas encore activé UEBA, en haut de la page, basculez le bouton sur Activé.

Cochez la case Active Directory (préversion) et sélectionnez Appliquer.

Connecter des événements

Si vous souhaitez collecter des événements de repérage avancé de Microsoft Defender pour point de terminaison ou Microsoft Defender pour Office 365, vous pouvez collecter les types d’événements suivants à partir de leurs tables de repérage avancé correspondantes.

Activez les cases à cocher des tables contenant les types d’événements que vous souhaitez collecter :

- Defender pour point de terminaison

- Defender pour Office 365

- Defender pour Identity

- Defender for Cloud Apps

- Alertes Defender

Nom de la table Types d’événements DeviceInfo Informations sur l’ordinateur, notamment les informations sur le système d’exploitation DeviceNetworkInfo Propriétés réseau des appareils, y compris les adaptateurs physiques, les adresses IP et MAC, ainsi que les réseaux et domaines connectés DeviceProcessEvents Création de processus et événements associés DeviceNetworkInfo Connexion réseau et événements associés DeviceFileEvents Création de fichier, modification et autres événements du système de fichiers DeviceRegistryEvents Création et modification des entrées du Registre DeviceLogonEvents Connexions et autres événements d’authentification sur les appareils DeviceImageLoadEvents Événements de chargement de DLL DeviceEvents Plusieurs types d’événements, y compris les événements déclenchés par des contrôles de sécurité, tels que l’Antivirus Microsoft Defender et la protection contre les attaques DeviceFileCertificateInfo Informations de certificat des fichiers signés obtenus à partir des événements de vérification de certificat sur des points de terminaison Sélectionnez Appliquer les modifications.

Pour exécuter une requête sur les tables de recherche avancée de menaces dans Log Analytics, entrez le nom de la table dans la fenêtre de requête.

Vérifier l’ingestion de données

Le graphique de données de la page du connecteur indique que vous ingérez des données. Remarquez qu’il affiche trois lignes, respectivement pour les incidents, les alertes et les événements, et que la ligne des événements est une agrégation de volume d’événements de toutes les tables activées. Après avoir activé le connecteur, utilisez les requêtes KQL suivantes pour générer des graphiques plus spécifiques.

Utilisez la requête KQL suivante pour obtenir un graphique des incidents Microsoft Defender XDR entrants :

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

SecurityIncident

| where ProviderName == "Microsoft 365 Defender"

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

Utilises la requête KQL suivante pour générer un graphique du volume d’événements pour une seule table (remplacez la table DeviceEvents par la table requise de votre choix) :

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

DeviceEvents

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

Étapes suivantes

Ce document vous a montré comment intégrer les incidents, les alertes et les données d’événement de repérage avancé Microsoft Defender XDR depuis les services de composants Microsoft Defender jusqu’à Microsoft Sentinel, à l’aide du connecteur Microsoft Defender XDR.

Pour découvrir l’utilisation de Microsoft Sentinel intégré à Defender XDR dans la plateforme d’opérations de sécurité unifiée, consultez Connecter les données de Microsoft Sentinel à Microsoft Defender XDR.