Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Les règles d’analyse en quasi-temps réel de Microsoft Sentinel offrent une détection des menaces prête à l’emploi à la minute près. Ce type de règle a été conçu pour être très réactif en exécutant sa requête à des intervalles d’une minute seulement.

Ces modèles ont une application limitée comme indiqué ci-dessous, mais la technologie évolue rapidement.

Important

Microsoft Sentinel est généralement disponible dans le portail Microsoft Defender, notamment pour les clients sans licence Microsoft Defender XDR ou E5. Pour plus d’informations, consultez Microsoft Sentinel dans le portail Microsoft Defender.

Afficher les règles de quasi-temps réel (NRT)

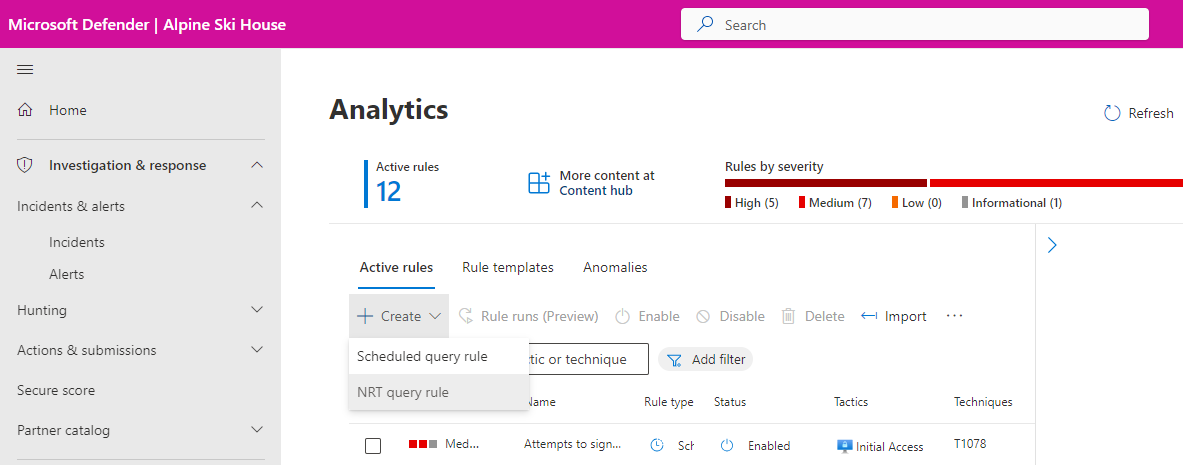

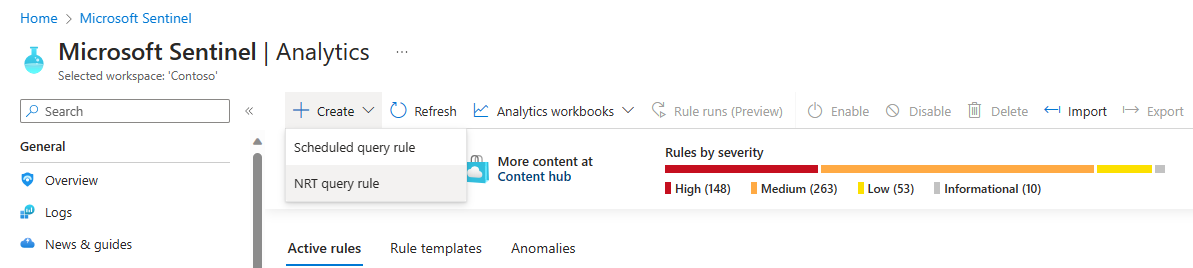

Dans le menu de navigation Microsoft Defender, développez Microsoft Sentinel, puis Configuration. Sélectionnez Analyse.

Sur l’écran Analytics, avec l’onglet Règles actives sélectionné, filtrez la liste des modèles NRT :

Sélectionnez Ajouter un filtre et choisissez Type de règle dans la liste des filtres.

Dans la liste obtenue, sélectionnez NRT. Sélectionnez ensuite Appliquer.

Créer des règles NRT

Vous créez des règles NRT de la même façon que vous créez des règles analytiques de requête planifiée ordinaires :

Suivez les instructions de l’Assistant Règle analytique.

La configuration des règles NRT est essentiellement la même que celle de règles analytiques planifiées.

Vous pouvez consulter plusieurs tables et Watchlists dans votre logique de requête.

Vous pouvez utiliser toutes les méthodes d’enrichissement des alertes : mappage d’entité, Détails personnalisés et détails de détails de l’alerte.

Vous pouvez choisir la manière de regrouper des alertes en incidents, et supprimer une requête quand un résultat particulier a été généré.

Vous pouvez automatiser les réponses aux alertes et aux incidents.

Vous pouvez exécuter la requête de règle sur plusieurs espaces de travail.

Toutefois, en raison de la nature et des limitations des règles NRT, les fonctionnalités suivantes des règles analytiques planifiées ne sont pas disponibles dans l’Assistant :

- La planification des requêtes n’est pas configurable, car les requêtes sont automatiquement planifiées pour s’exécuter une fois par minute avec une période de recherche arrière d’une minute.

- Le seuil d’alerte n’est pas pertinent, car une alerte est toujours générée.

- La configuration du regroupement d’événements est désormais disponible à un degré limité. Vous pouvez choisir d’avoir une règle NRT qui génère une alerte pour chaque événement, pour jusqu’à 30 événements. Si vous choisissez cette option et que la règle génère plus de 30 événements, des alertes avec un seul événement sont générées pour les 29 premiers événements, et une 30e alerte récapitule tous les événements du jeu de résultats.

Par ailleurs, en raison des limites de taille des alertes, votre requête doit utiliser des instructions

projectpour inclure uniquement les champs nécessaires de votre table. Dans le cas contraire, les informations que vous souhaitez mettre en surface risquent d’être tronquées.

Étapes suivantes

Dans ce document, vous avez appris à créer des règles d’analyse en quasi-temps réel dans Microsoft Sentinel.

- Apprenez-en davantage sur les règles d’analyse en quasi-temps réel (NRT) dans Microsoft Sentinel.

- Explorez d’autres types de règles d’analyse.