Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

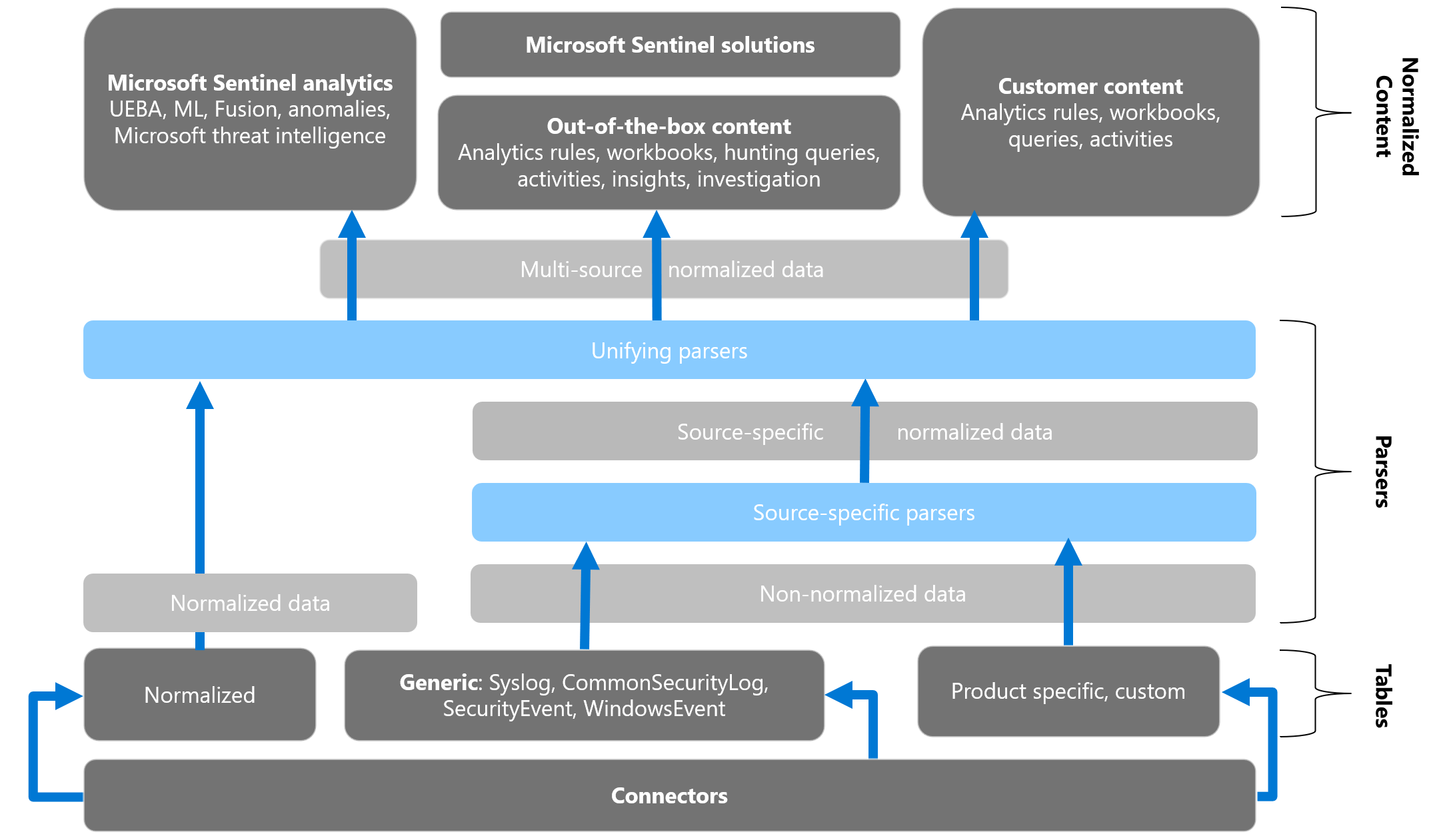

Microsoft Sentinel ingère des données provenant de nombreuses sources. Pour travailler avec différents types de données et de tableaux, vous devez comprendre chacun d’eux, et écrire et utiliser des ensembles de données uniques pour les règles d’analytique, les classeurs et les requêtes de chasse pour chaque type ou schéma.

Parfois, vous aurez besoin de règles, de classeurs et de requêtes distincts, même lorsque les types de données partagent des éléments communs, comme les périphériques de pare-feu. La corrélation entre les différents types de données pendant une investigation et la chasse peut également être difficile.

Le modèle ASIM (Advanced Security Information Model) est une couche qui se trouve entre ces diverses sources et l’utilisateur. ASIM suit le principe de robustesse : « Soyez strict dans ce que vous envoyez, mais flexible dans ce que vous acceptez. » En utilisant le principe de robustesse comme modèle de conception, ASIM transforme la télémétrie de source propriétaire, collectée par Microsoft Sentinel, en données conviviales pour faciliter l’échange et l’intégration.

Cet article fournit une vue d’ensemble du modèle ASIM (Advanced Security Information Model), de ses cas d’usage et de ses principaux composants.

Conseil

Regardez également le webinaire ASIM ou passez en revue les diapositives du webinaire.

Utilisation courante d’ASIM

ASIM offre une expérience sans interruption pour traiter les diverses sources dans des vues uniformes et normalisées, en fournissant les fonctionnalités suivantes :

Détection de source croisée. Les règles d’analytique normalisées fonctionnent dans les sources, localement et dans le Cloud, et elles détectent les attaques telles que la force brute ou le déplacement impossible entre systèmes, notamment Okta, AWS et Azure.

Contenu indépendant de la source. La couverture du contenu intégré et personnalisé à l’aide d’ASIM s’étend automatiquement à toute source qui prend en charge ASIM, même si la source a été ajoutée après la création du contenu. Par exemple, l’analytique des événements de processus prend en charge toute source qu’un client peut utiliser pour apporter les données, comme Microsoft Defender for Endpoint, Windows Events et Sysmon.

Prise en charge de vos sources personnalisées dans l’analytique intégrée

Simplicité d’utilisation. Une fois qu’un analyste a appris à utiliser ASIM, l’écriture des requêtes est beaucoup plus simple car les noms des champs sont toujours identiques.

ASIM et métadonnées des événements de sécurité Open source

ASIM s’aligne sur le modèle CIM des métadonnées des événements de sécurité open source (OSSEM) pour permettre d’établir une corrélation d’entités prévisible dans les tables normalisées.

OSSEM est un projet de la communauté qui se concentre principalement sur la documentation et la normalisation des journaux d’événements de sécurité provenant de diverses sources de données et de divers systèmes d’exploitation. Ce projet fournit également un modèle CIM (Common Information Model) qui peut être utilisé par les ingénieurs de données lors des procédures de normalisation des données pour permettre aux analystes de sécurité d’interroger et d’analyser les données dans diverses sources de données.

Pour plus d’informations, consultez la documentation de référence OSSEM.

Composants ASIM

L'image suivante montre comment des données non normalisées peuvent être traduites en contenu normalisé et utilisées dans Microsoft Sentinel. Par exemple, vous pouvez commencer avec une table personnalisée, spécifique à un produit et non normalisée, et utiliser un analyseur et un schéma de normalisation pour convertir cette table en données normalisées. Utilisez vos données normalisées à la fois dans les analyses, les règles, les classeurs et les requêtes Microsoft et personnalisées.

ASIM comprend les composants suivants :

Schémas normalisés

Les schémas normalisés couvrent les ensembles standard de types d’événements prévisibles que vous pouvez utiliser lors de la création de fonctionnalités unifiées. Chaque schéma définit les champs qui représentent un événement, une convention d’affectation de noms de colonne normalisée et un format standard pour les valeurs de champ.

ASIM définit actuellement les schémas suivants :

- Événement d’alerte

- Événement d’audit

- Événement d’authentification

- Activité DHCP

- Activité DNS

- Activité de fichier

- Session réseau

- Événement de processus

- Événement du Registre

- Gestion des utilisateurs

- Session web

Pour plus d’informations, consultez Schémas ASIM.

Analyseurs de temps de requête

ASIM utilise des analyseurs de temps de requête pour mapper des données existantes aux schémas normalisés à l’aide de fonctions KQL. De nombreux analyseurs ASIM sont prêts à l’emploi avec Microsoft Sentinel. D’autres analyseurs, et les versions des analyseurs intégrés qui peuvent être modifiées, peuvent être déployés à partir du dépôt GitHub de Microsoft Sentinel.

Pour plus d’informations, consultez Analyseurs ASIM.

Normalisation au moment de l’ingestion

Les analyseurs de temps de requête présentent de nombreux avantages :

- Elles ne nécessitent pas de modification des données, préservant ainsi le format source.

- Comme ils ne modifient pas les données, mais présentent plutôt une vue des données, ils sont faciles à développer. Le développement, le test et la correction d’un analyseur peuvent tous être effectués sur des données existantes. En outre, les analyseurs peuvent être résolus lorsqu’un problème est détecté et que le correctif s’applique aux données existantes.

En revanche, si les analyseurs ASIM sont optimisés, l’analyse du temps des requêtes peut ralentir les requêtes, en particulier sur les jeux de données volumineux. Pour résoudre ce problème, Microsoft Sentinel complète l’analyse du temps de requête avec l’analyse du temps d’ingestion. À l’aide de la transformation d’ingestion, les événements sont normalisés dans une table normalisée, ce qui accélère les requêtes qui utilisent des données normalisées.

Actuellement, ASIM prend en charge les tables normalisées natives suivantes comme destination de la normalisation au moment de l’ingestion :

- ASimAuditEventLogs pour le schéma Événement d’audit.

- ASimAuthenticationEventLogs pour le schéma d’authentification .

- ASimDhcpEventLogs pour le schéma d’événement DHCP .

- ASimDnsActivityLogs pour le schéma DNS.

- ASimFileEventLogs pour le schéma Événement de fichier.

- ASimNetworkSessionLogs pour le schéma de session réseau .

- ASimProcessEventLogs pour le schéma d’événement de processus .

- ASimRegistryEventLogs pour le schéma d'événement de registre.

- ASimUserManagementActivityLogs pour le schéma gestion des utilisateurs .

- ASimWebSessionLogs pour le schéma Session Web.

Pour plus d’informations, consultez Ingérer la normalisation du temps.

Contenu pour chaque schéma normalisé

Le contenu qui utilise ASIM inclut des solutions, des règles d’analyse, des classeurs, des requêtes de repérage, etc. Le contenu de chaque schéma normalisé fonctionne sur toutes les données normalisées sans qu’il soit nécessaire de créer du contenu propre à la source.

Pour plus d’informations, consultez Contenu ASIM.

Prise en main d’ASIM

Pour commencer à utiliser ASIM :

Déployez une solution de domaine basée sur ASIM, telle que la solution de domaine Network Threat Protection Essentials .

Activez les modèles de règle d’analytique qui utilisent ASIM. Pour plus d’informations, consultez Liste du contenu ASIM.

Utilisez les requêtes de chasse ASIM du dépôt GitHub de Microsoft Sentinel, lorsque vous interrogez les journaux en KQL dans la page Journaux de Microsoft Sentinel. Pour plus d’informations, consultez Liste du contenu ASIM.

Écrivez vos propres règles d’analytique à l’aide de ASIM ou convertissez des règles existantes.

Permettez à vos données personnalisées d’utiliser des analyses intégrées en écrivant des analyseurs pour vos sources personnalisées et en les ajoutant à l’analyseur source agnostique approprié.

Contenu connexe

Cet article fournit une vue d’ensemble de la normalisation dans Microsoft Sentinel et ASIM.

Pour plus d'informations, consultez les pages suivantes :